2016 में, मैजकार्ट इन्फ्रास्ट्रक्चर, जिसे धोखाधड़ी भुगतान चोरी की स्क्रिप्ट के रूप में जाना जाता है, ई-कॉमर्स उद्योग में लहरें बना रहा था। इसका नाम इसलिए रखा गया क्योंकि इसने बड़े पैमाने पर ई-कॉमर्स प्लेटफॉर्म दिग्गजों जैसे मैगेंटो, पॉवरफ्रंट सीएमएस और ओपनकार्ट को लक्षित किया, जिससे इन ई-कॉमर्स साइटों से क्रेडिट कार्ड की जानकारी की बड़े पैमाने पर चोरी हुई। हालांकि, एक साल बाद भी, मैजकार्ट मुद्दा भंग नहीं हुआ है और उन कंपनियों के लिए एक गंभीर समस्या बनी हुई है जो अपने ई-कॉमर्स सॉफ़्टवेयर को समय पर अपडेट करने में विफल रहती हैं या नियमित रूप से सुरक्षा अलर्ट के लिए अपनी वेबसाइटों का ऑडिट करती हैं

दुर्भावनापूर्ण JavaScript इंजेक्शन

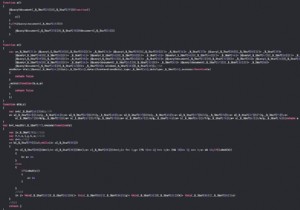

शुरुआत करने के लिए, हमलावर एक दुर्भावनापूर्ण जावास्क्रिप्ट कोड को कमजोर ऑनलाइन दुकानों में इंजेक्ट करता है जो एक फॉर्म ग्रैबर या "क्लाउड आधारित" कीलॉगर के रूप में कार्य करता है। इसने हमलावर को फ़ॉर्म में शामिल होने और वास्तविक समय में भुगतान विवरण प्राप्त करने की अनुमति दी क्योंकि खरीदारों ने भुगतान फ़ॉर्म में अपने क्रेडिट कार्ड की जानकारी भर दी थी। इसके अलावा, हमलावरों ने इन वेब फ़ॉर्म में अतिरिक्त फ़ील्ड सम्मिलित किए और जानकारी को शीघ्रता से मुद्रीकृत करने के लिए अतिरिक्त डेटा एकत्र किया।

दुर्भावनापूर्ण जावास्क्रिप्ट कोड को लागू करने के लिए, हमलावर को पहले वेबसाइट के स्रोत कोड को बदलने के लिए एक्सेस की आवश्यकता होगी। वह ई-कॉमर्स प्लेटफॉर्म में भेद्यता का फायदा उठाकर या एडमिन क्रेडेंशियल्स को पकड़कर एक्सेस हासिल कर सकता था।

इसके बाद, हमलावर एक