पिछला हफ्ता हमारी टीम के लिए काफी व्यस्त रहा। हमने कई वेबसाइट हैक मामलों का निपटारा किया। कई उदाहरण मैलवेयर संक्रमण, वेबसाइटों को Google द्वारा काली सूची में डालने और यहां तक कि हैकर्स द्वारा विकृत किए जाने के थे। सांख्यिकीय रूप से, इनमें से अधिकांश मामले OpenCart से और उसके बाद Magento के थे। शीर्ष तीन OpenCart और Magento मैलवेयर संक्रमण/अटैक वैक्टर पाए गए:

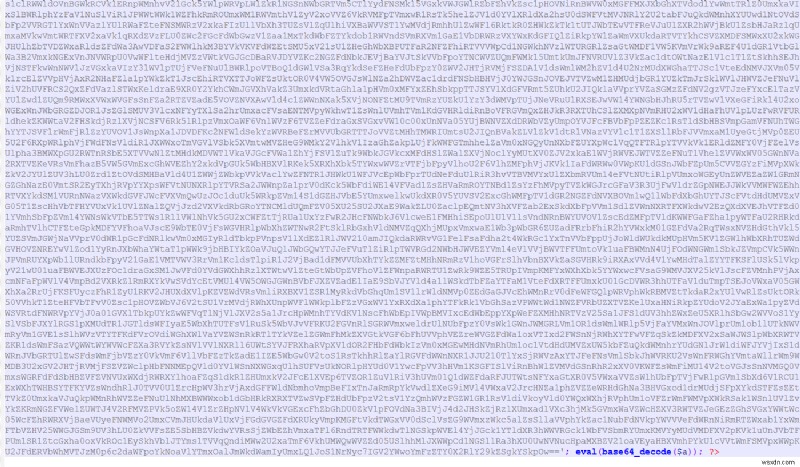

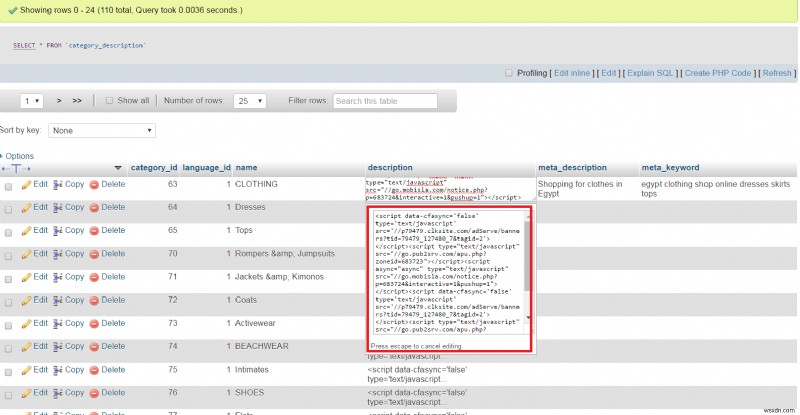

- सामान्य बेस64 एनकोडेड: यह OpenCart और Magento के मैलवेयर संक्रमण का सबसे आम प्रकार है। इस प्रकार के संक्रमण में हैकर्स मालवेयर कोड को कई बार एनकोड करते हैं ताकि स्टोर के मालिक को यह समझ में न आए। इसके अलावा, स्टोर के मालिक/आईटी टीम को धोखा देने के लिए मैलवेयर वाली फाइल को payments.php, जैसे नाम दिए गए हैं। शिपिंग.php या ऐसा कुछ जिसे वेबसाइट स्वामी एक वैध फ़ाइल मानता है जो कि OpenCart/Magento फ़ाइल सिस्टम का एक भाग है। इस प्रकार का मैलवेयर आमतौर पर ग्राहकों से भुगतान को उनके (हैकर) स्वामित्व वाली भुगतान प्रणालियों में पुनर्निर्देशित करने के लिए भुगतान गेटवे कुंजियों को बदल देता है।

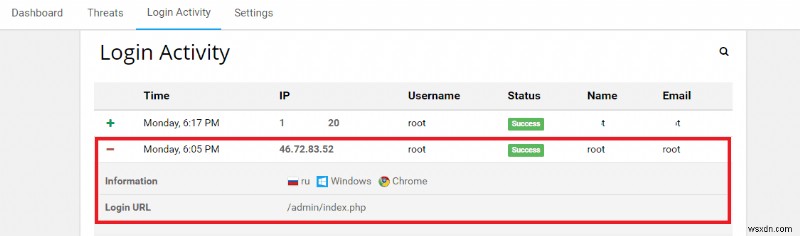

पिछले हफ्ते, एक ग्राहक जिसका स्टोर मैलवेयर से संक्रमित था, ने हमारी मैलवेयर क्लीनअप सेवाओं का उपयोग करने का निर्णय लिया। मैलवेयर के लिए वेबसाइट के जोखिम को सीमित करने के लिए, हमने मैलवेयर क्लीनअप प्रक्रिया शुरू करने से पहले एस्ट्रा को तैनात किया। जबकि सफाई अभी भी जारी थी, एस्ट्रा ने रूस से निम्नलिखित लॉगिन का पता लगाया:

इसका मतलब था कि किसी ने रूस से सिस्टम में लॉग इन किया, उपयोगकर्ता नाम और पासवर्ड का उपयोग 'रूट' के रूप में किया। जबकि, हमारा क्लाइंट रूस से नहीं यूरोप का था। हमारी टीम को इसका कारण खोजने की जल्दी थी। एक स्क्रिप्ट थी जो समय-समय पर चल रही थी और वेबसाइट पर एक अतिरिक्त व्यवस्थापक उपयोगकर्ता जोड़ रही थी। इस उपयोगकर्ता को जोड़े जाने के बाद, एक हैकर वेबसाइट में लॉग इन कर भुगतान जानकारी बदल रहा था।

OpenCart और Magento के मैलवेयर संक्रमण बढ़ रहे हैं। हैकर्स अक्सर छोटे और मध्यम आकार के व्यवसायों को लक्षित करते हैं क्योंकि इस प्रकार के व्यवसायों के सीमित/कोई सुरक्षा समाधान नहीं होते हैं। अपनी वेबसाइट के लिए सुरक्षा समाधान का उपयोग करना और हैक होने की प्रतीक्षा न करना एक अच्छा अभ्यास है। आप यहां हमेशा एस्ट्रा को एक स्पिन दे सकते हैं।