संपर्क फ़ॉर्म 7 लगभग 10 मिलियन सक्रिय इंस्टॉल के साथ सबसे लोकप्रिय वर्डप्रेस प्लगइन्स में से एक है। पिछले कुछ वर्षों में, यह पता चला है कि इसमें कई बड़ी सुरक्षा खामियां हैं। अप्रत्याशित रूप से, इन कमजोरियों ने कई साइटों को हैक कर लिया है।

विशेष रूप से, 7 साल पहले से एक है - विशेषाधिकार वृद्धि भेद्यता। अन्य सुभेद्यताएँ अपेक्षाकृत छोटी रही हैं और उनका बहुत हद तक दोहन नहीं किया गया है। लेकिन विशेषाधिकार वृद्धि भेद्यता अभी भी पूरी दुनिया में वेबसाइटों में प्रमुख सुरक्षा उल्लंघनों और हैक का कारण बनती है।

हम इस लेख के दौरान और अधिक विस्तार से बताएंगे और आपको संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता को ठीक करने का एक निश्चित तरीका देंगे।

TL;DR: यदि आपको संदेह है कि आपकी वेबसाइट हैक कर ली गई है, MalCare सुरक्षा प्लग इन इंस्टॉल करें <मजबूत> । यह आपकी वर्डप्रेस साइट को स्कैन करेगा और हैक की पहचान करेगा। आप अपनी साइट को तुरंत साफ कर सकते हैं और अपनी साइट को भविष्य के हमलों से भी बचा सकते हैं।

संपर्क फ़ॉर्म 7 भेद्यता क्या है?

संपर्क फ़ॉर्म 7 भेद्यता हैकर्स को वर्डप्रेस अपलोड फ़ोल्डर में मैलवेयर अपलोड करने की अनुमति देती है; विशेष रूप से /wp-content/uploads/wpcf7_uploads/ फ़ोल्डर। एक बार फाइल अपलोड हो जाने के बाद, हैकर्स पूरी वेबसाइट को अपने नियंत्रण में ले सकते हैं।

अब, कोई कल्पना करेगा कि wpcf7_uploads . की सामग्री को हटाना फ़ोल्डर समस्या का समाधान करेगा। लेकिन यह सच नहीं है। इसलिए, यदि आपने वह तरीका आजमाया और असफल रहे, तो आप अकेले नहीं हैं।

समय के साथ हमने देखा है कि हैकर्स एक बार एक्सेस हासिल करने के बाद पूरी साइट पर मैलवेयर फैला देते हैं। संपर्क फ़ॉर्म 7 भेद्यता हैकर को पूर्ण पहुंच प्रदान करती है, और इस प्रकार हैकर हजारों फ़ाइलों और डेटाबेस को संक्रमित कर सकता है, और आमतौर पर करता है।

जाहिर है, यह सफाई प्रक्रिया को काफी जटिल करता है। इसलिए इस हानिकारक मैलवेयर के हर निशान को साफ करने के लिए एक अच्छा स्कैनर और फिर एक क्लीनर स्थापित करना महत्वपूर्ण है।

हैक की गई साइट को कैसे ठीक करें

जैसा कि हमने पहले ही समझाया है, विशेषाधिकार वृद्धि भेद्यता के कारण हैक की गई वेबसाइट को ठीक करना अविश्वसनीय रूप से कठिन है। यह किसी विशिष्ट फ़ोल्डर से दुर्भावनापूर्ण फ़ाइल को हटाने जितना आसान नहीं है।

दूसरी बार हैकर ने फाइल अपलोड की, उन्हें सर्वर के हर फोल्डर तक पहुंच मिली। इसका मतलब है कि हैकर सचमुच किसी भी फाइल या डेटाबेस टेबल पर मैलवेयर लगा सकता है। हो सकता है कि उन्होंने आपकी वेबसाइट को दूसरी बार फिर से संक्रमित करने के लिए पिछले दरवाजे को छोड़ दिया हो।

इसे ध्यान में रखते हुए, हम आपको इस समस्या को ठीक करने के लिए 3 सरल और प्रभावी कदम देने जा रहे हैं। इस सटीक क्रम में अनुसरण करना याद रखें:

चरण #1:मैलवेयर ढूंढें और निकालें

यदि आप संपर्क फ़ॉर्म 7 का उपयोग कर रहे हैं, तो हम अत्यधिक अनुशंसा करते हैं कि आप अभी मालकेयर स्थापित करें और अपनी वेबसाइट का मुफ़्त मैलवेयर स्कैन प्राप्त करें। अगर आपकी वेबसाइट के हैक होने के संकेत दिखाई दे रहे हैं तो इससे कोई फर्क नहीं पड़ता। सैकड़ों मैलवेयर हैं जो आपके सर्वर पर निष्क्रिय हो सकते हैं।

यह कदम महत्वपूर्ण है। जैसा कि हमने पहले कहा, अपलोड फ़ोल्डर को हटाना अपर्याप्त है। आप में से बहुत से लोग यह भी नहीं जानते होंगे कि पहली बार में यह कैसे करना है। मैलवेयर स्कैनर का उपयोग करके, आप मैलवेयर के स्थान का पता लगा सकते हैं और उसे हमेशा के लिए हटा सकते हैं।

हम आपकी संपूर्ण वेबसाइट के सर्वर-स्तरीय स्कैन के लिए MalCare Security Plugin का उपयोग करने की सलाह देते हैं। मालकेयर आपकी वेबसाइट की फाइलों और डेटाबेस में छिपे और यहां तक कि अज्ञात मैलवेयर का पता लगाने में सक्षम है।

आप ऑटो-क्लीन . का उपयोग करके तुरंत अपनी वेबसाइट से मैलवेयर के सभी निशान हटा सकते हैं विकल्प। कुछ ही सेकंड में, मालकेयर कोड को तोड़े बिना आपकी वेबसाइट से मैलवेयर को हटा देगा।

अब, कई सुरक्षा "गुरु" हैं जो इस बात पर जोर देते हैं कि आपकी वेबसाइट से मैलवेयर को मैन्युअल रूप से हटाना एक बेहतर विकल्प है। लेकिन वास्तविकता यह है कि इसे कैसे करना है, यह जानने के लिए कुछ गंभीर कोडिंग चॉप की आवश्यकता होती है। जब तक आप स्वयं साइबर सुरक्षा पेशेवर न हों, हम किसी भी परिस्थिति में इस पद्धति की अनुशंसा नहीं करते हैं।

उस ने कहा, यदि आप किसी वर्डप्रेस वेबसाइट से मैलवेयर को मैन्युअल रूप से हटाने के तरीके के बारे में अधिक जानने में रुचि रखते हैं, तो हमारे पास उस विषय पर एक लेख भी है।

फिर से, हम किसी भी परिस्थिति में इसकी अनुशंसा नहीं करते हैं।

चरण #2:भूत व्यवस्थापकों को निकालें

यदि आपने अब तक इस लेख का अनुसरण किया है, तो आप अपनी वेबसाइट से मैलवेयर को सुरक्षित रूप से निकालने में सफल रहे हैं। इसलिए, इससे पहले कि आप कोई और परिवर्तन करें, हम दृढ़ता से अनुशंसा करते हैं कि आप अभी अपनी साइट का बैकअप लें।

सबसे खतरनाक परिवर्तनों में से एक हैकर्स संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता का उपयोग करके नकली प्रशासक बना सकते हैं। यह इतना सूक्ष्म परिवर्तन है कि अधिकांश वेबसाइटें इसे बिल्कुल भी नोटिस नहीं करती हैं।

खतरनाक हिस्सा यह है कि भले ही आप अपनी वेबसाइट से मैलवेयर हटा दें, कोई भी मैलवेयर स्कैनर नकली व्यवस्थापक उपयोगकर्ता का पता नहीं लगा पाएगा।

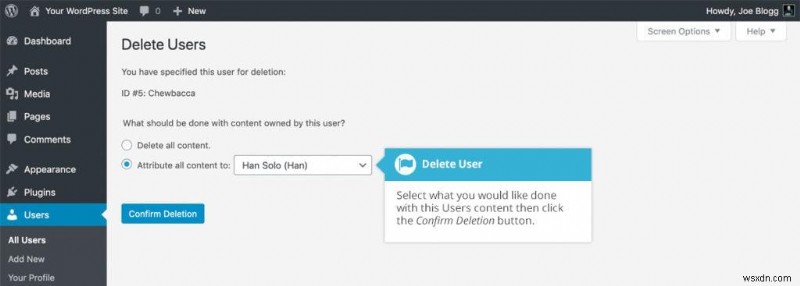

आपके वर्डप्रेस डैशबोर्ड में:

- चुनें उपयोगकर्ता> सभी उपयोगकर्ता

- उस उपयोगकर्ता नाम पर होवर करें जिसे आप हटाना चाहते हैं और हटाएं . पर क्लिक करें लिंक जो आता है।

- आपको एक उपयोगकर्ता पृष्ठ हटाएं पर ले जाया गया है , दो विकल्पों के साथ:उपयोगकर्ता पोस्ट हटाएं या किसी नए उपयोगकर्ता को पोस्ट असाइन करें ।

- चुनें “सभी सामग्री को इसमें शामिल करें: "

- नया उपयोगकर्ता नाम चुनें आपने इन पदों के लिए नए लेखक के रूप में बनाया है।

- हटाने की पुष्टि करें क्लिक करें बटन।

चरण #3:संपर्क फ़ॉर्म 7 अपडेट करें

संपर्क प्रपत्र 7 विशेषाधिकार वृद्धि भेद्यता को मूल डेवलपर द्वारा संस्करण 5.0.4 में पैच किया गया था। वर्तमान में, संपर्क फ़ॉर्म 7 संस्करण 5.3.2 वितरित कर रहा है और हम अत्यधिक अनुशंसा करते हैं कि आप अपने प्लगइन को नवीनतम संस्करण में अपडेट करें।

प्लगइन को अपडेट करने से भेद्यता दूर हो जाती है। इसका मतलब है कि एक हैकर अब आपकी वेबसाइट में सेंध लगाने के लिए उसी भेद्यता का उपयोग नहीं कर सकता है।

भविष्य में हैक होने से कैसे बचें

आपकी वेबसाइट को समान सुरक्षा कमजोरियों का फायदा उठाने वाले हैकर्स से बचाने के लिए आप कुछ उपाय कर सकते हैं। संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता एक लोकप्रिय प्लगइन का सिर्फ एक उदाहरण है जो आपकी वेबसाइट पर सुरक्षा के लिए खतरा पैदा करता है।

हैकर्स आए दिन नई-नई कमजोरियां ढूंढते रहते हैं। इसे ध्यान में रखते हुए, आपकी साइट को भविष्य में होने वाले हमलों से सुरक्षित रखने के लिए यहां कुछ बुनियादी युक्तियां दी गई हैं:

MalCare इंस्टॉल करें

हम अत्यधिक अनुशंसा करते हैं कि आप MalCare स्थापित करें। MalCare अपने स्वयं के वेबसाइट सुरक्षा स्कैनर के साथ आता है जो स्वचालित रूप से आपकी वेबसाइट पर मैलवेयर का पता लगाता है। आपकी ओर से बहुत कम मैन्युअल कार्रवाई की आवश्यकता है।

आपको एक-क्लिक मैलवेयर हटाने वाला टूल भी मिलता है जो आपके जीवन को बहुत आसान बना देगा।

इससे भी महत्वपूर्ण बात यह है कि आपको एक उन्नत फ़ायरवॉल भी मिलता है जो आपकी वेबसाइट के लोड होने से पहले ही देश या डिवाइस से दुर्भावनापूर्ण आईपी पते और बॉट्स को ब्लॉक कर देता है। यह आपकी वेबसाइट को सबसे आम हमलों से सुरक्षित और सुरक्षित रखता है।

MalCare एक अत्याधुनिक लर्निंग एल्गोरिथम पर चलता है जो स्मार्ट होता रहता है। यदि मालकेयर को 250,000+ वेबसाइटों में से किसी एक में किसी विशेष मैलवेयर या दुर्भावनापूर्ण आईपी का सामना करना पड़ता है, तो यह अपने नेटवर्क पर सभी वेबसाइटों के लिए इसे स्वचालित रूप से रोकता है।

थीम और प्लग इन अपडेट करें

थीम और प्लगइन्स अविश्वसनीय रूप से जटिल कोड हैं। कभी-कभी, वे वर्डप्रेस कोर की तुलना में अधिक जटिल होते हैं। इस तरह की जटिलता अक्सर संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता जैसी सुरक्षा खामियों का कारण बनती है।

यह आपके लिए एक आश्चर्य के रूप में आ सकता है, लेकिन ऐसे हैकर्स हैं जो अपने जीवन के हर पल को ऐसी कमजोरियों का फायदा उठाने की तलाश में बिताते हैं।

अपनी थीम और प्लगइन्स को अपडेट रखना अपनी वेबसाइट को सुरक्षित रखने का एक अच्छा तरीका है क्योंकि नए संस्करण इन कमजोरियों को ठीक कर देते हैं। इसलिए, सुनिश्चित करें कि जब भी नए संस्करण उपलब्ध हों, आप अपने वर्डप्रेस प्लगइन्स और थीम को अपडेट करें। हम किसी भी थीम और प्लग इन को हटाने की भी अनुशंसा करते हैं जिनका आप अब उपयोग नहीं करते हैं।

वर्डप्रेस सख्त करना

वर्डप्रेस हार्डनिंग सुरक्षा उपायों का एक सेट है जिसे आप हैकर्स के लिए आपकी वेबसाइट को संशोधित करना बेहद मुश्किल बना सकते हैं, भले ही वे एक्सेस हासिल करने का प्रबंधन करते हों।

अब, सख्त एक बहुत व्यापक विषय है। इनमें से कुछ उपाय काफी सरल हैं जैसे यूजर पासवर्ड बदलना। लेकिन और भी जटिल उपाय हैं जैसे कि लवण बदलना और सुरक्षा कुंजियाँ।

इसलिए, हमने वर्डप्रेस हार्डनिंग पर एक संपूर्ण लेख बनाया – सुरक्षित तरीका।

इसके साथ, आपकी वर्डप्रेस वेबसाइट न केवल संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि से सुरक्षित है बल्कि अन्य हमलों के एक समूह से भी सुरक्षित है:

- एसक्यूएल इंजेक्शन हमले

- डीडीओएस हमले

- क्रूर बल के हमले

- क्रॉस-साइट स्क्रिप्टिंग (XSS) हमले

विशेषाधिकार वृद्धि हैक समझाया गया

यह खंड थोड़ा तकनीकी है लेकिन यदि आप अपनी वर्डप्रेस साइट पर संपर्क फ़ॉर्म 7 प्लगइन का उपयोग कर रहे हैं, तो आप शायद समझना चाहेंगे कि क्या हो रहा है।

संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता का दो चरणों में उपयोग किया जाता है:

- चरण 1:एक WordPress वेबसाइट में एक निम्न ग्राहक भूमिका तक पहुंच प्राप्त करें।

- चरण 2:अप्रतिबंधित प्रशासनिक पहुंच प्राप्त करने के लिए भेद्यता का उपयोग करें।

वर्डप्रेस वेबसाइटें एक नए उपयोगकर्ता को डिफ़ॉल्ट रूप से न्यूनतम एक्सेस स्तर प्रदान करती हैं - एक वर्डप्रेस ग्राहक। अब, यह भूमिका आपको वर्डप्रेस वेबसाइट पर कुछ भी बदलने के लिए पर्याप्त अधिकार नहीं दिलाएगी। लेकिन संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि हमला हैकर को अपनी उपयोगकर्ता भूमिका को अपनी इच्छानुसार किसी भी चीज़ में बदलने की अनुमति देता है।

वास्तव में इसका क्या अर्थ है?

संपर्क फ़ॉर्म 7 सबसे शक्तिशाली वर्डप्रेस प्लगइन्स में से एक है, जिसका उपयोग विभिन्न प्रकार के फॉर्म बनाने के लिए किया जाता है। सबमिट करने पर, इसके रूपों द्वारा स्वीकार किया गया डेटा आपकी वर्डप्रेस वेबसाइट पर 'wp-content' नामक फ़ोल्डर में संग्रहीत किया जाता है।

आमतौर पर, इस फ़ोल्डर में वेबसाइट के विभिन्न भागों से सभी प्रकार की सामग्री होती है। लेकिन ये सभी सार्वजनिक जानकारी हैं और इस फ़ोल्डर का कोई भी डेटा संवेदनशील या व्यक्तिगत नहीं है।

यह एक से अधिक कारणों से बहुत मायने रखता है। आपके फ़ॉर्म में डेटा सबमिट करने वाला कोई भी व्यक्ति वर्डप्रेस ग्राहक है। वेबसाइट पर किसी भी संवेदनशील जानकारी तक उनकी पहुंच नहीं होनी चाहिए।

दूसरी ओर, एक प्रपत्र आमतौर पर एक व्यवस्थापक या एक संपादक द्वारा बनाया जाता है। ये उपयोगकर्ता भूमिकाएँ हैं जिनके लिए वेबसाइट के विशिष्ट भागों तक बहुत अधिक स्वतंत्रता और पहुँच की आवश्यकता होती है। तो, संपर्क फ़ॉर्म 7 वास्तव में एक नए वर्डप्रेस उपयोगकर्ता को ग्राहक की भूमिका कैसे प्रदान करता है, न कि व्यवस्थापक?

सरल शब्दों में, कॉन्टैक्ट फॉर्म 7 'capability_type' नामक एक पैरामीटर का उपयोग करता है, ताकि उपयोगकर्ता अनुमतियों को पढ़ने, संपादित करने और कार्यों को हटाने के लिए परिभाषित किया जा सके। इस पैरामीटर के अंदर दोष मौजूद है और यह एक हैकर को सीधे वर्डप्रेस की होम डायरेक्टरी में फाइल अपलोड करने की अनुमति देता है।

अकेले इस फ़ोल्डर से, कोई हैकर आपकी साइट को पूरी तरह से विकृत कर सकता है या स्पैम विज्ञापन हमले शुरू कर सकता है।

कुछ मामलों में, हमले आपकी वेबसाइट को Google द्वारा काली सूची में डालने के लिए काफी खतरनाक हो सकते हैं।

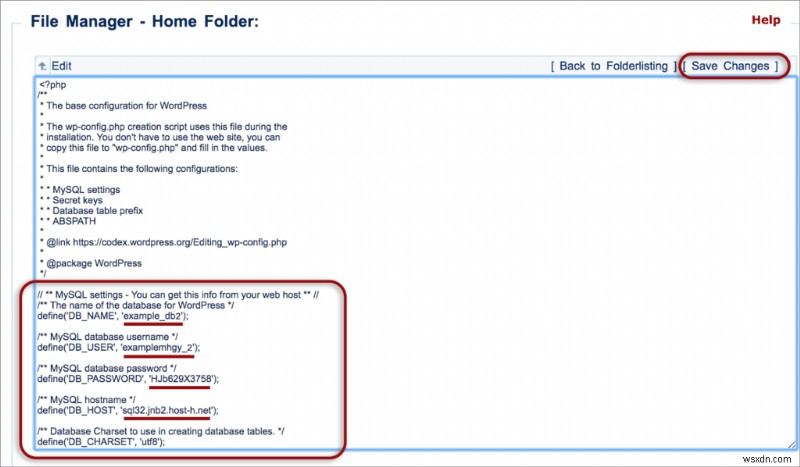

लेकिन विशेषाधिकार वृद्धि भेद्यता हमलावरों को अधिक खतरनाक हमला करने की अनुमति देती है। wp-content फ़ोल्डर के बाहर भी फ़ाइलें हैं जैसे कि आपकी wp-config फ़ाइल और .htaccess फ़ाइल।

अब, इन फ़ाइलों में आपकी वेबसाइट के डेटाबेस क्रेडेंशियल और कॉन्फ़िगरेशन शामिल हैं। इसलिए, संपर्क फ़ॉर्म 7 विशेषाधिकार वृद्धि भेद्यता का शोषण करने वाला एक हैकर उपयोगकर्ता भूमिका की क्षमताओं को संशोधित करके इन फ़ाइलों तक पहुंच प्राप्त कर सकता है।

कुछ ही मिनटों में हैकर आपकी पूरी वेबसाइट तक पहुंच क्रेडेंशियल ढूंढ सकता है। या इससे भी बदतर, वे एक घोस्ट एडमिनिस्ट्रेटर अकाउंट बना सकते हैं ताकि उन्हें पूरी वेबसाइट पर सीधे अप्रतिबंधित एक्सेस मिल सके।

यह अविश्वसनीय रूप से खतरनाक है क्योंकि यह हैकर को फ़ॉर्म को संपादित करने और स्वयं को wp-content के बाहर फ़ाइलों तक पहुंच प्रदान करने में सक्षम बनाता है। इसका उपयोग यह संपादित करने के लिए भी किया जा सकता है कि प्रपत्र किस प्रकार के उपयोगकर्ता इनपुट स्वीकार कर सकते हैं। भेद्यता अनिवार्य रूप से किसी भी उपयोगकर्ता भूमिका को वेबसाइट में परिवर्तन करने की अनुमति देती है।

Unrestricted file upload vulnerability explained

Some forms accept files, such as a resume or ID proof. Standard formats like PDF, JPEG, PNG, and GIF are acceptable and shouldn’t cause any trouble on your site.

However, the Contact Form 7 plugin vulnerability allows a user to change the types of files accepted. This vulnerability recently affected over 5 million websites that use Contact Form 7 and is known as the unrestricted file upload vulnerability.

The unrestricted file upload vulnerability means your website could start accepting executable file formats such as PHP and ASP. Check especially for double extensions such as .php.png.

These files execute commands and functions on your site. This means a hacker can submit a PHP file with a malicious script through a contact form created using Contact Form 7.

This is a variant of an XSS attack and can be used to:

- Create a backdoor on your website that would allow a hacker to access it when he wants.

- Create ghost admin users that will grant them access through your login page.

- Modify the content on your site to sell or promote illegal products and drugs.

- Redirect your visitors to malicious or adult websites.

There are a bunch of other attacks that a hacker can launch quite effectively with very little effort once they gain access to your website. It’s always a better option to prevent the attacks as far as possible.

We highly recommend installing a malware scanner that offers round-the-clock malware scanning and a WordPress firewall to protect your website against future attacks.

What’s next?

Hackers find all sorts of ways to break into your site. They can use brute force attacks to guess your access credentials, exploit Cross site scripting (XSS) vulnerabilities, and steal your browser cookies. There’s really no end to this madness.

To truly and completely protect your website from security threats and attacks, we recommend that you install MalCare. The firewall will proactively block hack attempts and its scanner will check your website every day.

Also, check out our tips on WordPress hardening. You can secure your website from the MalCare dashboard with a few simple clicks and harden your website security.

अक्सर पूछे जाने वाले प्रश्न

Is Contact Form 7 secure?

No. Although the current version has no known vulnerabilities, older versions of Contact Form 7 are riddled with security flaws. The simplest way to patch the vulnerabilities is to update to the latest version. But we also recommend that you scan your website for malware just in case.

Does Akismet work with Contact Form 7?

Yes, but Akismet is to protect against spam form inputs. It doesn’t fix the privilege escalation vulnerability. To patch the vulnerability, we recommend updating to the latest version of Contact Form 7 immediately.

What is privilege escalation and why is it important?

Privilege escalation is a vulnerability that hackers can exploit to gain access to files and databases of a website that are otherwise restricted. Using this vulnerability, hackers can gain access to any sensitive information on your website and even deface your content at will.

What is the most likely mechanism of privilege escalation?

Most WordPress plugins and themes come with many privilege escalation vulnerabilities. Some of the most common causes are cross-site scripting, improper cookie handling, and weak passwords.

What are good alternatives to Contact Form 7?

There are several alternatives to Contact Form 7. In terms of security, though, we would recommend the latest version of Ninja Forms, Gravity Forms, and Visual Form Builder plugins.

![[FIXED] WordPress में WP-VCD मालवेयर कैसे निकालें](/article/uploadfiles/202210/2022103113221070_S.png)