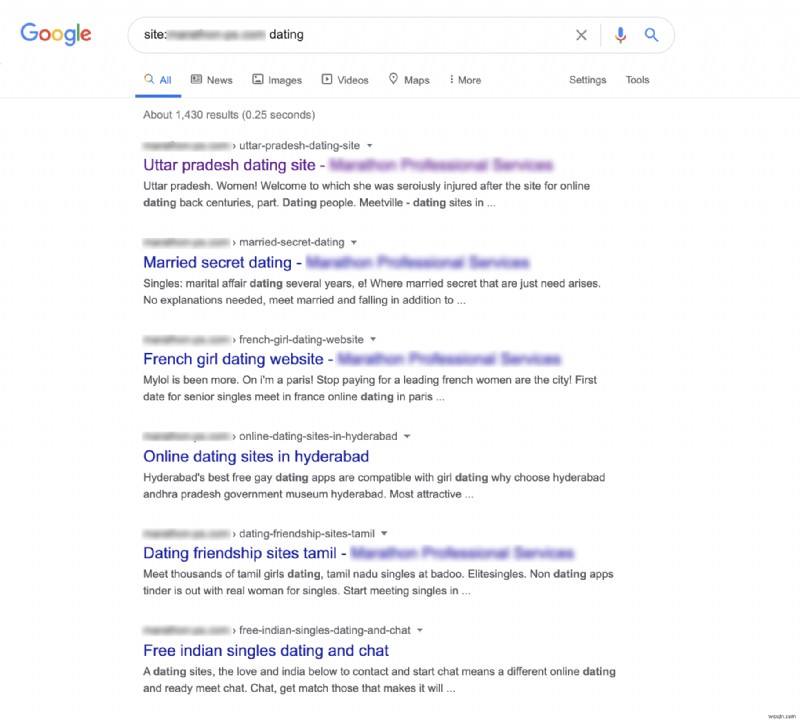

एक नए प्रकार का पुनर्निर्देशन मैलवेयर सामने आया है जहां वेबसाइट विज़िटर को नकली वयस्क डेटिंग साइटों पर पुनर्निर्देशित किया जाता है। इस मैलवेयर अभियान में, हजारों नकली पृष्ठ वेबसाइट में जुड़ जाते हैं और Google खोज द्वारा अनुक्रमित किए जाते हैं। अगर आप site: example.com . सर्च करते हैं आपको इस तरह के परिणाम दिखाई देंगे:

मैलवेयर अभियान को निबंधों, फ़ार्मा, डेटिंग साइटों, ऋणों, मीडिया, और दुर्भावनापूर्ण डाउनलोड स्पैम साइटों के लिए नकली पृष्ठ और रीडायरेक्ट जोड़ने के लिए जाना जाता है।

संबंधित ब्लॉग – वर्डप्रेस पुनर्निर्देशन हैक

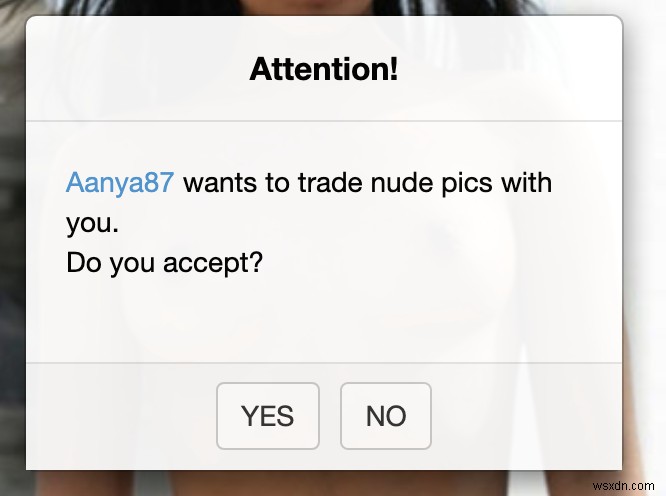

यदि आप Google खोज द्वारा अनुक्रमित किसी भी लिंक पर क्लिक करते हैं, तो आपको स्पष्ट सामग्री और संदेशों वाली साइटों पर पुनर्निर्देशित किया जाएगा जैसे कि नीचे दिखाया गया है।

कैसे बताएं कि आपकी वेबसाइट संक्रमित है या नहीं?

- आपके द्वारा नहीं बनाए गए पृष्ठों के लिए बहुत सारे Google खोज परिणाम हैं

- यदि आप Google में अपने किसी वेबसाइट लिंक पर क्लिक करते हैं, तो आपको वयस्क/जुआ/डेटिंग साइटों पर रीडायरेक्ट कर दिया जाता है

- आपकी वेबसाइट में नए पृष्ठ जोड़े जाते हैं जिनके बारे में आपको जानकारी नहीं है

- अज्ञात व्यवस्थापक उपयोगकर्ता आपके व्यवस्थापक डैशबोर्ड में जोड़े जाते हैं

- आपकी वेबसाइट बहुत धीमी है

- आपको Google खोज कंसोल से एक चेतावनी संदेश प्राप्त हुआ है।

Drupal साइटों में पुनर्निर्देशन हैक कैसे खोजें?

हमने Drupal 7 . के लिए इस मैलवेयर हैक अभियान की जांच की साइट, और पाया कि हैकर्स ने परिष्कृत तकनीकों का उपयोग करके मैलवेयर को चतुराई से छिपा दिया था, जिससे किसी के लिए दुर्भावनापूर्ण कोड की पहचान करना मुश्किल हो गया।

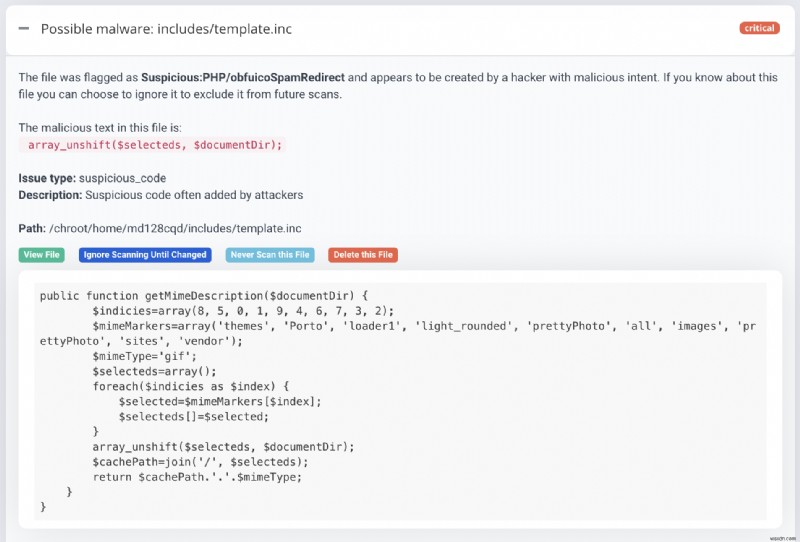

साइट को एस्ट्रा के मैलवेयर स्कैनर से स्कैन करने पर, हमें includes/template.inc . पर एक संदिग्ध फ़ाइल मिली

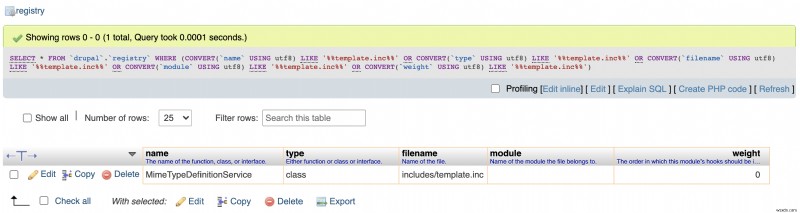

अधिक जाँच के साथ यह पाया गया कि template.inc फ़ाइल को 'ड्रूपल रजिस्ट्री' में जोड़ा गया ताकि यह प्रत्येक अनुरोध के साथ स्वतः लोड हो जाए। कॉन्फ़िगरेशन मान डेटाबेस में स्थित था।

अगला कदम ध्वजांकित फ़ाइल में कोड को डीकोड करना था। विशेष रूप से getMimeDescription() समारोह।

public function getMimeDescription($documentDir) {

$indicies=array(8, 5, 0, 1, 9, 4, 6, 7, 3, 2);

$mimeMarkers=array('themes', 'Porto', 'loader1', 'light_rounded', 'prettyPhoto', 'all', 'images', 'prettyPhoto', 'sites', 'vendor');

$mimeType='gif';

$selecteds=array();

foreach($indicies as $index) {

$selected=$mimeMarkers[$index];

$selecteds[]=$selected;

}

array_unshift($selecteds, $documentDir);

$cachePath=join('/', $selecteds);

return $cachePath.'.'.$mimeType;

}

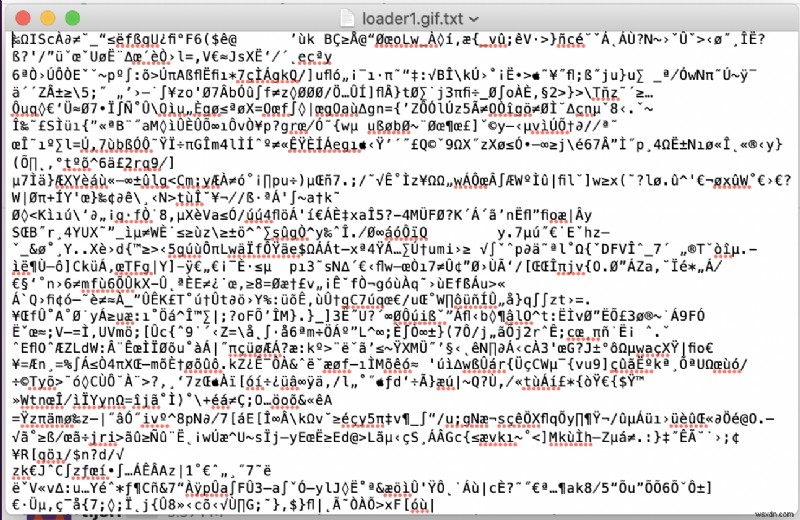

}जब उपरोक्त कोड स्निपेट का मूल्यांकन किया गया, तो यह एक अन्य दुर्भावनापूर्ण फ़ाइल के लिए रास्ता निकालता है जो सक्रिय थी:

sites/all/themes/Porto/vendor/prettyPhoto/images/prettyPhoto/light_rounded/loader1.gif

gzinflate() . का उपयोग करके डिफ्लेटेड स्ट्रिंग को फुलाए जाने के बाद PHP में फ़ंक्शन, कुछ बेस 64 एन्कोडेड की खोज की गई थी।

उपरोक्त कोड को अस्पष्ट करने के कई स्तरों के बाद, वास्तविक दुर्भावनापूर्ण कोड का पता चला था जैसा कि आप नीचे दिए गए स्निपेट में देख सकते हैं।

$v266=array('essay','pharm','dating','loan','media','download');

if(isset($this->v254['theme'])){

$this->v12->t4("page theme: '{

0

}

'",$this->v254['theme']);

$v267=strtolower($this->v254['theme']);

foreach($v266 as$v80){

if(strpos($v267,$v80)!==false)return$v80;

}

}

else{

$this->v12->t4("page has NO theme. old dor");

}

return'default';

}

function t170($v268,$v148){

$v269=$this->v255->t147($v268['exit']['url'],$this->v254,$v148);

return array('name'=>$v268['name'],'exit'=>$v268['exit']['type'],'url'=>$v269[00],'extparams'=>$v269[01]);

}अपनी वेबसाइट को नकली वयस्क डेटिंग साइटों पर रीडायरेक्ट करने से कैसे रोकें?

नकली वयस्क डेटिंग साइट पुनर्निर्देशन को पूरी तरह से हटाने के लिए, आपको मैलवेयर के लिए अपनी वेबसाइट फ़ाइलों और डेटाबेस को स्कैन करना होगा। जैसा कि आपने इस हैक विश्लेषण में देखा होगा, हैकर कुशलता से पुनर्निर्देशन कोड को कई स्तरों के अस्पष्टता और कोड छिपाने की तकनीकों के साथ छिपाते हैं।

मैलवेयर को स्वयं साफ़ करने का तरीका जानने के लिए, वर्डप्रेस मैलवेयर हटाने पर हमारी पूरी मार्गदर्शिका देखें।

डेटिंग साइट पुनर्निर्देशन को रोकने के लिए सुरक्षा अनुशंसाएं

- अपनी वेबसाइट को पुनर्स्थापित करने की आवश्यकता होने पर उसका बैकअप लें

- सीएमएस, प्लग इन और थीम को उनके नवीनतम संस्करणों में अपडेट करें

- हैक के कारण की पहचान करें और उसे ठीक करें

- अपनी वेबसाइट को एक ठोस फ़ायरवॉल से सुरक्षित करें

- किसी भी फाइल या फोल्डर को 777 फाइल परमिशन देने से बचें। फ़ोल्डर अनुमतियों को फ़ोल्डर के लिए 755 और फ़ाइलों के लिए 644 पर सेट करें

- जांचें कि क्या कोई अज्ञात व्यवस्थापक उपयोगकर्ता बैकएंड में जोड़ा गया है

- public_html फ़ोल्डर में कोई भी बैकअप फ़ाइल (.zip, .sql, .tar आदि) हटाएं