वर्डप्रेस पाशविक बल हमले के सफल होने से पहले ही हमले भारी होते हैं।

कई साइट व्यवस्थापक देखते हैं कि उनके सर्वर संसाधन तेजी से समाप्त हो रहे हैं, उनकी साइटें अनुत्तरदायी हो रही हैं या यहां तक कि एकमुश्त क्रैश हो रही हैं - जिससे वास्तविक उपयोगकर्ता लॉक हो गए हैं। मुद्दा यह है कि आप असहाय महसूस कर सकते हैं क्योंकि ब्रूट फोर्स बॉट्स लॉगिन पेज पर हथौड़ा मारते हैं, आपके WP-व्यवस्थापक के माध्यम से जाने की कोशिश कर रहे हैं।

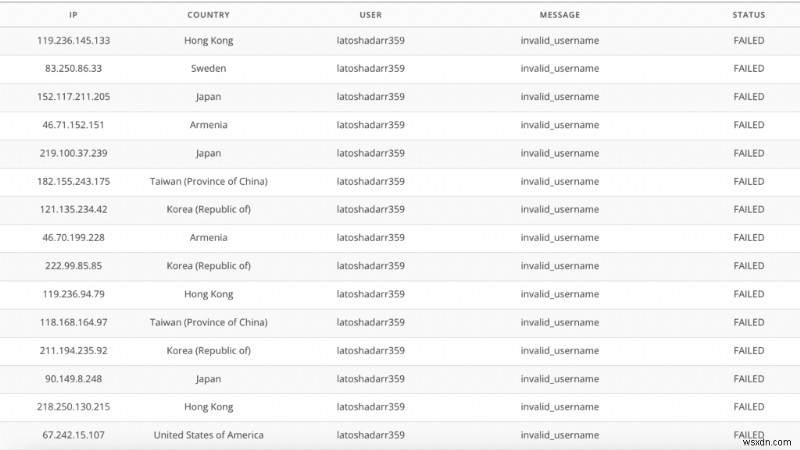

लेकिन आप लाचार नहीं हैं। अगर आपको एक ही उपयोगकर्ता के लिए कई असफल लॉगिन प्रयास दिखाई देते हैं, शायद कई आईपी से आ रहे हैं, तो आप सही जगह पर हैं।

इस लेख में, हम बताएंगे कि वर्डप्रेस ब्रूट फोर्स अटैक कैसा दिखता है, और आपकी साइट को उनसे कैसे बचाया जाए।

टीएल; डॉ MalCare की लॉगिन सुरक्षा को सक्षम करके अपनी साइट को वर्डप्रेस ब्रूट फोर्स से सुरक्षित रखें। एक शक्तिशाली फ़ायरवॉल और एकीकृत बॉट सुरक्षा के साथ खराब बॉट्स को आपकी साइट पर हमला करने से रोकें। अपनी साइट, डेटा और उपयोगकर्ताओं को मालकेयर के साथ सुरक्षित रखें, वर्डप्रेस में पाशविक बल के खिलाफ सबसे अच्छा सुरक्षा प्लगइन।

वर्डप्रेस ब्रूट फोर्स अटैक क्या है?

वर्डप्रेस ब्रूट फ़ोर्स अटैक यूज़रनेम और पासवर्ड के विभिन्न संयोजनों को आज़माकर आपके wp-admin तक अनधिकृत पहुँच प्राप्त करने का प्रयास है . हैकर्स ने परीक्षण और त्रुटि के आधार पर क्रेडेंशियल के साथ लॉगिन पेज पर लगातार बमबारी करने के लिए बॉट विकसित किए हैं।

अक्सर, बॉट एक शब्दकोश से पासवर्ड की एक श्रृंखला की कोशिश करते हैं और इसलिए इसे डिक्शनरी अटैक या पासवर्ड-अनुमान लगाने वाले हमलों के रूप में भी जाना जाता है। हमलों को विभिन्न आईपी पते से आने के लिए कॉन्फ़िगर किया जा सकता है, और इस प्रकार बुनियादी सुरक्षा उपायों को दरकिनार किया जा सकता है। अन्य प्रकार के क्रूर बल हमले हैं, जिन्हें हम बाद में लेख में शामिल करेंगे।

एक क्रूर बल हमले का लक्ष्य अपने wp-admin तक पहुंच प्राप्त करना है, और फिर आमतौर पर आपकी साइट पर मैलवेयर इंस्टॉल करना है।

अपनी साइट को वर्डप्रेस ब्रूट फोर्स अटैक (9 तरीके) से कैसे बचाएं

एक क्रूर बल के हमले का अनुभव करना डरावना है, खासकर क्योंकि ऐसा लगता है कि इसे रोकने के लिए आप कुछ नहीं कर सकते। साथ ही, हमले के प्रभाव तुरंत दिखाई दे रहे हैं। अधिकांश साइटों में सीमित सर्वर संसाधन होते हैं, जो तेजी से उपयोग हो जाते हैं, और अक्सर हमले वाली साइट पूरी तरह से क्रैश हो जाती है।

सौभाग्य से, आप वर्डप्रेस में क्रूर बल के हमलों को रोकने के लिए बहुत कुछ कर सकते हैं। यहां वर्डप्रेस ब्रूट फोर्स प्रोटेक्शन स्टेप्स की एक सूची दी गई है जो अधिकांश हमलों को रोक देगा, और अच्छे उपाय के लिए सबसे खराब प्रभावों को कम करेगा।

<एच3>1. लॉगिन प्रयास सीमित करें

वर्डप्रेस जानवर बल के हमलों को रोकने का सबसे अच्छा तरीका लॉगिन प्रयासों को सीमित करना है। यदि लॉगिन पृष्ठ में कई बार गलत पासवर्ड दर्ज किया जाता है, तो खाता अस्थायी रूप से अवरुद्ध हो जाता है। यह ब्रूट फोर्स बॉट की प्रभावशीलता को अवरुद्ध करता है, क्योंकि यह क्रेडेंशियल्स का अनुमान लगाने के लिए परीक्षण-और-त्रुटि पद्धति पर निर्भर करता है। उसके ऊपर, चूंकि बॉट कई हज़ार संयोजनों को आज़मा नहीं सकता है, सर्वर को अनुरोध नहीं भेजे जाते हैं, और बॉट की गतिविधि द्वारा संसाधनों का उपयोग नहीं किया जाता है।

डिफ़ॉल्ट रूप से, वर्डप्रेस असीमित लॉगिन प्रयासों की अनुमति देता है, यही वजह है कि यह पहली जगह में क्रूर बल के हमलों के लिए अतिसंवेदनशील है। MalCare के साथ, सीमित लॉगिन सुरक्षा स्वतः सक्रिय हो जाती है। वास्तव में, यदि कोई उपयोगकर्ता वैध रूप से अपना पासवर्ड भूल गया है, तो वे आसानी से ब्लॉक को पार करने के लिए कैप्चा को हल कर सकते हैं। इसलिए, लॉगिन प्रयासों को सीमित करने से वास्तविक उपयोगकर्ताओं पर प्रतिकूल प्रभाव डाले बिना क्रूर बल वाले बॉट्स को बाहर रखा जाता है।

अधिक विवरण के लिए, वर्डप्रेस में लॉगिन प्रयासों को सीमित करने के बारे में हमारी मार्गदर्शिका देखें।

2.बैड बॉट्स को ब्लॉक करें

जानवर बल के हमले लगभग हमेशा बॉट्स द्वारा किए जाते हैं। बॉट छोटे प्रोग्राम होते हैं जिन्हें एक साधारण कार्य को बार-बार करने के लिए डिज़ाइन किया गया है, और इस प्रकार क्रूर बल के हमलों के लिए आदर्श हैं। बॉट एक लॉगिन पेज पर एक मैच मिलने तक क्रेडेंशियल्स की एक श्रृंखला की कोशिश करेगा।

उसके ऊपर, सभी वेबसाइट ट्रैफ़िक का 25% से अधिक बॉट है, इसलिए बहुत सारी सुरक्षा प्रणालियाँ हैं जिनके पास बॉट सुरक्षा है। हालाँकि, यहाँ एक महत्वपूर्ण अंतर है:सभी बॉट खराब नहीं होते हैं। अन्य खोज इंजन क्रॉलर और अपटाइम मॉनिटरिंग बॉट जैसे अच्छे हैं। आप चाहते हैं कि उनकी आपकी साइट तक पहुंच हो, इसलिए बॉट सुरक्षा प्राप्त करना महत्वपूर्ण है जो समझदारी से केवल खराब बॉट्स को ब्लॉक करता है, जैसे मालकेयर। ऑल इन वन की तरह अन्य बॉट सुरक्षा प्लगइन्स भी हैं, लेकिन यह Googlebot सहित सभी बॉट्स को डिफ़ॉल्ट रूप से ब्लॉक कर देता है।

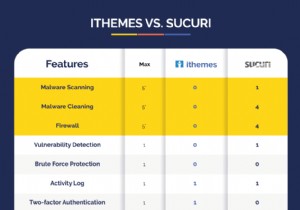

<एच3>3. वेब एप्लिकेशन फ़ायरवॉल स्थापित करें

लॉगिन सुरक्षा विशेष रूप से क्रूर बल के हमलों से बचाव है, जबकि फ़ायरवॉल सभी प्रकार के हमलों से बचाव है; क्रूर बल वाले सहित।

फ़ायरवॉल नियमों का उपयोग दुर्भावनापूर्ण ट्रैफ़िक को रोकने के लिए करते हैं, और आपकी वेबसाइट की सुरक्षा के लिए बहुत कुछ करते हैं। साथ ही, बार-बार होने वाले खराब अनुरोधों को रोककर फायरवॉल क्रूर बल के हमलों के साथ सबसे बड़ी समस्याओं में से एक को कम करता है—सर्वर संसाधनों पर अत्यधिक भार।

जानवर बल के हमलों को अक्सर विभिन्न आईपी से हमला करने के लिए कॉन्फ़िगर किया जाता है, और इसलिए अधिकांश फायरवॉल को बायपास कर सकते हैं। हालाँकि, MalCare के फ़ायरवॉल के साथ, आपकी वेबसाइट वैश्विक IP सुरक्षा का एक हिस्सा बन जाती है। फ़ायरवॉल सीखता है कि कौन से आईपी 100,000 से अधिक साइटों से रिकॉर्ड किए गए व्यवहार से दुर्भावनापूर्ण हैं और उनसे ट्रैफ़िक को लगातार रोकते हैं। ये उपाय पहली बार में आपकी वेबसाइट पर खराब ट्रैफ़िक की मात्रा को काफी कम कर देते हैं, इससे पहले कि बॉट को आपकी साइट के लॉगिन पृष्ठ पर जबरदस्ती करने का मौका मिले।

<एच3>4. वर्डप्रेस में टू-फैक्टर ऑथेंटिकेशन जोड़ें

उपयोगकर्ता नाम और पासवर्ड का अनुमान लगाया जा सकता है, इसलिए दो-कारक प्रमाणीकरण-या वास्तव में बहु-कारक प्रमाणीकरण-उपयोगकर्ताओं को प्रमाणित करने के लिए गतिशील तत्वों के लिए एक तरीका के रूप में उभरा है। टू-फैक्टर ऑथेंटिकेशन के साथ, ओटीपी या क्यूआर कोड जैसा रीयल-टाइम लॉगिन टोकन उपयोगकर्ता के डिवाइस के साथ साझा किया जाता है। इसकी सीमित वैधता है, आमतौर पर लगभग 10-15 मिनट, और केवल उस सत्र के लिए उपयोगकर्ता को प्रमाणित कर सकता है।

उपयोगकर्ता नाम और पासवर्ड के अलावा अतिरिक्त टोकन को क्रैक करना मुश्किल है। इसलिए, यह लॉगिन पेज पर सुरक्षा की एक और परत जोड़ता है। आप आसानी से अपनी साइट पर टू-फैक्टर ऑथेंटिकेशन जोड़ने के लिए WP 2FA जैसा प्लगइन इंस्टॉल कर सकते हैं।

अधिक जानने के लिए, वर्डप्रेस टू-फैक्टर ऑथेंटिकेशन पर हमारा गाइड देखें।

5. सशक्त और अद्वितीय पासवर्ड का उपयोग करें

सुरक्षा में सबसे बड़ा दोष स्वयं उपयोगकर्ता है, और उनके द्वारा सेट किए गए पासवर्ड को बढ़ा कर। याद रखने में आसान पासवर्ड सेट करने और विभिन्न खातों में उनका पुन:उपयोग करने की (समझने योग्य) मानव प्रवृत्ति के कारण पासवर्ड किसी भी सुरक्षा प्रणाली में सबसे बड़ी भेद्यता है। ये वास्तव में पासवर्ड के साथ दो अलग और अलग समस्याएं हैं।

सबसे पहले, अलग-अलग खातों में कभी भी पासवर्ड का पुन:उपयोग न करें। बहुत सारे ब्रूट फोर्स बॉट लॉग इन पेजों पर हमला करने के लिए डेटा उल्लंघनों से चुराए गए पासवर्ड का उपयोग करते हैं। दूसरे, जैसा कि आप कल्पना कर सकते हैं, 'पासवर्ड' जैसे पासवर्ड का अनुमान लगाना बहुत आसान है। कम से कम 12 वर्णों का अस्पष्ट उपयोग करें, या पासवर्ड के रूप में पासफ़्रेज़ का बेहतर उपयोग करें।

हम पासवर्ड मैनेजर जैसे लास्टपास या 1 पासवर्ड का उपयोग करने की सलाह देते हैं ताकि पासवर्ड का पुन:उपयोग न किया जा सके और आवश्यकतानुसार मजबूत पासवर्ड उत्पन्न किया जा सके। यदि आपको संदेह है कि किसी खाते से छेड़छाड़ की गई है, तो आप MalCare डैशबोर्ड के सख्त अनुभाग से सभी पासवर्ड को जबरदस्ती रीसेट कर सकते हैं।

अधिक जानकारी के लिए, वर्डप्रेस पासवर्ड सुरक्षा पर हमारा लेख देखें।

<एच3>6. WordPress में XML-RPC अक्षम करें

XML-RPC फ़ाइल उपयोगकर्ताओं को प्रमाणित करने का एक और तरीका है। दूसरे शब्दों में, यह आपके व्यवस्थापक डैशबोर्ड तक पहुंच प्राप्त करने का एक वैकल्पिक तरीका है, इसलिए यह क्रूर बल के हमलों के लिए भी अतिसंवेदनशील है। यह काफी हद तक बहिष्कृत फ़ाइल है और कई प्लगइन्स या थीम द्वारा सक्रिय उपयोग में नहीं है। इसे पश्चगामी संगतता के लिए वर्डप्रेस में शामिल किया जाना जारी है और इसलिए यह अक्षम करने के लिए अपेक्षाकृत सुरक्षित है।

वर्डप्रेस में XML-RPC को निष्क्रिय करने के बारे में हमारी मार्गदर्शिका यहां दी गई है।

7. अप्रयुक्त उपयोगकर्ता खातों की नियमित रूप से समीक्षा करें और निकालें

निष्क्रिय खाते अक्सर हैकर्स के लिए लक्ष्य होते हैं क्योंकि संभावना है कि उपयोगकर्ताओं को पता नहीं चलेगा कि उनके खाते अपहृत हैं या नहीं। इसके अतिरिक्त, निष्क्रिय खातों में लंबे समय तक समान पासवर्ड होते हैं, जिससे उन्हें बलपूर्वक बल देना आसान हो जाता है।

इसलिए, नियमित रूप से उपयोगकर्ता खातों की समीक्षा करें, और जो सक्रिय उपयोग में नहीं हैं उन्हें हटा दें। अतिरिक्त क्रेडिट के लिए, सुनिश्चित करें कि प्रत्येक खाते में अपने खाते को प्रबंधित करने के लिए आवश्यक न्यूनतम उपयोगकर्ता विशेषाधिकार हैं। उदाहरण के लिए, सभी को व्यवस्थापक बनाना मूर्खतापूर्ण है।

8. वर्डप्रेस में जियोब्लॉकिंग पर विचार करें

यदि आप एक स्थान से बहुत सारे बॉट ट्रैफ़िक देखते हैं, तो आप पूरे देश को अवरुद्ध करने पर विचार कर सकते हैं। हालाँकि, हम जियोब्लॉकिंग का उपयोग करते समय विवेक की सलाह देते हैं। यह तभी उपयोगी है जब आप उस स्थान से किसी वैध उपयोगकर्ता की बिल्कुल भी उम्मीद न करें।

इसके अतिरिक्त, सावधान रहें कि यह उस क्षेत्र के अच्छे बॉट्स को दूर रख सकता है। उदाहरण के लिए, Googlebot दुनिया में अपने किसी भी सर्वर स्थान से काम कर सकता है, और आप निश्चित रूप से चाहते हैं कि Googlebot आपकी साइट तक पहुंचे।

यहां वर्डप्रेस में देशों को ब्लॉक करने के लिए चरण-दर-चरण मार्गदर्शिका दी गई है।

9. निर्देशिका ब्राउज़िंग अक्षम करें

डिफ़ॉल्ट रूप से, अधिकांश वर्डप्रेस कोर फ़ोल्डर्स और फाइलें एक ब्राउज़र के माध्यम से खुले तौर पर पहुंच योग्य होती हैं। उदाहरण के लिए, आप अपने ब्राउज़र URL बार में yourwebsite.com/wp-includes टाइप कर सकते हैं, और फ़ोल्डर की संपूर्ण सामग्री तुरंत दिखाई देगी।

यद्यपि निर्देशिका ब्राउज़िंग स्वयं एक भेद्यता नहीं है, यह उस साइट के बारे में जानकारी प्रकट कर सकती है जिसका उपयोग कमजोरियों का फायदा उठाने के लिए किया जा सकता है। /wp-content फ़ोल्डर में प्लगइन्स और थीम हैं, और यदि कोई हैकर देख सकता है कि कौन से इंस्टॉल किए गए हैं और उनके संस्करण नंबर हैं, तो वे संभावित रूप से कमजोरियों को ढूंढ और उनका फायदा उठा सकते हैं। यह एक कम लोकप्रिय प्रकार का ब्रूट फोर्स अटैक है जिसे डायरेक्टरी ब्रूट फोर्स कहा जाता है।

इसलिए, एक सुरक्षा के रूप में, निर्देशिका ब्राउज़िंग को पूरी तरह से अक्षम करना समझ में आता है।

यहाँ वर्डप्रेस में निर्देशिका ब्राउज़िंग को अक्षम करने के बारे में हमारी पूरी गाइड है।

ऐसी चीज़ें जो आप कहीं और पढ़ेंगे लेकिन करने से बचना चाहिए

वहाँ एक टन नेक इरादे से लेकिन खराब सुरक्षा सलाह है। इसलिए, करने के लिए हमारी चीजों की सूची के अलावा, हम यह भी सूचीबद्ध कर रहे हैं कि क्या नहीं करना है।

- पासवर्ड प्रोटेक्ट wp-admin निर्देशिका :ऐसा बिल्कुल न करें। यह व्यावहारिक रूप से हर पाशविक बल निवारण लेख में दिखाई देता है। wp-admin निर्देशिका की सुरक्षा करने वाला पासवर्ड admin-ajax.php फ़ाइल तक पहुंच को प्रतिबंधित करके, गैर-लॉग इन उपयोगकर्ताओं के लिए AJAX को तोड़ देगा।

AJAX का उपयोग अक्सर वेबसाइटों के गतिशील पहलुओं को शक्ति प्रदान करने के लिए किया जाता है। मान लीजिए कि आपकी साइट पर एक सर्च बार है। यदि कोई विज़िटर इसका उपयोग उत्पादों के माध्यम से खोजने के लिए करता है, तो केवल खोज परिणाम पुनः लोड होंगे, संपूर्ण वेबसाइट नहीं। यह एक बहुत बड़ा संसाधन बचतकर्ता है, और वेबसाइटों के उपयोगकर्ता अनुभव को काफी तेज और बेहतर बनाता है।

आप admin-ajax.php फ़ाइल को बाहर करने के लिए बहुत सारे वर्कअराउंड भी देखेंगे, लेकिन वे हमेशा मूल रूप से काम नहीं करते हैं। लब्बोलुआब यह है कि वर्कअराउंड में किए जाने वाले प्रयास सुरक्षा की एक समान मात्रा को नहीं दर्शाते हैं। इसलिए यह थोड़ा अतिरिक्त लाभ के लिए एक बड़ा कदम है। - अपना wp-लॉगिन URL बदलना: आप इस सलाह को अक्सर वर्डप्रेस सख्त लेखों में देखते हैं। हालांकि, हम दृढ़ता से अनुशंसा करते हैं कि लॉगिन यूआरएल को बदलने के खिलाफ है क्योंकि अगर यह खो जाता है तो इसे पुनर्प्राप्त करना असंभव है।

- उपयोगकर्ता नाम के रूप में व्यवस्थापक के उपयोग से बचें: चूंकि ब्रूट फोर्स बॉट प्रभावी रूप से उपयोगकर्ता नाम और पासवर्ड संयोजनों का अनुमान लगाने की कोशिश कर रहे हैं, इसलिए व्यवस्थापक जैसे स्पष्ट उपयोगकर्ता नामों से बचने में कुछ मूल्य है। वर्डप्रेस आपको डैशबोर्ड से उपयोगकर्ता नाम बदलने की अनुमति नहीं देता है, इसलिए ऐसा करने के लिए आपको एक प्लगइन स्थापित करना होगा।

हालांकि, यह उपाय सीमित मूल्य का है, और हम यहां बहुत अधिक समय और प्रयास खर्च न करने की सलाह देते हैं। कुछ प्रकार की साइटों से उपयोगकर्ता नाम पुनर्प्राप्त करने के अन्य तरीके हैं, जैसे सदस्यता वाले। सदस्यों के लिए अद्वितीय उपयोगकर्ता नाम रखने के लिए आवश्यक प्रयास, नीति को लागू करना, और फिर अपरिहार्य नतीजों से निपटने के लिए जब लोग अपने अद्वितीय उपयोगकर्ता नाम भूल जाते हैं तो सीमित लाभकारी प्रभाव के लायक नहीं है।

WordPress में एक क्रूर बल के हमले का प्रभाव

क्रूर बल के हमले के प्रभावों के बारे में सोचने के दो तरीके हैं। पहला, किसी हमले के दौरान क्या होता है और दूसरा अगर कोई हमला सफल हो जाता है तो क्या होता है।

आम तौर पर, हमलों के साथ, पहला सवाल अक्सर नहीं उठता है, क्योंकि वेबसाइट पर बहुत कम या कोई प्रभाव नहीं पड़ता है, क्योंकि यह एक हमले का अनुभव करता है। एक बार हमला सफल होने के बाद परिणाम सामने आ जाते हैं। हालांकि, क्रूर बल के हमले के मामले में ऐसा नहीं है।

क्या होता है जब आपकी साइट को ज़बरदस्ती क्रूर बनाया जा रहा है?

आप सर्वर संसाधनों पर तत्काल प्रभाव देखेंगे। क्योंकि हमला आपके लॉगिन पेज पर अनुरोधों की बौछार कर रहा है, सर्वर को हर एक का जवाब देना होगा। इसलिए आप अपनी वेबसाइट पर सर्वर के बढ़े हुए उपयोग के सभी प्रभाव देखेंगे:एक धीमी वेबसाइट, कुछ उपयोगकर्ता लॉग इन करने में असमर्थ, डाउनटाइम, दुर्गमता, और इसी तरह। वेब होस्ट भी सर्वर के उपयोग को प्रतिबंधित करने के लिए त्वरित हैं जो छत के माध्यम से जा रहा है, क्योंकि यह उनके मेट्रिक्स को प्रभावित करेगा, खासकर यदि आप साझा होस्टिंग का उपयोग कर रहे हैं।

यदि पाशविक बल का आक्रमण सफल हो जाता है तो क्या होगा?

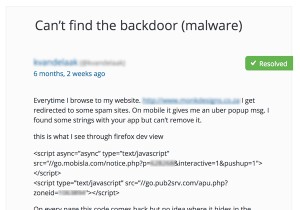

यदि हमला सफल होता है, तो आप उचित रूप से मैलवेयर या किसी प्रकार की विकृति देखने की उम्मीद कर सकते हैं। हैकर्स आपकी वेबसाइट तक पहुंच क्यों चाहते हैं, इसके कई कारण हैं, और उनमें से कोई भी अच्छा नहीं है।

यदि वह पर्याप्त नहीं था, तो आपकी वेबसाइट एक बॉटनेट का हिस्सा बन सकती है, और आपकी सहमति के बिना अन्य वेबसाइटों पर हमला करने के लिए उपयोग की जा सकती है। इसके बड़े प्रभाव हो सकते हैं क्योंकि अन्य सुरक्षा प्रणालियाँ आपकी वेबसाइट को दुर्भावनापूर्ण के रूप में फ़्लैग कर देंगी यदि वह किसी बॉटनेट का हिस्सा है।

वर्डप्रेस ब्रूट फोर्स अटैक के परिणामों से निपटना

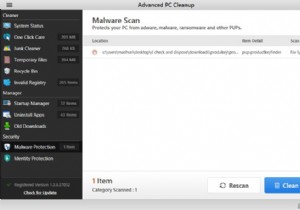

यदि एक क्रूर बल का हमला सफल रहा है, तो आपको सबसे खराब मान लेना चाहिए:आपकी वेबसाइट से छेड़छाड़ की गई है। इसलिए, आपकी पहली प्राथमिकता अपनी वेबसाइट को सुरक्षित करना है। क्षति को नियंत्रित करने के लिए आपको ये प्रमुख कदम उठाने चाहिए:

- बलपूर्वक सभी उपयोगकर्ताओं को लॉग आउट करें और सभी पासवर्ड बदलें

- मैलवेयर के लिए अपनी वेबसाइट को तुरंत स्कैन करें

एक बार जब आप सुनिश्चित हो जाएं कि आपकी साइट मैलवेयर से मुक्त है, तो ऊपर सूचीबद्ध रोकथाम उपायों को लागू करें। हम मालकेयर को स्थापित करने की दृढ़ता से अनुशंसा करते हैं, जो लॉगिन सुरक्षा और बॉट सुरक्षा का ख्याल रखता है, साथ ही मैलवेयर स्कैनर, क्लीनर और अच्छे उपाय के लिए एक उन्नत फ़ायरवॉल में पैकिंग भी करता है। MalCare स्थापित होने के साथ, आप निश्चिंत हो सकते हैं कि आपकी साइट WordPress के हमलों से सुरक्षित है।

क्या आपकी साइट क्रूर बल के हमलों के लिए अतिसंवेदनशील है?

हां, सभी प्रणालियां क्रूर बल के हमलों की चपेट में हैं। उनके काम करने के तरीके के कारण, किसी भी सिस्टम के खिलाफ एक लॉगिन पेज के साथ क्रूर बल के हमले शुरू किए जा सकते हैं। वर्डप्रेस वेबसाइट अलग नहीं हैं।

वर्डप्रेस की लोकप्रियता इसे हैकर्स का निशाना बनाती है। सबसे पहले, ऐसा इसलिए है क्योंकि अधिकांश इंटरनेट वर्डप्रेस द्वारा संचालित है, और दूसरा क्योंकि वर्डप्रेस के कुछ पहलुओं को अच्छी तरह से जाना जाता है। विशेष रूप से क्रूर बल के हमलों के लिए प्रासंगिक उदाहरण में, वर्डप्रेस गलत लॉगिन प्रयासों को प्रतिबंधित नहीं करता है। आप इसे MalCare के लिमिट लॉगिन फीचर से ठीक कर सकते हैं, जैसा कि हमने मेजरमेंट सेक्शन में बात की थी।

इसके शीर्ष पर, कई साइट स्वामी ऐसे उपयोगकर्ता नाम और पासवर्ड का उपयोग करते हैं जो याद रखने में आसान होते हैं। आम लोगों में एक उपयोगकर्ता नाम के रूप में व्यवस्थापक और पासवर्ड के रूप में पासवर्ड 1234 या 12345678 शामिल हैं।

ये कारक आपकी वेबसाइट को क्रूर बल के हमलों के लिए अतिसंवेदनशील बनाते हैं।

ब्रूट फोर्स अटैक के प्रकार

पाशविक बल के हमले अन्य प्रकार के खतरों और हमलों से भिन्न होते हैं, जैसे सोशल इंजीनियरिंग हमले या XSS हमले। सोशल इंजीनियरिंग के हमले, जैसे फ़िशिंग, लोगों को एक विश्वसनीय इकाई के रूप में प्रस्तुत करके अपनी साख साझा करने में हेरफेर करते हैं, जबकि XSS हमले वेबसाइट पर कमजोरियों का फायदा उठाते हैं। क्रूर बल के हमले सफल होने के लिए कमजोर या चोरी की गई साख पर भरोसा करते हैं।

आप जंगली में क्रूर बल के हमलों के कुछ स्वाद देखेंगे। वे सभी परीक्षण-और-त्रुटि के समान पैटर्न का पालन करते हैं, लेकिन वे जिस क्रेडेंशियल का प्रयास करते हैं या जिस तंत्र का वे उपयोग करते हैं वह भिन्न हो सकता है। यहाँ कुछ सबसे सामान्य प्रकार के क्रूर बल हमले हैं:

- साधारण हमले: उदाहरण के लिए सोशल मीडिया साइटों से प्राप्त पालतू जानवरों के नाम या जन्मदिन जैसे उपयोगकर्ता के अपने ज्ञान के आधार पर साख का अनुमान लगाने के लिए साधारण क्रूर बल हमले तर्क का उपयोग करते हैं।

- क्रेडेंशियल स्टफिंग: इस प्रकार का हमला उल्लंघनों से प्राप्त डेटा का उपयोग करता है, इस धारणा के तहत काम करता है कि उपयोगकर्ता कई प्रणालियों में एक ही उपयोगकर्ता नाम और पासवर्ड का उपयोग करते हैं।

- शब्दकोश पर हमला: जैसा कि नाम से ही स्पष्ट है, ये बॉट पासवर्ड के लिए डिक्शनरी फाइलों का उपयोग करते हैं। यह एक वास्तविक शब्दकोश हो सकता है, या विशेष रूप से पासवर्ड अनुमान लगाने के लिए बनाया गया हो सकता है।

- रेनबो टेबल अटैक: एक शब्दकोश हमले की अवधारणा के समान, एक इंद्रधनुष तालिका एक विशेष प्रकार की शब्दकोश सूची है। पासवर्ड की सूची के बजाय, इंद्रधनुष तालिका में इसके बजाय हैश किए गए पासवर्ड की सूची होती है।

- पासवर्ड छिड़काव: इस प्रकार का हमला तार्किक रूप से एक रिवर्स ब्रूट फोर्स अटैक है। ठेठ जानवर बल के हमलों में, एक विशेष उपयोगकर्ता नाम लक्ष्य होता है और अनुमान लगाने का खेल पासवर्ड के साथ खेला जाता है। इसके विपरीत, पासवर्ड छिड़काव के साथ, संभावित मिलान खोजने के लिए एकाधिक उपयोगकर्ता नामों के विरुद्ध पासवर्ड की एक सूची की कोशिश की जाती है। लक्षित हमले की तुलना में यह अधिक वितरित हमला है।

एक साइट व्यवस्थापक के रूप में, आपको विभिन्न प्रकार के क्रूर बल हमलों के बीच अंतर जानने की आवश्यकता नहीं हो सकती है। हालांकि, इन शब्दों को अक्सर एक दूसरे के स्थान पर इस्तेमाल किया जाता है, इसलिए यह अंतर्निहित तंत्र को समझने में मदद करता है।

अन्य अच्छे सुरक्षा अभ्यास

वर्डप्रेस में क्रूर बल के हमलों को रोकना एक सराहनीय लक्ष्य है, लेकिन यह वेबसाइट सुरक्षा का केवल एक हिस्सा है। आपकी साइट को सुरक्षित और मैलवेयर से मुक्त रखने के लिए हमारी कुछ शीर्ष अनुशंसाएं यहां दी गई हैं:

- एक अच्छे मैलवेयर स्कैनर और क्लीनर के साथ एक सुरक्षा प्लग इन स्थापित करें

- सब कुछ अपडेट रखें

- दैनिक बैकअप में निवेश करें

अनुशंसाओं की पूरी सूची के लिए, हमारी अंतिम सुरक्षा मार्गदर्शिका देखें।

निष्कर्ष

क्रूर बल के हमले एक वेबसाइट को कमजोर कर सकते हैं, भले ही वे सफल न हों। इस संभावित खतरे से निपटने का सबसे अच्छा तरीका एक फ़ायरवॉल स्थापित करना है जिसमें एकीकृत बॉट सुरक्षा है, जैसे मालकेयर।

भले ही एक क्रूर बल हमला सफल रहा हो, मालकेयर आपको मैलवेयर का शीघ्रता से पता लगाने और उसे हटाने में मदद करेगा। जैसा कि सभी संक्रमणों के मामले में होता है, त्वरित कार्रवाई से काफी नुकसान होता है।

अक्सर पूछे जाने वाले प्रश्न

WordPress में एक क्रूर बल हमला क्या है?

वर्डप्रेस में एक क्रूर बल हमला तब होता है जब एक हैकर एक वैध उपयोगकर्ता खाते के लॉगिन क्रेडेंशियल का अनुमान लगाने की कोशिश करके साइट के wp-admin तक पहुंच प्राप्त करने का प्रयास करता है। ब्रूट फ़ोर्स अटैक सही अनुमान लगाने के प्रयास में wp-login पेज पर सैकड़ों, हजारों और कभी-कभी लाखों पासवर्ड आज़माने के लिए बॉट्स का उपयोग करते हैं।

क्रूर बल के हमले न केवल किसी साइट के सफल होने की स्थिति में उसके लिए खतरनाक होते हैं, बल्कि साइट के प्रदर्शन पर भी बहुत बड़ा प्रभाव डालते हैं। हमला सर्वर संसाधनों का उपयोग करता है और कभी-कभी साइट को क्रैश भी कर सकता है।

अपनी वर्डप्रेस साइट को क्रूर बल के हमलों से कैसे बचाएं?

अपनी साइट को क्रूर बल के हमलों से बचाने का सबसे प्रभावी तरीका लॉगिन प्रयासों को सीमित करना है। डिफ़ॉल्ट रूप से, वर्डप्रेस असीमित लॉगिन प्रयासों की अनुमति देता है, इसलिए आप अपनी साइट को क्रूर बल के हमलों से बचाने के लिए मालकेयर का उपयोग कर सकते हैं। लॉगिन सुरक्षा के अलावा, मालकेयर में बॉट सुरक्षा और एक उन्नत फ़ायरवॉल शामिल है, जो दोनों ही आपकी साइट की सुरक्षा में मदद करते हैं, और एक क्रूर बल के हमले के दुष्प्रभावों को कम करते हैं।