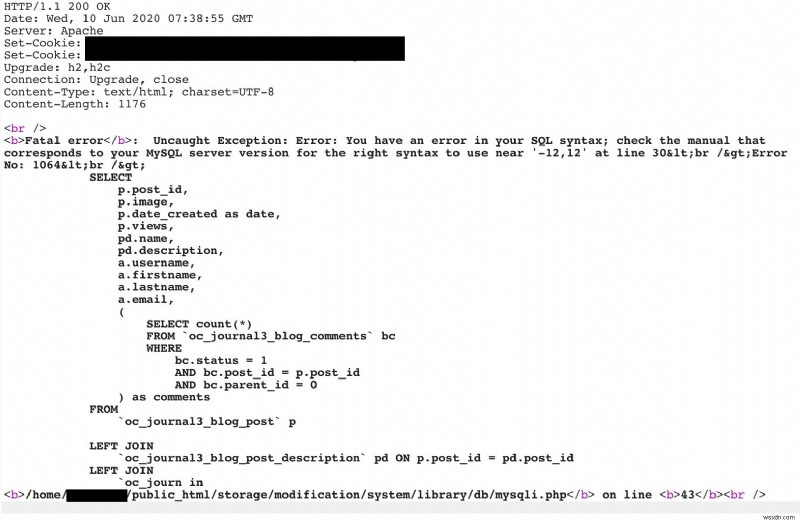

लोकप्रिय जर्नल थीम का उपयोग करते हुए ओपनकार्ट वेबसाइट पर ऑडिट के दौरान, हम यह पता लगाने में सक्षम थे कि एक विशेष एंडपॉइंट एसक्यूएल त्रुटियों के माध्यम से संवेदनशील डेटा एक्सपोजर के लिए कमजोर है। जर्नल संस्करण 3.1.0 इस मुद्दे को ठीक करते हुए 1 जुलाई, 2020 को जारी किया गया था।

सीवीई आईडी: सीवीई-2020-15478

सारांश

जर्नल, 25K से अधिक वेबसाइटों में उपयोग की जाने वाली सबसे अधिक बिकने वाली ओपनकार्ट थीम, संवेदनशील जानकारी को उजागर करने और SQL इंजेक्शन जैसे अधिक हमलों के लिए संभावित रूप से कमजोर होने के लिए पाई गई थी।

संवेदनशील डेटा एक्सपोजर, एक OWASP शीर्ष 10 भेद्यता, तब होती है जब कोई एप्लिकेशन संवेदनशील डेटा को पर्याप्त रूप से सुरक्षित करने में विफल रहता है। उजागर की गई जानकारी में पासवर्ड, सत्र टोकन, क्रेडिट कार्ड डेटा, निजी स्वास्थ्य डेटा, और बहुत कुछ शामिल हो सकते हैं।

भेद्यता

15 जुलाई को भेद्यता पर अधिक विवरण जोड़े जाएंगे ताकि थीम उपयोगकर्ताओं के पास नवीनतम संस्करण में अपडेट करने के लिए पर्याप्त समय हो।

तकनीकी विवरण के साथ अपडेट करें:

जिस तरह से "पृष्ठ" पैरामीटर को /catalog/controller/journal3/blog.php में एक पूर्णांक के रूप में टाइपकास्ट किया जाता है , यदि कोई स्ट्रिंग में प्रवेश करता है, तो इसका परिणाम SQL त्रुटि, डेटाबेस विवरण और आंतरिक पथ दिखाते हुए एक विस्तृत त्रुटि संदेश में होता है।

ऐसी जानकारी एक हमलावर को अपने हमलों को बेहतर ढंग से तैयार करने में मदद कर सकती है। हम देखते हैं कि $page को $page = (int)Arr::get($this->request->get, 'page', 1); . का उपयोग करके एक पूर्णांक में कास्ट किया गया है उल्लिखित फ़ाइल में।

समयरेखा

11 जून, 2020 को जर्नल टीम को भेद्यता की सूचना दी गई।

संस्करण 3.1.0 जिसमें भेद्यता को ठीक किया गया था, 1 जुलाई, 2020 को जारी किया गया था।

सिफारिश

- थीम को नवीनतम संस्करण में अपडेट करने की अत्यधिक अनुशंसा की जाती है।

- आप लाइन के बाद निम्न कोड भी जोड़ सकते हैं

$page = (int)Arr::get($this->request->get, 'page', 1);में /catalog/controller/journal3/blog.php:

if ($page == 0)

{

$page=1;

}संदर्भ

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15478

- https://docs.journal-theme.com/changelog

- https://nvd.nist.gov/vuln/detail/CVE-2020-15478