हे seu साइट WordPress foi hackeado e infectado por मैलवेयर?

से वोक ई उम नोवेटो, पोडे से सेंटीर पेर्डिडो एओ डेसीदिर ओ क्यू फेजर ई कोमो फाजू-लो पैरा से लिवर दो हैक। Mesmo se você tivesse uma मौका com o desenvolvimento, ainda é difícil encontrar e remover com precisão um hack.

अस्सिम, रीनी इस्ट एक्सटेन्सो गुआ क्यू ले डारिया उम वर्दादेइरो पोंटापे इनिशियल ना डिटेकाओ ई रेमोकाओ डो हैक। यह हैकर्स वर्डप्रेस करते हैं कोब्रिरा ओएस सिंटोमास, टेकनीकास डी डिटेक्साओ ई प्रोसेसो डे रिमोकाओ डे उम हैकर वर्डप्रेस करते हैं। एस्टे गुया टैम्बेम अबोर्डा पॉसिवेइस कॉसस ई टिपोस डी हैक, से वोक डिसेजा एसेसर डायरटामेंटे एटापास डी रेमोकाओ डे मालवेयर डू वर्डप्रेस, सिगा एस्टे लिंक।

Sintomas do साइट hackeado do WordPress

एनक्वेंटो कोइसस कोमो और साइट के रूप में जाना जाता है वर्डप्रेस के लिए साइट फॉइ हैकेडो, आउट्रोस सिनाइस पॉडम सेर सूट्स। एल्स पोडेम पासर डेस्परसेबिडोस पेलोस यूसुएरियोस कॉमन्स।

Alguns sinais sutis do WordPress infectados com Malware são:

<एच3>1. मेन्साजेन्स डी एविसो- Você recebe मेनसैजेन्स डी एविसो सोब्रे ए सस्पेंसो दा कोंटा डो सेउ प्रोवोर डे होस्पेडेजम।

- उमा पेस्क्विसा रैपिडा नो गूगल मोस्ट्रा उम टेमिडो एविसो डू गूगल अबाइक्सो डो नोम डू साइट।

- उमा queda repentina no trafego कोई साइट नहीं WordPress também indica que seu site pode estar na lista negra do Google e de outros mecanismos de pesquisa para स्पैम de मालवेयर इत्यादि।

- से वोक से उम क्लायंट दा एस्ट्रा, पोडेरा रिसेबर उम ई-मेल डी एविसो इनफॉर्मेंडो सोब्रे अल्गुमास कोइसास मालिसिओसास एनकॉन्ट्राडास ना वेरिफाकाओ।

- से ओ साइट वर्डप्रेस इस प्रकार redirecionando usuários , एस्टे ई उम सिनल क्लारो डे इनवासो।

- से você não conseguir entar no एसईयू साइट, हैकर के रूप में हैकर टेन्हा अल्टरैडो को configurações e expulsado você के रूप में माना जाता है। नो एंटेंटो, वेरिफ़िक से वोक एस्टा उसांडो ओ नोम डे उसुआरियो ई ए सेन्हा कोररेटोस।

- Os bloqueadores de anúncios estão bloqueando o साइट do WordPress para mineração de criptomoedas.

- पॉप-अप डिस्कोनहेसिडोस ई एक maliciosos aparecem नो साइट वर्डप्रेस।

- ट्राबलहोस सस्पिटोस डे एस्पेरा पैरा सेरेम एक्जीक्यूटाडोस नो सर्विडोर या एटिविडेड्स सस्पेटास नोस लॉग्स डू सर्विडोर ।

- Alguns caracteres japoneses e conteúdo sem सेंटीडो aparecem कोई साइट वर्डप्रेस नहीं करती है। इस्सो अपोंटा पैरा उम हैक दे पलव्रस-चावे जापान के ओउम हैक फार्मा इत्यादि।

- ई -मेल डी स्पैम डे सैदा एस्पलादोस पेलो domínio do साइट वर्डप्रेस ।

- ओ साइट वर्डप्रेस अधिकांश अलग-अलग मेंसेगेंस डी इरो इनस्पेराडास और ओ साइट fica lento / sem resposta ।

- Não há muito trafego no site, mas o servidor está semper consumindo pesados recursos de processamento।

- Arquivos novos e desconhecidos nos diretórios wp-admin ई wp-शामिल . एंबोस ऑस डाइरेटोरियोस रारामेंटे टम नोवोस आर्किवोस एडिसियोनाडोस ए एल्स।

- Os temas do WordPress, kabeçalho e rodapé foram modificados para criar redirecionamentos.

- नोवोस ई डेस्कोनहेसिडोस एडमिनिस्ट्राडोर्स do banco de dados do site WordPress aparecem.

- Os resultados da pesquisa mostram uma meta descrição incorreta do seu site WordPress.

- Links maliciosos nos arquivos principais.

Como corrigir seu site hackeado do WordPress?

Depois de ter certeza de que realmente está enfrentando um site WordPress hackeado, é assim que você pode fazer a remoção do hack:

<एच3>1. Deixe o Astra ajudá-loSe você é um cliente do Astra Pro, não precisa se preocupar um pouco, basta aumentar um tíquete de suporte. Os engenheiros de segurança da Astra limparão o hack para você. Eles também cuidam de qualquer lista negra que seu site possa enfrentar.

Se você não é cliente da Astra, pode se inscrever agora e nós cuidaremos de tudo para você. Com o serviço de remoção de malware imediato da Astra, seu site estará em funcionamento em apenas algumas horas.

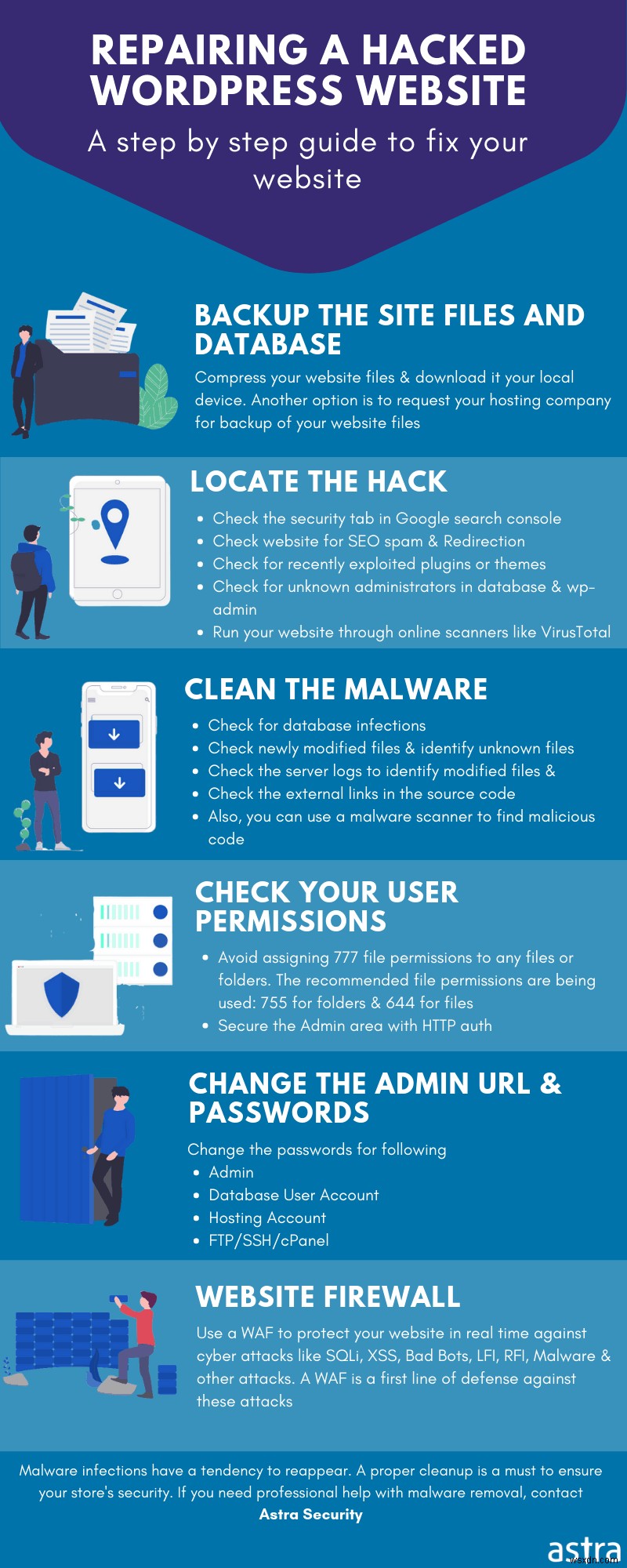

<एच3>2. Faça backup do seu site

<एच3>2. Faça backup do seu site Faça um backup completo do seu site. Como o objetivo de um backup é restaurar o site em caso de acidente, verifique se ele está funcionando. Um backup que não restaura seu site para sua condição de trabalho completo não passa de um desperdício.

Agora, um backup deve incluir arquivos principais do WP, banco de dados do WP, arquivos de plug-in, arquivos de temas e arquivos .htaccess . A maioria dos serviços de hospedagem oferece recursos de backup. Entre em contato com seu provedor de hospedagem para aprender o processo de backup. Além disso, você também pode fazer um backup manualmente através de um cliente SFTP como o Filezilla.

Listei abaixo as diferentes maneiras de fazer um backup do seu site:

Arquivos de backup

1. Use um plug-in

O WordPress também possui muitos plugins de backup, como o UpdraftPlus, que simplificam o processo. Você pode fazer um backup completo do seu site com arquivos e banco de dados.

- Instale e ative o plug-in.

- Faça backup do seu site e armazene localmente ou na nuvem.

2. Via SSH

Para fazer um backup de seus arquivos, eis o que você pode fazer,

- Acesse seu site via SSH.

- E execute o comando –

zip -r backup-pre-cleanup.zip

Isso criará um arquivo zip do seu site, que você poderá baixar no seu PC.

3. Via SFTP

- Acesse seu site através do cliente SFTP como o FileZilla.

- Basta fazer uma pasta de backup no seu PC e copiar o conteúdo lá.

Como isso requer esforço manual, pode levar mais tempo que os métodos anteriores.

Banco de dados de backup

Para fazer um backup completo do seu banco de dados, você pode fazer o seguinte:

1. Backup através de um plug-in

Novamente, você pode usar o mesmo plug-in UpdraftPlus para fazer backup do seu banco de dados.

2. Backup via PHPMyAdmin

Caso contrário, você pode exportar seu banco de dados e armazená-lo no seu PC via PHPMyAdmin.

- Acesse seu banco de dados WordPress pelo PhpMyAdmin.

- Exporte o banco de dados completo facilmente. Armazene-o na mesma pasta acima ou faça uma diferente de acordo com sua preferência.

3. Backup via SSH

- Acesse seu site através do SSH.

- E execute o seguinte comando:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

Lembre-se de alterar as credenciais (nome de usuário, senhas, nome do host etc.) antes de fazer backup do banco de dados. Além disso, lembre-se de excluir a cópia do servidor de arquivos após armazená-la no local.

<एच3>3. Ligue o modo de manutençãoSe você detectou atividade maliciosa no seu site, é prudente colocá-lo no modo de manutenção. Isso garantirá que ninguém seja capaz de ver o truque feio e ajudará a manter a reputação do seu site. Colocar o site no modo de manutenção também pode garantir que seus visitantes estejam protegidos contra qualquer redirecionamento malicioso.

Além disso, ao tentar limpar o hack, as alterações podem prejudicar o desempenho do seu site ativo. Obviamente, você não quer isso.

Você também pode usar um plugin do WordPress como o plugin Coming Soon para mostrar mensagens peculiares do modo de manutenção aos visitantes do site, sem revelar que um site hackeado do WordPress está em processo de remoção.

Aqui está como este plugin funciona:

- Instale e ative o plug-in. Ele refletirá como ” SeedProd ” (nome do desenvolvedor) no painel esquerdo do seu painel de administração.

- Ative o modo de manutenção.

Você pode até personalizar a página em breve com a mensagem e o logotipo da sua marca com este plugin.

<एच3>4. Alterar senhas atuaisSe você ainda pode acessar seu site, altere todas as senhas imediatamente. Isso deve incluir senhas no painel de administração, conta de hospedagem, banco de dados e outras contas. Se você tiver outros membros da equipe usando o painel de administração, peça que eles alterem suas senhas também. É possível que o hacker tenha invadido seu site roubando a senha de um de seus colegas de equipe.

Você também pode optar por uma re-autenticação de todas as contas de usuário. Isso fará o logoff automático de todos os usuários do seu site e precisará ser autorizado novamente. Essa é outra maneira de obter acesso de qualquer usuário não autorizado.

Crie novas senhas automáticas com a ajuda de uma ferramenta de gerenciamento de senhas, como LastPass ou KeePass, para cada uma dessas contas.

Nota:Ao alterar as credenciais do banco de dados, não deixe de adicioná-lo ao arquivo wp-config.php.

5. Verifique se há vulnerabilidades de plug-in

Vulnerabilidades em plugins de terceiros são outro motivo comum para o WordPress ser hackeado. De fato, a pesquisa diz que 56% dos hackers do WordPress são resultado de vulnerabilidades de plugins.

[ID do visualizador =“6335”]

Portanto, antes de avançar para o processo de limpeza, verifique se as versões atuais de seus plugins estão livres de vulnerabilidades. Para confirmar isso, você pode conferir o fórum do WordPress ou nosso blog . Tentamos o nosso melhor para manter nossos leitores, visitantes atualizados e seguros, publicando um blog ou aviso em caso de uma exploração maciça de plugins.

Geralmente, um burburinho segue nos fóruns após a exploração do plugin. Como as explorações de plug-ins têm como alvo grandes partes de sites executando o plug-in vulnerável, você encontrará muitas pessoas pedindo soluções nesses fóruns.

6. Diagnosticar arquivos

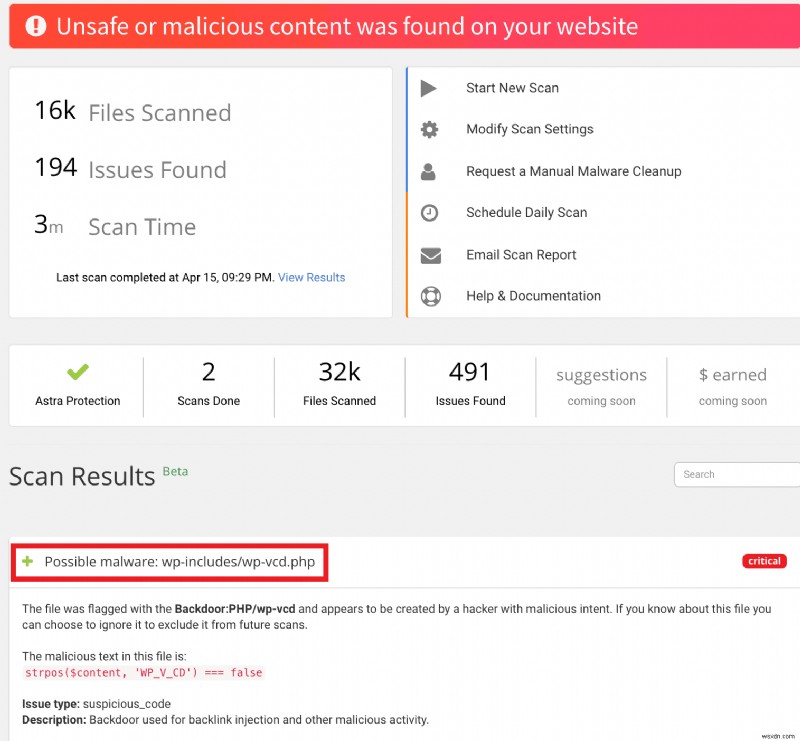

6.1 Use um scanner de malware para encontrar códigos maliciosos

Execute seu site através de um scanner de malware . Ele irá buscar detalhes de todos os arquivos com conteúdo malicioso. Você também pode verificar o malware manualmente, no entanto, isso exigiria muito tempo. Além disso, isso não seria tão preciso quanto um scanner.

Agora, use ferramentas online para descriptografar o conteúdo de hiddencode.txt. Como alternativa, isso pode ser feito usando o phpMyAdmin, como mostra a imagem abaixo. Além disso, o phpMyAdmin também pode ser útil ao limpar o banco de dados no caso de um site WordPress invadido.

Caso encontre algo suspeito, mas não consiga descobrir o que faz, entre em contato com especialistas , teremos prazer em ajudar.

6.2 Use o comando ‘find’ para revisar modificações recentes

Para ver os arquivos do WordPress modificados pelos atacantes, obtenha acesso SSH ao seu servidor e execute o seguinte comando:

find . -mtime -2 -ls

Este comando listaria todos os arquivos do WordPress modificados nos últimos 2 dias. Da mesma forma, continue aumentando o número de dias até encontrar algo suspeito. Agora combine este comando find do SSH com o comando grep para procurar o código codificado no formato base64 . Simplesmente execute o seguinte comando:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

6.3 Comparar com arquivos originais do WordPress

Faça o download de novos arquivos WordPress do diretório WordPress e compare seu backup com isso. Você também pode usar ferramentas online como o diff checker para encontrar as diferenças entre os arquivos. Cuidado para baixar arquivos de acordo com a sua versão do WordPress. Observe as diferenças para análises adicionais. Se houver links injetados maliciosos, remova-os imediatamente. Além disso, verifique os arquivos para determinadas palavras-chave como – eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (com / e /), move_uploaded_file etc.

Você pode simplificar ainda mais a pesquisa dessas palavras-chave usando linhas de comando. Por exemplo, para pesquisar arquivos com a palavra-chave base64, execute o seguinte comando:

sudo grep -ril base64 /

Agora, substitua ‘base64’ por cada palavra-chave para buscar arquivos que os contenham e depois revise-os com atenção.

6.4 Verifique com ferramentas de diagnóstico

Geralmente, as ferramentas do webmaster são rápidas e precisas na detecção do hack. Use isso para encontrar o problema. O console de pesquisa do Google, por exemplo, lista os problemas na guia “Segurança”. É uma ótima maneira de confirmar o tipo de hack e arquivos / páginas invadidos. Revise essas informações para uma remoção adequada de hackers do WordPress.

7. Limpe o malware dos arquivos do WordPress

Após o diagnóstico extenso, liste todos os resultados. Cada diferença de arquivo, modificações recentes, usuários / administradores falsos, devem ser revisadas com a máxima atenção. Limpe os arquivos principais do WordPress, como wp-config.php, wp-contents / uploads, wp-uploads, arquivos de plug-in, arquivos de temas, banco de dados etc.

Aqui está uma lista dos guias detalhados e abrangentes sobre remoção de malware do WordPress, específicos para os sintomas de hackers do WordPress. Siga-os para detectar e remover o malware

- Corrigindo o Hack de redirecionamento do WordPress (se o seu WordPress estiver redirecionando para páginas de spam)

- Corrigindo o malware wp-vcd (pop-ups maliciosos ou script wp-vcd em functions.php)

- Corrigindo spam japonês em SEO (o Google resulta em caracteres japoneses)

- Corrigindo o Pharma Hack (o Google mostra os resultados do Viagra para o seu site ou o seu site é redirecionado para sites farmacêuticos falsos)

- Remoção de malware Javascript do WordPress (site carregando JS de spam ou aviso de lista negra)

- Corrigindo a lista negra do Google (Google ou mecanismos de pesquisa mostrando tela vermelha ou mensagens de aviso para os visitantes)

- Corrigindo o Hack do Admin do WordPress (Desfigurado ou você não consegue fazer login no painel do Admin do WordPress)

- Detectando e removendo backdoors (site sendo reinfectado ao longo do tempo ou verificações básicas após a remoção do malware)

8. Limpe o mapa do site

Também pode acontecer que o malware do WordPress esteja residindo no sitemap.xml do seu site. Um sitemap XML é um arquivo que ajuda o Google a rastrear todas as páginas importantes do seu site. Às vezes, os hackers injetam links maliciosos no seu arquivo de mapa do site.

Analise o seu sitemap em busca de links maliciosos. Se você encontrar algo diferente do normal, remova-o. Além disso, não se esqueça de informar ao Google que você limpou o arquivo, envie uma solicitação ao seu console de pesquisa do Google para rastrear novamente seu site.

9. Limpe o banco de dados

O banco de dados do WordPress é onde residem todas as informações sobre seus usuários, páginas do site, credenciais confidenciais etc. É um acéfalo que o banco de dados seja um alvo desejável. Portanto, é extremamente importante verificar também o banco de dados para encontrar o hack. Você pode usar um scanner de malware para saber mais exatamente sobre infecções no seu arquivo wp_db.

Se você deseja verificar manualmente, seria necessário escanear todas as 11 tabelas para encontrar o hack. Procure links / iframes que pareçam suspeitos e remova-os para se livrar do hack do site WordPress. Aqui está um exemplo de um código de redirecionamento inserido no banco de dados:

10. Reinstale

Se o site estiver muito infectado, é melhor excluir os arquivos e substituí-lo pelos novos.

Dito isto, a reinstalação não se limita apenas aos arquivos; após a limpeza, reinstale cada plug-in. Às vezes, devido à falta de tempo ou falta de vigilância, tendemos a armazenar plug-ins desativados. Um hacker se beneficia desses plugins porque quase sempre possui vulnerabilidades exploráveis.

Alguns proprietários de sites WordPress acreditam que excluir o site inteiro e começar do zero é uma opção mais viável.

Bem, não é.

Não importa que você crie um novo site se não seguir as práticas de segurança, as coisas sempre podem dar errado.

Possíveis razões para a infecção por malware no WordPress

A segurança do seu site depende das etapas que você toma para protegê-lo. Ignorar regras simples de segurança aumenta seus riscos online. Embora as possibilidades de invasão do seu site WordPress sejam muitas, existem alguns motivos comuns identificados por trás da maioria dos hackers do WordPress.

Aqui estão eles:

<एच3>1. Não atualizando o WordPressEssa é a medida de segurança mais básica para um site. Falha na atualização para a versão mais recente é o principal motivo para sites invadidos. Portanto, sempre seja rápido na atualização para as versões mais recentes e corrigidas. Isso corrige as vulnerabilidades conhecidas no seu site.

<एच3>2. Hospedando em um servidor compartilhadoUm servidor compartilhado pode ser a opção mais barata. Mas, tem efeitos secundários mais caros se hackeados. Mova seu site para uma hospedagem mais segura. E escolha um provedor de hospedagem confiável. Verifique se o seu provedor está em conformidade com os melhores padrões de segurança.

<एच3>3. Usando senhas fracas e nome de usuárioQuase todas as áreas sensíveis do seu site são protegidas por senha. Uma senha feita com seu próprio nome / nome do site e sem números / caracteres é uma senha fraca. Certifique-se de não usar senhas fracas para o seguinte –

- painel wp-admin,

- painel de hospedagem do servidor,

- bancos de dados,

- Contas FTP e

- sua conta de email principal.

Além disso, altere seu nome de usuário padrão para algo único. Palavras como admin , seu próprio nome , o nome do site são muito fáceis de decifrar para o invasor.

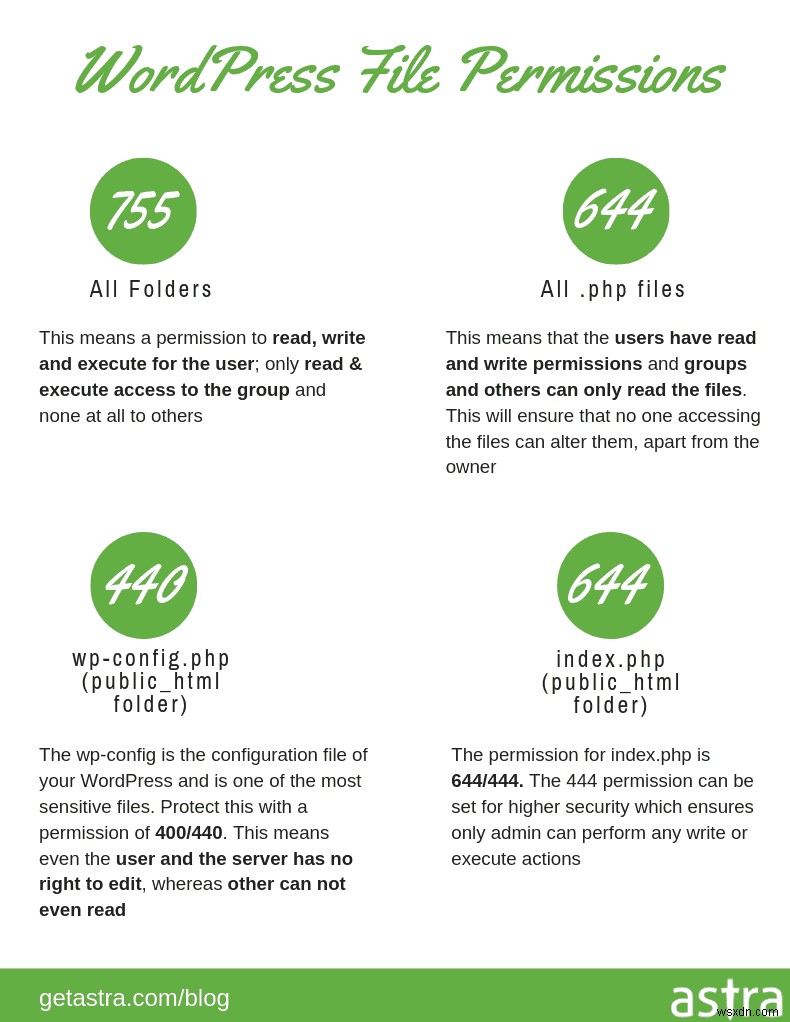

<एच3>4. Permissões de arquivo incorretasPermissões fáceis de arquivo podem permitir que os invasores acessem, modifiquem ou excluam. Em alguns casos, os invasores até mantinham arquivos contra o resgate. Defina as permissões corretas como-

- Para arquivos 644

- Para diretórios – 755

Relacionado: Como corrigir permissões de arquivo do WordPress?

5. Acesso desprotegido ao diretório wp-admin

O diretório wp-admin é a área de onde você controla seu site. Permitir acesso desprotegido ao diretório de administração do WordPress permite que seus usuários / membros da equipe realizem ações indesejadas em seu site. Portanto, restrinja o acesso definindo permissões para diferentes funções dos usuários. Dessa forma, nenhum usuário tem o poder de fazer tudo. Além disso, adicionar camadas de autenticação ao diretório de administração do WordPress também ajuda.

6. Plugins desatualizados ou tema

Vários sites WordPress usam plugins e temas desatualizados em seus sites. Como esses plugins e temas já contêm vulnerabilidades conhecidas, é muito fácil para os hackers explorá-las. Portanto, se o desenvolvedor do plugin enviar uma atualização, você deve seguir rapidamente.

7. Usando FTP simples em vez de SFTP / SSH

As contas FTP são usadas para fazer upload de arquivos para o servidor da Web usando um cliente FTP. O FTP simples não criptografa sua senha e aumenta o risco de alguém a invadir. O SFTP (SSH File Transfer Protocol), por outro lado, envia dados criptografados para o servidor. Portanto, sempre opte pelo SFTP sobre FTP. Você pode fazer isso alterando o protocolo para ‘SFTP – SSH’ toda vez que se conectar ao seu servidor.

Como os hackers atacam sites WordPress?

1. Injeção de SQL no WordPress

O WordPress versão 4.8.3 e anteriores foram considerados vulneráveis a ataques de injeção de SQL. Ironicamente, o método $ wpdb-> prepare () que geralmente é usado para preparar consultas seguras ficou vulnerável dessa vez. Isso significava que plugins e temas que usavam consultas criadas usando essa função também eram potencialmente vulneráveis a um ataque SQLi.

Da mesma forma, o plugin WP Statistics do WordPress com mais de 3.00.000 downloads estava vulnerável ao SQLi. Normalmente, um invasor pode ler tabelas confidenciais como wp_users do seu site WordPress usando o SQLi. Embora as senhas sejam armazenadas no formato criptografado, ainda é possível usar ferramentas para descriptografia. Isso significa obter credenciais de administrador para acessar a conta de um administrador no WordPress. Na pior das hipóteses, o invasor pode até fazer upload de um shell reverso usando um SQLi que leva a um site WordPress invadido.

Artigo relacionado – Evitar a injeção de SQL no WordPress

2. Script entre sites do WordPress

O WordPress versão 5.1.1 e os anteriores foram considerados vulneráveis a uma vulnerabilidade XSS, CSRF e RCE. Esta era uma vulnerabilidade XSS armazenada. A função wp_filter_kses () usada para limpar comentários, permite tags HTML básicas e atributos como a tag combinados com o atributo ‘ href ‘. Portanto, os invasores podem fornecer carga maliciosa como . Isso seria armazenado no banco de dados e executado sempre que um usuário visitar esta página.

Blog relacionado – Script entre sites no WordPress – Exemplos

3. Falsificação de solicitação entre sites do WordPress

O token de validação CSRF não foi implementado no WordPress e, com razão, porque, se feito, prejudicaria os recursos de trackbacks e pingbacks do WordPress. Para diferenciar usuários normais de administradores, o WordPress usa um nonce extra para validação de administrador nos formulários de comentários.

Portanto, se o nonce correto for fornecido, o comentário será criado sem sanitização. E se o nonce estiver incorreto, o comentário será criado com a higienização. Portanto, quando um administrador falha em fornecer nonce, o comentário é limpo usando wp_filter_post_kses () em vez da função wp_filter_kses () . Assim, a função wp_filter_post_kses () permite que um invasor crie comentários com muito mais tags e atributos HTML do que o permitido, conduzindo um ataque CSRF.

4. Execução Remota de Código no WordPress

As versões do WordPress anteriores à 4.9.9 e 5.x antes da 5.0.1 foram encontradas propensas ao RCE. O parâmetro vulnerável foi a meta entrada Post da função _wp_attached_file () . Este parâmetro pode ser manipulado para uma sequência de escolha, ou seja, terminando com .jpg? substring file.php.

No entanto, para explorar isso, o invasor precisava de privilégios de autor. O invasor com privilégios de autor pode fazer upload de uma imagem especialmente criada. Esta imagem continha o código PHP a ser executado, incorporado aos metadados Exif. Os scripts para explorar esta vulnerabilidade estão disponíveis publicamente e um módulo Metasploit também foi lançado!

5. Diretório WordPress Traversal

O WordPress 5.0.3 estava vulnerável a ataques do Path Traversal. Para explorar isso, o invasor precisava de pelo menos privilégios de autor no site WordPress de destino. Os componentes vulneráveis foram a função wp_crop_image () ।

Portanto, o usuário que executa esta função (pode cortar uma imagem) pode enviar a imagem para um diretório arbitrário. Além disso, o nome do arquivo pode ser anexado ao símbolo do diretório, por exemplo ‘ ../ ‘, para obter o caminho do arquivo que um invasor deseja obter, como .jpg? /../../ file.jpg. Os módulos Exploits e Metasploit para replicar esta vulnerabilidade estão disponíveis online!

6. Plugins ou Temas de Buggy

Também é provável que um plugin mal codificado seja responsável pelo hackeamento do WordPress. Temas de autores de renome geralmente contêm código de buggy. Em alguns casos, os próprios atacantes lançam plug-ins e temas carregados de malware para comprometer vários sites. Além disso, um software desatualizado do WordPress pode tornar o site vulnerável, causando a invasão do WordPress.

Precisa de ajuda profissional para impedir que o site do WordPress seja invadido ?. Envie-nos uma mensagem no widget de bate-papo e teremos prazer em ajudá-lo. Corrija meu site hackeado do WordPress agora .

Protegendo seu site WordPress

1. Práticas seguras

- Evite usar senhas comuns ou padrão. Verifique se o login do WordPress exige uma senha segura e aleatória.

- Remova as pastas da instalação antiga do WordPress do site, pois elas podem vazar informações confidenciais.

- Não use temas ou plug-ins nulos de autores não reconhecidos. Mantenha os plug-ins e temas existentes atualizados com os patches mais recentes.

- Use sub-redes ao compartilhar o espaço de hospedagem do WordPress com outros sites.

- Verifique se não há portas sensíveis abertas na internet.

- Desative a indexação de diretório para arquivos sensíveis do WordPress usando .htaccess.

- Restrinja IPs com base nos países de onde você detecta tráfego pesado de bot no site.

- Siga as práticas seguras de codificação, se você é desenvolvedor do WordPress.

- Use SSL para o seu site WordPress.

- Sempre mantenha um backup do seu site WordPress separadamente.

- Renomeie o wp-login.php em uma lesma exclusiva.

- Use a autenticação de dois fatores para fazer login no seu site WordPress.

2. Use uma solução de segurança

Um firewall pode ajudar a proteger seu site WordPress, mesmo que seja vulnerável. No entanto, encontrar o firewall correto de acordo com as diversas necessidades do WordPress pode ser complicado. A Astra pode ajudá-lo a fazer as escolhas certas entre seus três planos de Essential, Pro e Business. Não importa que você use o WordPress para executar um pequeno blog ou site corporativo, o Astra cobre todos os aspectos para você. Além disso, a solução de segurança Astra verifica e corrige seu site vulnerável do WordPress automaticamente. Basta instalar o plug-in Astra e seu site estará seguro novamente.

Experimente uma demonstração agora!

3. Auditoria de Segurança e Pentesting

Como visto no artigo, as vulnerabilidades no WordPress surgirão de tempos em tempos. Portanto, como medida de precaução, é aconselhável realizar um teste de penetração no seu site. Isso revelará as brechas para você antes que os invasores possam recuperar a segurança do seu site. A Astra fornece uma auditoria de segurança abrangente de todo o site WordPress. Com seus mais de 120 testes ativos, o Astra oferece a combinação certa de testes automáticos e manuais.

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](/article/uploadfiles/202210/2022103113235409_S.png)

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](/article/uploadfiles/202210/2022103113314740_S.jpg)