वैश्विक स्तर पर लगभग 75 मिलियन वेबसाइटों को सशक्त बनाने और सभी के सबसे अनुकूल सीएमएस प्लेटफॉर्म के रूप में समझा जाने वाला, वर्डप्रेस का व्यापक रूप से अधिकांश ऑनलाइन खुदरा विक्रेताओं और उद्यमियों द्वारा उपयोग किया जाता है जब ऑनलाइन व्यापार करने की बात आती है। लोकप्रियता बढ़ जाती है क्योंकि सीएमएस उपयोग के लिए तैयार, एसईओ अनुकूल और मोबाइल संगत टेम्पलेट का पालन करता है।

वर्डप्रेस प्लगइन्स का ढेर आज उपलब्ध है, जो वेबसाइट पर काम का एक बड़ा हिस्सा करता है। प्लगइन्स वेबसाइटों को अतिरिक्त कार्यक्षमता प्रदान करते हैं, यह एक प्रमुख कारण है कि वर्डप्रेस इतना लोकप्रिय क्यों है।

जब साइबर अपराध की बात आती है तो इस हद तक लोकप्रियता अक्सर वर्डप्रेस को सबसे अधिक लक्षित सीएमएस में से एक के रूप में रखती है। वर्डप्रेस प्लगइन्स कमजोरियों के लिए प्रवण होते हैं, अक्सर संवेदनशील जानकारी और सर्वर नियंत्रण के रिसाव के लिए प्लगइन युक्त वेबसाइट को एक बड़े खतरे में डालते हैं। आपकी साइट में जोड़ा गया प्रत्येक प्लगइन सुरक्षा जोखिम बढ़ाता है, और इसलिए, यह मूल्यांकन करना अनिवार्य हो जाता है कि उनमें से प्रत्येक नियमित रूप से अपडेट किया जाता है या नहीं। नीचे सूचीबद्ध वर्डप्रेस प्लगइन्स में कुछ कुख्यात ज्ञात कमजोरियां हैं जिन्होंने अतीत में हजारों वेबसाइटों को जोखिम में डाल दिया है।

<एच1>1. क्रांति स्लाइडर प्लगइन भेद्यतानवंबर 2016 में खोजा गया, रिवोल्यूशन इमेज स्लाइडर प्लग-इन का बेजोड़ संस्करण अनिवार्य रूप से रेवस्लाइडर का पुराना संस्करण है और बड़ी संख्या में वर्डप्रेस वेबसाइटों द्वारा इसका व्यापक रूप से उपयोग किया गया था।

अप्रैल 2016 का कुख्यात पनामा पेपर्स लीक इस प्लग-इन के सौजन्य से हुआ, जिससे उस दौरान 2.6 टीबी से अधिक डेटा और 11.5+ मिलियन दस्तावेज़ों में फैले व्यक्तिगत डेटा की भारी मात्रा में रिसाव हुआ।

इस भेद्यता ने एक हमलावर को सर्वर से किसी भी फाइल को डाउनलोड करने की अनुमति दी, और डेटाबेस क्रेडेंशियल्स को भी चुरा लिया, इस प्रकार हमलावर को पूरी तरह से वेबसाइट से समझौता करने की इजाजत दी गई। इस प्रकार की भेद्यता को स्थानीय फ़ाइल समावेशन (LFI) . के रूप में निर्दिष्ट किया जाता है हमला जिसके द्वारा एक हमलावर सर्वर पर एक स्थानीय फ़ाइल तक पहुँचने, उसकी समीक्षा करने और डाउनलोड करने में सक्षम होता है।

साथ ही, 2018 में उपयोग किए गए प्रमुख वर्डप्रेस प्लगइन्स की जांच करें

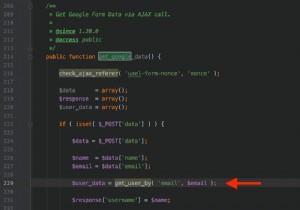

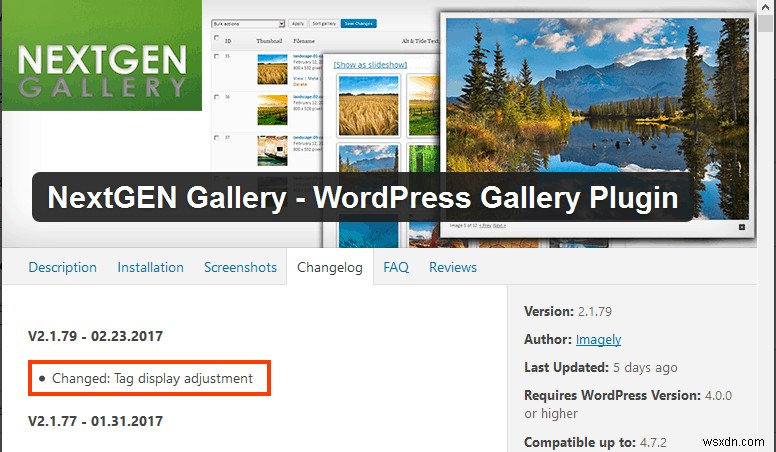

<एच1>2. NextGEN गैलरी प्लगिन भेद्यतानेक्स्टजेन गैलरी, वर्डप्रेस सीएमएस में सबसे लोकप्रिय गैलरी प्लगइन्स में से एक को हैक के लिए असुरक्षित माना जाता था जो आगंतुकों को डेटाबेस से पासवर्ड डेटा और गुप्त कुंजी चोरी करने की अनुमति देता है। 1 मिलियन से अधिक इंस्टॉलेशन के साथ, दोष एक SQL इंजेक्शन बग के रूप में है जो दुर्भावनापूर्ण प्रकृति के इनपुट को वर्डप्रेस द्वारा तैयार SQL क्वेरी में इंजेक्ट करने की अनुमति देता है। इसके अलावा, कुछ शर्तों के तहत, हमलावर सर्वर के बैकएंड डेटाबेस को कमांड फीड कर सकता है।

इस भेद्यता के साथ 2 हमले परिदृश्य थे:

- वर्डप्रेस साइट का मालिक अपनी साइट पर नेक्स्टजेन बेसिक टैगक्लाउड गैलरी विकल्प को सक्रिय करता है :यह सुविधा साइट मालिकों को छवि गैलरी प्रदर्शित करने की अनुमति देती है जिसे उपयोगकर्ता टैग का उपयोग करके नेविगेट कर सकते हैं, जबकि साइट के URL को बदलते समय उपयोगकर्ता फ़ोटो के माध्यम से नेविगेट करता है। चूंकि URL पैरामीटर में एक अनुचित इनपुट सैनिटाइजेशन मौजूद है, इसलिए हमलावर लिंक पैरामीटर को संशोधित कर सकता है और SQL क्वेरी को सम्मिलित कर सकता है जो कि खराब URL लोड होने पर प्लगइन द्वारा निष्पादित किया जाएगा।

- जब वेबसाइट के मालिक ब्लॉग पोस्ट सबमिशन के लिए अपनी साइट खोलते हैं: इस मामले में, हमलावर दुर्भावनापूर्ण नेक्स्टजेन गैलरी कोड डाल सकता है क्योंकि वे साइट पर खाते बनाने और समीक्षा के लिए ब्लॉग पोस्ट/लेख सबमिट करने में सक्षम हैं। हमलावर के कौशल के आधार पर, दुर्भावनापूर्ण कोड उसे आंतरिक डेटाबेस तक पहुंच और व्यक्तिगत जानकारी के नुकसान की अनुमति देगा।

हालाँकि, नेक्स्टजेन गैलरी संस्करण 2.1.79 में भेद्यता को ठीक किया गया था। वर्डप्रेस प्लगइन्स रिपॉजिटरी पर नेक्स्टजेन गैलरी चेंजलॉग कहता है "बदला हुआ:टैग प्रदर्शन समायोजन"।

<एच1>3. Neosense संस्करण 1.7 दोष

<एच1>3. Neosense संस्करण 1.7 दोष 2016 में, Neosense व्यापार टेम्पलेट v1.7 को एक दोष के साथ खोजा गया था जिसका एक हमलावर इस विषय पर चलने वाली साइटों पर दुर्भावनापूर्ण फ़ाइलें अपलोड कर सकता था। इस तरह एक हमलावर केवल कर्ल का उपयोग करके एक फ़ाइल अपलोड करके उपयोगकर्ता प्राधिकरण के बिना साइट पर नियंत्रण प्राप्त कर सकता है और उस URL का उपयोग करके उसे तुरंत चला सकता है।

डायनेमिकप्रेस, वर्डप्रेस थीम प्रकाशक इस भेद्यता को ओपन सोर्स कोड "qquploader" का उपयोग करने के लिए जोड़ता है, जो एक अजाक्स-आधारित फ़ाइल अपलोडर है जिसे बिना किसी सुरक्षा के लागू किया गया था। इसका फायदा उठाकर, एक हमलावर साइट की डाउनलोड निर्देशिका में एक्सटेंशन .php या .phtml के साथ एक दुर्भावनापूर्ण PHP स्क्रिप्ट अपलोड कर सकता है और अपलोड निर्देशिका तक पहुंच प्राप्त कर सकता है।

हालाँकि, भेद्यता को अगले संस्करण Neosense v 1.8

. में ठीक किया गया था <एच1>4. फैंसीबॉक्सFancybox, छवियों, HTML सामग्री और मल्टीमीडिया को प्रदर्शित करने के लिए हजारों वेबसाइटों द्वारा उपयोग किए जाने वाले सबसे लोकप्रिय वर्डप्रेस प्लगइन में से एक, एक महत्वपूर्ण शून्य-दिन की भेद्यता की खोज के बाद त्रुटिपूर्ण समझा गया था। भेद्यता ने हमलावरों को एक दुर्भावनापूर्ण आईफ्रेम (या कोई यादृच्छिक स्क्रिप्ट / सामग्री) को कमजोर वेबसाइटों में इंजेक्ट करने की अनुमति दी, जो उपयोगकर्ताओं को '203koko' वेबसाइट पर पुनर्निर्देशित करती है।

इस भेद्यता की पहुंच का अंदाजा इस बात से लगाया जा सकता है कि वर्डप्रेस चलाने वाली लगभग 70 मिलियन वेबसाइटों में से लगभग आधी इस प्लगइन का उपयोग करती हैं। हालांकि, इस दोष को ठीक करने के लिए प्लगइन के दो संस्करण जल्द ही जारी किए गए थे।

<एच1>5. टिमथंब भेद्यताटिमथंब नामक एक वर्डप्रेस छवि का आकार बदलने वाली लाइब्रेरी ने कई वर्डप्रेस प्लगइन्स को दुर्भावनापूर्ण हमलों के जोखिम में छोड़ दिया था। इस समस्या के कारण असुरक्षित लोकप्रिय प्लगइन्स में टिमथंब, वर्डथंब, वर्डप्रेस गैलरी प्लगइन और आईजीआईटी पोस्ट स्लाइडर सहित कई अन्य शामिल हैं।

भेद्यता ने एक हमलावर को प्रभावित वेबसाइट पर एक मनमाना PHP कोड को दूरस्थ रूप से निष्पादित करने की अनुमति दी। एक बार पूरा हो जाने पर, हमलावर किसी भी तरह से वेबसाइट से समझौता कर सकता है।

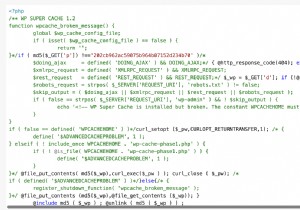

आपके सर्वर पर किसी भी फाइल को बनाने, हटाने और संशोधित करने के लिए हैकर का उपयोग करने वाले कमांड के उदाहरण हैं:भेद्यता को बाद में एक अपडेट में ठीक किया गया था।

<एच1>6. WP मोबाइल डिटेक्टर10,000 से अधिक वेबसाइटें WP मोबाइल डिटेक्टर नाम के एक वर्डप्रेस प्लग-इन का उपयोग करती हैं, जो एक खामी साबित हुई।

भेद्यता का उपयोग resize.php स्क्रिप्ट नामक एक स्क्रिप्ट का उपयोग करके किया जा सकता है जो दूरस्थ हमलावरों को वेब सर्वर पर मनमानी फ़ाइलें अपलोड करने में सक्षम बनाता है। ये फ़ाइलें पिछले दरवाजे की स्क्रिप्ट के रूप में कार्य कर सकती हैं, जिन्हें वेब शेल के रूप में भी जाना जाता है, इस प्रकार सर्वर तक पिछले दरवाजे की पहुंच और वैध पृष्ठों में दुर्भावनापूर्ण कोड डालने की शक्ति प्रदान करते हैं।

अपनी नई स्थापित वर्डप्रेस साइट को सुरक्षित करने के तरीके के बारे में अधिक जानने के लिए, वर्डप्रेस सुरक्षा के लिए हमारे व्यापक गाइड पर जाएं।

अपनी वर्डप्रेस वेबसाइट को अंतिम सुरक्षा प्रदान करने के लिए एस्ट्रा से संपर्क करें।