वर्डप्रेस AMP प्लगइन का शोषण किया गया

यह लेख पुराने संस्करणों में कोड इंजेक्शन भेद्यता पर चर्चा करेगा (संस्करण 0.9.97.20 और नीचे ) WordPress AMP प्लगइन का। हम वर्णन करते हैं कि एएमपी क्या हैं और वर्डप्रेस एएमपी प्लगइन में एक शोषक भेद्यता कैसे होती है।

त्वरित मोबाइल पेज (एएमपी) - एक संक्षिप्त परिचय

AMPs Google की एक प्रोजेक्ट वेबसाइट तकनीक है जिसका मूल उद्देश्य मोबाइल उपयोगकर्ताओं के लिए वेबसाइट के प्रदर्शन में नाटकीय रूप से वृद्धि करना है। प्रोजेक्ट वेबसाइट के अनुसार, एएमपी एक ओपन-सोर्स लाइब्रेरी है जो उपयोगकर्ताओं के लिए तुरंत लोड होने वाले वेब पेज बनाने का एक आसान तरीका प्रदान करती है। AMP पेज उन वेब पेजों की तरह काम करते हैं जिनसे आप लिंक कर सकते हैं और आपके द्वारा नियंत्रित होते हैं।

AMP पेज 3 घटकों से बने होते हैं:

- एएमपी एचटीएमएल:एएमपी पेजों के लिए एचटीएमएल कुछ प्रतिबंधों के साथ थोड़ा अलग है ताकि साइट खुलने के बाद सभी सुविधाओं को लोड करने की आवश्यकता न पड़े।

- AMP JS:यह मुख्य घटक साइट के खुलने पर सभी संसाधनों को लोड करने के लिए ज़िम्मेदार है, सभी इनबाउंड सामग्री को एसिंक्रोनस बनाकर, ताकि पेज की कोई भी सामग्री बाहरी सामग्री को रेंडर होने से रोक न सके।

- एएमपी कैश:यह घटक सभी मान्य एएमपी दस्तावेजों को वितरित करने के लिए एक प्रॉक्सी-आधारित सामग्री वितरण नेटवर्क है। सभी दस्तावेज़, JS फ़ाइलें और चित्र उसी मूल से लोड होते हैं जो अधिकतम दक्षता सुनिश्चित करने के लिए HTTP 2.0 का उपयोग कर रहा है।

WP के लिए AMP . में कोड इंजेक्शन भेद्यता प्लगइन

विचाराधीन प्लगइन है “WP के लिए AMP – त्वरित मोबाइल पृष्ठ " यह प्लगइन हमारे पृष्ठों को मोबाइल प्लेटफॉर्म पर तेजी से लोड करने के समय के लिए त्वरित मोबाइल पेज प्रारूप में प्रस्तुत करने में मदद करता है। प्लगइन के पुराने संस्करणों में मूल भेद्यता (संस्करण 0.9.97.20 और नीचे ) टूटा हुआ प्रमाणीकरण और सत्र प्रबंधन . है ।

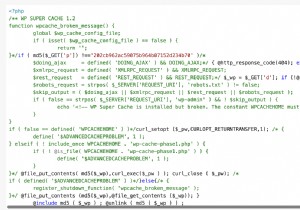

ऐसा पाया गया है क्योंकि फ़ाइल इंजेक्शन, पिछले दरवाजे फ़ाइल डाउनलोडिंग (wp-config.php सहित) जैसे विभिन्न कारनामे हैं। ), DDoS भेद्यता, डेटाबेस उन्नयन, विकल्प-और पोस्ट-मेटाडेटा ओवरराइटिंग, बैंडविड्थ शोषण (पूर्ण WP मीडिया-लाइब्रेरी डाउनलोड), और अनफ़िल्टर्ड वर्डप्रेस पोस्ट इंजेक्शन जो भेद्यता का लाभ उठाने के लिए पाए गए हैं। कोड इंजेक्शन भेद्यता विभिन्न तरीकों जैसे कुकीज़ और ब्राउज़र-साइड स्क्रिप्ट के माध्यम से दुर्भावनापूर्ण कोड को वेबसाइट में इंजेक्ट करती है। यह उन्हें संवेदनशील जानकारी चुराने या डेटा उल्लंघन का कारण बनने में सक्षम बनाता है।

ऐसा क्यों होता है?

ऐसा इसलिए होता है क्योंकि हमारी सत्र प्रबंधन संपत्तियां ठीक से सुरक्षित नहीं हैं। ऐसा तब होता है जब:

- हैशिंग या एन्क्रिप्शन का उपयोग करके संग्रहीत किए जाने पर उपयोगकर्ता प्रमाणीकरण क्रेडेंशियल सुरक्षित नहीं होते हैं।

- कमजोर खाता प्रबंधन कार्यों (जैसे, खाता निर्माण, पासवर्ड बदलना/पुनर्प्राप्ति और कमजोर सत्र आईडी) के माध्यम से क्रेडेंशियल का अनुमान लगाया जा सकता है या अधिलेखित किया जा सकता है।

- सत्र आईडी URL में प्रदर्शित होते हैं (उदा., URL पुनर्लेखन)।

- सत्र आईडी सत्र निर्धारण हमलों की चपेट में हैं।

- सत्र आईडी या उपयोगकर्ता सत्र या प्रमाणीकरण टोकन, विशेष रूप से एकल साइन-ऑन (एसएसओ) टोकन, लॉगआउट के दौरान ठीक से अमान्य नहीं हैं।

- सफल लॉगिन के बाद सत्र आईडी को घुमाया नहीं जाता है।

- पासवर्ड, सत्र आईडी और अन्य क्रेडेंशियल अनएन्क्रिप्टेड कनेक्शन पर भेजे जाते हैं

इस भेद्यता को सामान्य कमजोरी गणना सूची में CWE-287 के रूप में वर्गीकृत किया गया है।

इस भेद्यता के संभावित परिणाम में संवेदनशील संसाधनों के संपर्क में आना या अनपेक्षित उपयोगकर्ताओं के लिए कार्यक्षमता शामिल है। इसलिए हमलावरों को संवेदनशील जानकारी तक पहुंच प्राप्त होती है और यहां तक कि वे हमारी वेबसाइटों पर मनमाने कोड भी निष्पादित कर सकते हैं। साथ ही, यह विशेष प्लगइन भेद्यता उन वेबसाइटों के लिए एक महत्वपूर्ण मुद्दा है जो उपयोगकर्ता पंजीकरण की अनुमति देती हैं।

शमन रणनीति

भेद्यता से सुरक्षित रहने के लिए सबसे सरल शमन रणनीति है:

- नवीनतम WordPress AMP प्लगइन में अपडेट करें (संस्करण 0.9.97.20 के बाद जारी)

- भेद्यता का समाधान होने तक वर्तमान प्लग इन को अक्षम करें

अंत में, लेकिन कम से कम नहीं, यदि आप चाहते हैं कि हम आपकी एएमपी सक्षम साइट की भेद्यता पर गौर करें, तो हमारी वेबसाइट पर जाकर हमें बताएं।

नोट:प्रभावित प्लगइन को हाल ही में कमजोर कोड के कारण वर्डप्रेस प्लगइन्स लाइब्रेरी से अस्थायी रूप से हटा दिया गया था, लेकिन न तो इसके डेवलपर और न ही वर्डप्रेस टीम ने प्लगइन में सटीक समस्या का खुलासा किया।