WooCommerce दुरुपयोग में परित्यक्त कार्ट प्लगइन - तुरंत अपडेट करें

पिछले दरवाजे लगाने और कमजोर साइटों पर कब्जा करने के लिए woocommerce-परित्यक्त-कार्ट प्लगइन में XSS भेद्यता का शोषण करने वाले हैकर्स द्वारा वर्डप्रेस-आधारित साइटों पर हमला किया जा रहा है।

woocommerce- परित्यक्त-कार्ट प्लगइन, WooCommerce साइटों के मालिकों को उन बिक्री को पुनर्प्राप्त करने के लिए परित्यक्त शॉपिंग कार्ट को ट्रैक करने की अनुमति देता है।

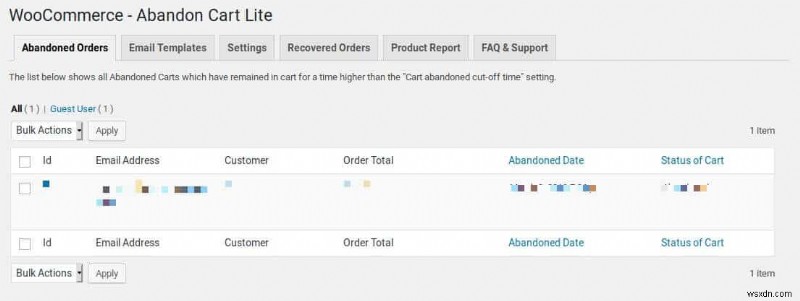

अतिथि उपयोगकर्ता इनपुट और आउटपुट पर स्वच्छता की कमी हमलावरों को दुर्भावनापूर्ण जावास्क्रिप्ट को कई डेटा फ़ील्ड में इंजेक्ट करने की अनुमति देती है, जो तब निष्पादित होगी जब व्यवस्थापक विशेषाधिकारों वाला लॉग-इन उपयोगकर्ता छोड़े गए कार्ट की सूची देखता है।

वर्तमान में, वूकॉमर्स-परित्यक्त-कार्ट या वूकॉमर्स-परित्यक्त-कार्ट-प्रो का उपयोग करने वाली वर्डप्रेस साइटों को तुरंत नवीनतम उपलब्ध संस्करण में अपडेट करने की सलाह दी जाती है। एस्ट्रा WAF का उपयोग करने वाली वर्डप्रेस साइटें, फ़ायरवॉल की अंतर्निहित XSS सुरक्षा के कारण इस हमले से सुरक्षित हैं।

एस्ट्रा स्थापित किए बिना प्रभावित उपयोगकर्ताओं को सलाह दी जाती है कि वे अपनी वर्डप्रेस साइटों की अखंडता की पुष्टि करने के लिए साइट सुरक्षा ऑडिट पर विचार करें।

परित्यक्त कार्ट प्लगइन वर्डप्रेस में XSS भेद्यता का विवरण

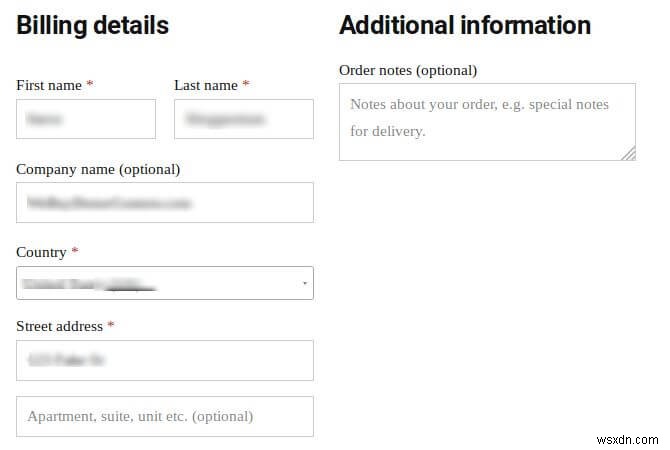

जब कोई अनधिकृत उपयोगकर्ता अपने शॉपिंग कार्ट में उत्पाद जोड़ता है और चेकआउट पर जाता है, woocommerce-abandoned-cart का अतिथि इनपुट चलन में आता है।

save_data AJAX क्रिया अतिथि द्वारा दर्ज किए गए डेटा को प्लगइन पर वापस भेजती है। आशय यह है कि यदि किसी कारण से चेकआउट प्रक्रिया पूरी नहीं होती है, तो दुकान के मालिकों को प्लगइन द्वारा उनके डैशबोर्ड में सतर्क कर दिया जाएगा।

इन AJAX अनुरोधों का इनपुट सैनिटाइजेशन ($_POST फ़ील्ड) उस फ़ंक्शन द्वारा नहीं किया जाता है जो उन्हें संभालता है। billing_first_name , billing_last_name और billing_company कुछ खरीदार डेटा फ़ील्ड हैं जो सीधे उपयोगकर्ता से प्राप्त के रूप में संग्रहीत होते हैं। इस अनुरोध का डेटा तब डेटाबेस में संग्रहीत किया जाता है और एक व्यवस्थापक के लिए उनके वर्डप्रेस डैशबोर्ड से पहुंच योग्य होता है। ग्राहक जानकारी, अलग-अलग कार्ट, ऑर्डर का योग, और ऐसी जानकारी व्यवस्थापक को डैशबोर्ड से दिखाई देती है।

व्यवस्थापक के ब्राउज़र में इस डेटा के प्रतिपादन के दौरान कोई आउटपुट सैनिटाइजेशन नहीं किया गया है। चूंकि "ग्राहक" फ़ील्ड billing_first_name . के एक साथ स्ट्रिंग के परिणामस्वरूप एक एकल फ़ील्ड है और billing_last_name आउटपुट तालिका में फ़ील्ड, यह इस प्रवाह का शोषण करने वाले हैकर्स का लक्ष्य है।

WordPress Admin पैनल परित्यक्त कार्ट प्लगइन के कारण समझौता किया? हमें चैट विजेट पर एक संदेश भेजें और हमें इसे ठीक करने में आपकी सहायता करने में खुशी होगी। मेरी वर्डप्रेस वेबसाइट को अभी ठीक करें।

कैसे हैकर्स परित्यक्त कार्ट प्लगिन में इस भेद्यता का फायदा उठा रहे हैं

हैकर्स उन स्टोर्स पर हमला कर रहे हैं जो वर्डप्रेस WooCommerce पर आधारित हैं, ताकि गलत नाम वाले उत्पादों से भरी शॉपिंग कार्ट तैयार की जा सकें।

कार्ट के किसी भी क्षेत्र में शोषण कोड डालने के बाद साइट छोड़ने के परिणामस्वरूप स्टोर के डेटाबेस में डाला गया शोषण कोड संग्रहीत होता है।

हैकर द्वारा डाला गया यह शोषण कोड जैसे ही संबंधित बैकएंड पेज लोड होता है, जब एक व्यवस्थापक द्वारा परित्यक्त कार्ट सूची देखने के लिए एक्सेस किया जाता है।

Wordfence द्वारा देखे गए हमलों में, शोषण कोड द्वारा एक जावास्क्रिप्ट फ़ाइल लोड करने के लिए bit.ly लिंक का उपयोग किया गया था। जिन साइटों पर संवेदनशील प्लगइन सक्रिय था, उन पर कोड ने दो अलग-अलग बैकडोर बनाने की कोशिश की।

जबकि पहला पिछला दरवाजा हैकर्स द्वारा बनाया गया एक नया व्यवस्थापक खाता है, जिसका उपयोगकर्ता नाम "वूसर" है और मेलिनेटर पर होस्ट किया गया एक ईमेल पता, जो कि एक चतुर तकनीक में दूसरा पिछला दरवाजा है। यह वेबसाइट पर स्थापित सभी प्लगइन्स को सूचीबद्ध करता है और पहले अक्षम प्लगइन की खोज करता है। प्लगइन को फिर से सक्षम करने के बजाय, इसकी मुख्य फ़ाइल की सामग्री को एक स्क्रिप्ट से बदल दिया जाता है जो हैकर्स को भविष्य में और एक्सेस प्रदान करेगी ।

दुर्भावनापूर्ण आदेश हमलावरों द्वारा इस पिछले दरवाजे पर भेजे जा सकते हैं, भले ही "वूसर" खाता हटा दिया गया हो, जब तक कि निष्क्रिय प्लगइन की फाइलें डिस्क पर रहती हैं और वेब अनुरोधों द्वारा पहुंच योग्य होती हैं।

प्रभाव:

इस दोष का प्रभाव SEO स्पैम के लिए साइटों का उपयोग करने से लेकर कार्ड स्किमर्स लगाने वाले हैकर्स तक होता है।

परित्यक्त कार्ट प्लगिन एक्सप्लॉइट को ठीक करना

WooCommerce के लिए परित्यक्त कार्ट लाइट का संस्करण 5.2.0, जिसे 18 फरवरी, 2019 को जारी किया गया था, में एक फिक्स देखा गया जो इस शोषण में हैकर्स द्वारा उपयोग किए गए XSS अटैक वेक्टर से निपटता है।

यह अत्यधिक अनुशंसा की जाती है कि अपनी साइटों पर इस वर्डप्रेस प्लगइन का उपयोग करने वाले सभी स्टोर मालिकों को अपने नियंत्रण कक्ष पर व्यवस्थापक खातों की सूची में किसी भी संदिग्ध प्रविष्टियों की जांच करनी चाहिए, साथ ही अपनी साइटों को अपडेट रखना चाहिए। यह पूरी तरह से संभव है कि हैकर्स ने "वूसर" का नाम बदलकर कुछ और कर दिया हो।

यह ध्यान दिया जाना चाहिए कि यह पैच इस दोष का पूर्ण समाधान नहीं है क्योंकि यह दूसरे पिछले दरवाजे या पहले से मौजूद स्क्रिप्ट से संबंधित नहीं है जो इंजेक्ट किए गए थे। इसलिए, woocommerce-abandoned-cart . का उपयोग करके स्टोर के मालिकों के लिए अनुशंसा या woocommerce-abandoned-cart-pro अपने डेटाबेस में किसी भी स्क्रिप्ट इंजेक्शन की जांच करना है। जबकि समीक्षा की जाने वाली तालिका का नाम भिन्न हो सकता है, तालिका का नामac_guest_abandoned_cart_history . है वह जगह है जहां अतिथि खरीदार डेटा स्थित हो सकता है। इसके अतिरिक्त, सफाई के हिस्से के रूप में सभी अनधिकृत व्यवस्थापक खातों को हटा दिया जाना चाहिए।

WordPress Admin पैनल परित्यक्त कार्ट प्लगइन के कारण समझौता किया? हमें चैट विजेट पर एक संदेश भेजें और हमें इसे ठीक करने में आपकी सहायता करने में खुशी होगी। मेरी वर्डप्रेस वेबसाइट को अभी ठीक करें।