Drupal को वास्तव में सुरक्षित माना जाता है और यही इसकी लोकप्रियता का कारण था। Drupal एक ओपन-सोर्स CMS है और इसे मजबूत माना जाता है। ओपन-सोर्स होने के कारण इसका सोर्स कोड सार्वजनिक रूप से दिखाई देता है। यह बग बाउंटी हंटर्स के लिए सोने की खान है। हाल के कुछ महीनों में ड्रुपल को कुख्यात "फार्मा हैक" से "किट्टी क्रिप्टोमाइनिंग मालवेयर" का सामना करना पड़ा। एक और संक्रमण बढ़ रहा है "ड्रूपल हैक रीडायरेक्ट ” जो आपकी वेबसाइट के विज़िटर को स्पैमयुक्त वेब पेजों पर रीडायरेक्ट करता है।

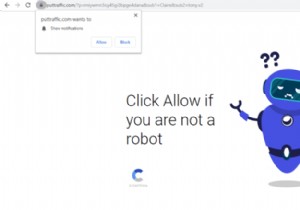

ड्रूपल रीडायरेक्ट हैक यह तब होता है जब कोई हमलावर आपकी वेबसाइट में भेद्यता का फायदा उठाता है और साइट सामग्री को मैलवेयर इंस्टॉल करने के लिए संशोधित करता है। परिणामस्वरूप, आपकी वेबसाइट पर आने वाले लोगों को स्पैमयुक्त और संदिग्ध लिंक पर पुनर्निर्देशित किया जाता है। वेबसाइट के मालिकों ने शिकायत की है कि यह मैलवेयर उपयोगकर्ताओं को फ़िशिंग और वियाग्रा या पोर्न बेचने वाले वयस्क पृष्ठों पर पुनर्निर्देशित करता है।

ड्रूपल हैक रीडायरेक्ट समस्या कैसी दिखती है?

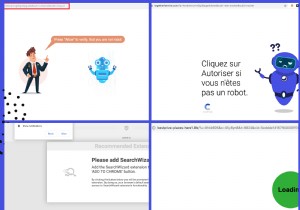

इस पुनर्निर्देशन संक्रमण के कई प्रकार हैं:

- वेबसाइट विज़िटर आपके होमपेज पर जाने पर स्पैमी पेजों पर रीडायरेक्ट कर दिए जाते हैं

- जब भी कोई बटन/लिंक क्लिक किया जाता है, तो पृष्ठ वियाग्रा, सियालिस बेचने वाले नकली फ़ार्मेसी पृष्ठों पर पुनर्निर्देशित हो जाता है

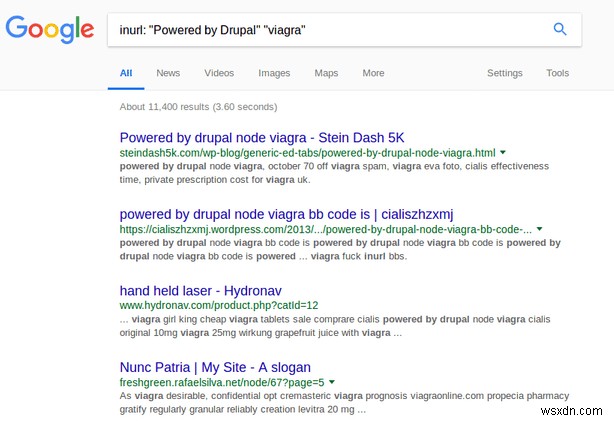

यह देखने के लिए कि क्या आपकी ड्रूपल साइट दूसरे संस्करण से संक्रमित है, आप Google डॉर्क का उपयोग कर सकते हैं। निम्नलिखित Google dork हमें इस बारे में एक परिचय देता है कि हम क्या जानने जा रहे हैं।

site:your-website.com "viagra"

यहां, यह डॉर्क वियाग्रा पृष्ठों पर रीडायरेक्ट करने वाली सभी ड्रूपल वेबसाइटों को दिखाता है। हालांकि, आप वियाग्रा शब्द को अन्य कीवर्ड जैसे:'पोकर से बदलकर अधिक पुनर्निर्देशन खोज सकते हैं। ', 'पोर्न ', 'ऋण' आदि.

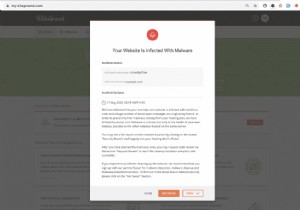

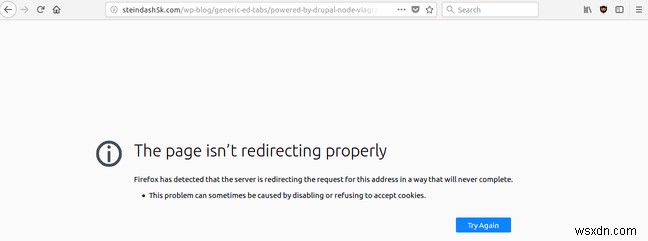

पहली वेबसाइट लिंक पर क्लिक करने के बाद निम्नलिखित त्रुटियां उत्पन्न हुईं।

इसका मतलब है कि हमलावर ने वेबसाइट का फायदा उठाया था और वह रीडायरेक्ट कर रहा था। हालांकि, अन्य कारकों के कारण, हो सकता है कि रीडायरेक्ट अभी काम नहीं कर रहा हो।

Drupal Hack Redirect के प्रकार (HTTP Status Code) :

- 301 रीडायरेक्ट: इसे स्थायी पुनर्निर्देशन भी कहा जा सकता है। जब Google या उस मामले के लिए कोई अन्य खोज इंजन इस URL को देखें। यह बताएगा कि यूआरएल एक नए स्थान पर स्थानांतरित हो गया है इसलिए पिछले सभी संबंधों को अपडेट करें। सरलता के कारण हमलावरों द्वारा इस रीडायरेक्ट का उपयोग करने की सबसे अधिक संभावना है।

- 302 रीडायरेक्ट: 302 का उपयोग अब बेमानी है क्योंकि इसे 303 से बदल दिया गया है। एक 303 रीडायरेक्ट मूल रूप से कहता है कि एक दस्तावेज़ अस्थायी रूप से उपलब्ध है।

- 303 रीडायरेक्ट: यह 302 का परिष्कृत संस्करण है। 303 रीडायरेक्ट एक अस्थायी पृष्ठ की आपूर्ति करता है जो भविष्य में उसी पते पर मौजूद नहीं हो सकता है। यह एक क्रेडिट कार्ड डेटा फॉर्म, अस्थायी विवरण जेनरेटर इत्यादि हो सकता है। हमलावर से इसकी कम से कम अपेक्षा की जाती है जब तक कि यह वास्तव में परिष्कृत हमला न हो।

- 307 रीडायरेक्ट: यह कुछ अंतरों के साथ 303 रीडायरेक्ट का एक प्रकार है। इसके अलावा, एक 308 रीडायरेक्ट है जो एक प्रायोगिक रीडायरेक्ट है। उपयोग की संभावना बहुत कम है लेकिन संभावना से इंकार नहीं किया जा सकता है।

Drupal मैलवेयर रीडायरेक्ट के संकेत:

- असामान्य रूप से उच्च वेबसाइट ट्रैफ़िक

- अज्ञात फ़ाइलें आपकी Drupal साइट में जोड़ी गईं

- व्यवस्थापक अधिकारों वाले नए उपयोगकर्ता बनाए गए हैं

- अपनी वेबसाइट के होमपेज पर लिंक पर क्लिक करने से स्पैम पर रीडायरेक्ट हो जाता है

- दुर्भावनापूर्ण विज्ञापन या पोर्न आपकी वेबसाइट पर दिखाई देते हैं

- नए पहले अज्ञात नोड, फ़ाइलें, आदि दिखाई दे सकते हैं

- खोज इंजन स्पैम सामग्री दिखा सकते हैं

- Google, Bing, आदि जैसे खोज इंजनों द्वारा सुरक्षा चेतावनियां या काली सूची में डालना

ड्रूपल हैक रीडायरेक्ट समस्या के कारण:

ड्रूपल हैक रीडायरेक्ट का कारण बहुत विविध हो सकता है और इसे एक लेख में सारांशित नहीं किया जा सकता है। हालांकि, हम संक्षेप में मुख्य कारणों को देख सकते हैं:

डीएनएस रीडायरेक्ट

DNS रीडायरेक्ट तब होता है जब कोई आपके DNS सर्वर की प्रविष्टियों को संशोधित करता है। इसलिए जब कोई आपकी वेबसाइट के लिए पूछता है, तो DNS सर्वर उपयोगकर्ता को उस प्रविष्टि में भेजते हैं। एक अनुमानी परीक्षण के रूप में, आप एक DNS लुकअप कर सकते हैं। विंडोज़ में डिफ़ॉल्ट टूल ट्रेसरआउट है। इसे कमांड लाइन के साथ एक्सेस किया जा सकता है tracert www.your-site.com इसी तरह, Linux उपयोगकर्ता host www.your-site.com . का उपयोग कर सकते हैं . यदि कोई DNS लुकअप गलत IP पता लौटाता है, तो आपकी समस्या DNS में है, आपकी वेबसाइट पर नहीं। अधिक उन्नत उपयोगकर्ता दुष्ट DNS सर्वर प्रविष्टियों की जांच कर सकते हैं।

फ़ाइलों से छेड़छाड़

हमलावर .htaccess . के साथ छेड़छाड़ कर सकता था और index.php फ़ाइलें। शायद उनके अंदर दुर्भावनापूर्ण कोड देखना चाहते हैं। कोड निम्न प्रारूप का हो सकता है:

data:text/html,<html><meta http-equiv="refresh" content="0; url=http://malicious_site.com/process/route/1673246826.html?refresh=non-ie&bl=0"></html>

यहां, कोड का यह भाग वेबसाइट को http://malicious_site.com डोमेन पर पुनर्निर्देशित कर रहा है।

मूल सत्यनिष्ठा

ऐसी सभी फाइलों की पूरी तरह से मैनुअल जांच की जरूरत है। आप संभवतः सभी वेबसाइटों के अंदर मैन्युअल रूप से जांच नहीं कर सकते। तो इस दिशा में पहला कदम स्थापित फाइलों के मूल अखंडता मूल्य की जांच कर रहा है। इसके साथ शुरू करें:

mkdir drupal-8.3.5

cd drupal-8.3.5

wget https://github.com/drupal/core/archive/8.3.5.tar.gz

tar -zxvf core-8.3.5.tar.gz

कोड का यह टुकड़ा यहां Drupal-8.3.5 नाम की एक निर्देशिका बनाता है और फिर उस निर्देशिका में बदल जाता है। इसकी तीसरी पंक्ति तब जीथब रिपॉजिटरी से मूल स्थापना फ़ाइलों को डाउनलोड करती है और चौथी उन्हें निकालती है। अब उनकी तुलना करने का महत्वपूर्ण हिस्सा आता है। diff -r core-8.3.5 ./public_html यहाँ यह कमांड हमें मूल संस्थापन के विरुद्ध हमारी फाइलों में परिवर्तन देगा। सभी फाइलों की जांच के लिए इस प्रारूप में आगे बढ़ें।

अन्य कारण

- एसक्यूएल इंजेक्शन की पहली सार्वजनिक चर्चा 1998 में लिखी गई थी। एक कारण है कि यह दिन तक वेबसाइटों को परेशान करता है। SQL इंजेक्शन की घटना अस्वच्छ इनपुट का परिणाम है। कोडिंग में केवल एक सेमी-कोलन छोड़ने से SQL इंजेक्शन भेद्यता हो सकती है।

- शायद

modules/system/wxeboa.php. जैसे गड़बड़ मॉड्यूल नामों की तलाश करना चाहते हैं . ये मूल स्थापना का हिस्सा नहीं हैं। - ड्रूपल हैक रीडायरेक्ट के कारणों का पता लगाने में Google पारदर्शिता रिपोर्ट बहुत मददगार हो सकती है। यह आपको आपकी वेबसाइट के बारे में बहुत कुछ बता सकता है।

- कमजोर FTP या वेबसाइट पासवर्ड Drupal हैक रीडायरेक्ट का एक कारण हो सकता है। यदि आप डिफ़ॉल्ट कॉन्फ़िगरेशन का उपयोग कर रहे हैं तो अभी बदलें!

ड्रूपल हैक रीडायरेक्ट समस्या के लिए क्षति नियंत्रण:

संदर्भकर्ता के आधार पर जिसमें कीवर्ड शामिल हैं

साइबर सुरक्षा का सामान्य नियम यह है कि आप कभी भी हमले की संभावना को समाप्त नहीं कर सकते, आप केवल इसमें देरी कर सकते हैं। इस दिशा में, एक और चतुर चाल .htaccess फ़ाइल को संपादित करना है। फ़ाइल को इतना संपादित किया जा सकता है कि भविष्य में संक्रमण होने पर भी, आपकी वेबसाइट उपयोगकर्ताओं को स्पैम तक पहुँचने से रोकती है। इससे यूजर्स के बीच विश्वास को बढ़ावा मिलेगा। इसलिए संक्रमण के बावजूद, खोज इंजन आपको ब्लैकलिस्ट नहीं करेंगे क्योंकि आप स्पैम को स्वचालित रूप से अवरुद्ध कर देंगे। यह आपको कुछ समय देगा और आपकी खोज रैंकिंग को गिरने से बचाएगा। इस प्रकार, यह क्षति नियंत्रण के रूप में कार्य करता है।

<Limit GET>

order allow, deny

allow from all

deny from env = spammer

SetEnvIfNoCase Referer ". * (Poker | credit | money). *" Spammer

</ Limit>

यह पीस कोड उपयोगकर्ताओं को पहचानकर्ताओं (HTTP रेफरर्स) के आधार पर पोकर, क्रेडिट आदि जैसे लिंक वाले पृष्ठों तक पहुंचने से रोकता है। चूंकि हमारी वेबसाइट में इनमें से कोई भी नहीं है, इसलिए हम ऐसे शब्दों को ब्लॉक करने से बच सकते हैं। यह वाइल्डकार्ड के साथ एक फिल्टर के रूप में कार्य करता है।

अपने स्वयं के पहचानकर्ताओं के आधार पर

दूसरी विधि अपने स्वयं के पहचानकर्ता (HTTP REFERRERS) के आधार पर पहुंच को अवरुद्ध कर रही है

Rewrite Engine On

RewriteBase /

# allow referrals from search engines:

RewriteCond% {HTTP_REFERER}!. * xyz \ .com /.*$ [NC]

RewriteCond% {HTTP_REFERER}! ^ Http: // ([^ /] +) google \ .. * $ [NC]

Google वाक्यांश को याहू, बिंग आदि जैसे सभी खोज इंजनों से बदलना जारी रखें, जिन्हें आप अनुमति देना चाहते हैं।

# Conditions for don`t wanted referrals

RewriteCond% {HTTP_REFERER} ^. * Loans. * $ [OR]

वर्ड लोन को स्पैम शब्दों जैसे वियाग्रा, पोर्न आदि से बदलना जारी रखें जिसे आप ब्लॉक करना चाहते हैं। हालाँकि, यहाँ यह उल्लेखनीय है कि काम करने के लिए Apache के ModRewrite को चालू किया जाना चाहिए। इसके अलावा, आप सार्वजनिक रूप से ज्ञात कुछ IP को स्पैमिंग के लिए प्रतिबंधित भी कर सकते हैं।

Drupal मैलवेयर रीडायरेक्ट से संक्रमित वेबसाइट की सफाई करना।

डेटाबेस क्लीनअप:

उपयोगकर्ताओं की जांच करना

सबसे पहले, हम SQL इंजेक्शन की जांच के साथ शुरू करेंगे। Sqlmap जैसी किसी भी फिश टेबल के लिए देखें। Sqlmap नाम की यह तालिका किसी वेबसाइट के विरुद्ध स्वचालित पेन परीक्षण उपकरण Sqlmap का उपयोग करते समय जंक क्वेरी का परिणाम है। सभी तालिकाओं को दिखाने के लिए बस कमांड का उपयोग करें। show tables ; . हो सकता है कि हमलावर ने नई उपयोगकर्ता प्रविष्टियाँ भी बनाई हों और व्यवस्थापकीय विशेषाधिकार प्राप्त किए हों। उस उपयोग को जांचने के लिए:

Select * from users as u

AND u.created > UNIX_TIMESTAMP(STR_TO_DATE('Oct 15 2018', '%M %d %Y '));

यहां, यह 15 अक्टूबर 2018 के बाद बनाए गए सभी उपयोगकर्ताओं को प्रदर्शित करेगा। आप इस लाइन को अपनी पसंद के अनुसार बदल सकते हैं। यदि आप किसी दुष्ट उपयोगकर्ता या तालिका का पता लगाते हैं, तो आप उसे drop database database-name.dbo; . का उपयोग करके हटा सकते हैं ।

उपयोगकर्ताओं को अवरोधित करना

इसके अलावा, आप उपयोगकर्ताओं को ब्लॉक कर सकते हैं या प्रत्येक उपयोगकर्ता के लिए पासवर्ड बदल सकते हैं। निम्न आदेश का प्रयोग करें:

update users set pass = concat('ZZZ', sha(concat(pass, md5(rand()))));

यह SQL स्टेटमेंट यूजर पासवर्ड को MD5 फॉर्मेट में बदलता है। MD5 प्रारूप एक क्रिप्टोग्राफ़िक सुरक्षा फ़ंक्शन है। अपने पासवर्ड को कभी भी प्लेन टेक्स्ट फॉर्मेट में स्टोर न करें। हमलावर के लिए समझौता किए गए डेटाबेस से सादा पाठ पासवर्ड निकालना काफी आसान है। एक MD5 मान अभी भी सुरक्षा की एक अतिरिक्त परत देता है। शब्द के रूप में admin इसका परिणाम हैश 86fb269d190d2c85f6e0468ceca42a20 . होगा . एकतरफा कार्य होने के कारण पीछे की ओर गणना करना कठिन है।

फ़ाइलों की सफाई:

- फ़ाइलों की बैकअप प्रतिलिपि में स्थापना को रोलबैक करें।

- संक्रमण के लिए स्कैन करने के लिए बाहरी मॉड्यूल का उपयोग किया जा सकता है। हैक किया गया मॉड्यूल ऐसा ही एक लोकप्रिय उत्पाद है।

- बाहर और रूट निर्देशिका के बाहर संवेदनशील फ़ाइलों तक पहुंच की अनुमति न दें।

- संवेदनशील जानकारी के रिसाव को रोकने के लिए त्रुटि रिपोर्टिंग अक्षम करें।

- यदि आपका इंस्टॉलेशन पुराना हो गया है तो अपडेट करें! अद्यतन! अपडेट करें!

- पहले उपयोग की गई सभी API कुंजियों और FTP पासवर्ड को रीसेट करें। सुनिश्चित करें कि आप एक मजबूत पासवर्ड का उपयोग करते हैं।

- निम्न आदेश का उपयोग करके अपना कैश साफ़ करें:

drush cache-rebuild(ड्रूपल 8) याdrush cache-clear all(ड्रूपल 7)। - ड्रूपल रीडायरेक्ट हैक के खिलाफ अतिरिक्त सुरक्षा की एक परत के रूप में किसी प्रकार के WAF समाधान का उपयोग करें।

हालांकि, अभी भी बहुत कुछ है जो गलत हो सकता है और परिणामस्वरूप ड्रूपल हैक रीडायरेक्ट हो सकता है। यदि आप अभी भी पता नहीं लगा पा रहे हैं, तो विशेषज्ञों से संपर्क करें। यदि मैन्युअल रूप से सफाई करना बहुत थकाऊ लगता है, तो स्वचालित उपकरणों का उपयोग करें। अपने सीएमएस में खोजी गई कमजोरियों के बारे में ब्लॉग, वेबसाइट आदि से नियमित रूप से अपडेट रहें।