किसी भी ऑनलाइन व्यवसाय के विस्तार में वेबसाइट सुरक्षा एक महत्वपूर्ण भूमिका निभाती है। हाल के वर्षों में, साइबर हमले बढ़ रहे हैं और हर महीने जंगली में रैंसमवेयर और क्रिप्टो खनिकों के नए रूपों की खोज की जा रही है। इसका मतलब है कि छोटे व्यवसायों को अपने ऑनलाइन व्यवसाय को सुरक्षित रखने और हैक की गई वेबसाइट की मरम्मत के लिए अधिक धन खर्च करने की आवश्यकता है। जुनिपर रिसर्च की एक रिपोर्ट के अनुसार,

साइबरसिक्योरिटी वेंचर्स की एक अन्य वार्षिक अपराध रिपोर्ट के अनुसार,

हाल ही में, 4,600 से अधिक वेबसाइटों को एक दुर्भावनापूर्ण कोड द्वारा मारा गया था जिसने भुगतान जानकारी और अन्य उपयोगकर्ता डेटा चुरा लिया था। जिन साइटों से समझौता किया गया उनमें ई-कॉमर्स स्टोर, ब्लॉग, ई-लर्निंग साइट शामिल हैं। मैलवेयर ने Picreel और Alpaca फॉर्म के CDN का उपयोग करके साइटों को संक्रमित कर दिया। चुराए गए क्रेडिट कार्ड की जानकारी पनामा में सर्वरों को रिले की जा रही थी। मालवेयर का सोर्स कोड मैलवेयर में घोषित विभिन्न कार्यों का खुलासा करता है जो डेटा एकत्र करने और रिले करने में मदद करता है। 1200 से अधिक वेबसाइटें अभी भी Picreel मैलवेयर संस्करण से संक्रमित हैं और 3700 से अधिक वेबसाइटों में अभी भी अल्पाका ब्रीच का कोड है।

हर दिन अधिक से अधिक परिष्कृत मैलवेयर रूपों के प्रदर्शित होने के साथ, आपकी साइट को अगला शिकार बनने में कुछ ही समय लगता है। इसलिए, हैक की गई वेबसाइट की मरम्मत सीखना और निवारक उपाय करना महत्वपूर्ण है।

हैक की गई वेबसाइट की मरम्मत:हैक की गई वेबसाइट के लक्षण

- संदिग्ध और अज्ञात लिंक, फ़ाइलें, व्यवस्थापक उपयोगकर्ता, वेब पेज, टेबल, स्क्रिप्ट आपकी वेबसाइट पर दिखाई देते हैं।

- पॉप-अप और विज्ञापन जो ग्राहकों को फिश डोमेन पर रीडायरेक्ट करते हैं, आपकी साइट को संक्रमित करते हैं।

- वेबसाइट धीमी और अनुत्तरदायी हो जाती है।

- कनेक्शन बहुत कम होने के बावजूद सर्वर पर भारी लोड।

- उपयोगकर्ता आपकी वेबसाइट से क्रेडिट कार्ड की चोरी की जानकारी के बारे में शिकायत करते हैं।

- जापानी कीवर्ड हैक या फ़ार्मा हैक के परिणामस्वरूप आपकी साइट पर अस्पष्ट सामग्री दिखाई देती है।

- तृतीय पक्ष होस्टिंग का उपयोग करते समय, आपका खाता प्रतिबंधित या अक्षम हो जाता है।

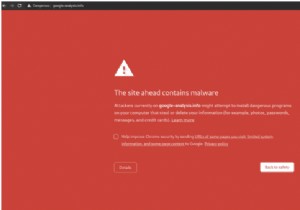

- खोज इंजन उपयोगकर्ताओं को आपकी वेबसाइट पर जाने के खिलाफ चेतावनी देते हैं।

- आपकी वेबसाइट के पासवर्ड बदल दिए गए हैं और लॉग क्रूर बल लॉगिंग प्रयास दिखाते हैं।

- आपके सर्वर पर अज्ञात प्लग इन और एक्सटेंशन इंस्टॉल किए गए हैं।

- आपकी वेबसाइट के मेल सर्वर से कई स्पैम ईमेल भेजे गए।

- वेबसाइट का डेटा इंटरनेट फ़ोरम पर बिक्री के लिए उपलब्ध है।

- वायरशार्क या अन्य पैकेट कैप्चर टूल के ट्रैफ़िक लॉग डेटा को संदिग्ध डोमेन में भेजे जा रहे हैं।

हैक की गई वेबसाइट मरम्मत:मैलवेयर हटाना

- चरण 1: अपनी साइट का पूरा बैकअप लें। इसके बाद, अपनी साइट को रखरखाव मोड में रखें।

- चरण 2: अब संक्रमण के स्रोत का पता लगाएं। यह एक स्क्रिप्ट, फ़ाइल या एक वेब पेज हो सकता है। बेस 64 एन्कोडिंग निर्धारित करने के लिए स्रोत कोड देखें। किसी भी नए प्लग इन या एक्सटेंशन की जांच करना सुनिश्चित करें।

- चरण 3: यदि वेबसाइट को सर्च इंजन द्वारा ब्लैकलिस्ट किया गया है, तो संक्रमण के कारण को देखने के लिए Google कंसोल का उपयोग करें। इसके अलावा, किसी भी अज्ञात व्यवस्थापक को हटाना न भूलें। यदि फिर भी कोई सफलता नहीं मिलती है, तो एस्ट्रा जैसे ऑनलाइन वायरस स्कैनर का उपयोग करें।

- चरण 4: संक्रमित फ़ाइलों से दुर्भावनापूर्ण कोड की पंक्तियों को हटा दें। डेटाबेस से हटाएँ और संदिग्ध तालिकाएँ। यदि यह एक संवेदनशील फ़ाइल है और आप सुनिश्चित नहीं हैं कि कोड क्या करता है, तो बस उस पर टिप्पणी करें और सहायता के लिए संपर्क करें।

- चरण 5: जब सफाई हो जाए, तो ब्लैकलिस्ट हटाने के लिए अपनी साइट को Google को सबमिट करना न भूलें। इसके अलावा, हैक के कारण को निर्धारित करना और इसे पैच करना आवश्यक है ताकि संक्रमण दोबारा न हो। अधिक जानकारी के लिए नीचे दिए गए सूचना ग्राफ़ को देखें।

हालांकि ये सामान्य हैक की गई वेबसाइट की मरम्मत के चरण हैं, कुछ सीएमएस विशिष्ट हैक की गई वेबसाइट की मरम्मत के निर्देश नीचे दिए गए हैं।

आपकी हैक की गई वेबसाइट की मरम्मत में सहायता चाहिए? अपनी साइट अभी साफ़ करें

OpenCart मालवेयर रिमूवल

संक्रमण के स्रोत को निर्धारित करने के लिए, OpenCart उपयोगकर्ताओं को कोर फाइलों की अखंडता की जांच करनी चाहिए। इसका तात्पर्य यह है कि OpenCart की मूल फ़ाइलें आधिकारिक दस्तावेज़ीकरण में मौजूद फ़ाइलों से भिन्न नहीं होनी चाहिए, जब तक कि उन्हें OCMOD/VQMOD संशोधित नहीं किया गया हो। वैध कारणों से। यह 'diff' . का उपयोग करके किया जा सकता है लिनक्स की कमान। फ़ाइल को आधिकारिक रिपॉजिटरी से स्थानीय फ़ोल्डर में डाउनलोड करें और फिर निम्न कमांड का उपयोग करके उनकी तुलना करें:

diff -r पथ/से/OpenCart/file.php /path/to/official/Opencart/file.php

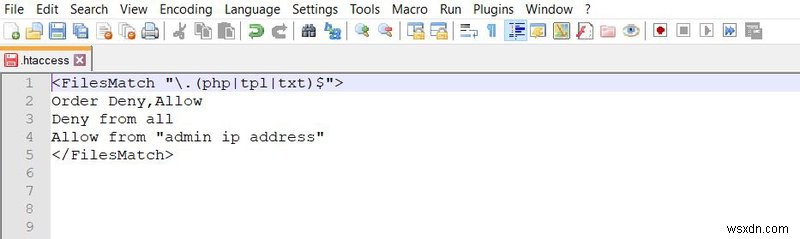

साथ ही, OpenCart उपयोगकर्ताओं के लिए, पहले इंस्टॉल फ़ोल्डर को हटाना महत्वपूर्ण है। यह केवल रूट फ़ोल्डर में नेविगेट करके पाया जा सकता है। OpenCart उपयोगकर्ताओं को कैटलॉग को हमलावरों से सुरक्षित करने की आवश्यकता है। यह .php . जैसी कुछ संवेदनशील फ़ाइलों तक पहुंच को अवरुद्ध करके किया जा सकता है , .txt कैटलॉग का। ऐसा करने के लिए, कोड की निम्नलिखित पंक्तियों को .htaccess . में जोड़ें कैटलॉग फ़ोल्डर के अंदर फ़ाइल करें:

संबंधित लेख - अंतिम Opencart सुरक्षा व्यवहार और मैलवेयर हटाने की मार्गदर्शिका

Prestashop मैलवेयर हटाना

Prestashop हैक की गई वेबसाइट की मरम्मत के लिए, कुछ सामान्य रूप से लक्षित मॉड्यूल को देखकर संक्रमण का पता लगाया जा सकता है। सबसे पहले, किसी भी FTP क्लाइंट का उपयोग करके अपने Prestashop स्टोर में लॉग इन करें। इसके बाद निम्न फ़ोल्डरों के अंदर दुर्भावनापूर्ण कोड देखें:

- मॉड्यूल/होमपेजविज्ञापन/स्लाइड

- मॉड्यूल/होमपेजविज्ञापन2/स्लाइड्स

- मॉड्यूल/उत्पाद पृष्ठविज्ञापन/स्लाइड

- मॉड्यूल/स्तंभ विज्ञापन/स्लाइड

- मॉड्यूल/सरल स्लाइडशो/स्लाइड

बेस 64 एन्कोडेड दिखने वाले किसी भी कोड पर नजर रखें। इसे निम्न Gप्रतिनिधि का उपयोग करके खोला जा सकता है लिनक्स की कमान:

पाना । -नाम "*.php" -exec grep "base64″'{}'; -प्रिंट और> संक्रमित.txt

यह आदेश सभी बेस 64 एन्कोडेड इंस्टेंस को संक्रमित. txt फ़ाइल के अंदर सहेज लेगा। यहां से, उन्हें ऑनलाइन टूल का उपयोग करके डिक्रिप्ट किया जा सकता है और हटाया जा सकता है।

ड्रूपल मैलवेयर हटाना

Drupal हैक की गई वेबसाइट की मरम्मत के लिए, सबसे पहले सुनिश्चित करें कि /drupal-admin में कोई अज्ञात फ़ाइल मौजूद नहीं है। फ़ोल्डर। देखने के लिए कुछ संदिग्ध फ़ाइलें हैं:Marvins.php, db_.php, 8c18ee, 83965, admin.php, buddy.strength, dm.php . अगर आप देखते हैं कि ऐसी कोई फाइल तुरंत डिलीट हो जाती है। इसके अलावा, किसी भी अज्ञात डेटाबेस उपयोगकर्ताओं को हटाना न भूलें। यह सत्यापित करने के लिए कि क्या कोई नया उपयोगकर्ता किसी निश्चित तिथि के बाद बनाया गया है, निम्न SQL कमांड का उपयोग करें:

आपके और आपके द्वारा बनाए गए उपयोगकर्ताओं में से * चुनें> UNIX_TIMESTAMP(STR_TO_DATE('15 मई 2019', '%M %d %Y'));

यहां, यह 15 मई 2019 के बाद बनाए गए सभी उपयोगकर्ताओं को प्रदर्शित करेगा। जब सभी सफाई हो जाए, तो कमांड का उपयोग करके कैश को साफ़ करें:ड्रश कैशे-रीबिल्ड (ड्रूपल 8) या ड्रश कैशे-क्लियर ऑल (ड्रूपल 7)।

संबंधित लेख - अंतिम Drupal सुरक्षा व्यवहार और मैलवेयर हटाने की मार्गदर्शिका

PHP मैलवेयर हटाना

PHP हैक की गई वेबसाइट की मरम्मत के लिए, पहले डेटाबेस पर एक नज़र डालें। पहले डेटाबेस का बैकअप लें। 'Sqlmap . जैसी किसी भी संदिग्ध तालिका को देखने के लिए phpMyAdmin जैसे टूल का उपयोग करें '। इसके अलावा, किसी भी संदिग्ध लिंक, दुर्भावनापूर्ण कोड आदि के लिए तालिकाओं की सामग्री के अंदर खोजें। यदि पाया जाता है, तो उस प्रविष्टि को हटा दें या यदि आवश्यक हो तो पूरी तालिका को हटा दें। इसके बाद जांचें कि साइट अभी भी ठीक से चल रही है या नहीं। यदि ऐसा है, तो आपने डेटाबेस से मैलवेयर को सफलतापूर्वक निकाल दिया है।

PHP फ़ाइलों में संक्रमण का पता लगाने के लिए, बेस 64 एन्कोडेड दुर्भावनापूर्ण कोड खोजने के लिए निम्न आदेश का उपयोग करें:

पाना । -नाम "*.php" -exec grep "base64″'{}'; -प्रिंट और> output.txt

बेस 64 एनकोडिंग के अलावा, एफओपीओ जैसी कुछ अन्य ओफ़्फ़ुसेशन तकनीकों का भी अक्सर उपयोग किया जाता है। किसी भी अज्ञात PHP स्क्रिप्ट को हटा दिया। यदि आप सुनिश्चित नहीं हैं कि कोड क्या करता है, तो उस पर टिप्पणी करें और मैलवेयर हटाने के लिए सहायता प्राप्त करें। PHP के लिए, खतरनाक कार्यों को अक्षम करना महत्वपूर्ण है, जो हमलावरों को रिमोट कोड निष्पादन में मदद कर सकता है। यह इस एकल आदेश द्वारा किया जा सकता है:

disable_functions ="show_source, system, shell_exec, passthru, exec, popen, proc_open, allow_url_fopen, eval"

कभी-कभी त्रुटि संदेश संवेदनशील जानकारी प्रकट करते हैं जिसका उपयोग हमलावर आपकी साइट से समझौता करने के लिए कर सकते हैं। ऐसी त्रुटियों को बंद करने के लिए, निम्न कोड को php.ini . में जोड़ें फ़ाइल:

display_errors=बंद

log_errors=चालू

error_log=/var/log/httpd/php_error.log

यह कोड प्रदर्शन त्रुटियों को अक्षम करता है और इसके बजाय उन्हें php_error.log . में लॉग करता है फ़ाइल जहाँ से उनका उपयोग आपके द्वारा समस्या निवारण के लिए किया जा सकता है। अंतिम लेकिन कम से कम सुनिश्चित करें कि आपके सर्वर द्वारा PHP रूपों, मूल्यों आदि के माध्यम से प्राप्त सभी इनपुट फ़िल्टर किए गए हैं। अस्वच्छ इनपुट आपकी साइट पर कहर बरपा सकता है। अपनी PHP साइट के पूर्ण सुरक्षा ऑडिट के लिए जाएं।

आपकी हैक की गई वेबसाइट की मरम्मत में सहायता चाहिए?चैट बॉक्स में हमें एक संदेश दें

संबंधित लेख - अंतिम PHP सुरक्षा व्यवहार और मैलवेयर हटाने की मार्गदर्शिका

वर्डप्रेस मैलवेयर हटाना

वर्डप्रेस हैक की गई वेबसाइट की मरम्मत के लिए, पहले कोर फाइलों का निरीक्षण करें क्योंकि इन फाइलों का संक्रमण हटाना आसान है। इसके अलावा, सिस्टम लॉग से फाइलों में किए गए किसी भी बदलाव के बारे में जांच करें। यह मैलवेयर संक्रमण की पहचान करने में मदद कर सकता है। यदि कोर फ़ाइल में कोई संक्रमण है, तो बस इसे आधिकारिक रिपॉजिटरी से एक नए सिरे से बदलें। थीम फ़ाइलों के लिए भी यही लागू होता है। हालांकि, wp-content . जैसी संवेदनशील फ़ाइलों और फ़ोल्डरों को संपादित करने से बचें और wp-config ।

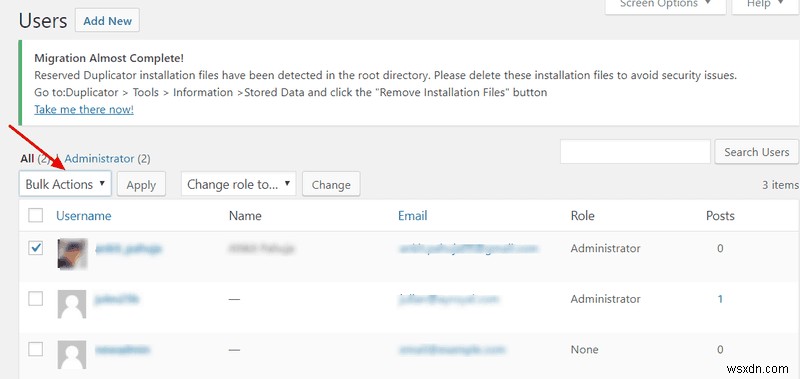

यदि मैलवेयर ने नए वर्डप्रेस उपयोगकर्ता खाते बनाए हैं, तो उन्हें तुरंत हटा दिया जाना चाहिए। किसी भी नए और संदिग्ध उपयोगकर्ता खाते की तलाश करें और उसे हटाने के लिए आगे बढ़ें। अज्ञात उपयोगकर्ताओं को हटाने के लिए:

- wp-adminखोलें डैशबोर्ड और नेविगेट करें उपयोगकर्ता>सभी उपयोगकर्ता ।

- चेकबॉक्स से उस उपयोगकर्ता का चयन करें जिसे आप हटाना चाहते हैं और "बल्क कार्रवाइयां . का विस्तार करें "ड्रॉपडाउन।

- आखिरकार, "हटाएं . चुनें ” विकल्प और फिर “लागू करें "सेटिंग्स।

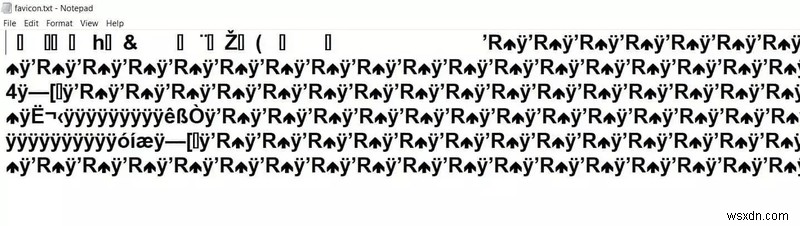

साथ ही, छवि फ़ाइलों को bak.bak/Favicon मैलवेयर जैसे मैलवेयर के रूप में देखना सुनिश्चित करें अक्सर वर्डप्रेस साइटों को लक्षित करता है। wp-अपलोड . का निरीक्षण करें फ़ोल्डर और मैन्युअल रूप से प्रत्येक छवि को स्कैन करें। ऐसा करने के लिए, .ico . को कॉपी करें फ़ाइलों को फ़ोल्डर में बदलें और उनके एक्सटेंशन को .txt . में बदलें . अब इन टेक्स्ट फाइल को ओपन करें। यदि सामग्री छवि की तरह अस्पष्ट प्रतीत होती है तो फाइलें साफ हैं अन्यथा यदि पाठ फ़ाइल PHP कोड दिखाती है, तो वर्डप्रेस हैक की गई वेबसाइट की मरम्मत के लिए ऊपर दिए गए चरणों का पालन करें। अंतिम लेकिन कम से कम, XML-RPC को अक्षम करना न भूलें वर्डप्रेस में।

हैक की गई वेबसाइट मरम्मत:निवारक उपाय

- व्यवस्थापक फ़ोल्डर का नाम बदलकर कुछ यादृच्छिक उपयोगकर्ता नाम रखें। उदाहरण के लिए, यदि पहले आपके व्यवस्थापक फ़ोल्डर का URL www.abc.com/admin/ था इसका नाम बदलें www.abc.com/random123/ . यह निम्नलिखित ट्यूटोरियल द्वारा किया जा सकता है।

- यदि निर्देशिका अनुक्रमण सक्षम है, तो हैकर संवेदनशील फ़ाइलें देख सकते हैं और इसका उपयोग आपकी साइट को हैक करने के लिए कर सकते हैं। इसलिए, .htaccess . में निम्न कोड जोड़कर निर्देशिका अनुक्रमण को अक्षम करें प्रत्येक निर्देशिका में फ़ाइल:विकल्प -सूचकांक

- इससे कोई फर्क नहीं पड़ता कि आप किस सीएमएस का उपयोग कर रहे हैं, सुनिश्चित करें कि यह अप टू डेट है। आधिकारिक साइट से इसे अपडेट रखना एक स्वस्थ अभ्यास है जो वेबसाइट हैकिंग को रोक सकता है।

- उचित फ़ाइल अनुमतियां आपकी महत्वपूर्ण फ़ाइलों को हमलावरों से बचा सकती हैं। फ़ाइल अनुमतियों को हमेशा 644 या 444 पर सेट करें। config.php, index.php, admin/config.php, admin/index.php, system/startup.php जैसी संवेदनशील फ़ाइलों के लिए अनुमति को 444 पर सेट करें।

- सुनिश्चित करें कि साइट पर कोई हार्डकोडेड या डिफ़ॉल्ट पासवर्ड नहीं हैं। हमेशा प्रतिष्ठित थीम, एक्सटेंशन और प्लग इन का उपयोग करें।

- सस्ते के बजाय हमेशा सुरक्षित होस्टिंग प्लान चुनें। यह योजना अभी सस्ती लग सकती है लेकिन हैक की गई वेबसाइट की मरम्मत के दौरान यह आपको भारी पड़ सकती है। यह भी सुनिश्चित करें कि सर्वर ठीक से कॉन्फ़िगर किया गया है और सर्वर पर कोई खुले पोर्ट, सर्वर गलत कॉन्फ़िगरेशन नहीं हैं।

- एसएसएल का उपयोग न केवल उपयोगकर्ताओं और आपकी साइट के बीच संचार को सुरक्षित करता है, बल्कि आपको एसईओ में भी मदद करता है। अपनी साइट के लिए एक एसएसएल प्रमाणपत्र प्राप्त करें और इसे अपने सर्वर पर लागू करें। इसके बाद, सुनिश्चित करें कि वेबसाइट हमेशा HTTP के बजाय https पर रीडायरेक्ट करती है। इसे पूरा करने के लिए निम्न कोड को .htaccess . में जोड़ें फ़ाइल:

# HTTP को HTTPS पर रीडायरेक्ट करें

रीराइटइंजन ऑन

रीराइटकंड %{HTTPS} बंद

रिवाइटकॉन्ड %{HTTP:X-Forwarded-Proto} !https

पुनर्लेखन नियम ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [एल,आर=301]

मैन्युअल हैक की गई वेबसाइट की मरम्मत से बचने के लिए सुरक्षा समाधान का उपयोग करें

हैक की गई वेबसाइट की मरम्मत की परेशानी से बचा जा सकता था यदि पहली जगह में सुरक्षा समाधान या फ़ायरवॉल का उपयोग किया जाता था। इन दिनों, चुनने के लिए बहुत सारे विकल्प हैं जिनमें से न केवल एक फ़ायरवॉल बल्कि एक संपूर्ण सुरक्षा सूट प्रदान करता है। एस्ट्रा आपके बजट में बिल्कुल फिट बैठता है क्योंकि यह अत्यधिक स्केलेबल है। एस्ट्रा फ़ायरवॉल आपकी वेबसाइट को किसी भी प्रकार के हमले से बचा सकता है, भले ही आपकी साइट असुरक्षित हो। जबकि इसका मैलवेयर स्कैनर हैक की गई वेबसाइट की मरम्मत में मदद करता है और बड़ी संख्या में मैलवेयर वेरिएंट का पता लगा सकता है।