जूमला वर्डप्रेस के बाद दूसरा सबसे लोकप्रिय सीएमएस है और नियमित रूप से हैकर्स द्वारा लक्षित किया जाता है। नीचे दिए गए ग्राफ़ से पता चलता है कि XSS, वर्डप्रेस जैसे जूमला में हमलावरों द्वारा शोषण की जाने वाली सबसे आम भेद्यता है। जूमला हैक होने के अन्य कारण कोड इंजेक्शन, SQLi, आदि हैं।

यह मार्गदर्शिका आपके लिए उपयोगी है यदि आप अपनी हैक की गई जूमला वेबसाइट से मैलवेयर हटाने के लिए संसाधन की तलाश कर रहे हैं। यदि आप खोज रहे हैं तो नीचे दिए गए लिंक का अनुसरण करें

- जूमला सुरक्षा गाइड

एक हैक की गई जूमला वेबसाइट गंभीर रूप से परेशान कर सकती है। लेकिन, इससे पहले कि हम जूमला हैक हटाने की प्रक्रिया शुरू करें, आइए जल्दी से जूमला साइट के हैक किए गए लक्षणों के बारे में जानें।

हैक की गई जूमला वेबसाइट के संकेत

- Google सर्च से पता चलता है कि 'इस साइट को हैक किया जा सकता है ' मेटा विवरण में।

- पृष्ठभूमि में क्रिप्टोक्यूरेंसी खनन।

- वेबसाइट स्पैम पर रीडायरेक्ट कर रही है

- सूचकांक पृष्ठ विरूपित या जूमला हैक द्वारा प्रतिस्थापित।

- आपको व्यवस्थापक खाते से लॉग आउट करना।

- नए व्यवस्थापक दिखाई देते हैं।

- पेज लोड करना धीमा या भारी हो जाता है।

- पहले गैर-मौजूद स्पैम आपकी साइट पर दिखने लगता है।

- साइट को Google द्वारा 'मैलवेयर . के लिए काली सूची में डाल दिया गया है ' या 'फ़िशिंग '.

- इस स्पैम में विज्ञापन और अवांछित रीडायरेक्ट भी शामिल हैं।

- आपकी साइट पर अप्राकृतिक ट्रैफ़िक वृद्धि। आप Google वेबमास्टर टूल का उपयोग करके यह सब देख सकते हैं।

- CMS या अन्य सॉफ़्टवेयर को तोड़ा जा सकता है। विशेष रूप से फ़ायरवॉल!

जूमला हैक और मैलवेयर हटाने की प्रक्रिया

Google और अन्य खोज इंजनों द्वारा ब्लैकलिस्ट चेतावनियां, असामान्य ब्राउज़र व्यवहार, संशोधित फ़ाइलें, और जूमला डैशबोर्ड में दुर्भावनापूर्ण नए उपयोगकर्ताओं की उपस्थिति जैसे कुछ सामान्य संकेतक एक हैक की गई जूमला वेबसाइट प्रदर्शित करते हैं। आपकी हैक की गई जूमला साइट की पहचान करने और उसे साफ करने के लिए नीचे उल्लेखित एक मार्गदर्शिका है:

-

हैक की पहचान करें

मैलवेयर स्थानों और दुर्भावनापूर्ण पेलोड की पहचान करने के लिए अपनी जूमला साइट को स्कैन करें। एस्ट्रा की एकीकृत जूमला सुरक्षा हैक की गई जूमला साइट की समय पर निगरानी और पहचान सुनिश्चित करती है।

इसके बाद, अपनी कोर फाइलों सहित किसी भी संशोधित फाइल की जांच करें। आप एसएफ़टीपी के ज़रिए अपनी फ़ाइलों की मैन्युअल रूप से जांच करके ऐसा कर सकते हैं।

दुर्भावनापूर्ण उपयोगकर्ता खातों और व्यवस्थापकों के लिए ऑडिट करें।

यदि आपकी जूमला साइट Google या अन्य वेबसाइट सुरक्षा अधिकारियों द्वारा ब्लैकलिस्टेड के रूप में दिखाई देती है, तो आप अपने जूमला की सुरक्षा स्थिति की जांच कर सकते हैं! उनके नैदानिक उपकरणों का उपयोग करके वेबसाइट। Google पारदर्शिता की जांच करने के लिए, सुरक्षित ब्राउज़िंग साइट स्थिति वेबसाइट पर जाएं जहां आप देख सकते हैं

- साइट सुरक्षा विवरण जो दुर्भावनापूर्ण रीडायरेक्ट, स्पैम और डाउनलोड के बारे में जानकारी देते हैं।

- परीक्षण विवरण जो मैलवेयर की खोज करने वाले नवीनतम Google स्कैन के बारे में सूचित करता है।

अपनी वेबसाइट की सुरक्षा रिपोर्ट देखने के लिए Google वेबमास्टर्स सेंट्रल, बिंग वेबमास्टर टूल्स और नॉर्टन सेफवेब जैसे निःशुल्क सुरक्षा निगरानी टूल का उपयोग करें।

संबंधित ब्लॉग - खोज इंजन ब्लैकलिस्ट

-

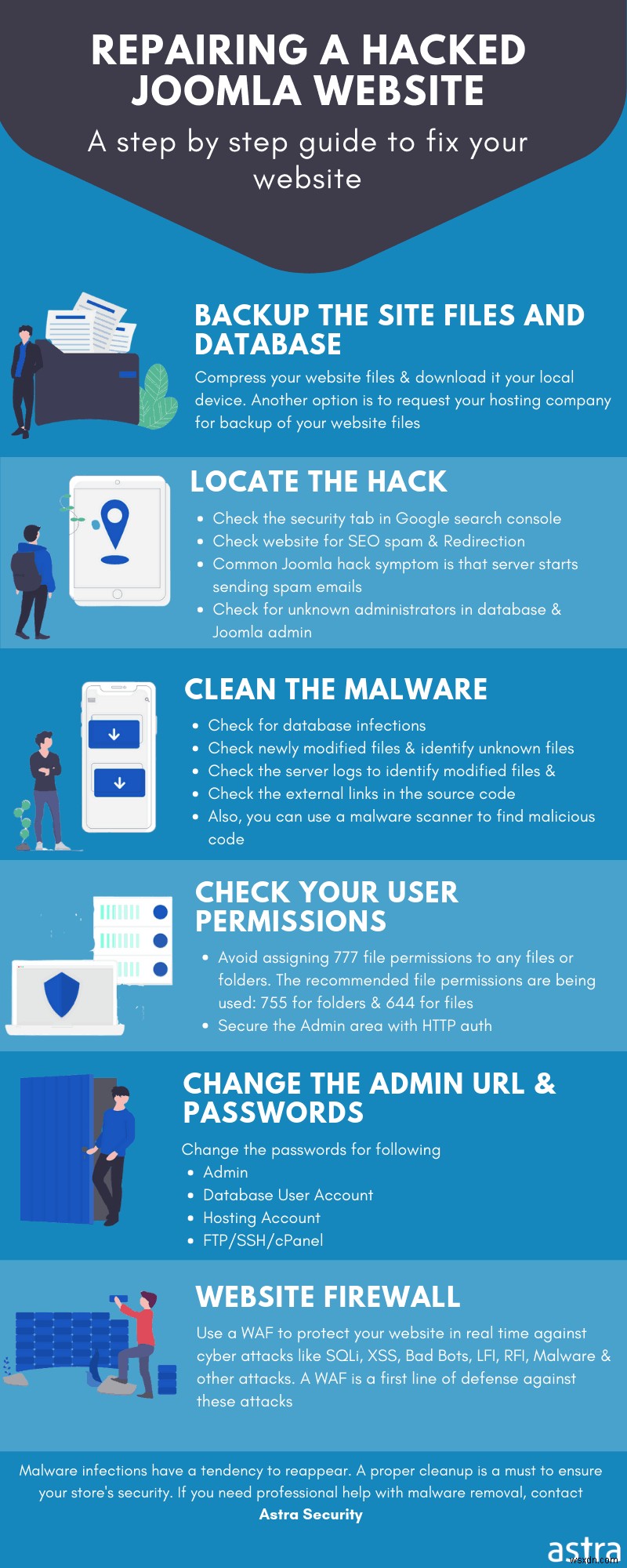

जूमला हैक ठीक करना

संभावित मैलवेयर स्थान, समझौता किए गए उपयोगकर्ताओं और खतरे के आकलन के बारे में जानकारी प्राप्त करने पर, पूर्ण वेबसाइट को साफ करने का विकल्प चुनें। संशोधनों की सीमा का आकलन करने और दुर्भावनापूर्ण परिवर्तनों को हटाने के लिए संक्रमित फ़ाइलों की पिछले बैकअप से तुलना करें। डेटाबेस व्यवस्थापक पैनल, जैसे PHPMyAdmin या Search-Replace-DB जैसे टूल का उपयोग करके हैक किए गए जूमला डेटाबेस को साफ़ करें या व्यवस्थापक।

अगला कदम सभी उपयोगकर्ता खातों को सुरक्षित करना होगा। अक्सर हैकर्स कई बैकडोर छोड़ देते हैं ताकि वेबसाइट साफ होने के बाद भी फिर से एक्सेस हासिल कर सकें। बैकडोर आमतौर पर वैध दिखने वाली फाइलों में एम्बेडेड होते हैं लेकिन गलत निर्देशिकाओं में स्थित होते हैं। इसलिए, अपनी फाइलों को पिछले दरवाजे से पूरी तरह से साफ करना अनिवार्य है अन्यथा पुन:संक्रमण का खतरा है।

1. डेटाबेस क्लीनअप

सबसे पहले उस संक्रमित डेटाबेस से सफाई शुरू करें। जूमला एसक्यूएल इंजेक्शन नए डेटाबेस उपयोगकर्ता बना सकता है। किसी विशिष्ट तिथि के बाद बनाए गए नए उपयोगकर्ताओं की तलाश के लिए, निम्न कोड का उपयोग करें:

Select * from users as uAND u.created > UNIX_TIMESTAMP(STR_TO_DATE('My_Date', '%M %d %Y '));एक बार बदमाश उपयोगकर्ता मिल जाते हैं। इसलिए, SQL कथन का उपयोग करके उन्हें हटाएं

Drop User;इतना ही नहीं, भविष्य में संक्रमण से बचने के लिए:- उपयोगकर्ता इनपुट को स्वच्छ करें।

- डेटाबेस अनुमतियों को खाते तक सीमित करें।

- डेटाबेस त्रुटि प्रकटीकरण को केवल स्थानीय रूप से ब्लॉक करें।

- जहां भी संभव हो टाइप कास्टिंग का प्रयोग करें।

2. सर्वर को सुरक्षित करना

इंस्टालेशन सुरक्षित होने पर भी, फॉल्ट सर्वर जूमला हैक का कारण बन सकते हैं। हालांकि जूमला सुरक्षा मुद्दों की एक बड़ी सूची है। याद रखने योग्य कुछ मुख्य बिंदु हैं:

- किसी भी खुले पोर्ट को बंद करें।

- अप्रयुक्त उप डोमेन निकालें।

- कॉन्फ़िगरेशन समस्याओं के लिए नियमित रूप से जाँच करें।

- यदि आप सर्वर साझा कर रहे हैं तो सबनेटिंग के लिए जाएं। या वीपीएन का उपयोग करें।

- जानकारी लीक करने वाले त्रुटि संदेशों को ब्लॉक करें।

- एफ़टीपी खातों और डेटाबेस को मजबूत और यादृच्छिक पासवर्ड दें!

- सुनिश्चित करें कि आप फ़ायरवॉल या किसी प्रकार के सुरक्षा समाधान का उपयोग करते हैं।

3. अनुमतियाँ सेट करना

- मुख्य रूप से, सुनिश्चित करें कि कोई भी उपयोगकर्ता

.php. जैसे निष्पादन योग्य अपलोड नहीं कर सकता है.aspxetc. Only image files are to be uploaded on the server. - Now move on to set the file permissions for the server. Perhaps the most sensitive file is the .htaccess file. So, to set proper file permissions. Set your

.htaccesspermission to444 (r–r–r–)or maybe440 (r–r—–)। - Also, ensure that your PHP files cannot be overwritten. Therefore you need to set

*.phpto444 (r–r–r–)। - Most importantly use the popular file extensions. Joomla is a pretty big CMS so alternates are always there. Popular extensions get updates faster in case of vulnerability. So try most of the times to go with popular demand!

4. Check Modified Files in Joomla

Most of the time the hackers modify your files to inject spam. It can cause a real mess in your installation. You might need a fresh installation. To avoid all this ensure you always keep a backup. While analyzing the files after a Joomla Hack, the diff command comes handy. It helps to check for modified files. All the Joomla files are available publically on Github. This can be used for comparison. To check core file integrity with SSH commands:$ mkdir joomla$ cd joomlaFirstly, we created a directory named

joomlaand switched over to that.$ wget https://github.com/joomla/joomla-cms/releases/download/3.6.4/Joomla_3.6.4-Stable-Full_Package.tar.gz$ tar -zxvf Joomla_3.6.4-Stable-Full_Package.tar.gzThe

wgetcommand downloaded Joomla files from GitHub. The second line of codethen extracts them.

$ diff -r joomla-3.6.4 ./public_htmlFinally, the diff command here is comparing the contents. This time we are looking

at the

public_htmlफ़ाइल। Similarly, you can check multiple files. Moreover, the filescan be manually checked. Just log in using any FTP client and check files. SSH

enables you to list file modifications.

$ find ./ -type f -mtime -15

Here this SSH command reveals the files modified in last 15 days. Similarly, youcan change the time stamp. Look out for any recently modified files!

5. Check User Logs

System logs are the best tool to identify the cause of a Joomla hack. System logs recordall the previous activities that took place. So whenever an XSS or SQL injection takes place,

there is always a record of the request. Furthermore, hackers tend to create new admin accounts. If you wish to check for any suspicious users, then:

- Firstly Login your Joomla Dashboard ।

- Now, click on Users and select Manage ।

- Here check for suspicious users. Especially those recently registered.

- Now proceed to Remove any unknown users.

- Also, check the Last Visit Date ।

- Find out where the server logs are stored. Use it to identify Joomla SQL injection etc.

- If you see users logging from unknown IPs, remove them.

Moreover, use google diagnostic report to find the cause. It gives you a comprehensive view

of your site. If your site is blacklisted work closer with Google. The diagnostic report will give

you the cause for blacklisting. Use it to find and weed out the infection!

What to do post Joomla hack removal?

Update

Most of the time a Joomla hack takes place due to unpatched files. Hence, the first step to follow post cleaning the hack is a Joomla update. Updates essentially remove vulnerable extensions and fill in security holes thus providing you with a secure environment.

Currently, the Joomla version 3.x is the most stable major version. Those using 1.x and 2.x branches should immediately switch to 3.x.

Other than major version update, also update all Joomla core files, components, templates, modules, and plugins.

Reinstall

Post-hack, it is also advised to reinstall all extensions to ensure they are functional and malware residual free. Further, remove defunct/deactivated themes, components, modules, or plugins from your web server. Sometimes, we forget to delete the files related to these abandoned modules &plugins, this may still leave loopholes. Thus, make sure to get rid of the files too as they may contain serious vulnerabilities

After cleaning your hacked Joomla site, make a backup. Having a good backup strategy is at the core of the best security practices. Store your backups in an off-site location, as storing them on a server can also lead to a hack.

Lastly, it is advised to scan your system with a good antivirus. There is a possibility of system compromise if a user with an infected computer has access to your website. Protect your site using a website firewall which basically shields your site from any malicious users or malware threats from the web. Astra’s Web Application Firewall mitigates against any online threats and keeps malware at bay.

Reset

Reset all passwords to avoid reinfections. Ensure that you’ve set up two-factor authentication on user accounts. Also, practice the least privilege and give limited access to people who need to do a particular job.

Joomla Post hack security tips

Implementing the following security practices will protect your Joomla site from the majority of attacks:

-

Regularly update Joomla Version, Extension &Plugins:

A secure Joomla site is one which is updated regularly. Every version update is released with security enhancements and bug fixes. An outdated version of Joomla or any other outdated extensions/plugins can sneak in hackers.

-

Use Strong Passwords :

Weak credentials can be ultimately leaked through Brute Force and act as common security holes, thus leading to compromised security. Easily guessed passwords and default admin accounts make it easier for perpetrators to gain illegal access to your Joomla website, thus exposing it a host of malicious activities. A long length password with multiple characters makes it for a secure passcode than a shorter one.

-

Periodic backups:

Regularly backing up the archives of your files and databases saves your back in case anything goes wrong. Some extensions like the Easy Joomla Backup provide automatic scheduled backups which can later be restored in case of data loss resulting from a hack.

-

Restrict access to Admin Page:

Perpetrators often resort to brute force attacks on easily guessed admin login pages. Thus it is imperative to restrict access to your administrator area. It is advised to not use a default admin login page URL, rather replace it with a specific name. Moreover, the admin panel must be password protected. Extensions like Admin tools, RSFirewall, etc allow a Joomla site owner to change their login page URL

-

Security Extensions:

Using security extensions go a long way in securing your Joomla site. These extensions, when configured with your site properly, allow you to block any kind of malicious activity and cover-up security holes. extensions allow you to block hacker attacks and close security holes of your Joomla site.

-

Using Two-factor Authentication:

A two-factor authentication code (commonly known as the One time password:OPT) makes your Joomla site even more secure. Even if your password is guessed or leaked, one still has to go through an authentication code to gain illegal access of your account.

-

Be wary of corrupted downloads:

Never download premium extensions, plugins or any items for free from unauthenticated or unofficial sources. Plugins from an unknown source may be corrupted or contain malware, which may harm your site. Do not consider saving money here, rather spend on authentic sources.

-

SSL Certification:

Whenever a user logs into a site, his/her credentials are sent to a server sans encryption. By using an SSL certificate, these credentials will be encrypted before sending to the server. In this way, an SSL certification provides an additional layer of protection to your Joomla website.

-

Disable FTP Layer:

FTP layer is generally not needed in Joomla and it is disabled by default. It is necessary to keep it so, as an enabled FTP layer is a major security hole in Joomla sites.

-

Proper File and Directory Permissions:

Always manage permissions to files and directories, and never give full access of permission 777. Never give full access or permission 777, but rather use 755 for folders, 644 for files and 444 for configuration.php files