जूमला एडमिन सिक्योरिटी- कैसे पता करें कि आपका अकाउंट हैक हुआ है या नहीं?

जूमला वेब सामग्री अपलोड करने के लिए सबसे प्रतिष्ठित सामग्री प्रबंधन मंच बन गया है। इसके अलावा, परिणामस्वरूप हैकर्स के लिए जूमला पर आधारित व्यवसायों और प्रतिष्ठानों को लक्षित करना एक सामान्य आधार बन गया है। अगर आपको लगता है कि आप हैक किए गए जूमला खाते का संचालन कर रहे हैं या आपकी जूमला व्यवस्थापक सुरक्षा से समझौता किया गया है, तो इसकी पहचान करने के लिए सुराग और संकेत हैं। इन सुरागों को जानने से आप संभावित रूप से हैक किए गए जूमला खाते को संचालित करने और अधिक नुकसान पहुंचाने से बचा सकते हैं। ये कुछ ऐसे तरीके हैं जिनसे आप सुनिश्चित हो सकते हैं कि सुरक्षा में सेंध लगी है:

- यदि आप अपनी वेबसाइट पर लॉग इन नहीं कर पा रहे हैं, तो यह खाते पर एक सफल हमले का संकेत हो सकता है। सभी संभावनाओं की पुष्टि करना शायद एक अच्छा विचार है।

- यदि खाते से सभी डेटा मिटा दिया गया है या दूषित हो गया है, तो यह ज्यादातर एक संकेत है कि एक हैकर ने फ़ाइलों को डंप किया और वेबसाइटों या डेटाबेस में किसी भी त्रुटि को मिटाने का प्रयास किया। इस प्रकार वेबसाइट को स्कैन करने से समस्या के कारण की पुष्टि हो जाएगी

- यदि आप लॉग इन करते समय डेटाबेस में त्रुटियां हैं, या अजीब व्यवहार है जैसे कि जब आप अपनी साइट पर जाते हैं और फिर यह आपको एक अलग वेबसाइट पर रीडायरेक्ट करता है

- आपकी वेबसाइट पर नए और अपरिचित जावास्क्रिप्ट कोड सहित वेबसाइट पर अजीब और अज्ञात सामग्री

- यदि आपकी जानकारी के बिना निम्न में से कोई एक फ़ाइल संशोधित की गई थी, तो संभवतः आपका जूमला व्यवस्थापक खाता हैक कर लिया गया था:index.php, .htacess फ़ाइल या टेम्पलेट से संबंधित कोई भी फ़ाइल।

हैक की गई जूमला वेबसाइटों के कारणों की पहचान करने के तरीके:

-

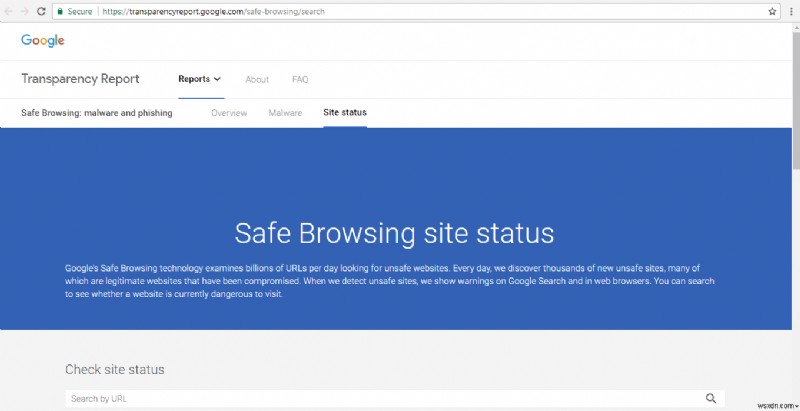

Google द्वारा काली सूची में डाला गया:

- पहला कदम यह सत्यापित करना है कि वेबसाइट को Google द्वारा बैकलिस्ट किया गया है , McAfee या Bing, और कोई अन्य खोज इंजन। वेबसाइट की स्थिति को सत्यापित करने और पता लगाने के लिए, आप उनके पारदर्शिता रिपोर्ट टूल का उपयोग कर सकते हैं। सुरक्षित ब्राउज़िंग साइट स्थिति आयु को सक्रिय करें और वेबसाइट URL दर्ज करें। आप दुर्भावनापूर्ण रीडायरेक्ट, डाउनलोड और स्पैम के संबंध में साइट सुरक्षा विवरण देख सकते हैं। आप परीक्षण विवरण भी देख सकते हैं जिसमें मैलवेयर पाए गए हाल के स्कैन शामिल हैं।

- पहला कदम यह सत्यापित करना है कि वेबसाइट को Google द्वारा बैकलिस्ट किया गया है , McAfee या Bing, और कोई अन्य खोज इंजन। वेबसाइट की स्थिति को सत्यापित करने और पता लगाने के लिए, आप उनके पारदर्शिता रिपोर्ट टूल का उपयोग कर सकते हैं। सुरक्षित ब्राउज़िंग साइट स्थिति आयु को सक्रिय करें और वेबसाइट URL दर्ज करें। आप दुर्भावनापूर्ण रीडायरेक्ट, डाउनलोड और स्पैम के संबंध में साइट सुरक्षा विवरण देख सकते हैं। आप परीक्षण विवरण भी देख सकते हैं जिसमें मैलवेयर पाए गए हाल के स्कैन शामिल हैं।

हैकर्स और मैलवेयर द्वारा बदले गए कोड की तलाश करें:

- यदि किसी भी सिस्टम फाइल में बदलाव किया गया है तो उन्हें बदली गई फाइलों की तुलना मूल फाइलों से की जा सकती है जो कि GitHub में उपलब्ध हैं। सबसे तेज़ तरीका है टर्मिनल में diff कमांड का उपयोग करना ।

- एसएसएच कमांड का उपयोग करके फाइलों की जांच करने के लिए कदम। यहां हम उपलब्ध संस्करण 3.6.4 और अधिष्ठापन फाइलों का उपयोग करेंगे जिन्हें कथित रूप से बदल दिया गया है।

[कोड इनलाइन ="गलत" स्क्रॉल करने योग्य ="झूठा"]

$ mkdir जूमला-3.6.4

$ सीडी जूमला-3.6.4

$wget https://github.com/joomla/joomla-cms/releases/download/3.6.4/Joomla_3.6.4-Stable-Full_Package.tar.gz

$ tar -zxvf Joomla_3.6.4-Stable-Full_Package.tar.gz

$diff -r जूमला-3.6.4 ./public_html

[/कोड]

Diff कमांड सिस्टम की फाइलों के साथ सभी साफ फाइलों की तुलना करेगा।

-

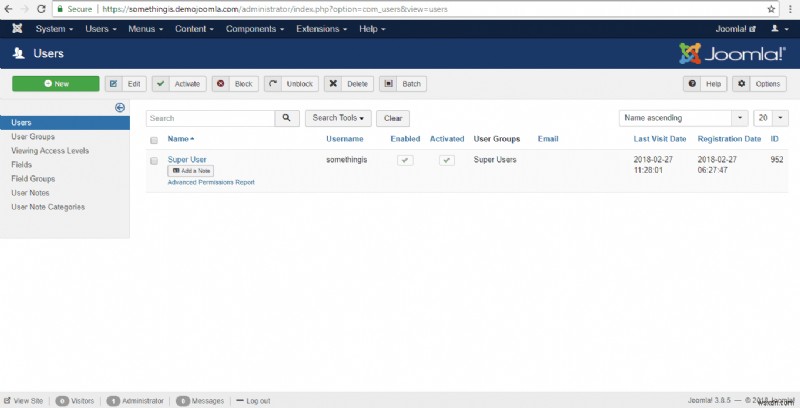

जूमला के व्यवस्थापक उपयोगकर्ताओं का ऑडिट करना

- जूमला व्यवस्थापकों और सुपर व्यवस्थापकों का ऑडिट करके, आप पता लगा सकते हैं कि क्या कोई अनधिकृत उपयोगकर्ता आपके खाते तक पहुंच रहा है:

- जूमला में अनधिकृत उपयोगकर्ता खोजने के लिए:

- व्यवस्थापक पैनल में लॉग इन करें

- 'उपयोगकर्ता' अनुभाग में जाएं और 'प्रबंधन' विकल्प चुनें

- नवीनतम पंजीकरण तिथियों के साथ सूची देखें

- यहां आप सभी पंजीकृत उपयोगकर्ताओं को देख सकते हैं और हैकर्स द्वारा बनाए गए सभी उपयोगकर्ताओं को हटा सकते हैं

- उन उपयोगकर्ताओं को सत्यापित करें जो संदिग्ध समय और स्थानों पर लॉग इन कर रहे हैं

ज्ञात व्यवस्थापक पथ के परिणाम:

जूमला में व्यवस्थापक पथ आवश्यक है क्योंकि वह खाते का नियंत्रण केंद्र है। इसके अलावा, यदि कोई हैकर एडमिन पैनल को हाईजैक करने में सक्षम है, तो हैकर सभी डेटा और नियंत्रण तक पहुंचने में सक्षम होगा। जूमला व्यवस्थापक सुरक्षा सुनिश्चित करना आवश्यक है और यह हैकर्स को नियंत्रित करने का शीर्ष तरीका . है . इस प्रकार, सभी उपयोगकर्ताओं से व्यवस्थापक पथ छिपाने का यही कारण है।

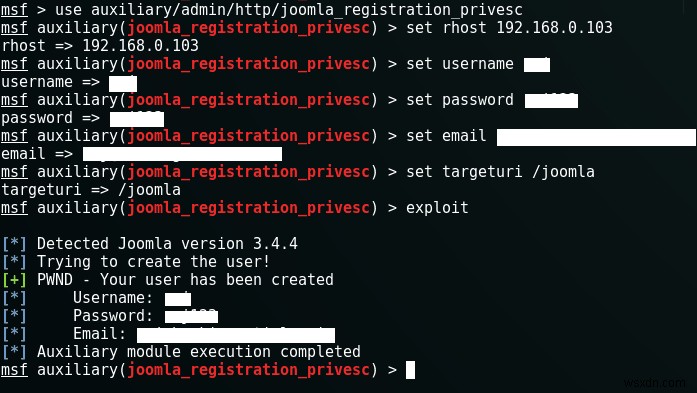

व्यवस्थापक पथ का उपयोग करके, हैकर्स आसानी से एक सीएमएस हमला शुरू कर सकते हैं और नकली उपयोगकर्ता बना सकते हैं। इसके अलावा, उन नकली उपयोगकर्ताओं का उपयोग करके हमलावर खाते पर नियंत्रण रख सकते हैं। मेटास्प्लोइट का उपयोग करके सीएमएस हमला किया जा सकता है, जो इस तरह के हमलों को माउंट करने के लिए एक बहुत ही सामान्य सॉफ्टवेयर है। व्यवस्थापक खाते का रास्ता जानने से हैकर्स पासवर्ड के खिलाफ क्रूर बल के हमले शुरू कर सकेंगे। इसके अलावा, पर्याप्त शक्तिशाली कंप्यूटर आसानी से पासवर्ड को क्रैक कर सकता है।

यह पहली नज़र में बहुत गंभीर नहीं लग सकता है, लेकिन यह हैकर्स के लिए आपके खाते पर नियंत्रण पाने और आपकी वेबसाइटों तक पहुंचने का एक तरीका है। इस प्रकार, जूमला व्यवस्थापक सुरक्षा सुनिश्चित करना आवश्यक है क्योंकि यह आपके जूमला खाते के लिए रक्षा की पहली पंक्ति है।

अपने जूमला व्यवस्थापक पैनल को कैसे छुपाएं और सुरक्षित रखें?

व्यवस्थापक पैनल के माध्यम से किसी भी हमले को रोकने के लिए, व्यवस्थापक पैनल को छिपाना जूमला सुरक्षा को मजबूत करने के प्रस्तावित तरीकों में से एक है। इसे प्राप्त करने वाली विभिन्न विधियों का उल्लेख नीचे किया गया है:

-

तृतीय पक्ष प्लगइन्स का उपयोग करना

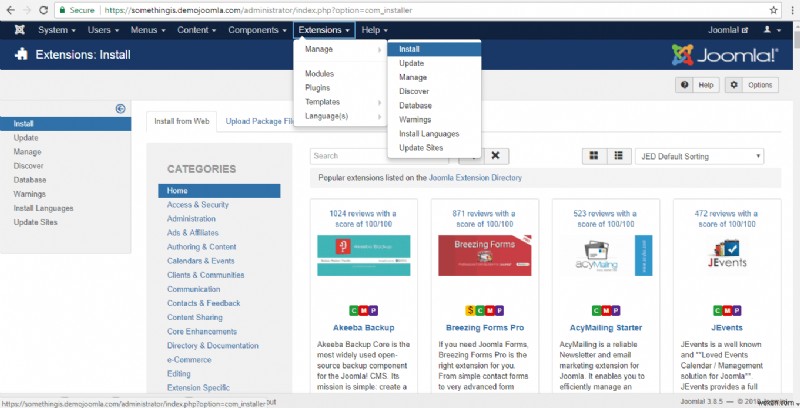

- JSecure एक प्लगइन है जो अच्छी तरह से काम करता है। इस प्लगइन को जोड़ने के लिए, एक्सटेंशन पर क्लिक करें, फिर 'प्रबंधन' पर जाएं और फिर इंस्टॉल करें

- JSecure एक प्लगइन है जो अच्छी तरह से काम करता है। इस प्लगइन को जोड़ने के लिए, एक्सटेंशन पर क्लिक करें, फिर 'प्रबंधन' पर जाएं और फिर इंस्टॉल करें

एचटीपासवर्ड का उपयोग कर डबल प्रोटेक्ट एडमिन

- जूमला एन्क्रिप्टेड रूप में पासवर्ड को सुरक्षित रूप से सहेजता है। हालाँकि, आईडी और पासवर्ड क्लाइंट से सर्वर पर सादे पाठ के रूप में एक नेटवर्क पर जाता है। यह किसी भी हैकर को पासवर्ड और आईडी कैप्चर करने के लिए पर्याप्त सूँघने वाले टूल के साथ सक्षम बनाता है। यह अतिरिक्त सुरक्षा और पासवर्ड के साथ व्यवस्थापक फ़ाइलों और निर्देशिकाओं की सुरक्षा के लिए .htpassword के उपयोग की मांग करता है। यह पासवर्ड एसएसएल कनेक्शन पर भेजा जाता है इसलिए एन्क्रिप्शन पासवर्ड की सुरक्षा करता है। .htpassword का उपयोग करने के चरण नीचे दिए गए हैं:

- शुरू करने के लिए, किसी को अपाचे पासवर्ड उपयोगिता के बारे में पता होना चाहिए। अपाचे का उपयोग करने के लिए आपको एक .htpassword फ़ाइल बनाने की आवश्यकता है या आप इस उपकरण का उपयोग कर सकते हैं जो कि उपर्युक्त उपयोगिता से सरल है.. यह एक ऑनलाइन टूल के साथ भी संभव है लेकिन फ़ाइल बनाने के लिए कमांड लाइन का उपयोग करना अधिक भरोसेमंद लगता है।

- सुनिश्चित करें कि साइट में .htaccess का उपयोग करने के लिए आवश्यक क्षमताएं हैं। फिर, .htaccess फ़ाइल का स्थान तय करें। चूंकि फ़ाइल का स्थान इस विधि द्वारा सुरक्षित की जाने वाली फ़ाइलों की संख्या निर्धारित करेगा।

- निर्देशिका निर्धारित करें जहां आप .htpassword और .htaccess फ़ाइलों को संग्रहीत करेंगे क्योंकि वे सार्वजनिक रूप से उपलब्ध नहीं होनी चाहिए।

- एक बार जब आप .htaccess फ़ाइल बना लेते हैं, तो उसे सही ढंग से संग्रहीत करें और फ़ाइल का बैकअप बनाएँ। .htpassword सुरक्षा को सक्षम करने के लिए, .htaccess फ़ाइल में निम्नलिखित कोड लिखें:

[कोड इनलाइन ="गलत" स्क्रॉल करने योग्य ="झूठा"]

AuthUserFile /home/auth/.htpassword

ऑथ टाइप बेसिक

वैध-उपयोगकर्ता की आवश्यकता है

ErrorDocument 401 "प्राधिकरण आवश्यक" [/ कोड]

- अब, आपके व्यवस्थापक पैनल को लॉगिन करने के लिए कुछ अतिरिक्त क्रेडेंशियल की आवश्यकता होगी। इसके अलावा, क्रूर बल के हमले अब काम नहीं करेंगे।

एस्ट्रा- सर्वांगीण सुरक्षा के लिए एक उपकरण

कमांड लाइन का उपयोग करना कठिन और समय लेने वाला है। इसके अलावा, जैसे-जैसे सेवाएं जूमला खातों की सुरक्षा के लिए नए तरीके विकसित करती हैं, हैकर्स उन्हें घुसपैठ करने के लिए नए तरीके ईजाद करते हैं। काम पर हैकर्स के इस तरह के एक गतिशील समूह के साथ, आपको एक सर्वांगीण सुरक्षा की आवश्यकता है। एस्ट्रा वह हथियार है जो आपको पूरी जूमला व्यवस्थापक सुरक्षा प्रदान करेगा और आपकी जूमला वेबसाइट पर लगातार हो रहे हमलों से आपके खाते की रक्षा करेगा। सबसे अच्छी बात यह है कि - यह पूरी तरह से प्लग-एन-प्ले है और इसके लिए किसी आईटी ज्ञान की आवश्यकता नहीं है!

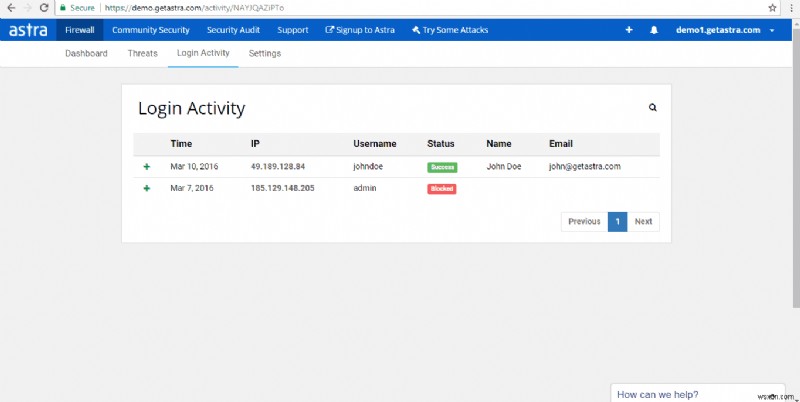

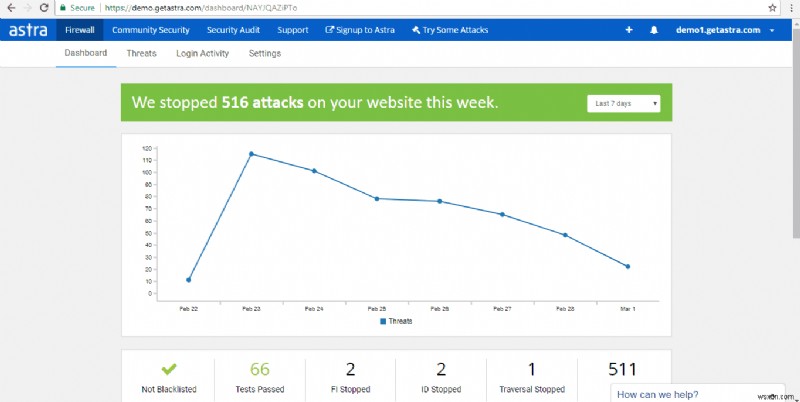

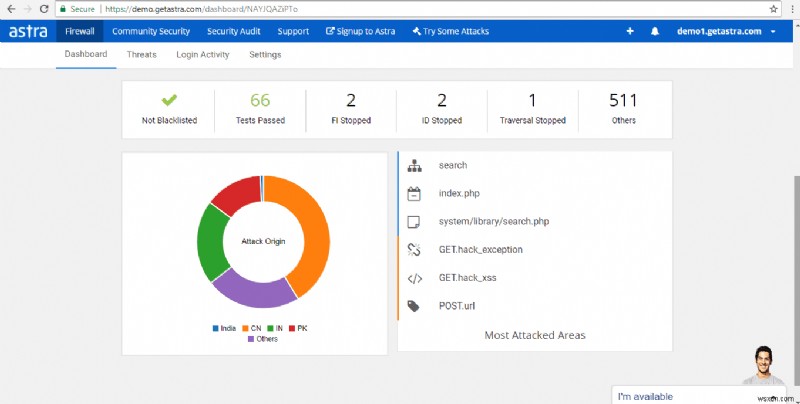

एस्ट्रा एक ऐसा उपकरण है जो जूमला में खातों को मैलवेयर, बैड बॉट्स, एक्सएसएस, मैलवेयर, एसक्यूएलआई और 80+ इंटरनेट खतरों जैसे सभी प्रकार के हमलों से बचाता है। यह सुनिश्चित करता है कि आपका खाता सुरक्षित है और अनधिकृत उपयोगकर्ता खातों तक पहुँचने में असमर्थ हैं। यह व्यवस्थापक खातों पर क्रूर बल के हमलों जैसे हमलों को ब्लॉक और रिकॉर्ड करता है। एस्ट्रा हर लॉगिन प्रयास को लॉग करता है जिसे आप देख सकते हैं और यह हर घंटे मालिक को नियमित अपडेट भेजता है।

अन्य तृतीय पक्ष प्लगइन्स और टूल के विपरीत, जो खातों को केवल आंशिक सुरक्षा प्रदान करते हैं, एस्ट्रा सभी मोर्चों पर खातों की सुरक्षा करता है। बॉट्स हों या मैलवेयर, एस्ट्रा आपकी वेबसाइट को हर चीज से सुरक्षित रखेगा। इसके अलावा, शीघ्र ग्राहक सहायता टूल को आसानी से संचालित करने में मदद करती है। इसका उपयोग और प्रबंधन करना आसान है, विस्तृत डैशबोर्ड के साथ आप अपने खाते से संबंधित सभी गतिविधियों पर ध्यान दे सकते हैं।

एस्ट्रा के साथ आप जूमला व्यवस्थापक सुरक्षा सुनिश्चित करने में कभी भी गलत नहीं हो सकते। इस प्रकार, केवल एक चीज जो आपको करने की आवश्यकता है वह यह है कि हमारी किसी एक योजना की सदस्यता लें और जब तक हम आपकी वेबसाइट को सुरक्षित करते हैं, तब तक चुस्त-दुरुस्त रहें।