2017 हैकर्स का साल था। सामग्री प्रबंधन प्रणाली, ई-कॉमर्स पोर्टल, डेटा उल्लंघनों से लेकर वित्तीय संस्थानों की हैक की गई वेबसाइटों तक, साइबर अपराध हर गुजरते साल के साथ बढ़ रहा है। 2017 में इक्विफैक्स डेटा ब्रीच में बड़े पैमाने पर वित्तीय डेटा चोरी, WannaCry साइबर अटैक जो 2017 का सबसे घातक रैंसमवेयर हमला था, पेट्या रैनसमवेयर हमला, और कुख्यात याहू डेटा उल्लंघन जैसे कुछ चौंका देने वाले साइबर हमले देखे गए।

आम तौर पर वेबसाइटों को कैसे हैक किया जाता है?

Google ने हाल ही में नोट किया था कि उसने हैक की गई वेबसाइटों की संख्या में 32% की वृद्धि देखी है। वेबसाइट हैक होने के सबसे आम तरीके हैं:

- सुरक्षा अपडेट छूटे :सुरक्षा पैच और अपडेट गुम होने से सॉफ़्टवेयर हमलावरों के लिए असुरक्षित हो जाता है। यह सुनिश्चित करना अनिवार्य है कि वेब सर्वर सॉफ़्टवेयर, CMS, प्लगइन्स और अन्य आवश्यक सॉफ़्टवेयर स्वचालित रूप से अपडेट होने के लिए तैयार हैं।

- कमजोर पासवर्ड :हैक की गई वेबसाइटों के सबसे बड़े कारणों में से एक समझौता खाता क्रेडेंशियल है। उपयोगकर्ता अक्सर मजबूत पासवर्ड नियमों का पालन नहीं करते हैं या एक से अधिक खातों के लिए एक ही पासवर्ड का उपयोग करते हैं जिससे एक समझौता किया गया खाता बन जाता है। एक हैकर यादृच्छिक अनुमानों के माध्यम से आपके पासवर्ड का अनुमान लगा सकता है या विभिन्न विविधताओं को आजमा सकता है।

- डेटा लीक :गलत तरीके से हैंडल किए जाने या गलत तरीके से अपलोड किए जाने पर, डेटा लीक के हिस्से के रूप में उपलब्ध हो सकता है। "डॉर्किंग" नामक एक विधि समझौता किए गए डेटा को खोजने के लिए सामान्य खोज इंजनों का उपयोग कर सकती है।

- असुरक्षित थीम और प्लग इन:A हमलावर आमतौर पर भुगतान किए गए प्लगइन्स या थीम के मुफ्त संस्करणों में दुर्भावनापूर्ण कोड जोड़ते हैं। इसलिए, जबकि पैच किए गए प्लगइन्स और थीम को सुनिश्चित करना महत्वपूर्ण है, उन थीम या प्लगइन्स को हटाना आवश्यक है जो अब उनके डेवलपर्स द्वारा बनाए नहीं रखे जाते हैं। इसके अलावा, मुफ्त प्लगइन्स या किसी अपरिचित वेबसाइट के माध्यम से उपलब्ध प्लगइन्स का उपयोग करने से सावधान रहें।

हैक की गई वेबसाइटों के साथ हैकर क्या कर सकते हैं

लेकिन एक बार जानकारी से छेड़छाड़ होने के बाद, एक हैकर संभावित रूप से इस डेटा के साथ क्या कर सकता है? हालांकि इसके बारे में कई तरह की अटकलें लगाई जा रही हैं, लेकिन हैकिंग के बाद की गतिविधियों को समझने के लिए हमलावर की जगह लेना आपको संभावित भविष्य के साइबर हमलों से होने वाले नुकसान को कम करने में मदद कर सकता है।

एक हैकर की उल्लंघन के बाद की चेकलिस्ट में निम्नलिखित कार्रवाइयां होने की संभावना है:

-

चोरी की गई डेटा सूची बनाएं

उल्लंघन के बाद, हैकर्स क्रेडिट कार्ड विवरण, प्रमाणीकरण क्रेडेंशियल, नाम, पते और फोन नंबर जैसी व्यक्तिगत जानकारी जैसी वित्तीय जानकारी की एक सूची बनाते हैं।

-

जानकारी बेचें

नाम, क्रेडेंशियल, पते और फोन नंबर जैसी व्यक्तिगत जानकारी हैकर्स द्वारा थोक में बेची जाती हैं। क्वार्ट्ज का अनुमान है कि ब्लैक मार्केट में पहचान संख्या, पता, जन्मतिथि और संभवतः क्रेडिट कार्ड की जानकारी सहित किसी की व्यक्तिगत जानकारी का एक पूरा सेट $ 1 और $ 450 के बीच खर्च हो सकता है।

अच्छी चीज़ों को फ़िल्टर करें

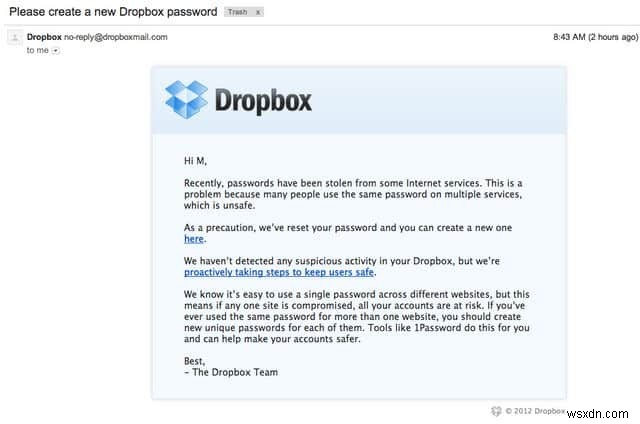

सभी उल्लंघन किए गए प्रमाणीकरण खातों की एक सूची बनाने के बाद, हैकर्स सबसे आकर्षक लोगों की तलाश करते हैं जिन्हें बाकी की तुलना में उच्च मूल्यों के लिए बेचा जा सकता है। सरकार और सैन्य पते जैसी जानकारी अत्यंत मूल्यवान हैं। अन्य मूल्यवान जानकारी में कंपनी के ईमेल पते और बड़े निगमों के पासवर्ड शामिल होंगे। एक हैकर इन क्रेडेंशियल्स को दूसरों को डार्क वेब पर बहुत अधिक कीमत पर बेच सकता है। इसके अलावा, एक वेबसाइट के हैक से दूसरी वेबसाइट पर सूचना भंग हो सकती है। उदाहरण के लिए, जब 2012 में ड्रॉपबॉक्स का उल्लंघन किया गया था, तो उसी वर्ष लिंक्डइन डेटा ब्रीच के दौरान चोरी किए गए क्रेडेंशियल्स का उपयोग करके ऐसा किया गया था। उपयोगकर्ता अक्सर एक से अधिक खातों के लिए एक ही पासवर्ड का पुन:उपयोग करते हैं, और यह एक ऐसी चीज है जिसका आमतौर पर एक हैकर फायदा उठाता है।

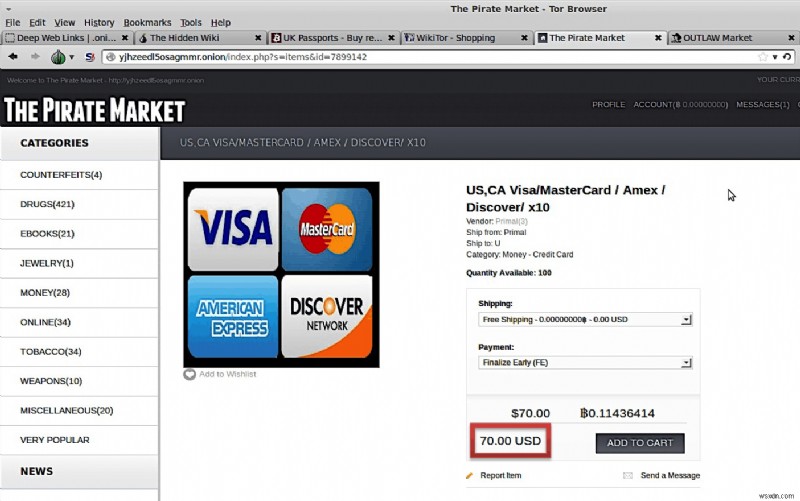

कार्ड बेचें

हैकर्स आमतौर पर दस या सौ के समूह में सही जानकारी रखने वाले व्यक्तियों को क्रेडिट कार्ड नंबर जैसी वित्तीय जानकारी बंडल में बेचते हैं। यह जानकारी आमतौर पर एक "दलाल" को बेची जाती है, जो बिना पता लगाए उन्हें "कार्डर" को बेच देता है। ये "कार्डर" स्टोर या Amazon.com पर उपहार कार्ड खरीदने के लिए चोरी किए गए क्रेडिट कार्ड की जानकारी का उपयोग कर सकते हैं, और फिर उन कार्डों का उपयोग भौतिक वस्तुओं को खरीदने के लिए कर सकते हैं।

बदले में, उपहार कार्ड का उपयोग इलेक्ट्रॉनिक्स जैसे उच्च मूल्य के सामान खरीदने के लिए किया जाता है, जिससे कंपनियों के लिए इसका पता लगाना मुश्किल हो जाता है। जब तक कंपनी धोखाधड़ी का पता लगा लेती है और कार्ड अवरुद्ध हो जाते हैं, तब तक अपराधी के पास खरीदे गए सामान का कब्जा होता है। इन पैकेजों को आमतौर पर फिर से शिपिंग घोटाले के माध्यम से भेज दिया जाता है। क्रेगलिस्ट जॉब लिस्टिंग जैसे वैध चैनलों का उपयोग करके, पहले से न सोचा व्यक्तियों को खच्चर (री-शिपर्स) के रूप में भर्ती किया जाता है। माल को आम तौर पर देश के बाहर या सीधे किसी ऐसे व्यक्ति को भेज दिया जाता है जो नीलामी साइट से सामान खरीदता है, जालसाज ने सामान पोस्ट किया है।

थोक बिक्री

हैकर प्रमाणीकरण क्रेडेंशियल एकत्र करेगा और उन्हें रियायती मूल्य पर थोक में बेचेगा। उल्लंघन के बाद, हैक की गई कंपनी क्षति की मरम्मत के लिए आवश्यक उपाय करेगी और अधिकांश क्रेडेंशियल्स को बेकार करने वाले क्रेडेंशियल्स को बदल देगी। Hence, the hacker benefits from a bulk sale at discounts.

Also, check our video on Simple WordPress Security Tips to Follow in 2018.

Download our Secure Coding Practices Checklist for Developers to reduce the chances of getting hacked.

Worried about your website’s safety in light of rampant online vulnerabilities? Contact Astra’s Web Security Suite to know more for further protection.