क्या आपकी वर्डप्रेस वेबसाइट उपयोगकर्ताओं को अज्ञात दुर्भावनापूर्ण साइटों पर पुनर्निर्देशित कर रही है? अगर हां, तो आपकी वेबसाइट हैक हो सकती है। प्रसिद्ध वर्डप्रेस रीडायरेक्ट हैक हैकर्स द्वारा सबसे अधिक शोषित WP हैक में से एक है। इसका इतना अधिक दोहन करने के पीछे एक कारण है, इसके बारे में और अधिक जानकारी नीचे दी गई है।

WordPress Redirect Hack के बदलाव और लक्षण

संदिग्ध डोमेन पर 'वर्डप्रेस हैक किया गया रीडायरेक्ट' कोई नया हैक नहीं है। वर्षों से हैकर्स ने इस वायरस को विकसित किया है ताकि इसे और अधिक सूक्ष्म और आपके लिए पता लगाने में मुश्किल हो। यहां कुछ WordPress पुनर्निर्देशन हैक की विविधताएं दी गई हैं:

| हैक प्रकार | लक्षण |

|---|---|

| क्लासिक रीडायरेक्शन हैक | हैक किया गया रीडायरेक्ट सबसे लंबे समय से मौजूद है। हर बार जब कोई आपकी वेबसाइट पर जाता है, तो उन्हें फार्मा साइटों, वयस्क वेबसाइटों आदि जैसे संदिग्ध लिंक पर भेज दिया जाता है। |

| खोज परिणामों के माध्यम से पुनर्निर्देशन | ब्राउज़र में URL दर्ज करके जब वेबसाइट खोली जाती है, तो वह ठीक खुलती है। लेकिन जब इसे Google पर खोज कर खोला जाता है, तो यह दुर्भावनापूर्ण वेबसाइटों पर रीडायरेक्ट कर देता है। |

| डिवाइस विशिष्ट वर्डप्रेस पुनर्निर्देशन | वेबसाइट केवल मोबाइल डिवाइस से खोले जाने पर रीडायरेक्ट करती है या केवल डेस्कटॉप से खोले जाने पर रीडायरेक्ट करती है कि किस प्रकार का मैलवेयर मौजूद है। |

| पुश नोटिफिकेशन हैक | हमने इसे पिछले कुछ महीनों से देखा है जहां हैकर्स आपके विज़िटर को ब्राउज़र पुश नोटिफिकेशन भी दिखाते हैं। आमतौर पर ये पुश नोटिफिकेशन पोर्न वेबसाइटों की ओर इशारा करते हैं। |

| भूगोल विशिष्ट पुनर्निर्देशन | कुछ मामलों में, आपके कुछ विज़िटर को पुनर्निर्देशन दिखाई दे सकता है और कुछ को नहीं। ऐसा इसलिए हो सकता है क्योंकि हैकर्स मैलवेयर को केवल कुछ भौगोलिक क्षेत्रों के लिए काम करने के लिए प्रोग्राम करते हैं। जहां वास्तव में मैलवेयर रीडायरेक्ट को हैकर्स द्वारा भूगोल-वार अनुकूलित किया जा सकता है। |

WordPress Hacked Redirect के लक्षण:

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235409.png)

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235572.png)

- स्पैम या दुर्भावनापूर्ण वेबसाइटों पर स्पष्ट पुनर्निर्देशन

- आपकी वेबसाइट के स्पैम से भरे होने के लिए Google खोज परिणाम

- आपकी वेबसाइट पर अज्ञात पुश नोटिफिकेशन

- index.php फ़ाइल में दुर्भावनापूर्ण जावास्क्रिप्ट कोड

- .htaccess के भीतर अज्ञात कोड

- वर्डप्रेस साइट मानव सत्यापन स्क्रीन पर रीडायरेक्ट कर रही है

- सर्वर पर अस्पष्ट नामों वाली अज्ञात फ़ाइलें

- संदिग्ध bit.ly लिंक्स:यह हैकर्स द्वारा उपयोग की जाने वाली एक नई ट्रिक है। हैकर्स bit.ly को इंजेक्शन लगा रहे हैं वेबसाइटों पर कोड, जो वास्तविक दुर्भावनापूर्ण URL का संक्षिप्त संस्करण है जो पुनर्निर्देशन का कारण बनता है। सुरक्षा स्कैनर आमतौर पर उन्हें फ़्लैग नहीं करते हैं।

वर्तमान में, हम ऐसे मामले देख रहे हैं जिनमें WordPress साइट को Travelinskydream[.]ga, track.lowerskyactive और आउटलुक फ़िशिंग पेज जैसे लिंक पर रीडायरेक्ट किया जा रहा है।

वर्डप्रेस स्पैम रीडायरेक्ट:आपकी वर्डप्रेस वेबसाइट कैसे संक्रमित हुई?

सच कहा जाए तो एक दर्जन या इससे ज्यादा तरीके हो सकते हैं जिनके इस्तेमाल से हैकर्स इस हैक को अंजाम दे सकते हैं। उनमें से कुछ नीचे सूचीबद्ध हैं:

हाल ही में रीडायरेक्ट हैक – वर्डप्रेस साइट डाइजेस्टकोलेक्ट पर रीडायरेक्ट कर रही है [.] कॉम

प्लगइन कमजोरियों (XSS) का फायदा उठाकर

वर्डप्रेस प्लगइन्स में स्टोर्ड क्रॉस-साइट स्क्रिप्टिंग (XSS) जैसी कमजोरियां हैकर्स के लिए आपकी वेबसाइट पर दुर्भावनापूर्ण जावास्क्रिप्ट कोड जोड़ना संभव बनाती हैं। जब हैकर्स को पता चलता है कि एक प्लगइन XSS के लिए असुरक्षित है, तो वे उन सभी साइटों को ढूंढते हैं जो उस प्लगइन का उपयोग कर रही हैं और इसे हैक करने का प्रयास करती हैं। वर्डप्रेस लाइव चैट सपोर्ट और एलीमेंटर प्रो जैसे प्लगइन्स ऐसे पुनर्निर्देशन हैक का लक्ष्य रहे हैं।

.htaccess में कोड डालकर या wp-config.php फ़ाइलें

मैलवेयर के लिए किसी साइट को स्कैन करते समय, अधिक बार नहीं .htaccess और wp-config.php फ़ाइलों को मुफ्त सुरक्षा प्लगइन्स द्वारा अनदेखा कर दिया जाता है। फ़ार्मा वेबसाइटों पर रीडायरेक्ट करने वाली वर्डप्रेस साइटों के लिए, हमने देखा है कि .htaccess . में खराब कोड जोड़ा जाता है किसी भी सामान्य कोड के रूप में प्रच्छन्न फ़ाइलें। हैकर्स कोड को इस तरह से रखते हैं कि जब तक आप दाईं ओर बहुत स्क्रॉल नहीं करते हैं, तब तक आपको यह कोड फ़ाइल में छिपा हुआ भी नहीं मिल सकता है। इससे ऐसे पुनर्निर्देशन हैक को पहचानना और निकालना अधिक कठिन हो जाता है। इन दो फाइलों के अलावा, आपको सभी वर्डप्रेस कोर फाइलों की भी जांच करनी चाहिए जैसे कि functions.php , header.php , footer.php , wp-load.php , wp-settings.php आदि.

मैलवेयर के लिए हमारे ग्राहक की वेबसाइट की स्कैनिंग करते समय, हमने पाया कि निम्न कोड .htaccess . में छिपा हुआ है फ़ाइल। यह वेबसाइट विज़िटर को स्पैमयुक्त और खतरनाक फ़ार्मा वेबसाइटों पर पुनर्निर्देशित करता है।

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235651.png)

साइट हेडर में जावास्क्रिप्ट डालकर

कुछ प्लगइन्स और थीम आपको <head> . में कोड जोड़ने की अनुमति देते हैं या </body> . से ठीक पहले उपनाम। यह Google Analytics, Facebook, Google खोज कंसोल आदि के लिए JS कोड जोड़ने के लिए उपयोगी हो सकता है। हमने देखा है कि वर्डप्रेस साइट पुनर्निर्देशन के लिए हैकर्स द्वारा ऐसी सुविधाओं का दुरुपयोग किया जा रहा है।

इसे खोजना मुश्किल बनाने के प्रयास में, दुर्भावनापूर्ण वेबसाइट URL को अक्सर एक स्ट्रिंग प्रारूप से उसके संबंधित वर्ण कोड में बदल दिया जाता है। परिवर्तित कोड कुछ इस तरह दिखता है:

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235734.png)

खुद को घोस्ट एडमिन के रूप में wp-admin में जोड़कर

प्लगइन्स में विशेषाधिकार वृद्धि कमजोरियों के कारण, कभी-कभी हैकर्स के लिए आपकी साइट पर भूत या नकली व्यवस्थापक उपयोगकर्ता बनाना संभव होता है। एक बार जब हैकर व्यवस्थापक बन जाता है, तो वे आपकी वेबसाइट तक पूरी पहुंच प्राप्त कर लेते हैं और आपकी साइट पर पिछले दरवाजे और पुनर्निर्देशन कोड जोड़ देते हैं।

WordPress Redirect Infection कहां है?

कोर वर्डप्रेस और थीम फ़ाइलें

वर्डप्रेस पर किसी भी कोर फाइल में कोड इंजेक्ट करके हमलावर वेबसाइट को संक्रमित कर सकते हैं। दुर्भावनापूर्ण कोड के लिए इन फ़ाइलों की जाँच करें:

index.phpwp-config.phpwp-settings.phpwp-load.php.htaccess- थीम फ़ाइलें (

wp-content/themes/{themeName}/)footer.phpheader.phpfunctions.php

सभी JavaScript फ़ाइलें

पुनर्निर्देशन मैलवेयर के कुछ प्रकार सभी जावास्क्रिप्ट को संक्रमित करते हैं(.js) वेबसाइटों पर फ़ाइलें। इसमें wp-include . में JS फ़ाइलें शामिल हैं , प्लगइन, थीम फ़ोल्डर, आदि। समान अस्पष्ट कोड आमतौर पर प्रत्येक JS फ़ाइल के शीर्ष पर जोड़ा जाता है।

वर्डप्रेस डेटाबेस

wp_posts और wp_options टेबल एक वर्डप्रेस डेटाबेस में सबसे अधिक लक्षित टेबल हैं। स्पैम साइट लिंक और JS कोड अक्सर आपके प्रत्येक लेख या पेज में पाए जाते हैं।

नकली favicon.ico फ़ाइलें

कुछ मैलवेयर दुष्ट बनाता है favicon.ico या यादृच्छिक .ico आपके सर्वर पर फ़ाइलें जिनमें उनके अंदर दुर्भावनापूर्ण PHP कोड है। यह दुर्भावनापूर्ण PHP कोड URL इंजेक्शन, व्यवस्थापक खातों का निर्माण, स्पाइवेयर/ट्रोजन स्थापित करने, फ़िशिंग पृष्ठ बनाने आदि जैसी वेबसाइटों पर खतरनाक कार्य करने के लिए जाना जाता है।

संबंधित मार्गदर्शिका – वर्डप्रेस हैक हटाना

यह आपके सर्वर को स्पैम फाइलों से प्रदूषित करता है। इन फ़ाइलों में वास्तविक आइकन छवि कोड के बजाय उनके भीतर दुर्भावनापूर्ण कोड होता है। ऐसी फ़ाइलों को लोड करने के लिए उपयोग किए गए कुछ कोड नीचे देखे जा सकते हैं:

@include "\x2f/sg\x62/fa\x76ico\x6e_54\x656ed\x2eico";

वर्डप्रेस रीडायरेक्ट हैक - पुनर्निर्देशन मैलवेयर के लिए वर्डप्रेस स्कैन करना:

मैलवेयर स्कैनिंग प्रक्रिया के साथ आरंभ करने के लिए, आपको सबसे पहले यह पहचानना होगा कि आपकी साइट किस प्रकार के पुनर्निर्देशन हैक का सामना कर रही है। एक बार जब आप ऊपर दिए गए चरणों का हवाला देकर ऐसा कर लेते हैं, तो हमें वास्तव में दुर्भावनापूर्ण कोड ढूंढना होगा और उसे आपकी साइट से निकालना होगा।

आप या तो स्वचालित मैलवेयर स्कैनिंग समाधान का विकल्प चुन सकते हैं या मैन्युअल तरीके से आगे बढ़ सकते हैं। अपनी साइट से दुर्भावनापूर्ण रीडायरेक्ट को हटाने और पुनर्निर्देशन हैक को रोकने के लिए आप यहां कुछ कदम उठा सकते हैं:

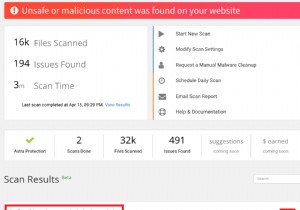

1. वर्डप्रेस मैलवेयर स्कैनर का उपयोग करें

गैर-तकनीकी वर्डप्रेस उपयोगकर्ताओं के लिए, एस्ट्रा जैसे मैलवेयर हटाने का समाधान वर्डप्रेस पुनर्निर्देशन समस्या को खोजने, हटाने और ठीक करने का सबसे तेज़ और आसान तरीका होगा आपकी साइट को तोड़े बिना।

यदि आप अपनी साइट को मैन्युअल रूप से स्कैन करना चाहते हैं और आप जिस प्रकार के पुनर्निर्देशन हैक का सामना कर रहे हैं, उसके आधार पर समाधान खोजना चाहते हैं, तो आगे दिए गए प्रत्येक चरण का पालन करें।

2. ऑनलाइन सुरक्षा स्कैन टूल से जांचें

प्रारंभिक जांच के रूप में, आप एस्ट्रा के मुफ्त सुरक्षा स्कैनर और Google सुरक्षित ब्राउज़िंग जैसे टूल का उपयोग करके अपनी साइट को स्कैन कर सकते हैं। यदि आपकी साइट में किसी काली सूची में डाले गए URL के लिंक हैं, तो आपको इन उपकरणों द्वारा सचेत किया जाएगा। आपको अपनी साइट में पाए गए कुछ दुर्भावनापूर्ण कोड स्निपेट की एक छोटी सूची (संपूर्ण नहीं) भी मिलेगी। विस्तृत स्कैन के लिए, आपको या तो सभी वेबसाइट फ़ाइलों को मैन्युअल रूप से स्कैन करना होगा या मैलवेयर स्कैन करवाना होगा।

3. WordPress कोर फ़ाइल की सत्यनिष्ठा सत्यापित करें

यह देखने के लिए कि क्या कोर वर्डप्रेस फाइलों में कोई दुर्भावनापूर्ण कोड डाला गया है, आप WP-CLI का उपयोग करके फ़ाइल अखंडता जांच चला सकते हैं। ऐसे चेक चलाने के लिए, इन चरणों का पालन करें:

- SSH के माध्यम से अपने सर्वर में लॉगिन करें

- WP-CLI स्थापित करें

- निर्देशिका को उस स्थान पर बदलें जहां आपने वर्डप्रेस स्थापित किया है

cd /var/www/html/ - निम्न आदेश के साथ अपने वर्तमान वर्डप्रेस की जाँच करें

wp core version - अब हम उन फाइलों की सूची प्राप्त करने के लिए कमांड चलाएंगे जिनका चेकसम मूल वर्डप्रेस रिलीज से मेल नहीं खाता है

wp core verify-checksums - उपरोक्त कमांड के आउटपुट को देखें। कुछ चेतावनियाँ ठीक हैं। हालांकि, अगर कोर फाइलें चेकसम से मेल नहीं खाती हैं, तो आपको अपनी कोर फाइलों को बदलने या बैकअप को पुनर्स्थापित करने की आवश्यकता हो सकती है।

मूल सीएमएस फ़ाइल और वास्तविक फ़ाइल के बीच अंतर देखने के लिए, आप एस्ट्रा के साथ एक कोर फ़ाइल अखंडता स्कैन चला सकते हैं।

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235739.png)

4. छिपे हुए पिछले दरवाजे और पुनर्निर्देशन कोड निकालें

हैकर्स आमतौर पर आपकी साइट पर वापस आने का रास्ता छोड़ देते हैं। बैकडोर आमतौर पर फाइलों में होते हैं जिनका नाम वैध फाइलों की तरह ही रखा जाता है।

आप सामान्य दुर्भावनापूर्ण PHP फ़ंक्शन जैसे eval . के लिए अपनी वेबसाइटों की फ़ाइलों को मैन्युअल रूप से खोज सकते हैं , base64_decode , gzinflate , preg_replace , str_rot13 , eval आदि। ध्यान दें कि इन कार्यों का उपयोग वैध कारणों से वर्डप्रेस प्लगइन्स द्वारा भी किया जाता है, इसलिए सुनिश्चित करें कि आप बैकअप लेते हैं या सहायता प्राप्त करते हैं ताकि आप गलती से साइट को तोड़ न दें।

5. देखें कि क्या कोई नया व्यवस्थापक उपयोगकर्ता जोड़ा गया था

अपने WordPress व्यवस्थापक क्षेत्र में लॉगिन करें, और जांचें कि क्या कोई भूत/अज्ञात व्यवस्थापक उपयोगकर्ता जोड़ा गया है। हैकर्स नियमित रूप से खुद को एक व्यवस्थापक के रूप में जोड़ते हैं ताकि वे आपकी साइट तक पहुंच बनाए रखें और आपके द्वारा पुनर्निर्देशन हैक को हटाने के बाद भी इसे फिर से संक्रमित करें।

यदि आपको ऐसा कोई उपयोगकर्ता मिलता है, तो खातों को तुरंत हटा दें और अन्य सभी व्यवस्थापक खातों के पासवर्ड बदल दें।

जब आप इसमें हों, तो यह भी सुनिश्चित करें कि (आपकी वेबसाइट की आवश्यकता के आधार पर) सदस्यता विकल्प जिसे "कोई भी पंजीकरण कर सकता है" कहा जाता है, अक्षम है और विकल्प "नई उपयोगकर्ता डिफ़ॉल्ट भूमिका" सब्सक्राइबर पर सेट है।

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235780.png)

6. प्लगइन्स और थीम फ़ाइलें स्कैन करें

नकली और कमजोर प्लग इन की जांच करें

अपनी साइट पर इंस्टॉल किए गए सभी प्लगइन्स को देखने के लिए बाएं पैनल में 'प्लगइन्स' पर क्लिक करें। यदि आपको कोई अज्ञात प्लगइन्स दिखाई दें, तो उन्हें हटा दें।

जिन प्लगइन्स में अपडेट उपलब्ध हैं, उनके लिए वर्डप्रेस प्लगइन चेंजलॉग पर जांच करें कि क्या हाल ही में कोई सुरक्षा समस्या पाई गई है। साथ ही, ऊपर चरण #4 में बताए अनुसार पिछले दरवाजे और पुनर्निर्देशन कोड के लिए प्लग इन फ़ाइलों को स्कैन करें।

![वर्डप्रेस रीडायरेक्ट हैक को ठीक करना – वर्डप्रेस साइट को दूसरी साइट पर रीडायरेक्ट करना [2022]](http://computer.wsxdn.com/article/uploadfiles/202210/2022103113235883.png)

अपनी प्लगइन फ़ाइलों की मूल फ़ाइलों से तुलना करने के लिए ऑनलाइन टूल (उदाहरण के लिए डिफ चेकर) का उपयोग करें। आप वर्डप्रेस प्लगइन रिपोजिटरी से समान प्लगइन्स डाउनलोड करके और इनके खिलाफ आपके इंस्टॉल किए गए प्लगइन्स से मेल करके ऐसा कर सकते हैं।

हालाँकि, इसकी भी सीमाएँ हैं। चूंकि आप कई प्लगइन्स का उपयोग कर रहे होंगे, इसलिए प्रत्येक फ़ाइल की तुलना करना हमेशा संभव नहीं होता है। साथ ही, यदि पुनर्निर्देशन हैक शून्य दिन के कारण होता है, तो संभावना है कि प्लगइन के लिए कोई अपडेट उपलब्ध नहीं है।

7. दुर्भावनापूर्ण लिंक के लिए डेटाबेस खोजें

आप सामान्य दुर्भावनापूर्ण PHP फ़ंक्शन के लिए अपने वर्डप्रेस डेटाबेस को मैन्युअल रूप से खोज सकते हैं जैसे हमने पिछले दरवाजे को खोजने के लिए किया था। डेटाबेस प्रबंधन उपकरण जैसे phpMyAdmin या Admin में लॉगिन करें। अपनी साइट द्वारा उपयोग किए गए डेटाबेस का चयन करें और <script> . जैसे शब्दों की खोज करें , eval , base64_decode , gzinflate , preg_replace , str_replace , आदि

कोई भी परिवर्तन करने से पहले वास्तव में सावधान रहें, क्योंकि एक छोटा सा परिवर्तन जैसे कि स्थान भी साइट को लोड होने या ठीक से काम करने से रोक सकता है।

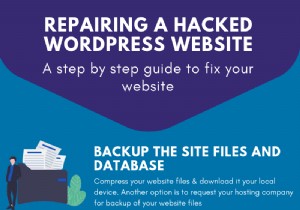

वर्डप्रेस हैक किया गया रीडायरेक्ट:अपनी वेबसाइट को कैसे साफ़ करें?

अब जब आपने अपनी साइट को स्कैन कर लिया है और दुर्भावनापूर्ण कोड की पहचान कर ली है, तो हमें इसे हटाने की आवश्यकता है।

- अपनी वेबसाइट की फाइलों और डेटाबेस का बैकअप लेकर शुरुआत करें (भले ही वे संक्रमित हों)।

- अपने सर्वर में लॉग इन करें ताकि आप दुर्भावनापूर्ण फ़ाइलों को देख सकें और क्वारंटाइन कर सकें। आप cPanel में दिए गए फ़ाइल प्रबंधक या (ओं) FTP या SSH जैसे पारंपरिक तरीकों का उपयोग कर सकते हैं।

- अब उन फ़ाइलों को संपादित करें जिन्हें पिछले चरणों में फ़्लैग किया गया था। फ़ाइल में मैलवेयर बिट्स की पहचान करें और कोड को हटा दें। अगर पूरी फ़ाइल दुर्भावनापूर्ण है, तो आप पूरी फ़ाइल को हटा सकते हैं।

- यदि आपको एक ही बिट के दुर्भावनापूर्ण कोड वाली एकाधिक फ़ाइलें मिली हैं, तो आप

findका उपयोग कर सकते हैं &sedएसएसएच के माध्यम से लिनक्स कमांड। कृपया इनका उपयोग करते समय बहुत सावधान रहें क्योंकि परिवर्तनों को उलट नहीं किया जा सकता है।

उदाहरण:

find /path/to/your/folder -name “.js” -exec sed -i “s//ReplaceWithMalwareCode*//n&/g” ‘{}’ ; - एक बार सभी फाइलें और डेटाबेस साफ हो जाने के बाद, वेबसाइट कैश को शुद्ध करना न भूलें

- निजी ब्राउज़िंग/गुप्त मोड में अपनी वेबसाइट पर जाकर सत्यापित करें कि आपकी साइट अब रीडायरेक्ट नहीं कर रही है।

रीडायरेक्ट हैक को रोकना चाहते हैं?

एस्ट्रा के पुरस्कार विजेता वेबसाइट सुरक्षा समाधान के साथ जिसमें वेबसाइट फ़ायरवॉल और मैलवेयर स्कैनर शामिल हैं, आपकी वेबसाइट को न केवल वर्डप्रेस पुनर्निर्देशन हैक से बल्कि पिछले दरवाजे, वायरस, ट्रोजन आदि से भी पूरी तरह से स्कैन और अच्छी तरह से संरक्षित किया जाएगा।

चूंकि पुनर्निर्देशन मैलवेयर बहुत प्रचलित है, इसलिए हमने पुनर्निर्देशन हैक को ठीक करने पर एक विस्तृत चरण-दर-चरण वीडियो बनाया है। हालांकि सुरक्षा कंपनियों के रडार पर आने से बचने के लिए हैकर्स हमेशा अपने तरीकों को अपडेट करते रहते हैं, लेकिन मूल सिद्धांत एक ही है।

इसके अलावा, हमारी विस्तृत मार्गदर्शिका देखें कि अपनी वर्डप्रेस वेबसाइट में अवांछित पॉप-अप कैसे ठीक करें

वर्डप्रेस दुर्भावनापूर्ण रीडायरेक्ट:निष्कर्ष

हैकर्स हमेशा अपने तरीके विकसित कर रहे हैं, दुनिया को ज्ञात कमजोरियों का फायदा उठा रहे हैं, और हैक बनाने के लिए विभिन्न कारनामों को मिला रहे हैं। हैक को हटाना एक हिस्सा है, यह सुनिश्चित करना कि कभी भी हैक न हो, इसके लिए कुछ और स्थायी की आवश्यकता होती है - जैसे एस्ट्रा का सुरक्षा सूट 🙂

![[फिक्स] WordPress rms-script रिमोट एक्सेस मालवेयर](/article/uploadfiles/202210/2022103113314740_S.jpg)