एक वेबसाइट के मालिक के रूप में आपके द्वारा अनुभव की जाने वाली सबसे बुरी भावनाओं में से एक यह पता लगाना है कि आपकी वर्डप्रेस वेबसाइट हैक कर ली गई है . यदि सक्रिय सुरक्षा उपाय नहीं किए जाते हैं, तो हैकर वर्डप्रेस एडमिन पैनल हैक के माध्यम से फार्मा हमले, फ़िशिंग पेज, जापानी एसईओ स्पैम, पुनर्निर्देशन मैलवेयर इत्यादि लॉन्च करने में सक्षम हो सकता है।

एक नए प्रकार का wp-admin हैक सामने आया है जो एक अनधिकृत WordPress व्यवस्थापक उपयोगकर्ता जोड़ता है और साइट को फार्मा हैक . से संक्रमित करता है . इस तरह के हैक के विशिष्ट परिणामों में संपूर्ण वेबसाइट अधिग्रहण, डेटा चोरी, डेटाबेस समझौता और एसईओ अपहरण शामिल हैं। वर्डप्रेस एडमिन आपकी वेबसाइट का सबसे महत्वपूर्ण हिस्सा है - एडमिन के लॉक आउट होने का मतलब होगा आपकी वेबसाइट तक पहुंच खोना!

wp-admin hack के लक्षण क्या हैं?

यहां कुछ संकेत दिए गए हैं जो आप देख सकते हैं कि क्या आपका वर्डप्रेस एडमिन पैनल हैक हो गया है:

- आप पाते हैं कि जिन व्यवस्थापक उपयोगकर्ताओं के बारे में आप नहीं जानते हैं उन्हें आपकी वर्डप्रेस साइट में जोड़ा गया है, या पाते हैं कि बहुत सारे स्पैम वर्डप्रेस उपयोगकर्ता बनाए गए हैं तो निश्चित रूप से यह wp-admin हैक की स्थिति है।

- Google आपकी साइट को फ़ार्मा स्पैम पृष्ठों के साथ अनुक्रमित करता है।

- आपकी वर्डप्रेस वेबसाइट बहुत धीमी हो जाती है।

- जापानी टेक्स्ट (जापानी एसईओ स्पैम पेज) के साथ आपकी वेबसाइट पर नए वेब पेज जोड़े जाते हैं।

- कोई भी WordPress सुरक्षा प्लग इन जिसे आपने अपनी साइट में जोड़ा है, स्वतः अक्षम हो जाता है।

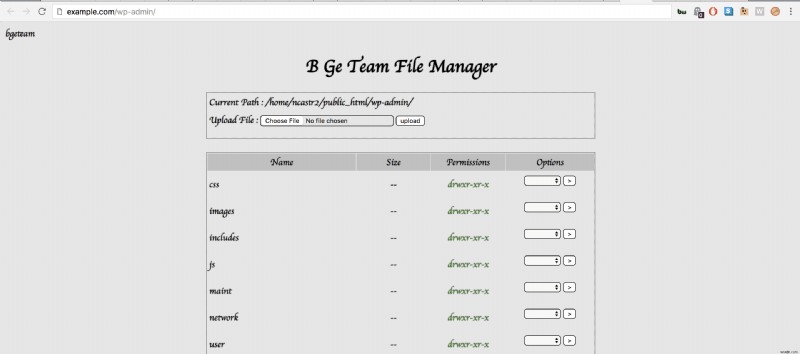

- आपको admin.php, adminer.php जैसी अज्ञात फ़ाइलें /public_html में मिलती हैं फ़ोल्डर या /public_html/wp-admin फ़ोल्डर।

- आपका wp-admin पृष्ठ एक भिन्न UI लोड करता है, रिक्त है, या ‘B Ge Team File Manager’ नामक फ़ाइल प्रबंधक है। अपलोड किया गया है और लॉगिन पेज के बजाय, आपको सर्वर पर फाइलों की सूची के साथ एक काली/ग्रे स्क्रीन दिखाई देती है।

- wp-admin पर जाने या लॉग इन करने के बाद आपको PHP 500 आंतरिक सर्वर त्रुटि मिलती है।

- WordPress व्यवस्थापक क्षेत्र में सेटिंग्स »सामान्य पृष्ठ अनुभाग से 'कोई भी पंजीकरण कर सकता है' विकल्प सक्षम किया गया है।

- आप प्लग इन को जोड़ने/हटाने में असमर्थ हैं।

- आपका होस्टिंग प्रदाता आपके खाते को निलंबित कर देता है।

- आपकी साइट पर एक वेब शेल अपलोड किया गया है।

- थीम/कोर फाइलों में आपको संदेहास्पद दिखने वाला बेस64 एन्कोडेड कोड मिलता है।

- आपकी साइट की कोर वर्डप्रेस फाइलों को संशोधित कर दिया गया है।

संबंधित ब्लॉग - हैक की गई वर्डप्रेस साइट को ठीक करने के लिए व्यापक मार्गदर्शिका

मेरी वेबसाइट से wp-admin मैलवेयर कोड कैसे निकालें?

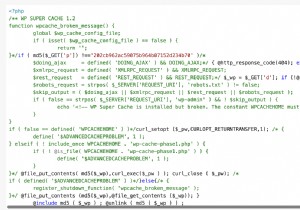

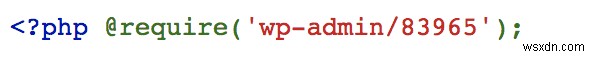

<मजबूत>1. index.php फ़ाइल की जाँच करें: एक अच्छा पहला कदम यह है कि आप अपनी साइट की index.php की जांच करें या wp-admin/index.php यह देखने के लिए कि क्या उन्हें संशोधित किया गया है। आमतौर पर, यदि आपकी साइट wp-admin हैक से प्रभावित है, तो कोड की निम्न पंक्ति index.php के शीर्ष पर जोड़ दी जाती है। फ़ाइल:

यहां 'आवश्यक'/'शामिल' की जा रही फ़ाइल में दुर्भावनापूर्ण कोड होता है, जिसे हर बार वर्डप्रेस चलाने पर निष्पादित किया जाता है। ऐसा कोड नकली फ़ार्मा पेज, जापानी SEO स्पैम पेज और अन्य मैलवेयर संक्रमण उत्पन्न कर सकता है।

आप अपने GitHub रिपॉजिटरी से कोर WP फ़ाइलों की सामग्री के साथ तुलना करने के बाद फ़ाइल से @require कोड को आसानी से हटा सकते हैं।

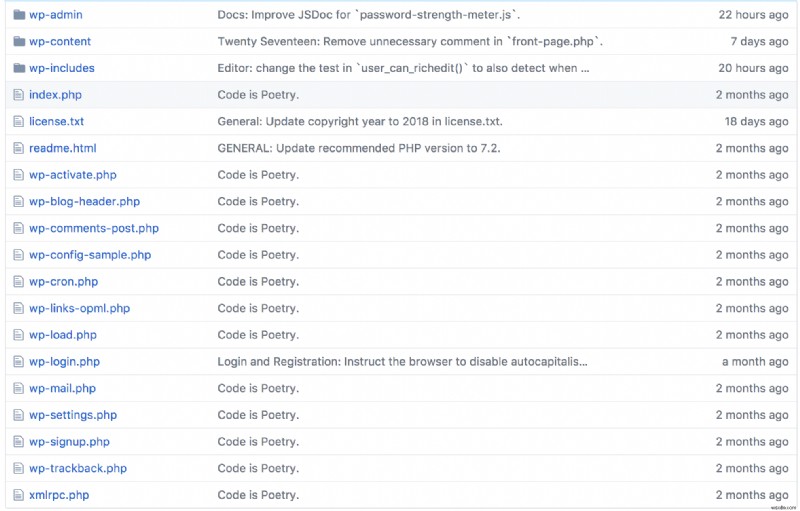

<मजबूत>2. मैलवेयर द्वारा बनाई गई फ़ाइलें देखें: आप यह भी जांच सकते हैं कि सर्वर के रूट में कोई नई फाइल है या /wp-admin फ़ोल्डर जो आपके द्वारा नहीं बनाया गया था। कुछ उदाहरण फ़ाइलें जो आपको मिल सकती हैं वे हैं:

- Marvins.php

- db_.php

- 8c18ee

- 83965

- admin.php

- दोस्त.ज़िप

- dm.php

यदि आपको उपरोक्त में से कोई भी संदिग्ध फ़ाइल मिलती है, तो अपनी साइट का बैकअप लें और उन्हें हटा दें। एक मानक वर्डप्रेस इंस्टॉलेशन में आमतौर पर सर्वर के रूट में निम्नलिखित फाइलें होती हैं - इनके अलावा कोई भी फाइल जो आपने नहीं बनाई है वह मैलवेयर हो सकती है।

<मजबूत>3. SEO स्पैम के लिए देखें: आप अपने डोमेन के लिए अनुक्रमित पृष्ठों की सूची देखने के लिए Google खोज कर सकते हैं, जैसे:

यदि आपकी वेबसाइट के खोज परिणाम स्क्रीनशॉट के समान हैं, तो हमारी जापानी एसईओ स्पैम हटाने की मार्गदर्शिका देखें।

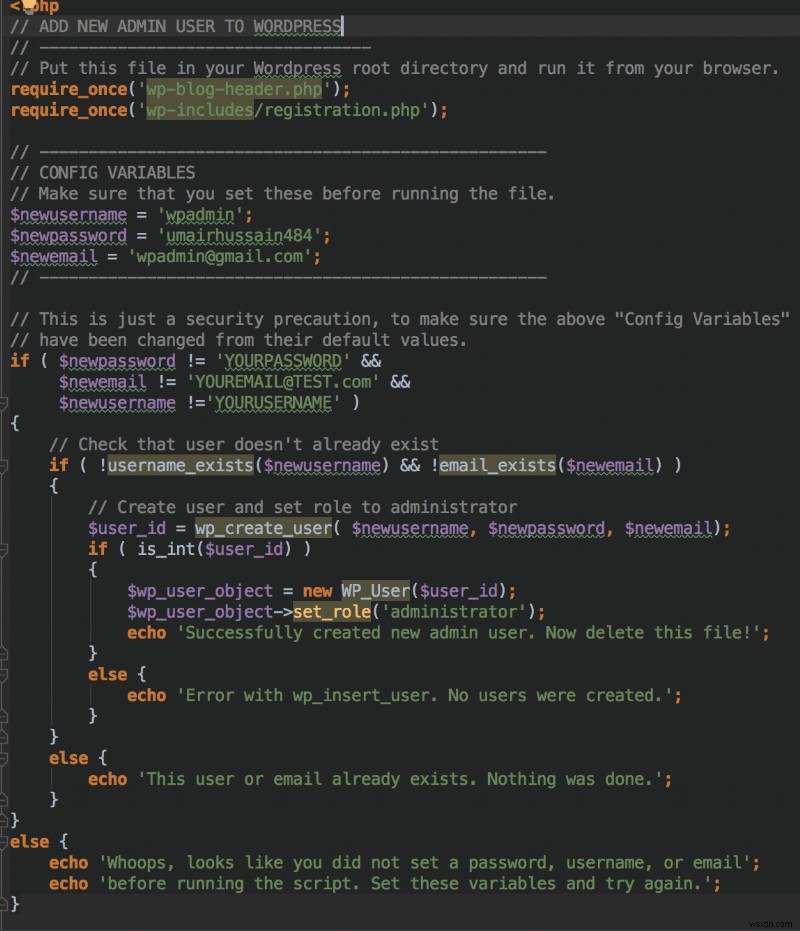

<मजबूत>4. अज्ञात WordPress व्यवस्थापकों को ट्रैक करें: यदि आपको कई व्यवस्थापक मिलते हैं, तो उपयोगकर्ता पृष्ठ से अज्ञात वर्डप्रेस खातों को हटा दें, और पिछले दरवाजे की स्क्रिप्ट को ट्रैक करें जो आपकी वर्डप्रेस वेबसाइट पर व्यवस्थापक उपयोगकर्ताओं को जोड़ता है।

उपयोगकर्ता पृष्ठ पर जाएँ (wp-admin/users.php?role=administrator ) अपनी वर्डप्रेस वेबसाइट में यह देखने के लिए कि क्या कोई नया व्यवस्थापक उपयोगकर्ता जोड़ा गया है, और उन खातों को हटा दें जिन्हें आप नहीं पहचानते हैं।

अब आप वर्डप्रेस बैकडोर स्क्रिप्ट की तलाश कर सकते हैं, जो निष्पादित होने पर हैकर को प्रशासक की भूमिका के साथ एक नया वर्डप्रेस उपयोगकर्ता सम्मिलित करने की अनुमति देता है। इसके अलावा, इस पिछले दरवाजे का उपयोग हैकर द्वारा किसी भी समय वर्डप्रेस इंस्टॉलेशन तक पहुंच प्राप्त करने के लिए किया जा सकता है - इसलिए आपकी वेबसाइट को और नुकसान से बचाने के लिए इस कोड को हटाना एक अच्छा विचार है।

<मजबूत>5. अपलोड निर्देशिका जांचें: आपको 'अपलोड . में पाई जाने वाली किसी भी PHP फ़ाइल को हटा देना चाहिए निर्देशिका।

वर्डप्रेस प्लगइन्स या कोर में ही सुरक्षा कमजोरियों के कारण, एक हैकर दुर्भावनापूर्ण PHP फ़ाइलों को वेब सर्वर पर अपलोड करने में सक्षम हो सकता है। यदि आपको अपनी वेबसाइट की /uploads निर्देशिका में कहीं भी .php, .php3, .php4, .php5, .py, .asp, .aspx फ़ाइल एक्सटेंशन वाली कोई निष्पादन योग्य फ़ाइल मिलती है, तो उन्हें हटा दें।

आप .htaccess . लगाकर इस निर्देशिका में PHP को चलने से भी रोक सकते हैं /अपलोड . के मूल में निम्नलिखित कोड का उपयोग करना:

# Kill PHP Execution

<Files ~ "\.ph(?:p[345]?|t|tml)$">

deny from all

</Files>

<मजबूत>6. मैलवेयर स्कैन जरूरी है: आपको अपने सर्वर की सभी फाइलों पर मैलवेयर स्कैन चलाने पर विचार करना चाहिए।

आपके वेब-होस्टिंग डैशबोर्ड या cPanel में, आपके पास 'Virus Scanner' नाम का एक विकल्प होना चाहिए। आप इसे किसी भी दुर्भावनापूर्ण फ़ाइलों की पहचान करने के लिए चला सकते हैं जो सर्वर पर रह सकती हैं, और किसी भी फ़ाइल को सत्यापित और हटा सकती हैं जो इसे फ़्लैग करती हैं। आप अपनी वेबसाइट के पूर्ण मैलवेयर स्कैन के लिए भी जा सकते हैं, जैसे कि एस्ट्रा सिक्योरिटी द्वारा पेश किया गया।

पुन:संक्रमण को रोकने और WP-व्यवस्थापक के कारण की पहचान करने के लिए कदम हैक

<मजबूत>1. एक वेब एप्लिकेशन फ़ायरवॉल स्थापित करने पर विचार करें जो सुरक्षा खतरों का पता लगाएगा और उन्हें ब्लॉक करेगा ।

जबकि वर्डप्रेस सुरक्षा को ध्यान में रखकर बनाया गया है, इसके प्लगइन्स अक्सर सभी प्रकार के सुरक्षा खतरों के अधीन होते हैं - इसलिए अपनी वर्डप्रेस वेबसाइट को सैकड़ों नए खतरों से लगातार सुरक्षित रखना महत्वपूर्ण है। एस्ट्रा जैसे सुरक्षा सूट सुनिश्चित करते हैं कि आप ऐसे हमलों से सुरक्षित हैं।

<मजबूत>2. वर्डप्रेस कोर, प्लगइन्स और थीम को नियमित रूप से अपडेट करें ।

हैकर्स और साइबर अपराधी अक्सर प्लगइन्स और थीम में ज्ञात कमजोरियों का फायदा उठाने के लिए टूल बनाते हैं। इसलिए, वर्डप्रेस कोर, प्लगइन्स और थीम शोषण को रोकने के लिए अपडेट प्राप्त करते हैं। हैक होने से बचने का सबसे आसान तरीका है कि आप अपने सॉफ्टवेयर को अप-टू-डेट रखें।

<मजबूत>3. अपनी WordPress साइट में बनाए जा रहे व्यवस्थापक खातों की निगरानी करें ।

एक सामान्य स्टोर समझौता में, हैकर्स बाद के चरण में वर्डप्रेस व्यवस्थापक क्षेत्र या बैक-एंड तक पहुंचने में सक्षम होने के लिए स्वयं के लिए व्यवस्थापक उपयोगकर्ता बनाते हैं। इस कदम के साथ सक्रिय रहें और कम से कम विशेषाधिकार के सिद्धांत का पालन करें।

<मजबूत>4. अपनी वर्डप्रेस फाइलों और डेटाबेस का नियमित बैकअप लें।

स्वचालित बैकअप कॉन्फ़िगर करें जो सर्वर और डेटाबेस पर सभी फ़ाइलों को संग्रहीत करता है। एक अच्छा विचार है कि आप अपने बैकअप को किसी बाहरी सर्वर पर संग्रहीत करें - ताकि हैक होने की स्थिति में, बैकअप अभी भी पुनर्प्राप्त किए जा सकें।

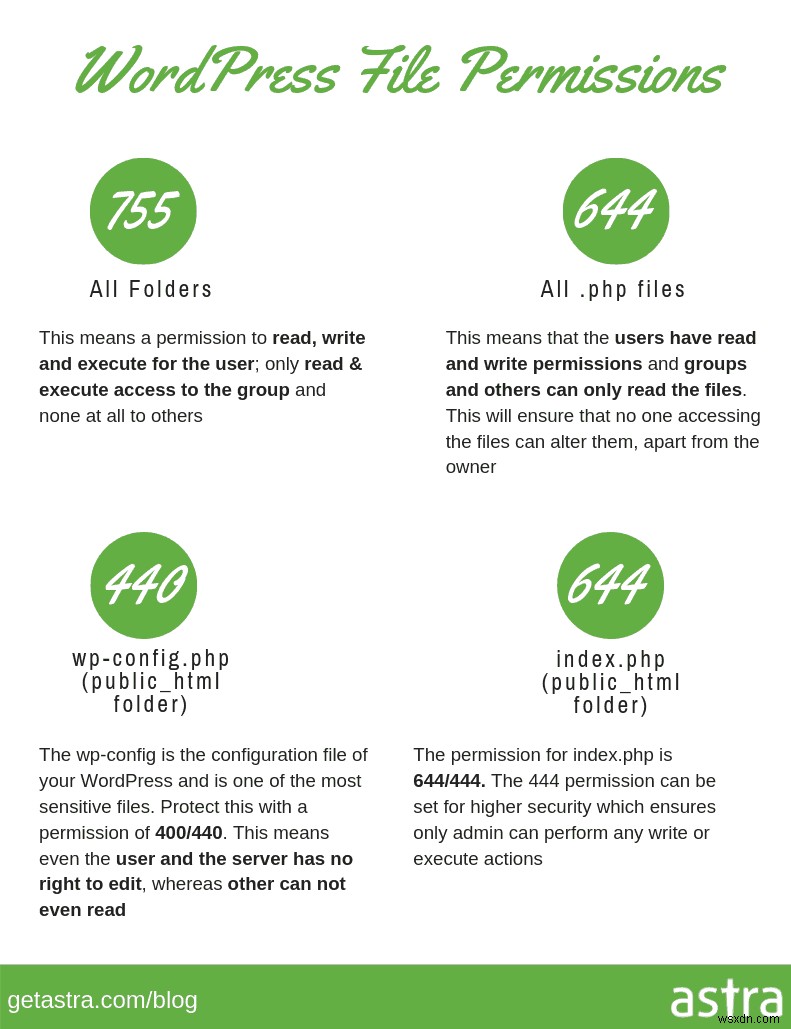

<मजबूत>5. सर्वर पर फ़ाइल और फ़ोल्डर अनुमतियाँ अपडेट करें ।

फ़ाइल अनुमतियाँ बहुत महत्वपूर्ण हैं, क्योंकि वे निर्दिष्ट करती हैं कि कौन इसे पढ़, लिख और निष्पादित कर सकता है। वर्डप्रेस कोडेक्स द्वारा अनुशंसित सामान्य दिशानिर्देशों के अनुसार फ़ाइल अनुमतियां यहां दी गई हैं:

- फ़ोल्डर्स - 755

- फ़ाइलें - 644

हालाँकि, यदि आप चाहें, तो आप कमांड लाइन के माध्यम से फ़ाइल अनुमतियों को पुनरावर्ती रूप से बदल सकते हैं:

निर्देशिकाओं के लिए:

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;फाइलों के लिए:

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;

<मजबूत>6. अपनी वेबसाइट पर फ़ाइल संपादन अक्षम करें।

वर्डप्रेस डैशबोर्ड के भीतर फ़ाइल संपादन को अक्षम करना एक अच्छा विचार है। WordPress डैशबोर्ड के माध्यम से फ़ाइल संपादन को अक्षम करने के लिए अपनी wp-config.php फ़ाइल के अंत में निम्नलिखित दो पंक्तियों को जोड़ें:

## Disable Editing in Dashboard

define('DISALLOW_FILE_EDIT', true);

चूंकि यह हैक बहुत प्रचलित है, इसलिए हमने आपकी वर्डप्रेस साइट को सुरक्षित करने के तरीके पर एक विस्तृत चरण-दर-चरण वीडियो बनाया है जो आपको मददगार लग सकता है। आप इस लेख को यहां इन्फोग्राफिक के रूप में भी डाउनलोड कर सकते हैं।

एस्ट्रा सुरक्षा सूट के बारे में

एस्ट्रा एक आवश्यक वेब सुरक्षा सूट है जो आपके लिए हैकर्स, इंटरनेट खतरों और बॉट्स से लड़ता है। हम वर्डप्रेस, ओपनकार्ट, मैगेंटो आदि जैसे लोकप्रिय सीएमएस चलाने वाली आपकी वेबसाइटों के लिए सक्रिय सुरक्षा प्रदान करते हैं।