हर वर्डप्रेस साइट में 'wp-config.php' नाम की एक फाइल होती है। यह विशेष रूप से वर्डप्रेस कॉन्फ़िगरेशन फ़ाइल सबसे महत्वपूर्ण वर्डप्रेस फाइलों में से एक है। फ़ाइल में कई कॉन्फ़िगरेशन पैरामीटर हैं जिन्हें बेहतर साइट सुरक्षा के लिए संशोधित किया जा सकता है। इस पोस्ट में, हम आपको दिखाएंगे कि वर्डप्रेस कॉन्फ़िगरेशन फ़ाइल का उपयोग करके अपनी वर्डप्रेस साइट को कैसे सुरक्षित किया जाए।

wp-config फाइल का उपयोग करके अपनी वर्डप्रेस साइट को कैसे सुरक्षित करें?

1. डेटाबेस उपसर्ग बदलें

क्या आपने कभी अपना वर्डप्रेस डेटाबेस टेबल देखा है? (आप इसे अपने वेब होस्ट खाते के माध्यम से एक्सेस कर सकते हैं) डिफ़ॉल्ट रूप से, डेटाबेस में ग्यारह टेबल होते हैं। प्रत्येक तालिका का एक विशिष्ट कार्य होता है। उदाहरण के लिए, wp_posts पोस्ट, पेज और नेविगेशन मेनू से जानकारी संग्रहीत करता है। चूंकि प्रत्येक तालिका के कार्य पूर्व-निर्धारित होते हैं, हैकर जानता है कि आपकी साइट का विवरण कहां संग्रहीत है। उदाहरण के लिए, यदि वे आपकी साइट के उपयोगकर्ताओं का शोषण करना चाहते हैं, तो वे 'wp_users' तालिका के लिए लक्ष्य बना सकते हैं।

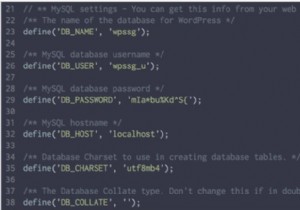

वर्डप्रेस डिफ़ॉल्ट रूप से सभी तालिकाओं के लिए 'wp_' उपसर्ग का उपयोग करता है। इसे एक अद्वितीय उपसर्ग में बदलना तालिका नामों को छिपाने में सहायक हो सकता है और यह आपकी वर्डप्रेस साइट को सुरक्षित करने में मदद करेगा। ऐसा करने के लिए, अपनी 'wp-config' फ़ाइल खोलें।

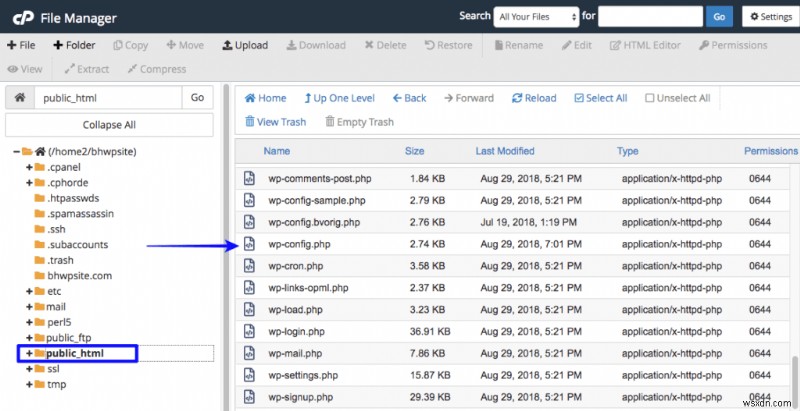

चरण 1: wp-config.php तक पहुंचने के लिए, अपना वेब होस्ट खाता खोलें और cPanel . पर जाएं . फ़ाइल प्रबंधक Select चुनें , और यह आपको एक ऐसा पृष्ठ ले जाएगा जो कुछ इस तरह दिखता है:

चरण 2: बाईं ओर, एक public_html फ़ोल्डर . है . इस फ़ोल्डर में, आपको wp-config . मिलेगा फ़ाइल।

'wp-config' फ़ाइल में निम्नलिखित पंक्तियाँ रखें:

[code]$table_prefix = ‘wp_’;[/code] You need to change it to something random like: [code]$table_prefix = ‘agora_’;[/code]

यह डेटाबेस में तालिकाओं का नाम 'wp_users' से 'wp_agora', 'wp_posts' से 'wp_agora' आदि में बदल देगा।

2. थीम/प्लगइन्स फ़ाइलों का संपादन अक्षम करें

वर्डप्रेस डैशबोर्ड में प्लगइन/थीम फाइल को एडिट करने का विकल्प होता है। इसका मतलब है कि डैशबोर्ड तक पहुंच और पर्याप्त अनुमति के साथ कोई भी आपकी थीम या प्लगइन्स को संपादित कर सकता है।

यद्यपि यदि आप किसी प्लग इन को पुन:कॉन्फ़िगर करना चाहते हैं तो यह एक आसान टूल है, लेकिन यह हैकर के लिए खतरनाक हो जाता है। उदाहरण के लिए, मान लीजिए कि एक हैकर एक शोषण की मदद से आपकी साइट में सेंध लगाने का प्रबंधन करता है। मौजूदा प्लगइन या थीम में मैलवेयर जोड़ना उनके लिए आसान है। वे पिछले दरवाजे को छुपा सकते हैं जिसका वे बाद में जब चाहें तब आपकी साइट तक पहुंच प्राप्त करने के लिए उपयोग करेंगे। आप ऐसा होने से रोक सकते हैं और इन फ़ाइलों को संपादित करने के विकल्प को अक्षम करके अपनी वर्डप्रेस साइट को सुरक्षित कर सकते हैं। बस निम्नलिखित कोड को अपनी वर्डप्रेस कॉन्फिग फाइल में रखें:

[code]define(‘DISALLOW_FILE_EDIT’,true);[/code]

3. उपयोगकर्ताओं को प्लगइन और थीम को इंस्टॉल या अपडेट करने से रोकें

उपयोगकर्ताओं को इन फ़ाइलों को संपादित करने से अक्षम करने से केवल एक स्तर की सुरक्षा मिलती है। यह हैकर्स को एक दुर्भावनापूर्ण प्लग इन स्थापित करने से नहीं रोकता है जिसका उपयोग वे आपकी साइट का फायदा उठाने के लिए कर सकते हैं। एक बार जब उनके पास सही उपयोगकर्ता अनुमति के साथ व्यवस्थापक पैनल तक पहुंच हो, तो वे एक दुष्ट थीम या प्लगइन स्थापित कर सकते हैं। यदि आप अक्सर प्लगइन्स इंस्टॉल नहीं करते हैं, तो आप वर्डप्रेस कॉन्फ़िगरेशन फ़ाइल में निम्न कोड जोड़कर विकल्प को अक्षम कर सकते हैं:

[code]define(‘DISALLOW_FILE_MODS’,true);[/code]

4. 'एफ़टीपी' के इस्तेमाल को लागू करें

प्लगइन्स और थीम को इंस्टॉल और अपडेट करने से उपयोगकर्ताओं को रोकना उन साइटों के लिए प्रतिबंधात्मक और यहां तक कि अव्यावहारिक हो सकता है जो अक्सर प्लगइन्स इंस्टॉल करते हैं। इसके अलावा, किसी साइट की सुरक्षा के लिए थीम और प्लगइन्स को अपडेट करना बहुत महत्वपूर्ण है। यह सुनिश्चित करने का एक वैकल्पिक तरीका है कि एक वैध उपयोगकर्ता द्वारा प्लगइन्स स्थापित किए जा रहे हैं, उपयोगकर्ताओं को 'एफ़टीपी' विवरण प्रदान करने के लिए मजबूर करना है। यहां तक कि जब आपके व्यवस्थापक पैनल से छेड़छाड़ की जाती है, तब भी हैकर्स एक दुष्ट प्लग इन स्थापित नहीं कर सकते, जब तक कि उनके पास आपके एफ़टीपी प्रमाण-पत्र न हों।

बस निम्नलिखित पंक्तियों को अपने 'wp-config.php' में जोड़ें:

[code]define(‘FS_METHOD’, ‘ftpext’);[/code]

अगर आपका वेब होस्ट या सर्वर 'FTPS' को सपोर्ट करता है तो कॉन्फिग फाइल में निम्नलिखित लाइन्स जोड़ें:

[code]define(‘FTP_SSL’, true);[/code]

यदि आपका वेब होस्ट या सर्वर 'SFTP' का समर्थन करता है तो निम्नलिखित पंक्तियाँ जोड़ें:

[code]define(‘FS_METHOD’, ‘ssh2’);[/code]

5. सुरक्षा कुंजियाँ बदलें

आपको हर बार अपनी साइट पर लॉग इन करने के लिए अपना लॉगिन क्रेडेंशियल दर्ज करने की आवश्यकता नहीं है। कभी आपने सोचा है कि आपका ब्राउज़र इन क्रेडेंशियल्स को कैसे स्टोर करता है? आपके खाते में साइन इन करने के बाद, आपकी लॉगिन जानकारी ब्राउज़र कुकी में एन्क्रिप्टेड तरीके से संग्रहीत की जाती है। सुरक्षा कुंजियाँ यादृच्छिक चर हैं जो इस एन्क्रिप्शन को बेहतर बनाने में मदद करती हैं। यदि आपकी साइट हैक कर ली गई है, तो गुप्त कुंजियों को बदलने से कुकी अमान्य हो जाएगी और प्रत्येक सक्रिय उपयोगकर्ता को स्वचालित रूप से लॉग आउट करने के लिए बाध्य किया जाएगा। एक बार बाहर निकाल दिए जाने के बाद, हैकर आपके WordPress व्यवस्थापक तक पहुंच खो देता है।

आप सुरक्षा कुंजियों का एक नया सेट तैयार कर सकते हैं और उन्हें 'wp-config' फ़ाइल में रख सकते हैं। यह आपकी वर्डप्रेस साइट को सुरक्षित करने में मदद करेगा।

6. 'wp-config.php' छुपाएं

किसी भी वर्डप्रेस साइट में, wp-config फाइल का एक डिफॉल्ट लोकेशन होता है। इसलिए फाइल की लोकेशन बदलने से इसे हैकर्स के हाथ में पड़ने से रोका जा सकता है। सौभाग्य से, वर्डप्रेस 'wp-config' फ़ोल्डर को आपके वर्डप्रेस इंस्टॉलेशन के बाहर रहने देता है। उदाहरण के लिए, यदि आपका वर्डप्रेस public_html फ़ोल्डर में स्थापित है, तो कॉन्फ़िगरेशन फ़ाइल डिफ़ॉल्ट रूप से public_html फ़ोल्डर में मौजूद होगी। लेकिन आप wp-config को public_html फ़ोल्डर से बाहर ले जा सकते हैं और यह अभी भी काम करेगा।

7. wp-config.php फ़ाइल को सुरक्षित करें

कॉन्फ़िगरेशन हमलों के लिए असुरक्षित है, जिससे इसे सुरक्षित करना अनिवार्य हो जाता है। ऐसा करने का एक तरीका यह है कि इसका स्थान बदल दिया जाए ताकि हैकर्स इसे अपने डिफ़ॉल्ट स्थान पर न ढूंढ सकें। हालांकि कुछ डेवलपर इसका विरोध कर सकते हैं, लेकिन ऐसे बहुत से लोग हैं जो सोचते हैं कि यह एक अच्छा विचार है। इस चर्चा पर एक नज़र डालें।

एक अन्य सुरक्षा उपाय जो आप कर सकते हैं वह है फ़ाइल अनुमति को प्रतिबंधित करना। फ़ाइल अनुमतियों को 600 पर सेट करें ताकि केवल सच्चे स्वामी ही wp-config फ़ाइल को संपादित कर सकें। wp-config की फ़ाइल अनुमति को बदलने के लिए, फ़ाइल का चयन करें और फिर 'अनुमति' विकल्प चुनें।

और फिर आपको हैकर्स को सीधे ब्राउज़र से wp-config फ़ाइल लोड करने से रोकने के लिए .htaccess फ़ाइल में निम्न पंक्तियों को शामिल करना होगा।

# protect wpconfig.php <files wp-config.php> order allow,deny deny from all </files>

आपके ऊपर

इसके साथ, हमने आपकी वर्डप्रेस साइट को wp-config फ़ाइल से सुरक्षित करने का तरीका कवर किया है, लेकिन यह आपकी साइट की सुरक्षा को बेहतर बनाने के कई तरीकों में से एक है। कुछ अन्य सुरक्षा उपाय जो आप कर सकते हैं उनमें एक सुरक्षा प्लगइन का उपयोग करना, एक एसएसएल प्रमाणपत्र का उपयोग करना, एक अद्वितीय और मजबूत उपयोगकर्ता नाम और पासवर्ड का उपयोग करना, HTTP प्रमाणीकरण को लागू करना और अन्य चीजों के साथ दो-कारक प्रमाणीकरण शामिल हैं। लेकिन इनमें से किसी भी तरीके को लागू करने से पहले, आपको अपनी साइट का बैकअप लेना होगा। अगर कुछ गलत हो जाता है, तो आप बस एक बैकअप बहाल कर सकते हैं और हमारी साइट को कुछ ही समय में चालू कर सकते हैं।