क्या आपकी वर्डप्रेस साइट हैक हो गई है और इसमें अजीब तरह के हैक के लक्षण दिखाई दे रहे हैं?

हम समझते हैं कि किसी हैक को सटीक रूप से ढूंढना और निकालना कठिन हो सकता है, इसलिए हमने इस व्यापक मार्गदर्शिका को एक साथ रखा है जो आपको कुछ ही समय में हैक का पता लगाने और निकालने में मदद करेगी। यह मार्गदर्शिका वर्डप्रेस हैक के लक्षण, पता लगाने और हटाने की प्रक्रिया को कवर करेगी। इस गाइड में संभावित हैक कारणों और प्रकारों को भी शामिल किया गया है। यदि आप वर्डप्रेस हैक हटाने के चरणों को तुरंत प्राप्त करना चाहते हैं, तो यहां क्लिक करें।

हैक की गई वर्डप्रेस वेबसाइट के लक्षण

जबकि आपकी साइट की विकृति जैसी चीजें वर्डप्रेस हैक के स्पष्ट संकेत हैं, अन्य संकेत सूक्ष्म हो सकते हैं। औसत उपयोगकर्ताओं द्वारा इन पर ध्यान नहीं दिया जा सकता है, लेकिन वे अभी भी बहुत नुकसान करते हैं, इसलिए जैसे ही आपको पता चलता है, उन्हें हटा देना एक अच्छा विचार है। वर्डप्रेस हैक के कुछ सूक्ष्म संकेत हैं:

1. आपको चेतावनी संदेश प्राप्त होते हैं

- हैक की गई वर्डप्रेस साइट वाले अधिकांश उपयोगकर्ता होस्टिंग प्रदाता से खाता निलंबन के संबंध में चेतावनी संदेश प्राप्त करते हैं। अगर आपको ऐसा कोई संदेश दिखाई देता है, तो हो सकता है कि आपकी साइट हैक कर ली गई हो!

- एक त्वरित Google खोज आपकी वेबसाइट के नाम के नीचे खतरनाक Google चेतावनियों में से एक दिखाती है।

- एक यातायात में अचानक गिरावट वर्डप्रेस साइट पर यह भी इंगित करता है कि हैक लक्षण, स्पैम या दुर्भावनापूर्ण स्क्रिप्ट आदि दिखाने के लिए आपकी वेबसाइट को Google और अन्य खोज इंजनों द्वारा ब्लैकलिस्ट किया गया हो सकता है।

- यदि आप एक एस्ट्रा सिक्योरिटी ग्राहक हैं, तो आपको हमारी ओर से कुछ दुर्भावनापूर्ण कोड के बारे में एक चेतावनी ईमेल प्राप्त हो सकता है जो हमें आपकी वेबसाइट को स्कैन करते समय मिला था।

2. आपकी साइट अजीब व्यवहार करने लगती है

यदि आप नीचे दिए गए संकेतों में से कोई भी देखते हैं, तो आपकी वेबसाइट वर्डप्रेस हैक का शिकार होने की संभावना है।

- यदि आपकी WordPress साइट उपयोगकर्ताओं को पुनर्निर्देशित कर रही है, यह एक हैक का एक स्पष्ट संकेत है। आप पुनर्निर्देशन के शिकार हो सकते हैं जैसे कि खरीद यातायात पुनर्निर्देशन हैक, डाइजेस्टकोल पुनर्निर्देशन हैक, आउटलुक पुनर्निर्देशन, और इसी तरह। आम दुर्भावनापूर्ण डोमेन में शामिल हैं - buyittraffic[.com], cuttraffic[.com], डाइजेस्टकोलेक्ट[.]com, Travelinskydream[.]ga, आदि.

- यदि आप साइन इन करने में सक्षम नहीं हैं आपकी वेबसाइट पर, यह संभव है कि हैकर ने सेटिंग बदल दी हो और आपको बाहर कर दिया हो।

- विज्ञापन अवरोधक अवरुद्ध कर रहे हैं क्रिप्टोक्यूरेंसी खनन के लिए वर्डप्रेस साइट।

- अज्ञात पॉप-अप और दुर्भावनापूर्ण विज्ञापन अपनी वर्डप्रेस साइट पर दिखना शुरू करें।

- अश्लील पुश सूचनाएं अपनी वेबसाइट पर दिखना शुरू करें। एक उदाहरण देखने के लिए यह लेख देखें।

- आपको संदिग्ध क्रॉन नौकरियां मिलती हैं सर्वर पर निष्पादित होने की प्रतीक्षा में या सर्वर लॉग में संदिग्ध गतिविधि देखें ।

- कुछ जापानी वर्ण या अस्पष्ट सामग्री प्रकट होती है आपकी वर्डप्रेस साइट पर। यह एक जापानी कीवर्ड हैक या फार्मा हैक आदि की ओर इशारा करता है।

- आपको आउटबाउंड आपके WordPress से फैलने वाले स्पैम ईमेल मिलते हैं वेबसाइट का डोमेन।

- आपकी वर्डप्रेस वेबसाइट कुछ अनपेक्षित त्रुटि संदेश दिखाती है और साइट धीमी / अनुत्तरदायी हो जाती है ।

- आप पाते हैं कि साइट पर बहुत अधिक ट्रैफ़िक नहीं है लेकिन सर्वर हमेशा भारी संसाधन संसाधनों का उपभोग कर रहा है।

3. आप फ़ाइलों में परिवर्तन देखते हैं

फ़ाइल परिवर्तन यह जानने का सबसे आसान तरीका है कि आपकी वेबसाइट वर्डप्रेस हैक की चपेट में आई है या नहीं। देखने के लिए यहां कुछ लक्षण दिए गए हैं:

- आपको wp-admin . में नई, अज्ञात फ़ाइलें दिखाई देती हैं और wp-शामिल निर्देशिका। इन दोनों निर्देशिकाओं में शायद ही कभी नई फ़ाइलें जोड़ी जाती हैं।

- आप पाते हैं कि वर्डप्रेस थीम, हेडर, फुटर फाइलों को रीडायरेक्ट बनाने के लिए संशोधित किया गया है।

- नए और अज्ञात व्यवस्थापक आपकी वर्डप्रेस वेबसाइट का डेटाबेस दिखने लगता है।

- खोज परिणाम एक गलत मेटा विवरण दिखाते हैं आपकी वर्डप्रेस साइट का।

- आप कोर फाइलों में दुर्भावनापूर्ण लिंक पाते हैं। स्पैम लिंक इंजेक्शन वर्डप्रेस वेबसाइटों पर सबसे आम हमलों में से एक है।

- विदेशी .php फ़ाइलों का जोड़ . या नाम में थोड़े से ध्यान देने योग्य परिवर्तन के साथ एक लोकप्रिय प्लगइन की प्रतिकृति फ़ाइलें। हालिया 'मुद्रीकरण' हैक इस लक्षण के एक आदर्श उदाहरण के रूप में कार्य करता है।

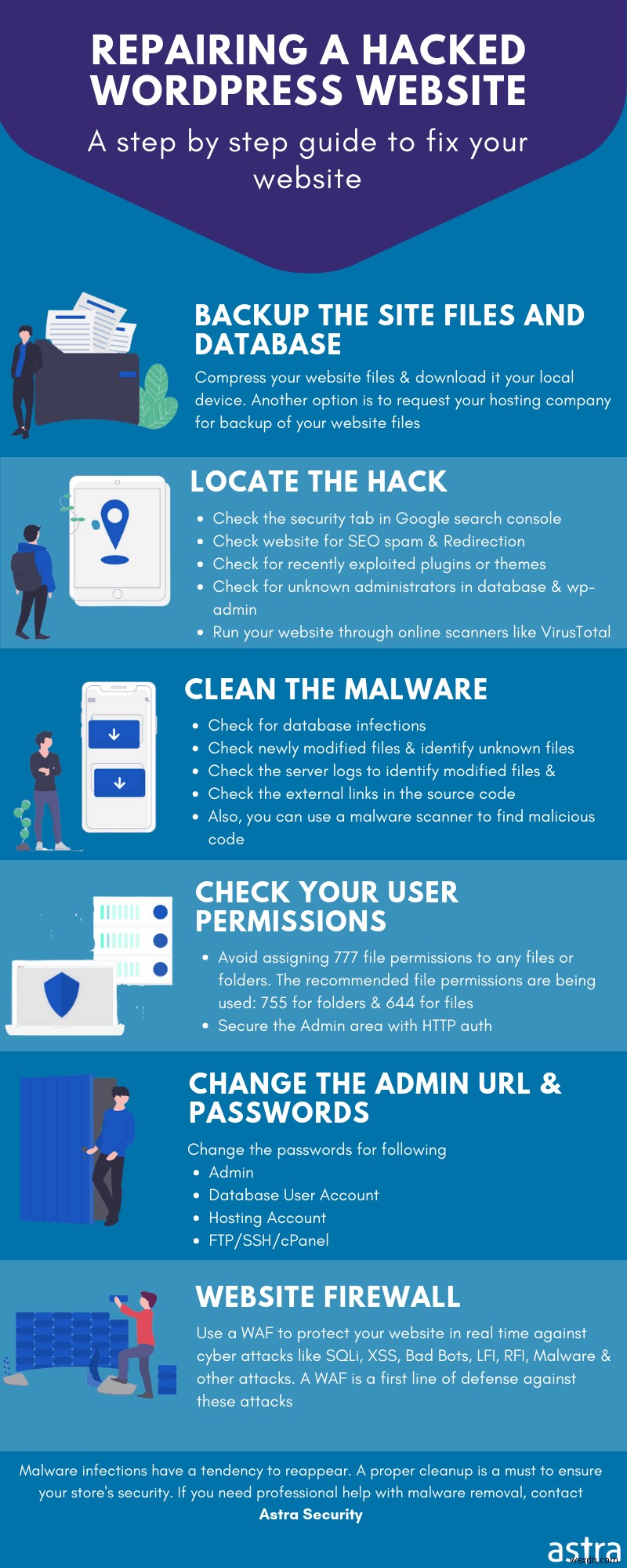

वर्डप्रेस हैक कैसे ठीक करें

यह सुनिश्चित करने के बाद कि आप वास्तव में एक वर्डप्रेस हैक का सामना कर रहे हैं, इस तरह आप हैक हटाने के बारे में जा सकते हैं:

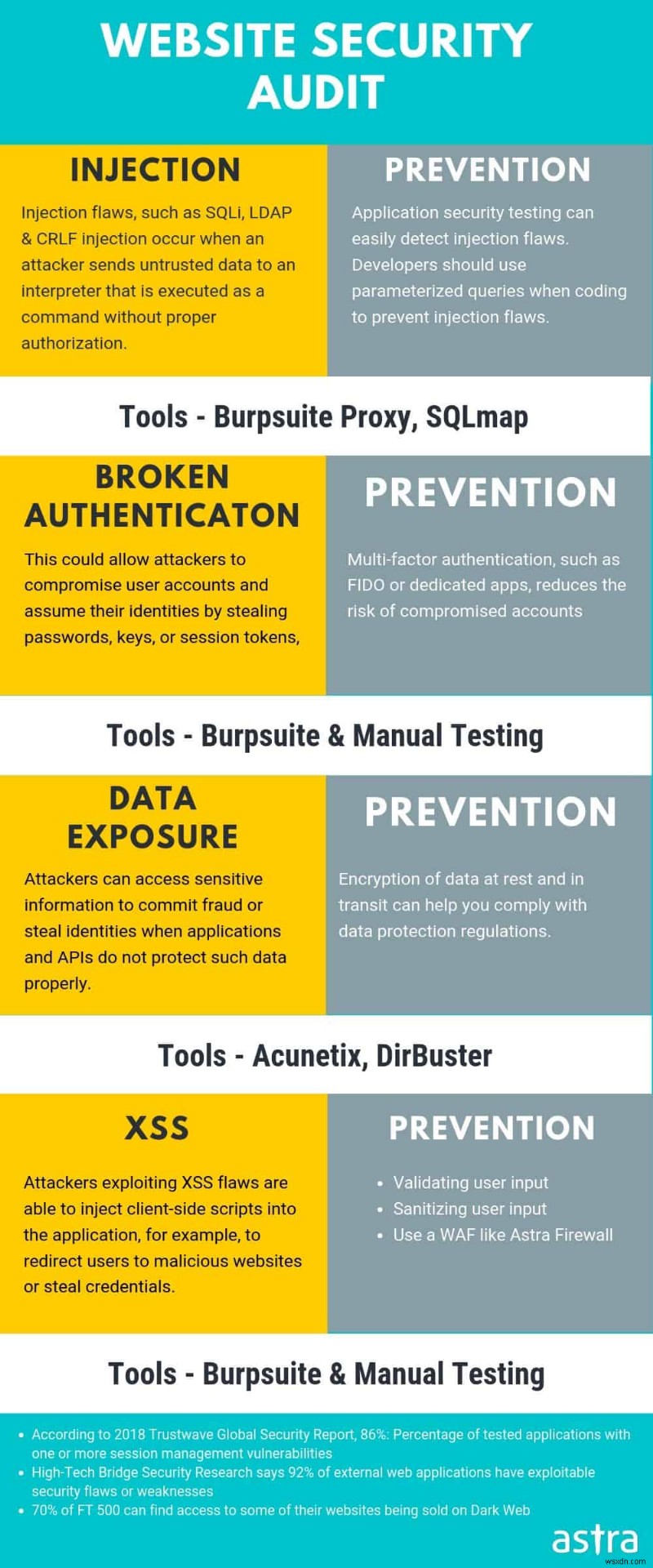

1. अपनी वेबसाइट का बैकअप लें

अपनी वेबसाइट का पूरा बैकअप लें – एक होना हमेशा एक अच्छा विचार है। चूंकि बैकअप का उद्देश्य किसी दुर्घटना की स्थिति में वेबसाइट को पुनर्स्थापित करना है, यह सुनिश्चित करें कि यह कार्यशील है।

सुनिश्चित करें कि आपके बैकअप में आपकी WP कोर फ़ाइलें, WP डेटाबेस, प्लगइन फ़ाइलें, थीम फ़ाइलें और .htaccess फ़ाइल शामिल हैं . अधिकांश होस्टिंग सेवाएँ बैकअप सुविधाएँ प्रदान करती हैं। बैकअप प्रक्रिया जानने के लिए अपने होस्टिंग प्रदाता से संपर्क करें। आप Filezilla जैसे SFTP क्लाइंट के माध्यम से मैन्युअल रूप से बैकअप भी ले सकते हैं।

साइट बैकअप

आपकी साइट का बैकअप लेने के कुछ अन्य तरीके नीचे दिए गए हैं:

1. एक प्लगइन का प्रयोग करें

वर्डप्रेस में UpdraftPlus जैसे बैकअप प्लगइन्स भी हैं जो प्रक्रिया को सरल बनाते हैं। आप फ़ाइलों और डेटाबेस के साथ अपनी साइट का पूरा बैकअप ले सकते हैं।

- प्लगइन इंस्टॉल और सक्रिय करें।

- अपनी वेबसाइट का बैकअप लें और स्थानीय या क्लाउड पर स्टोर करें।

2. SSH के माध्यम से बैकअप

अपनी फ़ाइलों का बैकअप लेने के लिए, आप यह कर सकते हैं,

- SSH के माध्यम से अपनी वेबसाइट तक पहुंचें।

- और कमांड चलाएँ -

zip -r backup-pre-cleanup.zip

यह आपकी वेबसाइट की एक ज़िप फ़ाइल बना देगा जिसे आप अपने पीसी पर डाउनलोड कर सकते हैं।

3. एसएफ़टीपी के ज़रिए बैकअप लें

- अपनी वेबसाइट को FileZilla जैसे SFTP क्लाइंट के माध्यम से एक्सेस करें।

- बस अपने पीसी पर एक बैकअप फ़ोल्डर बनाएं और वहां की सामग्री को कॉपी करें।

चूंकि इसके लिए मैन्युअल प्रयास की आवश्यकता होती है, इसलिए इसमें पिछली विधियों की तुलना में अधिक समय लग सकता है।

डेटाबेस बैकअप

अपने डेटाबेस का पूर्ण बैकअप लेने के लिए, आप निम्न कार्य कर सकते हैं:

1. प्लगइन के माध्यम से बैकअप लें

फिर से, आप अपने डेटाबेस का बैकअप लेने के लिए उसी UpdraftPlus प्लगइन का उपयोग कर सकते हैं।

2. PHPMyAdmin के माध्यम से बैकअप

आप अपने डेटाबेस को निर्यात भी कर सकते हैं और इसे PHPMyAdmin के माध्यम से अपने पीसी में स्टोर कर सकते हैं।

- PhpMyAdmin द्वारा अपने WordPress डेटाबेस तक पहुंचें।

- पूरा डेटाबेस आसानी से निर्यात करें। इसे ऊपर दिए गए फ़ोल्डर में ही स्टोर करें या अपनी पसंद के अनुसार अलग बनाएं।

3. SSH के माध्यम से बैकअप

- SSH के माध्यम से अपनी वेबसाइट तक पहुंचें।

- और निम्न कमांड चलाएँ:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

डेटाबेस का बैकअप लेने से पहले क्रेडेंशियल्स (उपयोगकर्ता नाम, पासवर्ड, होस्टनाम, आदि) को बदलना न भूलें। साथ ही, फ़ाइल सर्वर से प्रतिलिपि को स्थानीय रूप से संग्रहीत करने के बाद उसे हटाना याद रखें।

2. रखरखाव मोड चालू करें

यदि आपने अपनी वेबसाइट पर दुर्भावनापूर्ण गतिविधि का पता लगाया है, तो इसे रखरखाव मोड में रखना ही समझदारी है। यह सुनिश्चित करेगा कि आपके विज़िटर हैक से प्रभावित न हों.

साथ ही, हैक को साफ करने का प्रयास करते समय, परिवर्तन आपकी लाइव साइट के प्रदर्शन में बाधा डाल सकते हैं जब तक कि आपने रखरखाव मोड चालू नहीं किया है।

आप अपनी साइट के आगंतुकों को यह बताए बिना कि आप एक वर्डप्रेस हैक को साफ कर रहे हैं, विचित्र रखरखाव मोड संदेश दिखाने के लिए कमिंग सून प्लगइन जैसे वर्डप्रेस प्लगइन का भी उपयोग कर सकते हैं।

यहां बताया गया है कि यह प्लगइन कैसे काम करता है:

- प्लगइन को स्थापित और सक्रिय करें। यह “SeedProd . के रूप में दिखाई देगा "(डेवलपर का नाम) आपके व्यवस्थापक पैनल के बाईं ओर के पैनल में।

- रखरखाव मोड सक्षम करें।

आप इस प्लगइन के साथ अपने ब्रांड के संदेश और लोगो के साथ जल्द आने वाले पेज को कस्टमाइज़ भी कर सकते हैं।

3. कोई भी मौजूदा पासवर्ड बदलें

यदि आप अभी भी अपनी वेबसाइट तक पहुंच सकते हैं, तो हैकर की पहुंच को काटने में सहायता के लिए तुरंत सभी पासवर्ड बदलें। इसमें आपके व्यवस्थापक पैनल, होस्टिंग खाते, डेटाबेस और अन्य खातों के पासवर्ड शामिल होने चाहिए। यदि आपके पास अन्य टीम के सदस्य हैं जो व्यवस्थापक पैनल का उपयोग कर रहे हैं, तो उन्हें अपने पासवर्ड बदलने के लिए भी कहें ताकि आपकी साइट से छेड़छाड़ न हो।

आप सभी उपयोगकर्ता खातों के पुन:प्रमाणीकरण का विकल्प भी चुन सकते हैं। यह स्वचालित रूप से आपकी वेबसाइट से प्रत्येक उपयोगकर्ता को लॉग आउट कर देगा, और उन्हें फिर से अधिकृत होने की आवश्यकता होगी। यह किसी भी अनधिकृत उपयोगकर्ता से एक्सेस हासिल करने का एक और तरीका है।

इनमें से प्रत्येक खाते के लिए लास्टपास या कीपास जैसे पासवर्ड प्रबंधन टूल की मदद से स्वचालित नए पासवर्ड बनाना एक अच्छा विचार हो सकता है।

नोट:जब आप अपना डेटाबेस क्रेडेंशियल बदलते हैं, तो उसे wp-config.php फ़ाइल में जोड़ना न भूलें।

4. किसी भी प्लगिन भेद्यता की जांच करें

तृतीय-पक्ष प्लगइन्स में कमजोरियाँ वर्डप्रेस हैक का एक और सामान्य कारण है। कम से कम 56% वर्डप्रेस हैक प्लगइन कमजोरियों के परिणाम हैं।

इसलिए, सफाई प्रक्रिया में कूदने से पहले, सुनिश्चित करें कि आपके प्लगइन्स के वर्तमान संस्करण भेद्यता-मुक्त हैं। इसकी पुष्टि करने के लिए, आप वर्डप्रेस फोरम या हमारे ब्लॉग को देख सकते हैं। हम बड़े पैमाने पर प्लगइन के शोषण के मामले में ब्लॉग या सलाह को आगे बढ़ाकर अपने पाठकों को अद्यतन और सुरक्षित रखने के लिए अपनी पूरी कोशिश करते हैं।

चूंकि प्लगइन कमजोर प्लगइन चलाने वाली साइटों के बड़े हिस्से को लक्षित करता है, आप मंचों पर समाधान मांगने वाले बहुत से लोगों को पाएंगे। आप किसी विशेष भेद्यता को Google कर सकते हैं और कमजोरियों को कम करने के तरीके के बारे में विस्तृत कदम पा सकते हैं।

5. फाइलों का निदान करें

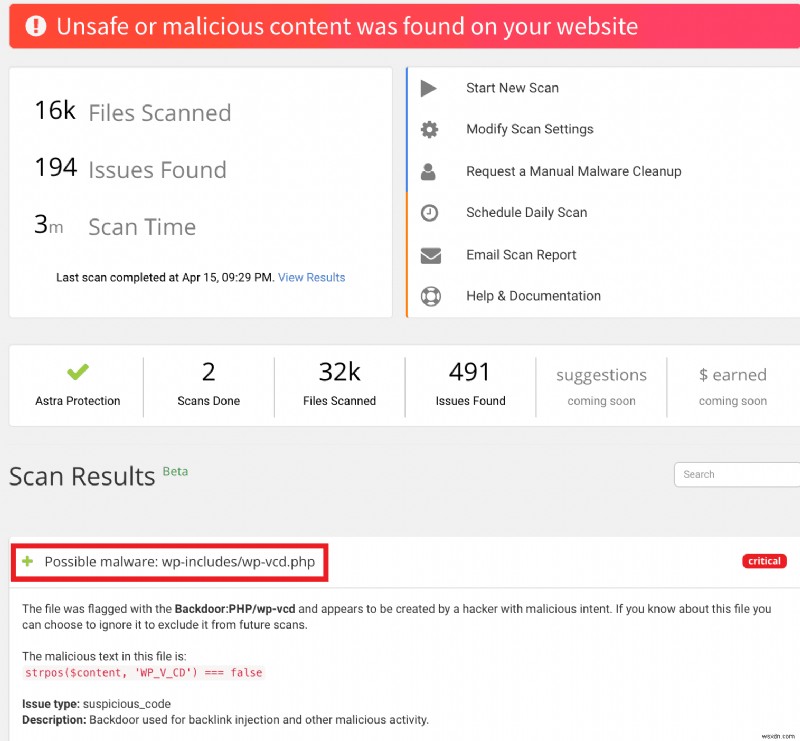

5.1. दुर्भावनापूर्ण कोड खोजने के लिए मैलवेयर स्कैनर का उपयोग करें

अपनी साइट को मैलवेयर स्कैनर के माध्यम से चलाएं (एस्ट्रा में एक बढ़िया है!) यह आपको दुर्भावनापूर्ण सामग्री वाली सभी फाइलों का विवरण प्राप्त करेगा। आप मैलवेयर के लिए मैन्युअल रूप से भी स्कैन कर सकते हैं, लेकिन इसके लिए बहुत समय की आवश्यकता होगी।

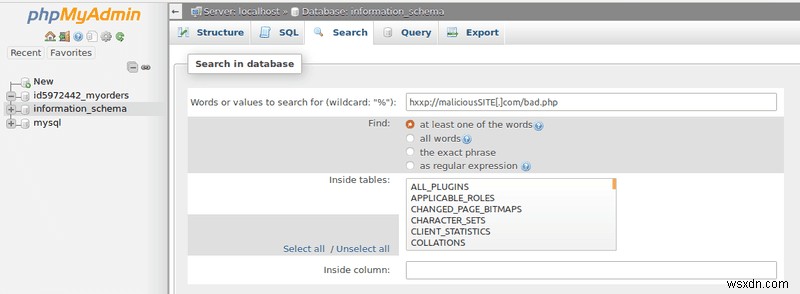

यदि आपको संदिग्ध फ़ाइलें मिलती हैं, तो आप उनकी सामग्री को डिक्रिप्ट करने के लिए ऑनलाइन टूल का उपयोग कर सकते हैं। नीचे एक दुर्भावनापूर्ण फ़ाइल, hiddencode.txt का एक उदाहरण दिया गया है। यह phpMyAdmin का उपयोग करके भी किया जा सकता है जैसा कि नीचे दी गई छवि में दिखाया गया है। इतना ही नहीं, वर्डप्रेस हैक होने की स्थिति में डेटाबेस को साफ करते समय phpMyAdmin भी काम आ सकता है।

यदि आपको कुछ संदेहास्पद लगता है लेकिन यह पता लगाने में असमर्थ है कि वह क्या करता है, तो आप हमारे विशेषज्ञों से संपर्क कर सकते हैं। हमें मदद करने में खुशी होगी!

5.2. हाल के संशोधनों की समीक्षा करने के लिए 'ढूंढें' कमांड का उपयोग करें

हमलावरों द्वारा संशोधित किसी भी वर्डप्रेस फाइल को देखने के लिए, अपने सर्वर पर एसएसएच एक्सेस प्राप्त करें और निम्न कमांड चलाएँ:

find . -mtime -2 -ls

यह आदेश पिछले 2 दिनों में संशोधित सभी वर्डप्रेस फाइलों को सूचीबद्ध करेगा। आप दिनों की संख्या तब तक बढ़ा सकते हैं जब तक कि आपको कुछ गड़बड़ न मिल जाए। SSH के इस खोज कमांड को grep . के साथ मिलाएं base64 प्रारूप में एन्कोड किए गए कोड को खोजने के लिए कमांड . बस निम्न आदेश निष्पादित करें:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

5.3. मूल वर्डप्रेस फाइलों के साथ तुलना करें

आप वर्डप्रेस निर्देशिका से ताजा वर्डप्रेस फाइलें भी डाउनलोड कर सकते हैं और इसके साथ अपने बैकअप की तुलना कर सकते हैं। फ़ाइलों के बीच अंतर खोजने के लिए आप डिफरेंट चेकर जैसे ऑनलाइन टूल का भी उपयोग कर सकते हैं। अपने WordPress संस्करण के अनुसार फ़ाइलें डाउनलोड करना सुनिश्चित करें। आगे के विश्लेषण के लिए मतभेदों पर ध्यान दें। यदि आपको कोई दुर्भावनापूर्ण इंजेक्शन वाले लिंक मिलते हैं, तो उन्हें तुरंत हटा दें। कुछ कीवर्ड के लिए फाइलों की जांच करना भी एक अच्छा विचार है जैसे - eval, exec, strrev, assert, base64, str_rot13, Stripslashes, preg_replace (/e/ के साथ), move_uploaded_file, आदि।

आप आदेशों का उपयोग करके इन खोजशब्दों की खोज को और सरल बना सकते हैं। उदाहरण के लिए, 'बेस 64' कीवर्ड वाली फाइलों को खोजने के लिए, निम्न कमांड चलाएँ:

sudo grep -ril base64 /

अब, 'base64' को प्रत्येक कीवर्ड से बदलें ताकि उनमें फ़ाइलें हों और फिर उनकी सावधानीपूर्वक समीक्षा करें।

5.4. डायग्नोस्टिक टूल से जांचें

आमतौर पर, वेबमास्टर के उपकरण हैक का पता लगाने में त्वरित और सटीक होते हैं। समस्या का पता लगाने के लिए आप इनका उपयोग कर सकते हैं। उदाहरण के लिए, Google खोज कंसोल 'सुरक्षा' टैब के अंतर्गत समस्याओं को सूचीबद्ध करता है। यह हैक और हैक की गई फ़ाइलों/पृष्ठों के प्रकार की पुष्टि करने का एक शानदार तरीका है। वर्डप्रेस हैक देखने के लिए और उचित वर्डप्रेस हैक हटाने के लिए इस जानकारी की समीक्षा करें।

6. WordPress फ़ाइलों से दुर्भावनापूर्ण लिपियों को साफ़ करें

अपने वर्डप्रेस हैक के व्यापक निदान के बाद, सभी निष्कर्षों को सूचीबद्ध करें। प्रत्येक फ़ाइल अंतर, हाल के संशोधनों, नकली उपयोगकर्ताओं/व्यवस्थापकों की अत्यधिक ध्यान से समीक्षा की जानी चाहिए। wp-config.php, wp-contents/uploads, wp-uploads, प्लगइन फाइल्स, थीम फाइल्स, डेटाबेस आदि जैसे वर्डप्रेस कोर फाइल्स को साफ करें।

यहां वर्डप्रेस हैक लक्षणों के लिए विशिष्ट व्यापक गहराई से वर्डप्रेस हैक रिमूवल गाइड की सूची दी गई है। हैक किए गए वर्डप्रेस का पता लगाने और उसे ठीक करने के लिए आप उनका अनुसरण कर सकते हैं:

- वर्डप्रेस रीडायरेक्ट हैक को ठीक करना (यदि आपका वर्डप्रेस स्पैम पेजों पर रीडायरेक्ट कर रहा है)

- wp-vcd मालवेयर को ठीक करना (functions.php में दुर्भावनापूर्ण पॉप-अप या wp-vcd स्क्रिप्ट)

- जापानी एसईओ स्पैम को ठीक करना (Google के परिणाम जापानी वर्णों में)

- फ़ार्मा हैक ठीक करना (Google आपकी वेबसाइट के लिए वियाग्रा परिणाम दिखाता है या आपकी वेबसाइट नकली फ़ार्मा वेबसाइटों पर रीडायरेक्ट करती है)

- वर्डप्रेस जावास्क्रिप्ट मालवेयर रिमूवल (वेबसाइट लोडिंग स्पैम जेएस या ब्लैकलिस्ट चेतावनी)

- Google ब्लैकलिस्ट को ठीक करना (Google या खोज इंजन जो आगंतुकों को लाल स्क्रीन या चेतावनी संदेश दिखा रहा है)

- WordPress Admin Hack को ठीक करना (विकृत या आप WordPress Admin पैनल में लॉगिन करने में सक्षम नहीं हैं)

- पिछले दरवाजे का पता लगाना और हटाना (वेबसाइट समय के साथ फिर से संक्रमित हो रही है या मैलवेयर हटाने के बाद बुनियादी जांच हो रही है)

- WordPress Monetization hack को ठीक करना (monit.php नाम की अजीब फ़ाइल आपके सर्वर पर दिखाई देने लगती है)

- पुश नोटिफिकेशन हैक को ठीक करना (आगंतुकों को आपकी वेबसाइट पर जाने पर दुर्भावनापूर्ण/अश्लील पुश सूचनाएं दिखाई देती हैं)

7. साइटमैप साफ़ करें

वर्डप्रेस हैक होने का एक अन्य कारण यह भी हो सकता है कि आपकी साइट के साइटमैप.एक्सएमएल में दुर्भावनापूर्ण स्क्रिप्ट मौजूद हैं। XML साइटमैप एक फ़ाइल है जो Google को आपकी वेबसाइट के सभी महत्वपूर्ण पृष्ठों को क्रॉल करने में मदद करती है। कभी-कभी, हैकर्स आपके साइटमैप में दुर्भावनापूर्ण लिंक डाल देते हैं। दुर्भावनापूर्ण लिंक के लिए अपने साइटमैप को स्कैन करें। अगर आपको सामान्य के अलावा कुछ और मिलता है, तो उसे हटा दें।

8. डेटाबेस साफ़ करें

वर्डप्रेस डेटाबेस वह जगह है जहां आपके उपयोगकर्ताओं, साइट पेजों, संवेदनशील क्रेडेंशियल्स आदि के बारे में सभी जानकारी रहती है। यह कोई ब्रेनर नहीं है कि डेटाबेस एक वांछनीय लक्ष्य के लिए बनाता है। इसलिए हैक का पता लगाने के लिए डेटाबेस को भी स्कैन करना बेहद जरूरी है। आप अपनी wp_db फ़ाइल में संक्रमणों के बारे में अधिक सटीक रूप से जानने के लिए मैलवेयर स्कैनर का उपयोग कर सकते हैं।

यदि आप मैन्युअल रूप से जांचना चाहते हैं, तो आपको हैक खोजने के लिए 11 तालिकाओं में से प्रत्येक को स्कैन करना होगा। ऐसे लिंक/आईफ्रेम खोजें जो संदेहास्पद लगें और वर्डप्रेस साइट हैक से छुटकारा पाने के लिए उन्हें हटा दें। डेटाबेस में डाले गए पुनर्निर्देशन कोड का एक उदाहरण यहां दिया गया है:

9. पुनः स्थापित करें

यदि साइट अत्यधिक संक्रमित है, तो फ़ाइलों को हटाना और उसे नए समकक्षों से बदलना बेहतर है। उस ने कहा, पुनः स्थापित करना केवल फाइलों तक ही सीमित नहीं है; सफाई के बाद प्रत्येक प्लगइन को फिर से स्थापित करना सुनिश्चित करता है। कभी-कभी समय की कमी या सतर्कता की कमी के कारण हम निष्क्रिय प्लगइन्स को स्टोर कर लेते हैं। एक हैकर इन प्लगइन्स से लाभान्वित होता है क्योंकि उनमें लगभग हमेशा शोषण योग्य कमजोरियाँ होती हैं।

कुछ वर्डप्रेस वेब मालिकों का मानना है कि पूरी वेबसाइट को हटाना और खरोंच से शुरू करना एक अधिक व्यवहार्य विकल्प है।

खैर, ऐसा नहीं है।

खरोंच से शुरू करने के लिए हमेशा एक बेहतर विकल्प होता है:

10. एस्ट्रा को आपकी मदद करने दें

यदि आप एस्ट्रा प्रो ग्राहक हैं, तो आपको थोड़ी चिंता करने की आवश्यकता नहीं है!

यदि आप एस्ट्रा ग्राहक नहीं हैं, तो आप अभी साइन अप कर सकते हैं और हमारा मैलवेयर स्कैनर आपकी साइट में छिपे हुए सभी मैलवेयर और पिछले दरवाजे की पहचान करेगा।

WordPress के हैक होने के संभावित कारण एड

आपकी वेबसाइट की सुरक्षा इस बात पर निर्भर करती है कि आप इसे सुरक्षित करने के लिए क्या कदम उठा रहे हैं। सरल सुरक्षा नियमों का पालन करने से आपके ऑनलाइन जोखिम कम हो सकते हैं। आपकी साइट के प्रभावित होने के कुछ कारण यहां दिए गए हैं, और आप वर्डप्रेस हैक से बचने के लिए बेहतर सुरक्षा प्रथाओं का पालन कैसे कर सकते हैं:

1. वर्डप्रेस अपडेट नहीं कर रहा है

यह किसी वेबसाइट के लिए सबसे बुनियादी सुरक्षा उपाय है। नवीनतम संस्करण में अपडेट न होना वर्डप्रेस हैक होने का नंबर एक कारण है। इसलिए, नवीनतम और पैच किए गए संस्करणों को अपडेट करने में हमेशा तत्पर रहें। यह आपकी वेबसाइट पर ज्ञात कमजोरियों को ठीक करता है। जिस समय यह ब्लॉग अपडेट किया गया था उस समय का वर्डप्रेस संस्करण 5.4.2 नवीनतम है (15 दिसंबर 2020 को)।

2. साझा सर्वर पर होस्टिंग

एक साझा सर्वर सस्ता विकल्प हो सकता है, लेकिन हैक होने पर इसका महंगा प्रभाव पड़ता है। अपनी वेबसाइट को एक सुरक्षित होस्टिंग पर ले जाएँ, और एक विश्वसनीय होस्टिंग प्रदाता चुनना सुनिश्चित करें। यह सत्यापित करना सुनिश्चित करें कि आपका प्रदाता सर्वोत्तम सुरक्षा मानकों का अनुपालन करता है या नहीं।

3. कमजोर पासवर्ड और उपयोगकर्ता नाम का उपयोग करना

आपकी वेबसाइट के लगभग सभी संवेदनशील क्षेत्र पासवर्ड से सुरक्षित हैं। पासवर्ड आपके अपने नाम/आपकी वेबसाइट के नाम से बना है और इसमें कोई अंक/अक्षर नहीं है, एक कमजोर पासवर्ड है। सुनिश्चित करें कि आप निम्न के लिए कमजोर पासवर्ड का उपयोग नहीं करते हैं -

- wp-admin पैनल,

- सर्वर होस्टिंग पैनल,

- डेटाबेस,

- एफ़टीपी खाते, और

- आपका प्राथमिक ईमेल खाता।

साथ ही, अपने डिफ़ॉल्ट उपयोगकर्ता नाम को कुछ अद्वितीय में बदलें। व्यवस्थापक . जैसे शब्द , आपका अपना नाम , वेबसाइट का नाम , आदि हमलावर के लिए क्रैक करना बहुत आसान है।

4. गलत फ़ाइल अनुमतियां

आसान फ़ाइल अनुमतियाँ हमलावरों को उन्हें एक्सेस करने, संशोधित करने या हटाने दे सकती हैं। कुछ मामलों में, हमलावरों ने फिरौती के खिलाफ फाइलें भी रखीं। अनुशंसित अनुमतियां सेट करें, और कम से कम विशेषाधिकार के सिद्धांत का पालन करना सुनिश्चित करें।

- फ़ाइलों के लिए- 644

- निर्देशिकाओं के लिए- 755

संबंधित: वर्डप्रेस फ़ाइल अनुमतियों को कैसे ठीक करें

5. wp-admin निर्देशिका तक असुरक्षित पहुंच

wp-admin निर्देशिका वह क्षेत्र है जहाँ से आप अपनी वेबसाइट को नियंत्रित करते हैं। वर्डप्रेस व्यवस्थापक निर्देशिका में असुरक्षित पहुंच की अनुमति देने से आपके उपयोगकर्ता/टीम के सदस्य आपकी वेबसाइट पर अवांछित कार्य कर सकते हैं। इस प्रकार, उपयोगकर्ताओं की विभिन्न भूमिकाओं के लिए अनुमतियों को परिभाषित करके पहुंच को प्रतिबंधित करें। इस तरह किसी भी उपयोगकर्ता के पास यह सब करने की शक्ति नहीं है। इसके अलावा, अपने WordPress व्यवस्थापक निर्देशिका में प्रमाणीकरण की परतें जोड़ने से भी मदद मिलती है।

6. पुराने प्लगइन्स या थीम

कई वर्डप्रेस वेबसाइटें अपनी वेबसाइट पर पुराने प्लगइन्स और थीम का उपयोग करती हैं। चूंकि इन प्लगइन्स और थीम में पहले से ही ज्ञात कमजोरियां हैं, इसलिए हैकर्स के लिए उनका फायदा उठाना बहुत आसान है। इसलिए, यदि प्लगइन डेवलपर किसी अपडेट को आगे बढ़ाता है, तो आपको तुरंत अनुसरण करना चाहिए।

7. एसएफ़टीपी/एसएसएच के बजाय सादा एफ़टीपी इस्तेमाल करना

FTP खाते का उपयोग FTP क्लाइंट का उपयोग करके आपके वेब सर्वर पर फ़ाइलें अपलोड करने के लिए किया जाता है। सादा एफ़टीपी आपके पासवर्ड को एन्क्रिप्ट नहीं करता है और किसी के हैक होने के जोखिम को बढ़ाता है। दूसरी ओर, SFTP (SSH फाइल ट्रांसफर प्रोटोकॉल), सर्वर को एन्क्रिप्टेड डेटा भेजता है। इसलिए, हमेशा एफ़टीपी के बजाय एसएफ़टीपी का विकल्प चुनें। आप हर बार अपने सर्वर से कनेक्ट होने पर प्रोटोकॉल को 'SFTP - SSH' में बदलकर ऐसा कर सकते हैं।

हैकर्स वर्डप्रेस वेबसाइटों पर कैसे हमला करते हैं?

1. वर्डप्रेस एसक्यूएल इंजेक्शन

वर्डप्रेस संस्करण 4.8.3 और पिछले वाले SQL इंजेक्शन हमलों के लिए असुरक्षित पाए गए थे। विडंबना यह है कि $wpdb->prepare() आमतौर पर सुरक्षित प्रश्नों को तैयार करने के लिए उपयोग की जाने वाली विधि इस बार स्वयं असुरक्षित थी। इसका मतलब यह था कि इस फ़ंक्शन का उपयोग करके बनाए गए प्रश्नों का उपयोग करने वाले प्लगइन्स और थीम भी संभावित रूप से SQLi हमले के लिए असुरक्षित थे।

इसी तरह, वर्डप्रेस का WP सांख्यिकी प्लगइन 3,00,000 से अधिक डाउनलोड के साथ SQLi के लिए असुरक्षित था। आमतौर पर, एक हमलावर wp_users . जैसी संवेदनशील तालिकाओं को पढ़ सकता है SQLi का उपयोग करके अपनी वर्डप्रेस साइट का। हालांकि पासवर्ड एक एन्क्रिप्टेड प्रारूप में संग्रहीत हैं, फिर भी डिक्रिप्शन के लिए टूल का उपयोग किया जा सकता है। इसका मतलब है कि वर्डप्रेस में एक व्यवस्थापक के खाते में लॉग इन करने के लिए व्यवस्थापक क्रेडेंशियल प्राप्त करना। सबसे खराब स्थिति में, हमलावर SQLi का उपयोग करके एक रिवर्स शेल भी अपलोड कर सकता है जिससे वर्डप्रेस साइट हैक हो जाती है।

संबंधित लेख – WordPress में SQL इंजेक्शन को रोकें

2. वर्डप्रेस क्रॉस-साइट स्क्रिप्टिंग

वर्डप्रेस संस्करण 5.1.1 और पिछले वाले एक एक्सएसएस, सीएसआरएफ, और आरसीई भेद्यता के लिए कमजोर पाए गए थे। यह एक संग्रहीत XSS भेद्यता थी। wp_filter_kses() फ़ंक्शन जो टिप्पणियों को साफ करने के लिए उपयोग किया जाता है, मूल HTML टैग और विशेषताओं जैसे . की अनुमति देता है 'href . के साथ संयुक्त टैग ' विशेषता। इसलिए, हमलावर दुर्भावनापूर्ण पेलोड वितरित कर सकते हैं जैसे . यह डेटाबेस में संग्रहीत हो जाएगा और जब भी कोई उपयोगकर्ता इस पृष्ठ पर जाएगा तो हर बार चलेगा।

संबंधित ब्लॉग – वर्डप्रेस में क्रॉस-साइट स्क्रिप्टिंग – उदाहरण

3. वर्डप्रेस क्रॉस-साइट अनुरोध जालसाजी

सीएसआरएफ सत्यापन टोकन वर्डप्रेस में लागू नहीं किया गया है और ठीक है क्योंकि अगर ऐसा किया जाता है, तो यह वर्डप्रेस की ट्रैकबैक और पिंगबैक सुविधाओं में बाधा उत्पन्न करेगा। सामान्य उपयोगकर्ताओं को व्यवस्थापकों से अलग करने के लिए, वर्डप्रेस टिप्पणी प्रपत्रों में व्यवस्थापक सत्यापन के लिए एक अतिरिक्त गैर का उपयोग करता है।

इसलिए, यदि सही गैर प्रदान किया जाता है, तो टिप्पणी बिना स्वच्छता के बनाई जाती है। और अगर नॉन गलत है, तो कमेंट सैनिटाइजेशन के साथ बनाया जाता है। इसलिए जब कोई व्यवस्थापक नॉन प्रदान करने में विफल रहता है, तो wp_filter_post_kses() का उपयोग करके टिप्पणी को साफ कर दिया जाता है। फ़ंक्शन के बजाय wp_filter_kses() . इस प्रकार, फ़ंक्शन wp_filter_post_kses() एक हमलावर को अनुमति से अधिक HTML टैग और विशेषताओं के साथ टिप्पणियां बनाने की अनुमति देता है जिससे CSRF हमला होता है।

4. वर्डप्रेस रिमोट कोड निष्पादन

4.9.9 से पहले और 5.0.1 से पहले 5.x के वर्डप्रेस संस्करण आरसीई के लिए प्रवण पाए गए थे। कमजोर पैरामीटर _wp_attached_file() . की पोस्ट मेटा प्रविष्टि थी समारोह। इस पैरामीटर को पसंद की एक स्ट्रिंग में हेरफेर किया जा सकता है यानी .jpg? . के साथ समाप्त होना file.php सबस्ट्रिंग।

हालांकि, इसका फायदा उठाने के लिए, हमलावर को लेखक के विशेषाधिकारों की आवश्यकता थी। लेखक विशेषाधिकारों वाला हमलावर विशेष रूप से तैयार की गई छवि अपलोड कर सकता है। इस छवि में Exif मेटाडेटा में एम्बेडेड PHP कोड को निष्पादित किया जाना था। इस भेद्यता का फायदा उठाने के लिए स्क्रिप्ट सार्वजनिक रूप से उपलब्ध है और एक मेटास्प्लोइट मॉड्यूल भी जारी किया गया है!

5. वर्डप्रेस निर्देशिका ट्रैवर्सल

वर्डप्रेस 5.0.3 पथ ट्रैवर्सल हमलों की चपेट में था। इसका फायदा उठाने के लिए, हमलावर को लक्षित वर्डप्रेस साइट पर कम से कम लेखक विशेषाधिकारों की आवश्यकता होती है। कमजोर घटक थे कार्य wp_crop_image() ।

तो, इस फ़ंक्शन को चलाने वाला उपयोगकर्ता (एक छवि को क्रॉप करने में सक्षम है) छवि को एक मनमानी निर्देशिका में आउटपुट कर सकता है। इसके अलावा, फ़ाइल नाम को डायरेक्टरी अप सिंबल यानी '../ के साथ जोड़ा जा सकता है। ' फ़ाइल का पथ प्राप्त करने के लिए एक हमलावर प्राप्त करना चाहता है यानी .jpg?/../../file.jpg। इस भेद्यता को दोहराने के लिए शोषण और मेटास्प्लोइट मॉड्यूल ऑनलाइन उपलब्ध हैं!

6. छोटी गाड़ी प्लगइन्स या थीम

यह भी संभावना है कि वर्डप्रेस के हैक होने के लिए खराब कोड वाला प्लगइन जिम्मेदार है। गैर-प्रतिष्ठित लेखकों की थीम में अक्सर बग्गी कोड होता है। कुछ मामलों में, हमलावर स्वयं कई साइटों से समझौता करने के लिए मैलवेयर से भरे प्लगइन्स और थीम जारी करते हैं। साथ ही, पुराना वर्डप्रेस सॉफ्टवेयर साइट को कमजोर बना सकता है जिससे वर्डप्रेस हैक हो सकता है।

अपनी वर्डप्रेस वेबसाइट को सुरक्षित करना

1. सुरक्षित व्यवहार

- सामान्य या डिफ़ॉल्ट पासवर्ड का उपयोग करने से बचें। सुनिश्चित करें कि वर्डप्रेस लॉगिन के लिए एक सुरक्षित और यादृच्छिक पासवर्ड की आवश्यकता है।

- साइट से पुराने वर्डप्रेस इंस्टॉलेशन के फोल्डर हटा दें क्योंकि वे संवेदनशील जानकारी लीक कर सकते हैं।

- अप्रतिष्ठित लेखकों के अशक्त विषयों या प्लगइन्स का उपयोग न करें। मौजूदा प्लग इन और थीम को नवीनतम पैच के साथ अप टू डेट रखें।

- WordPress होस्टिंग स्थान को अन्य साइटों के साथ साझा करते समय सबनेटिंग का उपयोग करें।

- सुनिश्चित करें कि इंटरनेट पर कोई संवेदनशील पोर्ट नहीं खुला है।

- .htaccess का उपयोग करके संवेदनशील वर्डप्रेस फ़ाइलों के लिए निर्देशिका अनुक्रमण अक्षम करें।

- उन देशों के आधार पर आईपी प्रतिबंधित करें जहां से आपको साइट पर भारी बॉट ट्रैफ़िक का पता चलता है।

- यदि आप वर्डप्रेस के लिए डेवलपर हैं तो सुरक्षित कोडिंग प्रथाओं का पालन करें।

- अपनी वर्डप्रेस साइट के लिए एसएसएल का प्रयोग करें।

- अपनी वर्डप्रेस साइट का बैकअप हमेशा अलग से रखें।

- wp-login.php का नाम बदलकर एक अद्वितीय स्लग कर दें।

- अपनी WordPress साइट में लॉग इन करने के लिए दो-कारक प्रमाणीकरण का उपयोग करें।

2. सुरक्षा समाधान का उपयोग करें

एक फ़ायरवॉल आपकी वर्डप्रेस साइट को सुरक्षित रखने में मदद कर सकता है, भले ही वह असुरक्षित हो। हालाँकि, वर्डप्रेस की विविध आवश्यकताओं के अनुसार सही फ़ायरवॉल खोजना मुश्किल हो सकता है। Astra can help you in making the right choices from its three plans of Essential, Pro, and Business. No matter you use WordPress to run a small blog or a corporate site, Astra covers every ground for you. Moreover, the Astra security solution scans and patches your vulnerable WordPress site automatically. Just install the Astra plugin and your site is secure again.

Try a demo now!

3. Security Audit and Pentesting

As seen in the article, vulnerabilities in WordPress will arise from time to time. Therefore, as a precautionary measure, it is advisable to conduct penetration testing of your website. This will reveal the loopholes to you before the attackers can catch up on your site’s security. Astra provides a comprehensive security audit of the complete WordPress site. With its 120+ active tests, Astra gives you the right mix of automatic and manual testing.