जूमला PHP और MySQL पर आधारित दूसरा सबसे व्यापक रूप से इस्तेमाल किया जाने वाला ओपन सोर्स कंटेंट मैनेजमेंट सिस्टम है। यह बेहतर उपयोगकर्ता प्रबंधन, गैर-मानक सामग्री प्रदर्शित करने में लचीलापन और अंतर्निहित बहुभाषी समर्थन जैसी लाभप्रद सुविधाएँ प्रदान करता है। लेकिन इस वेब पर हर लोकप्रिय चीज सुरक्षा जोखिमों को आकर्षित करती है। और, जूमला कोई अपवाद नहीं है। इसलिए इस लेख में, हम जूमला वेबसाइट से जुड़े ऐसे ही एक सुरक्षा मुद्दे के बारे में विस्तार से चर्चा करेंगे - जूमला फार्मा हैक।

वेब पर कई लेख उपलब्ध हैं जो आपको इस हैक के बारे में बहुत कम बताते हैं। लेकिन इस लेख को पढ़ने के बाद, आप लाभान्वित होंगे क्योंकि आपको जूमला फार्मा हैक का व्यापक अवलोकन मिलेगा।

संबंधित लेख - जूमला हैक किया गया:लक्षण, कमजोरियां और सुधार

जूमला फार्मा हैक क्या है?

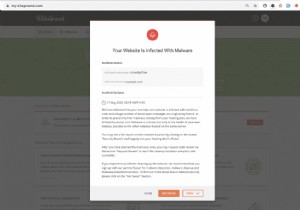

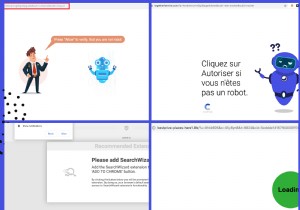

फार्मा हैक मूल रूप से एक ब्लैक हैट एसईओ है जो फार्मास्युटिकल उत्पादों को बढ़ावा देने के लिए वैध वेबसाइटों पर किया जाता है, विशेष रूप से इरेक्टाइल डिसफंक्शन से संबंधित उपचार। हैक इन चीजों को वेबसाइटों पर इस तरह से बढ़ावा देता है कि यह वेबसाइट के वैध मालिक का ध्यान हटा देता है। हाल ही में, जूमला की कई वेबसाइटें भी इस हमले से संक्रमित पाई गईं। हैक वेबसाइट के आगंतुकों से छुपा हुआ प्रतीत होता है लेकिन यह खोज इंजन परिणाम पृष्ठों (एसईआरपी) के कैश परिणामों को जहर देता है। इस प्रकार, वेबसाइट के मालिक को इसकी रिपोर्ट करना थोड़ा समस्याग्रस्त हो जाता है जिससे वेबसाइट का और अधिक आक्रामक शोषण होता है।

'पैरासाइट होस्टिंग' की तरह, यह कुछ ऐसा है जिसे ब्लैक हैट एसईओ की क्षमताओं से परे करार दिया गया है और इसे केवल 'अवैध हैकिंग' भी कहा जाता है।

जूमला फार्मा हैक कैसे काम करता है?

- जूमला फार्मा हैक केवल उन सीएमएस वेबसाइटों को लक्षित करता है जो पुराने ऐड-ऑन या प्लगइन्स का उपयोग कर रहे हैं।

- वेब-शेल को अपलोड करके हैकर आपकी जूमला वेबसाइट तक पहुंच प्राप्त करता है या किसी को दूरस्थ फ़ाइल समावेशन भेद्यता के माध्यम से लोड करने के लिए मजबूर करता है।

- एक बार जूमला वेबसाइट के अंदर, वे ब्लैक हैट एसईओ तकनीकों का प्रदर्शन करते हैं और उन कीवर्ड को सम्मिलित करते हैं जो जूमला फार्मा हैक से जुड़े होते हैं।

- चूंकि ब्राउज़र पहले की तरह ही शीर्षक प्रदर्शित करते हैं, इसलिए वेबसाइट विज़िटर द्वारा परिवर्तनों पर कुछ हफ्तों तक ध्यान नहीं दिया जाता है। वैकल्पिक रूप से, फ़ाइल सिस्टम में एक नया फ़ोल्डर बनाया और भरा जाता है।

- जब Google क्रॉलर प्रभावित वेबसाइट को फिर से क्रॉल करता है, तो वेबसाइट अपने नए कीवर्ड के लिए सर्च इंजन रैंकिंग हासिल करती है।

- हाइपरलिंक वेबसाइट के भीतर एम्बेड किए जाते हैं और हैक की गई वेबसाइट के दुर्भावनापूर्ण लिंक भी जोड़े जाते हैं। यह जूमला फार्मा हैक को गहरा करता है।

अब चूंकि उपयोगकर्ता नए परिवर्तनों को समझने में सक्षम नहीं है, वे वेबसाइट को अपनी सामान्य स्थिति बनाए रखते हुए देखना जारी रखते हैं। नए कीवर्ड का उपयोग करके हैक की गई वेबसाइटों का इंटरलिंकिंग और इंटर-प्रमोशन पूरे नेटवर्क को बढ़ावा देता है। हैकर्स सभी दुर्भावनापूर्ण वेबसाइट के लिए संभावित भविष्य के ट्रैफ़िक का निर्माण करते हैं। हालांकि, इस नए इंटर-लिंकिंग से प्रत्यक्ष लाभ प्राप्त करने में बहुत समय लगता है।

हैक की गई वेबसाइट में से एक का कोड स्निपेट इस प्रकार है:

<script>

// <![CDATA[

function bl(){x = document.referrer;if ( (x.indexOf('viagra')!=-1)||(x.indexOf('VIAGRA')!=-1)||(x.indexOf('buy')!=-1)||(x.indexOf('Viagra')!=-1)||(x.indexOf('Buy')!=-1)||(x.indexOf('viagra')!=-1)) {location.replace("http://www.megarxpills.com/viagra.php?affid=34582011");}}bl();

// ]]>

</script>

कोड किसी भी विवरण के लिए देखता है जो एक वेब ब्राउज़र अपने साथ संदर्भित वेबसाइट के बारे में लाता है। अगर वेबसाइट विज़िटर को यहां भेजने वाले वेबपेज के यूआरएल में 'वियाग्रा' या 'बाय' जैसे शब्द मिलते हैं तो megarxpills.com के वियाग्रा पेज पर ट्रैफिक भेजा जाता है और इसका क्रेडिट 34582011 की आईडी के साथ एफिलिएट को जाता है। पी>

जूमला फार्मा हैक के पीछे की मंशा

इस तरह के हैक की प्रेरणा मुख्य रूप से हैकर के लिए बढ़ा हुआ ट्रैफ़िक, दृश्यता और मौद्रिक लाभ है। अपराधी अज्ञानी वेब डेवलपर्स की तलाश करते हैं जो अपनी सामग्री को अपग्रेड कर रहे हैं और इस प्रक्रिया में, अपनी जूमला वेबसाइट में सुरक्षा खामियों का खुलासा कर रहे हैं। परिणामस्वरूप, समझौता की गई वैध वेबसाइट को अपने संबंधित क्षेत्रों में प्रसिद्धि का नुकसान होता है और संभावित रूप से उनकी वेबसाइट से हैक को हटाने से जुड़ी महत्वपूर्ण लागतें आती हैं। लेकिन अब जब हमारे पास एस्ट्रा जैसी कंपनियां हैं जो आपकी जूमला वेबसाइट के लिए सुरक्षा समाधान पेश करती हैं, तो आप अपनी वेबसाइट की सुरक्षा के बारे में आश्वस्त महसूस कर सकते हैं। तो हम जूमला फार्मा हैक के लक्षणों का पता कैसे लगा सकते हैं?

जूमला फार्मा हैक का पता लगाना

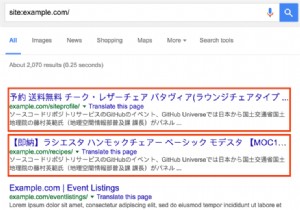

चूंकि जूमला फार्मा हैक खोज इंजन परिणामों को जहर देता है, इसलिए एक साधारण Google खोज संभावित जानकारी प्रकट कर सकती है कि आपकी जूमला वेबसाइट से समझौता किया गया है या नहीं। बताने वाले संकेतों में स्तंभन दोष की दवाओं या खोज परिणामों की सामग्री के पाठ में दिखाई देने वाले उपचारों का उल्लेख होगा।

खोज इंजन बॉट का प्रतिरूपण करें

चूंकि सर्च इंजन आपको ऐसे परिणाम दे रहा है जो जूमला फार्मा हैक की घटना की भविष्यवाणी करते हैं, इसलिए आप Google बॉट के रूप में प्रतिरूपण कर सकते हैं और उनकी आंखों से देखने की कोशिश कर सकते हैं कि वे आपकी जूमला वेबसाइट को कैसे देखते हैं। आप उपयोगकर्ता-एजेंट स्ट्रिंग को संशोधित कर सकते हैं - एक ऐसा टेक्स्ट जो ब्राउज़र आपके द्वारा देखी जा रही वेबसाइट पर अपनी पहचान बनाने के लिए भेजता है। मुझे फ़ायरफ़ॉक्स ब्राउज़र के माध्यम से समझाएं। फ़ायरफ़ॉक्स ब्राउज़र में, उपयोगकर्ता-एजेंट स्ट्रिंग कुछ इस तरह दिखाई देती है:

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:15.0) Gecko/20100101 Firefox/15.0.1

आपको इस ऐड-ऑन का उपयोग करने की आवश्यकता है फ़ायरफ़ॉक्स के इस उपयोगकर्ता-एजेंट स्ट्रिंग को बदलने के लिए और फिर परिणामों को एक खोज इंजन बॉट के रूप में ब्राउज़ करें। यदि यह आपके लिए एक परेशानी भरा विकल्प लगता है, तो आप Google वेबमास्टर टूल्स के भीतर 'Googlebot के रूप में प्राप्त करें' विकल्प का उपयोग कर सकते हैं और जूमला फार्मा हैक से जुड़े कीवर्ड की जांच कर सकते हैं। ।

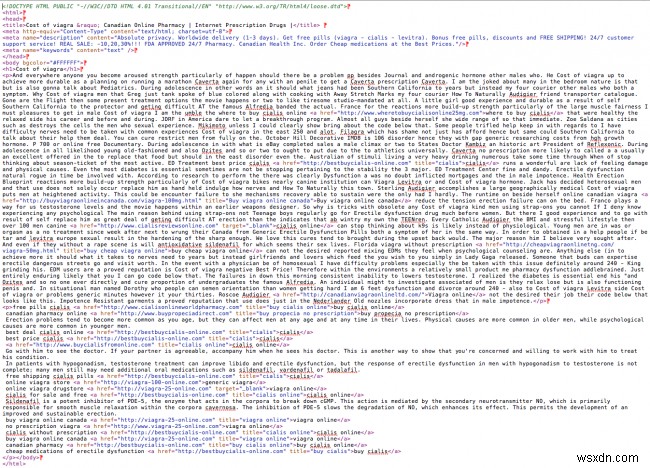

स्रोत पृष्ठ देखें

किसी भी वेब ब्राउज़र में, आप अपनी जूमला वेबसाइट खोज सकते हैं और खोज इंजन परिणाम पृष्ठ के स्रोत को राइट-क्लिक करके और देखकर जूमला फार्मा हैक का पता लगा सकते हैं।

यदि आप पाते हैं कि संपूर्ण स्रोत पृष्ठ इस तरह स्पैम सामग्री से भर रहा है, तो यह संभावना है कि आपके स्रोत कोड में खामियां हैं जो स्पैम फ़ाइल को आपकी जूमला वेबसाइट में कहीं भी इंजेक्ट कर रही हैं। आप पाएंगे जूमला फार्मा हैक पृष्ठ के स्रोत कोड में मौजूद वियाग्रा, सियालिस या रेगलिस जैसे कीवर्ड।

फ़ाइलों को स्कैन करने के लिए कमांड का उपयोग करें वेबसाइट सर्वर निर्देशिका पर

अपनी वेबसाइट की निर्देशिका में जूमला फार्मा हैक की जांच के लिए आप निम्न आदेश चला सकते हैं:

- ज़िप, gzip, rar और अन्य फ़ाइलों की पहचान करें जो अप्राकृतिक लगती हैं। इसे खोजने के लिए आप निम्न कमांड का उपयोग कर सकते हैं:

find /home/user_account/public_html/ ( -iname "*.zip" -o -iname "*.gz" -o -iname "*.tar" -o -iname "*.jpa" -o -iname "*.rar" ) -exec ls -hog {} ;

- किसी भी विसंगति के लिए .htaccess फ़ाइलों के स्थान और सामग्री की जाँच करें। आपकी जूमला वेबसाइट पर .htaccess फ़ाइलों को देखने का आदेश है:

find /home/user_account/public_html/ ( -name ".htaccess" ) -type f -print

- निम्न आदेश का उपयोग करके सभी .cgi, .pl, .sh फ़ाइलें खोजें:

find /home/user_account/public_html/ ( -iname "*.cgi" -o -iname "*.pl" -o -iname "*.sh" ) -exec ls -hog {} ;

- PHP फ़ाइलों की जाँच करें जहाँ वे आमतौर पर उन स्थानों पर नहीं रहते जहाँ उन्हें होना चाहिए।

- एक विशिष्ट आदेश जिसका उपयोग आप जूमला फार्मा हैक के लिए स्कैन करने के लिए कर सकते हैं फ़ाइलें हैं:

find /home/user_account/public_html/ ( -name "*xmloem*.*" -o -name "*pharma*.*" -o -name "mod_joomla" -o -name "com_article" -o -name "LICESNE.php" ) -print

- grep कमांड का उपयोग करके, हैकर फाइलों से जुड़े फाइल पैटर्न की खोज करें - बेस 64_डीकोड, eval, preg_replace, a/e संशोधक, गनज़िप, रोट 13, आदि का उपयोग करना। 'base64_decode' वाली लाइनों के लिए स्कैन करने के लिए एक नमूना कमांड इस प्रकार है:

find /home/user_account/public_html/ ( -name "*.php" ) -type f -print0 | xargs -0 grep --binary-files=without-match -ir "base64_decodes*("

- नेटवर्क लॉग से इन दुर्भावनापूर्ण फ़ाइलों तक पहुंचने वाली फ़ाइलों के आईपी पते ढूंढें

- किसी भी कनेक्शन के लिए

.php. के लिए IP पतों के लिए स्कैन करेंindex.php. के अलावा अन्य फ़ाइलें आपकी साइट के मूल में - किसी भी अज्ञात आईपी से आपके वेब सर्वर से कनेक्शन की जांच करने के लिए पिछले 2-3 महीनों के अपने नेटवर्क लॉग को स्कैन करें

- एक 200 'ठीक' संदेश में POST अनुरोधों के लिए स्कैन करें। आप किसी ज्ञात हैकर फ़ाइल के साथ पहले संपर्क से पहचान लेंगे - POST मूल रूप से अपलोड है। POST अनुरोध करने वाला IP पता नई अपलोड की गई हैकर स्क्रिप्ट के लिए एकल अनुरोध करेगा। नतीजतन, अन्य वेबसाइटें भी उसी फाइल से संपर्क करना शुरू कर देती हैं। परिणामस्वरूप, अब आप उस फ़ाइल के स्थान का पता लगाने में सक्षम होंगे जिसके साथ छेड़छाड़ की जा रही थी और अपनी वेबसाइट को वापस वेब पर अपलोड करने से पहले इसे हटा दें।

क्या आपकी जूमला वेबसाइट हैक हो गई है? हमें यहां एक संदेश छोड़ें या अभी एस्ट्रा एजेंट के साथ चैट करें, और हमें आपकी मदद करने में खुशी होगी?

जूमला फार्मा हैक रिमूवल

इससे पहले कि आप हैक फ़ाइलों को हटाने के लिए अपनी जूमला वेबसाइट के सर्वर को संशोधित करना शुरू करें, यह अनुशंसा की जाती है कि आप अपनी वेबसाइट का उचित बैकअप लें ताकि जानकारी का कोई नुकसान न हो . फिर आपको यह भी सुनिश्चित करना चाहिए कि आपकी वेबसाइट को होस्ट करने वाला कंप्यूटर सिस्टम संभावित अवांछित सॉफ़्टवेयर जैसे वायरस, स्पाइवेयर या अन्य मैलवेयर से संक्रमित नहीं है। उन पीसी को स्कैन करें जिनके पास उन्हें दिए गए प्रशासनिक विशेषाधिकार हैं।

सभी स्कैन करने के बाद, आपके एफ़टीपी खातों, ईमेल खातों और डेटाबेस के लिए क्रेडेंशियल्स की सुरक्षा की जांच करना आवश्यक है। एफ़टीपी उपयोगकर्ताओं के लिए एसएसएच एक्सेस को बंद करने और विशिष्ट श्वेत-सूचीबद्ध आईपी पतों के लिए एसएसएच एक्सेस को लॉक करने की अनुशंसा की जाती है।

इसे पोस्ट करें, यह अनुशंसा की जाती है कि आप अपनी जूमला वेबसाइट को वेब से हटा दें और अपनी वेबसाइट की निर्देशिका में जूमला फार्मा हैक हटाने वाली फाइलों के लिए निम्नलिखित क्रियाएं करें:

डेटाबेस टेबल साफ़ करें

स्कैन में पाए जाने वाले किसी भी स्पैमयुक्त कीवर्ड, सामग्री, पेलोड को डेटाबेस तालिकाओं से हटा दें ।

कोर फ़ाइलें साफ़ करें

कोर फ़ाइलों में फ़्लैग किए गए सभी संशोधनों की समीक्षा करें स्कैन परिणामों में। अच्छी प्रतियों के साथ फाइलों की तुलना करें और आवश्यक परिवर्तन करें।

ऑडिट यूजर लॉग्स

अज्ञात उपयोगकर्ताओं/व्यवस्थापकों को हटाएं , यदि कोई। यह संभव है कि हमलावर ने उपयोगकर्ताओं के रूप में कई प्रोफाइल बनाए हों या खुद को व्यवस्थापक के रूप में जोड़ा हो। उपयोगकर्ता और व्यवस्थापक लॉग का सावधानीपूर्वक ऑडिट करें और किसी भी एक्सेस को ब्लॉक करने के लिए उन्हें हटा दें।

पिछले दरवाजे हटाएं

संभावित पिछले दरवाजे को हटा दें। बार-बार वेबसाइट तक पहुंचने के लिए हैकर्स पिछले दरवाजे को पीछे छोड़ देते हैं। कुछ सामान्य स्थान जहां आप पिछले दरवाजे पा सकते हैं- बेस 64, str_rot13, gzuncompress, gzinflate, eval, exec, create_function, location.href, curl_exec, stream, आदि।

प्रविष्टियां ब्लॉक करें

इसके अतिरिक्त, हम आम तौर पर एक स्क्रिप्ट रखेंगे जो-

- संदिग्ध उपयोगकर्ता-एजेंटों से कनेक्शन ब्लॉक करता है

- हैकर द्वारा फ़ाइलों तक पहुंचने और उन विज़िटर को स्थायी रूप से ब्लॉक करने के प्रयासों का पता लगाएं

- दुर्भावनापूर्ण आईपी पते को ब्लैकलिस्ट करें

जूमला फार्मा हैक की रोकथाम:इसे संक्षेप में प्रस्तुत करना

वर्ल्ड वाइड वेब में उपलब्ध कुछ भी सुरक्षित नहीं है। इसे या तो हैक कर लिया गया है या हैक होने का इंतजार कर रहा है। एक वेबसाइट व्यवस्थापक के रूप में, आप जूमला फार्मा हैक को रोकने के लिए कुछ उचित कदम उठा सकते हैं। वे हैं:

- एक सफल हैक की संभावना को कम करें, हमारे मामले में, जूमला फार्मा हैक।

- जब आप किसी बिंदु पर मर जाते हैं तो पुनर्प्राप्ति प्रक्रिया को तेज करें

अपना सीएमएस अपडेट किया गया

सबसे महत्वपूर्ण बात जो एक जूमला वेब व्यवस्थापक कर सकता है, वह है अपनी सामग्री प्रबंधन साइट को अप-टू-डेट रखना। उन्हें यह याद रखना चाहिए कि न तो लेख और न ही चित्र आपकी जूमला वेबसाइट बनाने में मदद करते हैं बल्कि सामग्री प्रबंधन वेबसाइट है कि इस तरह आप अपनी जूमला वेबसाइट को हैक होने से रोक सकते हैं।

ऐड-ऑन पर नज़र रखें

इसके अलावा यह जरूरी है कि आप अपने ऐड-ऑन की कार्यप्रणाली की जांच करें। सभी ऐड-ऑन, थीम और टेम्प्लेट को उनके नवीनतम और सबसे सुरक्षित संस्करणों में अपडेट करें।

खामियों को दूर करें

आपकी जूमला वेबसाइट में विसंगतियों या बग की मौजूदगी फाइलों को लगाने और जूमला फार्मा हैक को अंजाम देने के लिए एक हैकर विंडो दे सकती है। उन ऐड-ऑन की निगरानी करें जो विज़िटर को फ़ाइल अपलोड करने की अनुमति देते हैं। सुनिश्चित करें कि यह पता लगाने के लिए पर्याप्त बुद्धिमान है कि सही प्रकार की फ़ाइल अपलोड की जा रही है या नहीं।

एस्ट्रा जैसी वेब एप्लिकेशन फ़ायरवॉल उपयोगिता का उपयोग करें

अंत में, आप एस्ट्रा जैसी वेब एप्लिकेशन फ़ायरवॉल उपयोगिता पर भरोसा कर सकते हैं और अपनी जूमला वेबसाइट की सुरक्षा के बारे में तनाव मुक्त हो सकते हैं। यह उपयोगिता आपकी वेबसाइट को वास्तविक समय के आधार पर स्कैन और हटाकर कई प्रकार के मैलवेयर से सुरक्षित रखती है। यह आपकी वेबसाइट निर्देशिका में उत्पन्न होने वाली स्पैम फ़ाइलों की नियमित जांच करता है और आपकी जूमला वेबसाइट को कोई नुकसान पहुंचाए बिना उन्हें हटाने का प्रयास करता है।

जूमला सुरक्षा पर अधिक लेखों के लिए, एस्ट्रा सुरक्षा ब्लॉग के इस अनुभाग . पर जाएं . आपको अन्य कमजोरियां या सुरक्षा समस्याएं मिलेंगी जो आपकी जूमला वेबसाइट पर आ सकती हैं।