जूमला कुछ महान सामुदायिक समर्थन के साथ एक अत्यधिक मजबूत सीएमएस है। इसके अलावा, यह अत्यधिक अनुकूलन योग्य है क्योंकि जूमला पर चलने वाली साइटें व्यक्तिगत पृष्ठों से लेकर सरकारी साइटों तक भिन्न होती हैं। इसकी व्यापक लोकप्रियता को इसके द्वारा प्रदान किए जाने वाले 90+ से अधिक भाषा समर्थन के लिए जिम्मेदार ठहराया जा सकता है। हालाँकि, लोकप्रिय होने के कारण यह स्पैमर और हैकर्स के लिए भी एक लक्ष्य बन जाता है। अक्सर उपयोगकर्ता शिकायत करते हैं कि उनका जूमला हैक कर सामुदायिक मंचों पर स्पैम भेज रहा है। प्रभावित उपयोगकर्ताओं की भारी संख्या के कारण ये हमले काफी सामान्य हैं। अक्सर स्पैम ईमेल में वियाग्रा बेचने वाले फार्मा विज्ञापन होते हैं। जूमला वेब सुरक्षा पुस्तक के अनुसार,

इस बात के संकेत हैं कि जूमला ने हैक करके स्पैम भेजा है

स्पैम ईमेल हमले की खोज में आमतौर पर कुछ घंटों से लेकर दिनों तक का समय लगता है। विलंबता इस तथ्य के कारण होती है कि ईमेल को प्रचारित होने में समय लगता है। इसलिए इसका पता तब चलता है जब कोई उपयोगकर्ता आपको स्पैम ईमेल के बारे में सूचित करता है। हालांकि, कुछ मामलों में, वेब व्यवस्थापक को सूचित किया जाता है कि वह स्पैम भेजने से पहले ऑनलाइन सेवाओं का उपयोग करता है। इन सेवाओं से पता चल सकता है कि डोमेन को स्पैम के लिए काली सूची में डाल दिया गया है। हालांकि कुछ ऑनलाइन सुरक्षा समाधान ऐसे खतरों के बारे में उपयोगकर्ताओं को पहले से ही सूचित कर सकते हैं।

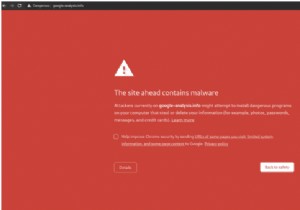

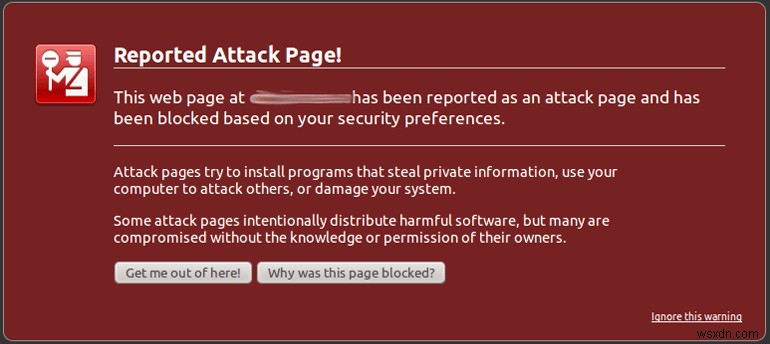

कुछ मामलों में, यह देखा गया है कि स्पैम हमला बैंडविड्थ को दबा सकता है। इसके बाद आपका ISP आपको स्पैम ईमेल के बहिर्वाह के बारे में सूचित कर सकता है। इंटरनेट में बहुत सारे संसाधन हैं जो ऑनलाइन स्पैम सूची को बनाए रखते हैं। यदि आपका जूमला हैक हो गया है और स्पैम भेज रहा है, तो आपके सर्वर आईपी को ब्लैकलिस्ट कर दिया जाएगा। एक बार एक सेवा आपको ब्लैकलिस्ट कर देती है, तो यह ऐसी सभी ब्लैकलिस्ट के माध्यम से प्रचारित करती है। इसके बाद Google जैसे सर्च इंजन आपकी साइट को स्पैम के लिए ब्लैकलिस्ट कर देते हैं। इसलिए, जब उपयोगकर्ता विज़िट करते हैं, तो उनका स्वागत इस तरह के पेज से किया जा सकता है।

साइट से स्पैम ईमेल के बड़े पैमाने पर वितरण को नोटिस करने के बाद, Google ने इसे एक आक्रमण पृष्ठ के रूप में सूचीबद्ध किया है। यह पृष्ठ उपयोगकर्ताओं को साइट पर आगे बढ़ने के विरुद्ध चेतावनी देता है। यदि आपकी साइट में ये लक्षण दिखाई देते हैं तो यह जूमला हैक करके स्पैम भेजने के कारण हो सकता है!

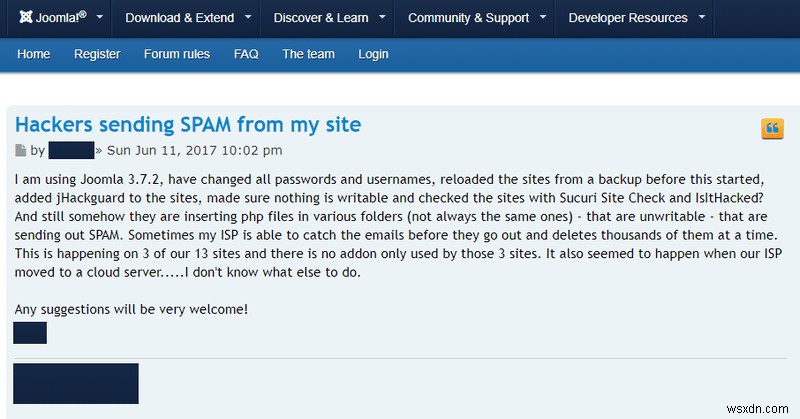

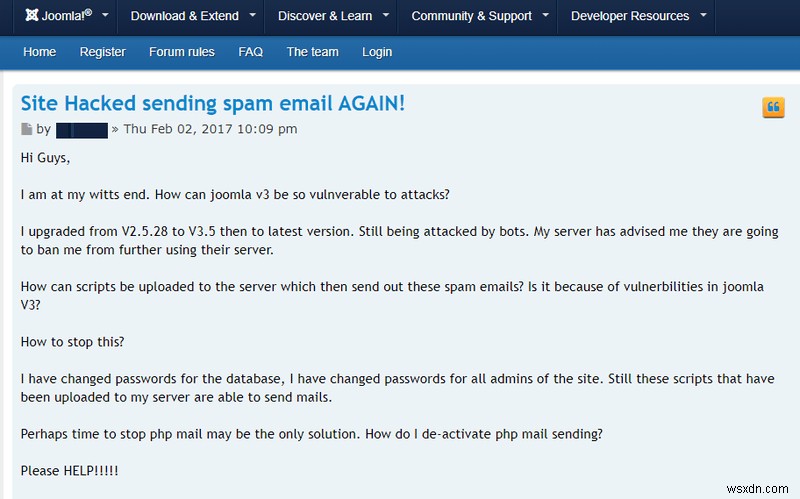

जूमला हैक किए गए स्पैम उदाहरण भेज रहा है

जूमला हैक करके स्पैम भेजने का मुद्दा काफी व्यापक है। कई उपयोगकर्ता इस मुद्दे के बारे में सामुदायिक मंचों पर शिकायत करते हैं। कुछ फिर से संक्रमित भी हो जाते हैं! जूमला समुदाय मंचों से ऐसे कुछ उदाहरण यहां दिए गए हैं।

जूमला हैक किया गया स्पैम भेजना:कारण

एसक्यूएल इंजेक्शन

जूमला डेटाबेस को अक्सर लक्षित किया जाता है। इस तथ्य से संबंधित है कि वेब पर SQL इंजेक्शन काफी सामान्य है। जिससे इसे OWASP की शीर्ष 10 कमजोरियों में से एक में शामिल किया जा सके। एक बार जब हमलावर डेटाबेस को पकड़ लेता है, तो साइनअप ईमेल वाली तालिकाओं को निर्धारित करने के लिए SQL स्टेटमेंट का उपयोग किया जा सकता है। सूची प्राप्त होने के बाद, हमलावर इसका उपयोग बड़ी संख्या में उपयोगकर्ताओं को स्पैम करने के लिए कर सकता है। इसलिए, डेटाबेस को सुरक्षित रखना महत्वपूर्ण है।

उदाहरण के लिए, जूमला का जिमटावल . नाम का एक एक्सटेंशन है . इसका उपयोग वेब पर रेडियो स्टेशन चलाने के लिए किया जा सकता है। हालाँकि, यह घटक SQLi के लिए असुरक्षित पाया गया था। कमजोर पैरामीटर थाid . पूरा यूआरएल इस तरह दिखता है:

कंपोनेंट ने बिना सैनिटाइज़्ड यूजर इनपुट को SQLi की ओर ले जाने की अनुमति दी। यहां, id . के बाद SQL कथनों को जोड़कर , हमलावर डेटाबेस की सामग्री को पढ़ सकते थे। उदाहरण के लिए, डेटाबेस संस्करण और उपयोगकर्ता को प्रकट करने के लिए, निम्न क्वेरी निष्पादित की जा सकती है।

' AND EXTRACTVALUE(66,CONCAT(0x5c,(SELECT (ELT(66=66,1))),CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION())))-- VerAyari

यहां एपॉस्ट्रॉफी चिह्न पिछले कथन के इनपुट को समाप्त करता है। इसके बाद या क्लॉज अगले SQL स्टेटमेंट को निष्पादित करता है। यह कथन उपयोगकर्ता और डेटाबेस संस्करण को प्राप्त करता है। इसके लिए शोषण पहले ही जारी किया जा चुका है। इसके अलावा, हमलावर हमले को तेज करने के लिए स्वचालित उपकरणों का उपयोग कर सकता है। यहां से हमलावर डेटाबेस में संग्रहीत सभी ईमेल को खोज सकता है।

कुछ मामलों में जहां साइट स्टैक आधारित SQLi . है कमजोर, हमलावर कमांड निष्पादित कर सकता है। इन आदेशों को स्थानीय सर्वर पर चल रही डेटाबेस सेवा के माध्यम से निष्पादित किया जाता है। इन आदेशों का उपयोग करते हुए, जूमला हैक करके स्पैम भेजने की समस्या हो सकती है। इसलिए स्पैम स्थानीय एसएमटीपी सर्वर से ही उत्पन्न हो सकता है। जूमला हैक करके स्पैम भेजने के अलावा, हमलावर साइट पर अन्य हमले करने के लिए डेटाबेस जानकारी का भी उपयोग कर सकता है!

कमजोर क्रेडेंशियल

यह बहुत संभव है कि हमलावर ने आपके एसएमटीपी सर्वर पर जबरदस्ती लॉगिन किया हो। डिफ़ॉल्ट या कमजोर पासवर्ड का उपयोग करने से साइट इस प्रकार के हमलों के प्रति संवेदनशील हो जाती है। जब SMTP सर्वर हमलावर के नियंत्रण में होता है, तो इससे जूमला हैक होकर स्पैम भेज सकता है।

खुले पोर्ट

खुले बंदरगाह साइट को हमलावर को दे सकते हैं। एसएमटीपी डिफ़ॉल्ट पोर्ट 25 का उपयोग करता है . हालाँकि, इस पोर्ट का उपयोग करने से बचें क्योंकि इसे अक्सर स्पैमर द्वारा लक्षित किया जाता है। कुछ मामलों में, ISP खुद इस पोर्ट को ब्लॉक कर देते हैं। पोर्ट 587 एक बेहतर विकल्प है। चूंकि यह पोर्ट टीएलएस एन्क्रिप्शन को सपोर्ट करता है। पोर्ट 25 मैलवेयर और स्पैम के लिए प्राथमिक लक्ष्य है। एक हमलावर खुले बंदरगाहों के माध्यम से तोड़ सकता है जो जूमला को स्पैम भेजकर हैक कर लेता है। एक्सपोज़िंग पोर्ट 25 इंटरनेट के परिणामस्वरूप बड़ी मात्रा में इनबाउंड स्पैम हो सकता है!

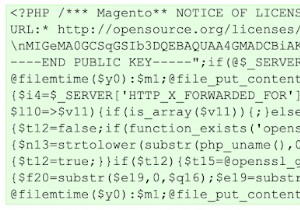

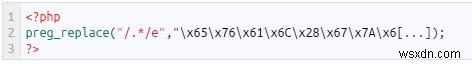

स्क्रिप्ट अपलोड

आमतौर पर, हमलावर ऊपर दी गई ज्ञात तकनीकों का उपयोग करके सर्वर का शोषण करते हैं। इसके बाद स्पैम भेजने वाले जूमला हैक किए गए को अनुकूलित करने के लिए, स्वचालन का उपयोग किया जाता है। PHP स्क्रिप्ट इस कार्य को बहुत कुशलता से पूरा कर सकती है। इन स्क्रिप्ट का उपयोग SMTP सर्वर या MX सर्वर . से संबंध बनाने के लिए किया जाता है कुछ मामलों में। एक विशिष्ट स्क्रिप्ट में इस तरह का कोड होगा:

स्पष्ट रूप से, कोड अस्पष्टीकरण तकनीकों का उपयोग किया गया है। हालाँकि, जब इस स्क्रिप्ट को डिकोड किया जाता है, तो यह कुछ इस तरह अनुवादित होती है

जैसा कि कोड से देखा गया है, स्क्रिप्ट eval() निर्माण का उपयोग करती है। यह कमांड एक इनपुट स्ट्रिंग को PHP कोड में प्रोसेस करता है। सुरक्षित कोडिंग प्रथाएं eval() के उपयोग से बचने का सुझाव देती हैं। चूंकि यह हमलावरों को सर्वर पर मनमाने कोड को निष्पादित करने में मदद करता है। इसके अलावा, डेटाबेस में कोड स्टोर करने के लिए eval() का उपयोग किया जा सकता है। इस कोड को बाद में निष्पादित किया जाता है और जूमला को स्पैम भेजकर हैक कर लिया जाता है। ये स्क्रिप्ट बड़े पैमाने पर स्पैम को दो तरह से पंप कर सकती हैं:

- एमटीए कतार स्पैम :मैसेज ट्रांसफर एजेंट (एमटीए) आपकी जूमला साइट से प्राप्तकर्ता को मेल डिलीवर करने के लिए जिम्मेदार है। कभी-कभी शोषण करने वाली स्क्रिप्ट एमटीए कतारों में भारी मात्रा में स्पैम ईमेल डाल देती हैं। इससे चेतावनी संदेश हो सकते हैं जैसे "MTA कतार बहुत बड़ी है! ". एक निश्चित सीमा तक पहुँचने के बाद, ईमेल ISP द्वारा भी ब्लॉक किए जा सकते हैं। इसलिए स्क्रिप्ट कभी-कभी डायरेक्ट-टू-एमएक्स कनेक्शन बनाती हैं।

- MX स्पैम पर सीधे जाएं :डायरेक्ट टू एमएक्स हमें आईएसपी को एक मध्यम एजेंट के रूप में बायपास करने की अनुमति देता है। डायरेक्ट टू एमएक्स एक वैध सेवा है जो प्राप्तकर्ता मेल ईएक्सचेंज सर्वर को सीधे मेल डिलीवर करने की अनुमति देती है। यह ईमेल को ISPs SMTP सर्वर तक पहुंचने से रोकता है। प्राप्तकर्ता को सीधे स्पैम डालने के लिए स्क्रिप्ट इस सुविधा का फायदा उठाते हैं। यह एमटीए कतारों में पता लगाने से बचने के लिए किया जाता है।

वेबस्पेस साझा करना

अक्सर सस्ती होस्टिंग आपको भारी पड़ सकती है। जब कई साइटें एक ही जगह साझा करती हैं तो संक्रमण तेजी से फैलता है। तो जूमला हैक किया गया स्पैम भेजना अन्य साइटों से संक्रमण के कारण हो सकता है। इससे यह पता लगाना मुश्किल हो जाता है कि कौन सी साइट स्पैम उत्पन्न कर रही है!

जूमला के हैक होने के बाद स्पैम भेजने के बाद सर्वर को सुरक्षित करने में पेशेवर मदद चाहिए? हमें चैट विजेट पर एक संदेश भेजें और हमें आपकी मदद करने में खुशी होगी। मेरा जूमला स्पैम ईमेल अभी ठीक करें।

स्पैम ईमेल प्राप्त करना

पंजीकरण स्पैम

अक्सर जूमला हैक करके स्पैम भेजने के मामले देखे गए हैं। लेकिन कभी-कभी, साइटें स्वयं स्पैम का लक्ष्य बन सकती हैं। आपकी साइट पर बड़ी संख्या में नकली साइनअप लक्षित किए जा सकते हैं। जूमला को एक भेद्यता का सामना करना पड़ा जहां उपयोगकर्ता फॉर्म अक्षम होने पर भी ईमेल जमा कर सकते थे। यह कॉम_कॉन्टैक्ट नामक एक कमजोर घटक के कारण हुआ था। इस भेद्यता को CVE-2018-17859 के रूप में डब किया गया था। इसका फायदा उठाकर, एक हमलावर बड़ी संख्या में स्पैम ईमेल जमा कर सकता है। उस परिदृश्य में, यदि उचित जाँच और संतुलन नहीं रखा गया है, तो बॉट कहर बरपा सकते हैं। साइनअप तालिकाओं को स्वचालित रूप से भरना। अंत में, यह अंतर करना मुश्किल हो जाएगा कि कौन से ईमेल मूल साइनअप हैं और कौन से बॉट हैं!

इसके अलावा, कुछ साइटें प्रत्येक नए साइनअप के संबंध में सूचनाएं सक्षम करती हैं। उस स्थिति में, साइनअप स्पैम कई सूचनाएं उत्पन्न कर सकता है। यदि ये सूचनाएं एक निश्चित सीमा तक पहुंचती हैं, तो सेवा प्रदाता इसे स्पैम के रूप में चिह्नित करेगा। जिससे आपका अकाउंट ब्लॉक हो जाता है और नए साइनअप नोटिफिकेशन को रोका जा सकता है। साइनअप के अलावा, साइट पर हमले होने पर सूचनाएं भी उत्पन्न हो सकती हैं। इसलिए जब सूचनाओं की सीमा पार हो जाती है, तो उसी प्रक्रिया का पालन किया जाएगा।

गैर-डिलीवरी रिपोर्ट स्पैम

SMTP प्रोटोकॉल को इस तरह से डिज़ाइन किया गया है कि "प्रेषक ” और “प्रति "फ़ील्ड में कोई भी हेरफेर कर सकता है। सामान्य उपयोगकर्ताओं द्वारा भी। स्पैमर आपके डोमेन को “प्रेषक . में डालकर नियमित रूप से इसका फायदा उठाते हैं " खेत। यह निम्नलिखित तरीकों से किया जाता है:

- चरण 1: बॉट नकली ईमेल (ऐसे ईमेल जो मौजूद नहीं हैं) की एक सूची तैयार करता है।

- चरण 2: आपका ईमेल admin@wsxdn.com "प्रेषक विकल्प में प्रेषक के रूप में प्रयोग किया जाता है ".

- चरण 3: बॉट गैर-मौजूदा खातों को ईमेल भेजता है।

- चरण 4: ईमेल का वितरण विफल रहता है।

- चरण 5: गैर-डिलीवरी रिपोर्ट ईमेल आपके खाते में वापस आ जाती है (admin@wsxdn.com)। इसके परिणामस्वरूप स्पैम ईमेल का भारी प्रवाह होता है।

जूमला में स्पैम ईमेल कैसे रोकें:सुधार

इनबाउंड स्पैम को ठीक करना

प्रेषक नीति फ़्रेमवर्क

SMTP प्रोटोकॉल की अपनी सीमाएँ हैं। चूंकि “प्रेषक . में आपके डोमेन का उपयोग करने से किसी को रोकना संभव नहीं है " विकल्प। हालाँकि, कुछ निश्चित सुधार हैं। मेल सर्वरों को सूचित किया जा सकता है कि आपके डोमेन की ओर से किन आईपी को मेल भेजने की अनुमति है। इस प्रकार, SPF एक प्रकार का DNS TXT रिकॉर्ड है जो इस कार्य को पूरा करता है। एसपीएफ़ को लागू करने के लिए निम्नलिखित कदम उठाए जा सकते हैं:

- सबसे पहले डीएनएस प्रबंधन पर जाएं पेज.

- इसके बाद रिकॉर्ड पर जाएं खंड। जोड़ें Click क्लिक करें और TXT . चुनें मेनू से।

- अब निम्नलिखित फ़ील्ड भरें:

- होस्ट: इस तर्क को होस्टनाम की आवश्यकता है। उदाहरण के लिए, @ . टाइप करें रिकॉर्ड को सीधे अपने डोमेन नाम पर मैप करने के लिए।

- TXT मान - वह मान दर्ज करें जिसे आप असाइन करना चाहते हैं।

- आखिरकार, सहेजें . पर क्लिक करें ।

अंत में, यह कुछ इस तरह दिखेगाYourDomain.com. IN TXT “v=spf1 mx ip4:123.123.123.123 -all” ।

यह बताता है किYourDomain.com ईमेल के केवल दो वैध स्रोत हैं। एक मेल एक्सचेंज सर्वर है। एमएक्स सर्वर उन डोमेन को परिभाषित करते हैं जो आपके ईमेल के प्राप्तकर्ता हैं। और दूसरा 123.123.123.123 पर सर्वर है। बाकी सभी ई-मेल को स्पैम माना जाएगा। हालांकि, यहां यह उल्लेखनीय है कि robots.txt की तरह ही यह एक परंपरा है। अधिकांश मेल सर्वर इसका अनुसरण कर सकते हैं जबकि कुछ नहीं कर सकते हैं!

एस्ट्रा सुरक्षा विशेषज्ञों से तत्काल मालवेयर की सफाई के लिए परामर्श करें। हमारा शक्तिशाली फ़ायरवॉल आपकी वेबसाइट को XSS, LFI, RFI, SQL इंजेक्शन, खराब बॉट्स, स्वचालित भेद्यता स्कैनर्स और 80+ सुरक्षा खतरों से सुरक्षित रखता है। मेरी जूमला वेबसाइट को अभी सुरक्षित करें।

आउटबाउंड स्पैम को ठीक करना

स्पैम स्क्रिप्ट को पहचानें और निकालें

चरण 1: सबसे पहले उन लिपियों की पहचान करना आवश्यक है जो स्पैम उत्पन्न कर रही हैं। इसलिए व्यवस्थापक अधिकारों (SUDO) के साथ मेल सर्वर में लॉगिन करें।

चरण 2: आउटबाउंड ईमेल को स्क्रिप्ट द्वारा कैप्चर करने के लिए, सुनिश्चित करें कि आपकाPHP.ini फ़ाइल में निम्न कोड हैmail.add_x_header = On . एक बार यह पूरा हो जाने पर अपनी मेल कतार का निरीक्षण करने के लिए आगे बढ़ें।

चरण 3: यह कमांड mailq . द्वारा किया जा सकता है . यह आदेश कतार में सभी ईमेल सूचीबद्ध करेगा। यहां से, उस ईमेल की आईडी नोट करें जिसके स्रोत को आप ट्रैक करना चाहते हैं।

चरण 4: अब “grep ” और “पोस्टकैट "आदेश काम आएगा। निम्नलिखित कमांड चलाएँ:postcat -q <ID obtained from mailq> | grep X-PHP-Originating-Script

चरण 5: यह कमांड एक आउटपुट देगा, जैसे,X-PHP-Originating-Script: 45:SPAMmailer.php . यहाँ, 45 SPAMmailer.php स्क्रिप्ट का UID है। इस आदेश ने सफलतापूर्वक जूमला को स्पैम स्क्रिप्ट भेजकर हैक कर लिया है। इसके अलावा, सर्वर पर इसकी स्थानीय आईडी। स्क्रिप्ट निकालें और इंस्टॉलेशन को साफ़ करें।

हालाँकि, चरण 4 के मामले में, यदि यह कोई आउटपुट नहीं देता है, तो संभावना है कि खाते से छेड़छाड़ की गई है। जूमला को हैक करके स्पैम भेजने से रोकने के लिए पासवर्ड को सुरक्षित पासवर्ड में बदलें!

अन्य सावधानियां

- अपनी साइट को साफ़ करें और समीक्षा के लिए सबमिट करें यदि इसे Google द्वारा ब्लैकलिस्ट किया गया है।

- डायरेक्ट-टू-एमएक्स को तब तक ब्लॉक करें जब तक कि कोई सख्त जरूरत न हो।

- एसएमटीपी के लिए पोर्ट 25 का उपयोग करने से बचें। इसके बजाय, पोर्ट 587 एक बेहतर विकल्प है।

- समर्पित VPS होस्टिंग का उपयोग करने का प्रयास करें। चूंकि इससे जूमला हैक करके स्पैम संक्रमण भेजने की संभावना कम हो जाती है।

- फ़ोल्डरों को पढ़ने, लिखने, निष्पादित करने की अनुमतियों को बुद्धिमानी से प्रबंधित करें। चूंकि यह स्पैम मेलर स्क्रिप्ट अपलोड होने पर भी कोड निष्पादन को रोक सकता है।

- प्रतिष्ठित एक्सटेंशन इंस्टॉल करें। अज्ञात या शून्य एक्सटेंशन का उपयोग करने से बचें।

- SMTP सर्वर पर प्रमाणीकरण के प्रयासों को सीमित करें। यह क्रूर बल के हमलों को रोक सकता है।

- अपडेट अपडेट अपडेट करें!

निष्कर्ष

जूमला हैक करके स्पैम भेजना आपकी साइट की प्रतिष्ठा को गंभीर रूप से प्रभावित कर सकता है। सुरक्षा समाधान का उपयोग करना सबसे अच्छा संभव एहतियात है। फ़ायरवॉल और आईडीएस के साथ बड़ी संख्या में सुरक्षा समाधान आज ऑनलाइन उपलब्ध हैं। एस्ट्रा जैसे सुरक्षा समाधान अत्यधिक मापनीय हैं। यह व्यक्तिगत ब्लॉगों के साथ-साथ बड़े व्यवसायों की ज़रूरतों को पूरा करता है।