हाल ही में, हैकर्स आपकी कड़ी मेहनत से अर्जित एसईओ तकनीकों का लाभ उठाने के लिए आपकी वेबसाइट पर बेहतर रैंकिंग के माध्यम से अपनी स्पैम वेबसाइटों के लिए दृश्यता प्राप्त करने लगे हैं। यह ब्लैक हैट एसईओ स्पैम है , या Magento, Opencart और Prestashop में SEO पॉइज़निंग। यह लेख इन सभी हमलों के लक्षणों, कारणों, परिणामों और उन्हें ठीक करने के चरणों के साथ चर्चा करता है।

ब्लैक हैट एसईओ स्पैम अटैक के प्रकार

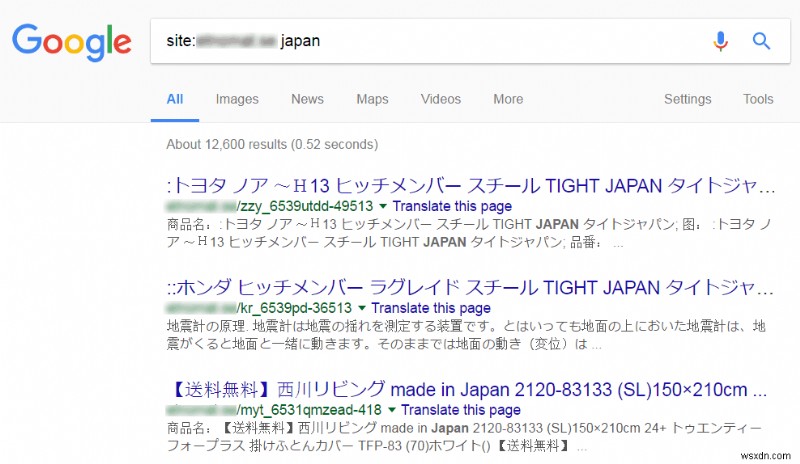

जापानी कीवर्ड हैक

जापानी कीवर्ड हैक के रूप में भी जाना जाता है, यह अवैध ब्लैक हैट एसईओ स्पैम हाल ही में काफी प्रचलित है। हैकर्स आपकी वेबसाइटों में जापानी टेक्स्ट में ऑटो-जेनरेटेड लिंक डालते हैं, जिन्हें सामग्री प्रबंधन सिस्टम जैसे कि Prestashop, OpenCart, Magento, Drupal और WordPress का उपयोग करके विकसित किया गया है। आपकी वेबसाइट के लिए खोज इंजन परिणाम इस तरह दिख सकते हैं:

इसलिए जब कोई आपकी वेबसाइट पर जाता है और ऐसे लिंक पर क्लिक करता है, तो उन्हें एक संबद्ध वेबसाइट पर भेज दिया जाता है जो नकली ब्रांड का माल और परिधान बेचती है। उस पर और अधिक इस लेख में।

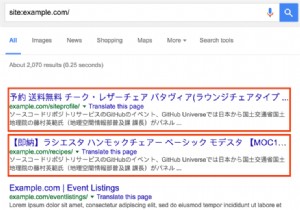

अस्पष्ट कीवर्ड हैक

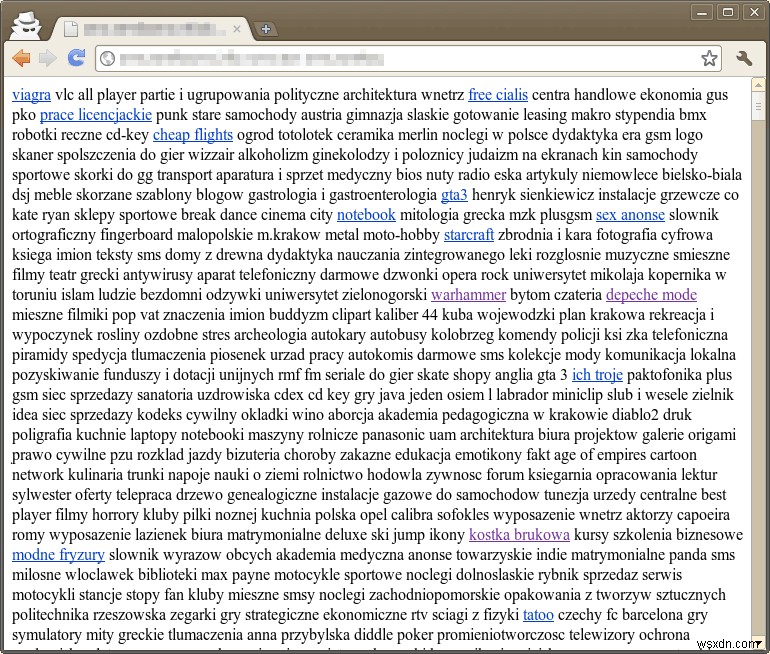

जिबरिश कीवर्ड हैक में, हैकर आपकी साइट से संबंधित लिंक के साथ कीवर्ड-समृद्ध जिबरिश टेक्स्ट से भरे स्पैम पेज जोड़ता है। कभी-कभी इन पृष्ठों में खोज इंजन में हेरफेर करने और Google खोज में पृष्ठों की रैंकिंग और ट्रैफ़िक बढ़ाने के लिए चित्र भी होते हैं।

इन हैक किए गए पृष्ठों पर जाने पर, विज़िटर को एक असंबंधित पृष्ठ पर भेज दिया जाएगा, जैसे कि नकली व्यापारिक साइट। जब लोग इन स्पैम पृष्ठों पर जाते हैं तो हैकर राजस्व उत्पन्न करते हैं।

एक पुनर्निर्देशित स्पैम पृष्ठ आम तौर पर इस तरह दिखेगा:

साथ ही, जापानी कीवर्ड हैक की तरह, हैकर्स अक्सर क्लोकिंग का उपयोग करते हैं जिससे साइट के मालिक के लिए यह पता लगाना मुश्किल हो जाता है कि वेबसाइट संक्रमित है या नहीं।

फार्मा हैक

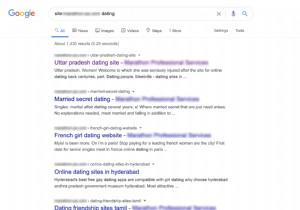

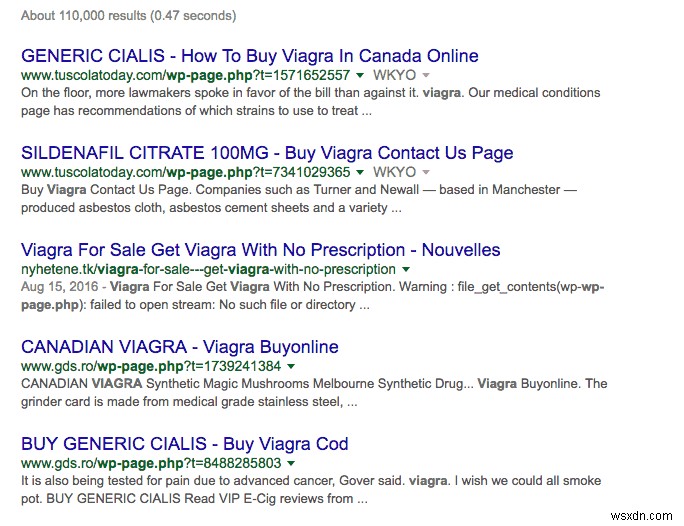

एक तीसरा सामान्य प्रकार Black Hat SEO स्पैम फार्मा हैक है। इसमें, हमलावर आपकी वेबसाइट के माध्यम से साइट के आगंतुकों को दवा उत्पाद वितरित करने के लिए कमजोर वेबसाइटों का शोषण करता है। फ़ार्मा हैक के लक्षणों में एम्बेड किए गए लिंक और पृष्ठों पर स्पैम टेक्स्ट या खोज इंजन परिणाम पृष्ठ (SERPs) में संशोधित सूचियाँ शामिल हैं।

ये हमले आम तौर पर अवैध फ़ार्मास्यूटिकल व्यवसायों के लिए ट्रैफ़िक बढ़ाने के प्रयास में Google या बिंग जैसे लोकप्रिय खोज इंजनों को लक्षित करते हैं। लिंक को प्रासंगिक बनाने के लिए वे आम तौर पर नकली शीर्षक और विवरण भी जोड़ते हैं। खोज परिणाम आम तौर पर इस तरह दिखते हैं:

आप यहां फार्मा हैक के बारे में अधिक पढ़ सकते हैं।

ब्लैक हैट एसईओ स्पैम का पता लगाना

<एच3>1. Google खोज का उपयोग करना

आप site:[your site root URL] japan . की खोज करके स्पैम पेजों को उजागर कर सकते हैं . यदि आप जापानी पाठ से भरे खोज परिणाम देखते हैं, तो आपकी साइट जापानी कीवर्ड हैक से प्रभावित हो सकती है।

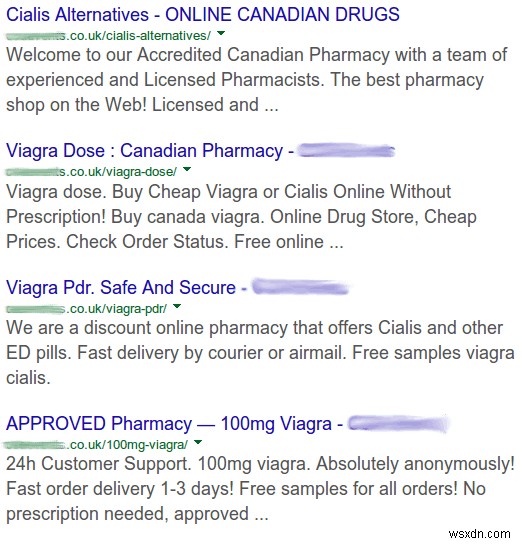

आप जिबरिश कीवर्ड पेज खोजने के लिए विशिष्ट कीवर्ड ढूंढ सकते हैं, या फ़ार्मा हैक पेज खोजने के लिए फ़ार्मास्यूटिकल उत्पादों के लिए भी देख सकते हैं।

ऊपर की छवि की तरह, यदि आपको संदिग्ध सामग्री मिलती है - यहां, वेबसाइट का मुख्य डोमेन .co.uk है, लेकिन फ़ार्मा उत्पाद कनाडा से शिप किए जाते हैं - यह एक संकेतक हो सकता है कि आपकी साइट हैक की गई थी।

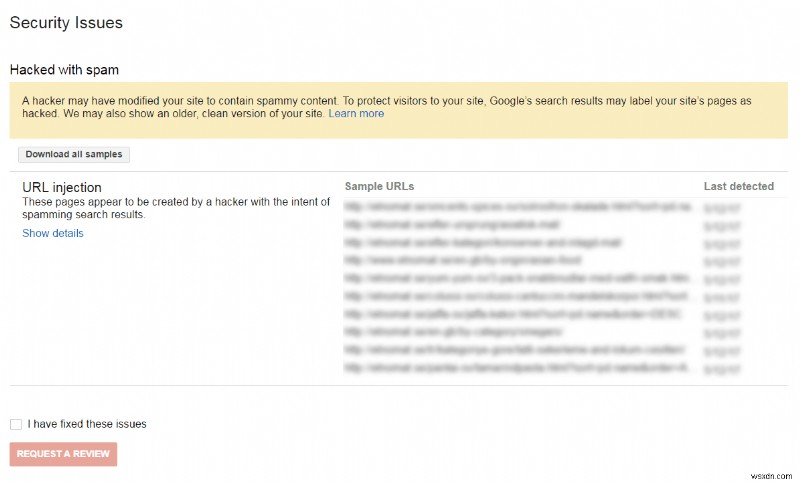

<एच3>2. Google खोज कंसोल का उपयोग करनाअपने Google खोज कंसोल/Google वेबमास्टर टूल में, बाएं साइडबार में सुरक्षा समस्या उपकरण पर नेविगेट करें। यदि आपकी साइट को हैकर द्वारा संशोधित किया गया था, तो आप इस पृष्ठ पर इसके बारे में पता लगा सकते हैं। आपको ऐसा संदेश दिखाई दे सकता है:

<एच3>3. "Fetch as Google" टूल का उपयोग करना

<एच3>3. "Fetch as Google" टूल का उपयोग करना

यदि आपने उपरोक्त दो चरणों का पालन किया है और एक 404: Page not Found Error . देखें , तो Google टूल के रूप में प्राप्त करें में अपनी साइट के URL दर्ज करके क्लोकिंग की जांच करना एक अच्छा विचार है। (क्लोकिंग एक ऐसी तकनीक है जो हैकर्स को उपयोगकर्ताओं और खोज इंजनों को अस्पष्ट/स्पैम URL या सामग्री प्रदर्शित करने में सक्षम बनाती है, जबकि साइट स्वामी को यह HTTP 404-पृष्ठ त्रुटि दिखा सकती है।) यदि हैकर ने आपकी साइट पर हमला किया है, तो आप देख सकते हैं विषम परिणाम।

यह देखने के लिए अपनी वेबसाइट के साइटमैप की जाँच करें कि क्या हैकर द्वारा कोई नया संदिग्ध लिंक बनाया गया है जो उनके पृष्ठों को तेज़ी से अनुक्रमित करने में मदद करता है। यदि आपको संदेहास्पद पृष्ठ दिखाई देते हैं, तो हो सकता है कि आपकी साइट हैक कर ली गई हो!

ब्लैक हैट एसईओ स्पैम से संक्रमित हैं? हमें चैट विजेट पर एक संदेश भेजें और हमें आपकी मदद करने में खुशी होगी। SEO पॉइज़निंग को अभी ठीक करें।

ब्लैक हैट एसईओ स्पैम के प्रभाव

- जापानी कीवर्ड हैक, और ब्लैक हैट एसईओ स्पैम तकनीक सामान्य रूप से आपके एसईओ को नकारात्मक रूप से प्रभावित करती है। यह आपकी वेबसाइट के ट्रैफ़िक और राजस्व को प्रभावित कर सकता है।

- Google "इस साइट को हैक किया जा सकता है" या "भ्रामक साइट" चेतावनी दिखाना शुरू कर सकता है। इससे आपकी वेबसाइट को Google द्वारा ब्लैकलिस्ट किया जा सकता है।

- यदि आपकी साइट एक ई-कॉमर्स साइट है, तो आपके उपयोगकर्ता आपकी चेकआउट प्रक्रिया की सुरक्षा और उनकी भुगतान जानकारी पर सवाल उठा सकते हैं, जिससे आपकी बिक्री में गिरावट आ सकती है।

- Google या बिंग केवल प्रासंगिक लिंक प्रदान करते हैं, इसलिए वे बैकलिंक्स के लिए भुगतान स्वीकार करने वाली किसी भी साइट को रूट कर देंगे। नकली लिंक से ऐसा लगता है कि आपकी साइट ऐसा कर रही है, इसलिए आपका ट्रैफ़िक और राजस्व प्रभावित होगा।

- आपकी वेबसाइट पर स्पैम होने से आपकी प्रतिष्ठा पर नकारात्मक प्रभाव पड़ता है। आपकी वेबसाइट के विज़िटर के साथ संबंध बनाने में जो प्रयास किया जाता है, वह बहुत बड़ा है।

ब्लैक हैट एसईओ स्पैम को ठीक करना

<एच3>1. सफाई करने से पहले अपनी साइट का बैकअप लें।वेबसाइट को ऑफ़लाइन करने की सलाह दी जाती है ताकि जब आप इसे साफ कर रहे हों तो उपयोगकर्ता संक्रमित पृष्ठों पर न जाएं। सभी कोर फाइलों और डेटाबेस का बैकअप लेना सुनिश्चित करें। एक संपीड़ित फ़ाइल प्रारूप में बैकअप लेना सुनिश्चित करें, जैसे .zip।

<एच3>2. Google खोज कंसोल से नए बनाए गए किसी भी खाते को हटा दें।यदि आप अपनी साइट के Google खोज कंसोल में किसी खाते या उपयोगकर्ताओं को नहीं पहचानते हैं, तो उन्हें तुरंत हटा दें। हैकर्स अक्सर ऐसे स्पैम एडमिन अकाउंट जोड़ते हैं ताकि वे आपकी साइट की सेटिंग बदल सकें।

<एच3>3. अपनी साइट की .htaccess फ़ाइलों की जाँच करें।हैकर्स अक्सर .htaccess फ़ाइलों का उपयोग उपयोगकर्ताओं और खोज इंजनों को दुर्भावनापूर्ण पृष्ठों पर पुनर्निर्देशित करने के लिए करते हैं। यदि आपके पास अपनी साइट का बैकअप है, तो आप उस संस्करण का उपयोग .htaccess फ़ाइल की सामग्री को सत्यापित करने के लिए कर सकते हैं। यदि आपको कोई संदिग्ध कोड मिलता है, तो उसे हटा दें या उस पर टिप्पणी करें।

<एच3>4. कोर, प्लग इन और थीम फ़ाइलें बदलें।आप प्रतिष्ठित स्रोतों से संक्रमित कोर फ़ाइलों को उसी के मूल संस्करणों से बदल सकते हैं। इन फ़ाइलों और निर्देशिकाओं के ताज़ा और अद्यतन संस्करण डाउनलोड करने के बाद, आप पुराने को हटा सकते हैं।

5. किसी भी संदिग्ध, हाल ही में संशोधित फ़ाइलों को हटा दें।

हाल ही में संशोधित की गई फ़ाइलों को देखकर आपको संभावित रूप से संक्रमित फ़ाइलें मिल सकती हैं। किसी भी संक्रमित फ़ाइल को टर्मिनल या FTP क्लाइंट के माध्यम से हटाकर निकालें। यदि इस क्रिया के बाद भी, मैलवेयर खोज परिणामों में पॉप अप करता रहता है, तो इसका मतलब यह होगा कि हैकर द्वारा आपके डेटाबेस में पिछले दरवाजे को स्थापित किया गया था।

<एच3>6. खोजशब्दों की जाँच करें।हैकर्स मौजूदा कीवर्ड के समान नामों का भी उपयोग कर सकते हैं ताकि वे इन दुर्भावनापूर्ण फ़ाइलों को सर्वर में जोड़ सकें। उदाहरण के लिए:

<title>{keyword}</title>

<meta name="description" content="{keyword}" />

<meta name="keywords" content="{keyword}" />

<meta property="og:title" content="{keyword}" />

<div style="position: absolute; top: -1000px; left: -1000px;">Cheap prescription drugs </div>

यहां "कीवर्ड" शब्द को "कीवर्ड" से बदला जा रहा है। ऐसे कीवर्ड की जांच करना सुनिश्चित करें और दुर्भावनापूर्ण कोड को हटा दें।

<एच3>7. पिछले दरवाजे को हटा दें।आम तौर पर, हैकर्स हर बार सार्वजनिक वेबसाइट पेज के अनुरोध पर दुर्भावनापूर्ण कोड को निष्पादित करने के लिए हेडर.php फ़ाइल में एक पिछले दरवाजे को शामिल करते हैं। यह मुख्य रूप से हमारी वेबसाइट का उपयोग करने वाले सर्च इंजन क्रॉलर को स्पैम करने के लिए किया जाता है। यह wp-page.php को "डिलीट प्रोटेक्शन" फीचर के रूप में फिर से बनाएगा। हेडर.php में उपरोक्त फ़ाइलों और शामिल फ़ंक्शन को हटाने के बाद, हम यह सुनिश्चित कर सकते हैं कि स्पैम परिणाम हमारे SERPs से हटा दिए जाएंगे।

8. मैलवेयर स्कैन चलाएँ।

मैलवेयर और दुर्भावनापूर्ण फ़ाइलों के लिए अपने वेब सर्वर पर मैलवेयर स्कैन चलाएँ। आप अपने वेब होस्ट द्वारा प्रदान किए गए cPanel में 'वायरस स्कैनर' टूल का उपयोग कर सकते हैं, या एस्ट्रा प्रो प्लान के साथ विशेषज्ञ मैलवेयर क्लीनअप प्राप्त कर सकते हैं।

9. सफाई का सत्यापन करें।

अपने मैलवेयर को साफ करने के बाद, यह सत्यापित करने का एक अच्छा तरीका है कि मैलवेयर पूरी तरह से चला गया है, Google को आपकी पूरी वेबसाइट को फिर से क्रॉल करना है। ऐसा करने के लिए अपने Google सर्च कंसोल . में लॉग इन करें और क्रॉल> Google के रूप में प्राप्त करें पर जाएं। यहां से, अपने प्रभावित URL का स्थान टाइप करें/ढूंढें, फिर Reindex . पर क्लिक करें बटन। यदि यह "नहीं मिला" पृष्ठ देता है, तो आपने अंततः अपनी साइट साफ़ कर दी है!

ब्लैक हैट एसईओ स्पैम:निष्कर्ष

साइबर हमले भयानक होते हैं - लेकिन उनके बाद के प्रभाव अधिक होते हैं। हमारे अध्ययनों से पता चला है कि भले ही आप अपनी वेबसाइट को इस तरह के हमलों से ठीक करने में तत्पर हों, लेकिन आपका एसईओ हिट हो जाता है।

ग्राहकों को आकर्षित करने के लिए आपकी वेबसाइट को विश्वसनीयता और सुरक्षा की आवश्यकता है - और उस संदर्भ में स्पैम विनाशकारी हो सकता है। एक हैकर आपकी वेबसाइट के आकार के बारे में चिंता नहीं करता है, इसलिए आपकी साइट के संक्रमित होने का खतरा हमेशा बना रहता है।

यदि आप ऐसे मुद्दों का सामना नहीं करना चाहते हैं, तो सक्रिय वेबसाइट सुरक्षा में निवेश करने पर विचार करें और अपनी वेबसाइट के लिए एक मानक सुरक्षा दिनचर्या बनाए रखें। फायरवॉल और सुरक्षा प्लगइन्स परीक्षण समाधान हैं जो आपकी वेबसाइटों को सुरक्षित रखने में एक लंबा रास्ता तय करते हैं। इस तरह, आपको फिर से हैक होने के बारे में चिंता करने की ज़रूरत नहीं है!

एस्ट्रा के बारे में

एस्ट्रा में, हमारे पास सुरक्षा विशेषज्ञों की एक टीम है जो दैनिक आधार पर वेबसाइट मालिकों और डेवलपर्स को अपनी वेबसाइट को हमलावरों से सुरक्षित रखने में मदद करती है। हमारा बुद्धिमान फ़ायरवॉल खराब बॉट्स, हैकर्स, मैलवेयर, XSS, SQLi और 80+ हमलों के खिलाफ रीयल-टाइम 24×7 सुरक्षा प्रदान करता है। एस्ट्रा फ़ायरवॉल को आपके ई-कॉमर्स स्टोर को संपूर्ण सुरक्षा प्रदान करने के लिए Prestashop, OpenCart और Magento के लिए अत्यधिक अनुकूलित किया गया है। एक एस्ट्रा डेमो लें अब!