लोकप्रिय वर्डप्रेस प्रशंसापत्र प्लगइन, मजबूत प्रशंसापत्र का परीक्षण करने पर, मुझे प्लगइन में कई संग्रहीत XSS कमजोरियां मिलीं। मजबूत प्रशंसापत्र संस्करण 2.40.0 और नीचे का उपयोग करने वाली सभी वर्डप्रेस वेबसाइट प्रभावित हैं।

सीवीई आईडी: सीवीई-2020-8549

सीडब्ल्यूई आईडी: सीडब्ल्यूई-79

सारांश

मजबूत प्रशंसापत्र 90,000 से अधिक सक्रिय प्रतिष्ठानों के साथ एक लोकप्रिय और आसानी से अनुकूलन योग्य वर्डप्रेस प्रशंसापत्र प्लगइन है। प्लगइन में पाए जाने वाले संग्रहीत XSS कमजोरियों का उपयोग हमलावरों द्वारा दुर्भावनापूर्ण कार्यों को करने के लिए किया जा सकता है जैसे कि पीड़ित के सत्र कुकीज़ या लॉगिन क्रेडेंशियल चोरी करना, पीड़ित की ओर से लॉगिंग करना, उनके कीस्ट्रोक्स का परिचय देना, आपकी वेबसाइट को जापानी कीवर्ड हैक से संक्रमित करना। , और बहुत कुछ।

भेद्यता

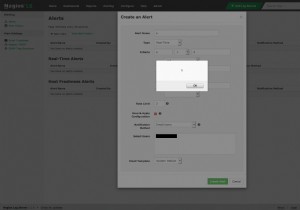

ग्राहक विवरण अनुभाग में, जो किसी प्रशंसापत्र को जोड़ते या संपादित करते समय देखा जाता है, कस्टम[client_name] और कस्टम[company_name] संग्रहीत क्रॉस-साइट स्क्रिप्टिंग के लिए पैरामीटर असुरक्षित पाए गए।

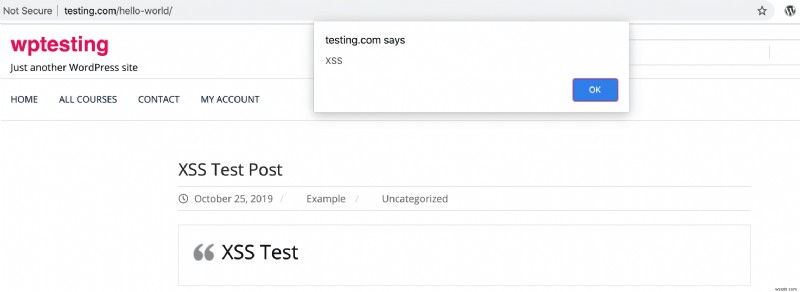

जब साइट पर किसी पृष्ठ पर प्रशंसापत्र जोड़ा जाता है, तो उपरोक्त दोनों कमजोर मापदंडों में पारित XSS पेलोड निष्पादित हो जाता है।

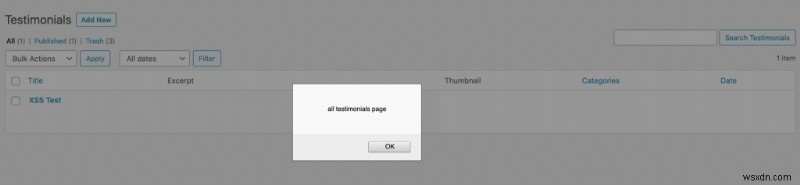

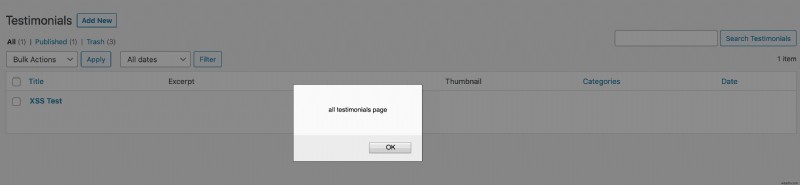

कस्टम[client_name] . में पेलोड सभी प्रशंसापत्र . में भी निष्पादित हो जाता है (/wp-admin/edit.php?post_type=wpm-testimonial ) पेज।

समयरेखा

सुभेद्यता ने 23 जनवरी, 2020 को सशक्त प्रशंसापत्र टीम को सूचना दी।

मजबूत प्रशंसापत्र संस्करण 2.40.1 भेद्यता को ठीक करने वाले 25 जनवरी, 2020 को जारी किया गया था।

सिफारिश

प्लगइन को नवीनतम संस्करण में अपडेट करने की अत्यधिक अनुशंसा की जाती है।

संदर्भ

- https://github.com/MachoThemes/strong-testimonials/blob/master/changelog.txt

- https://wpvulndb.com/vulnerabilities/10056

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8549

सर्वोत्तम सुरक्षा पद्धतियों के लिए, आप नीचे दी गई मार्गदर्शिकाओं का अनुसरण कर सकते हैं:

- वर्डप्रेस सुरक्षा गाइड

- वर्डप्रेस हैक और मैलवेयर हटाना