PDF इनवॉइस प्लस Magento एक्सटेंशन भेद्यता के बारे में

कुछ हफ़्ते पहले, हमारी सुरक्षा टीम Magento का उपयोग करके एक ग्राहक स्टोर पर सुरक्षा ऑडिट कर रही थी। ग्राहक द्वारा उपयोग किए गए एक्सटेंशन का परीक्षण करते समय, पीडीएफ इनवॉइस प्लस एक्सटेंशन में एक महत्वपूर्ण भेद्यता पाई गई। यह एक्सटेंशन ग्राहकों के लिए इनवॉइस जेनरेट करने के लिए सैकड़ों मैगेंटो स्टोर्स द्वारा व्यापक रूप से उपयोग किया जाने वाला एक्सटेंशन है। आमतौर पर, इन चालानों में अंतिम ग्राहक का पता और कभी-कभी उनकी व्यक्तिगत जानकारी भी होती है।

सुभेद्यता के परिणाम:

- अंतिम उपयोगकर्ता डेटा की हानि

- कोई भी किसी अन्य उपयोगकर्ता का चालान डाउनलोड कर सकता है

- Google dorks के इस्तेमाल से इनवॉइस जानकारी का लीक होना

भेद्यता का विवरण:

- पीडीएफ इनवॉइस प्लस का उपयोग करके किसी भी वेबसाइट पर जाएं

- बस एक यूआरएल पर जाएं जैसे:http://AnyMageStore.com/pdfinvoiceplus/order/print/order_id/208/

- ‘208’ . का मान बदलते रहें URL में और यदि उस नंबर के साथ कोई चालान मौजूद है, तो उसे डाउनलोड किया जाएगा

- यह तब भी किया जा सकता है जब कोई व्यक्ति वेबसाइट में लॉग-इन न हो!

बड़े पैमाने पर शोषण संभव:

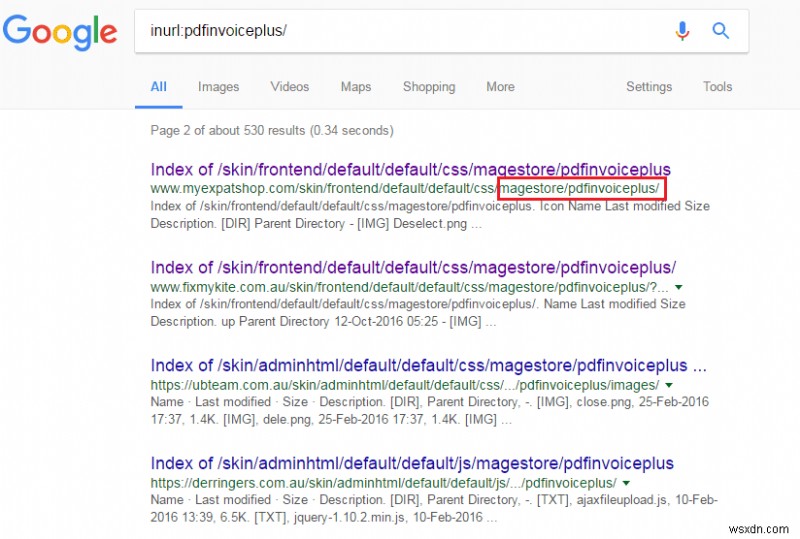

हमने महसूस किया कि जिस यूआरएल पर पीडीएफ इनवॉइस प्लस एक्सटेंशन इनवॉइस जारी करता है, वह लगभग हर स्टोर के लिए स्थिर रहता है, इसलिए इसे गूगल डॉर्क बनाया जा सकता है। हमने निम्नलिखित Google डॉर्क की कोशिश की:

[अलर्ट प्रकार ="सफलता" सक्षम_क्लोज़ ="नहीं"]इनयूआरएल:pdfinvoiceplus/[/alert] इसने सभी वेबसाइटों को पीडीएफ इनवॉइस प्लस का उपयोग करके दिखाया:

ऐसे Magento स्टोर में, निम्न भाग:pdfinvoiceplus/order/print/order_id/508/ जब मुख्य वेबसाइट यूआरएल में जोड़ा जाता है तो उस स्टोर के ग्राहकों के लिए उत्पन्न चालान डाउनलोड हो जाते हैं। संख्या 508 स्टोर के आधार पर पुनरावृत्त/बदला या अनुमान लगाया जा सकता है।

यह अत्यधिक अनुशंसा की जाती है कि यदि आप इस एक्सटेंशन का उपयोग कर रहे हैं, तो कृपया अपने आप को इस Magento एक्सटेंशन भेद्यता से बचाने के लिए नवीनतम संस्करण में अपडेट करें।

समयरेखा

पीडीएफ इनवॉइस प्लस टीम इस मुद्दे को समझने में बहुत तेज थी और जल्दी से इसे ठीक करने पर काम कर रही थी। फिक्स पर काम करने के लिए एक व्यक्ति को जल्दी से उनकी टीम से सौंपा गया था। कुछ ही समय में एक नया संस्करण हमें सत्यापित करने के लिए भेजा गया था। सत्यापन के बाद, एक्सटेंशन का एक सुरक्षित संस्करण उनके ग्राहकों के लिए जारी किया गया था।